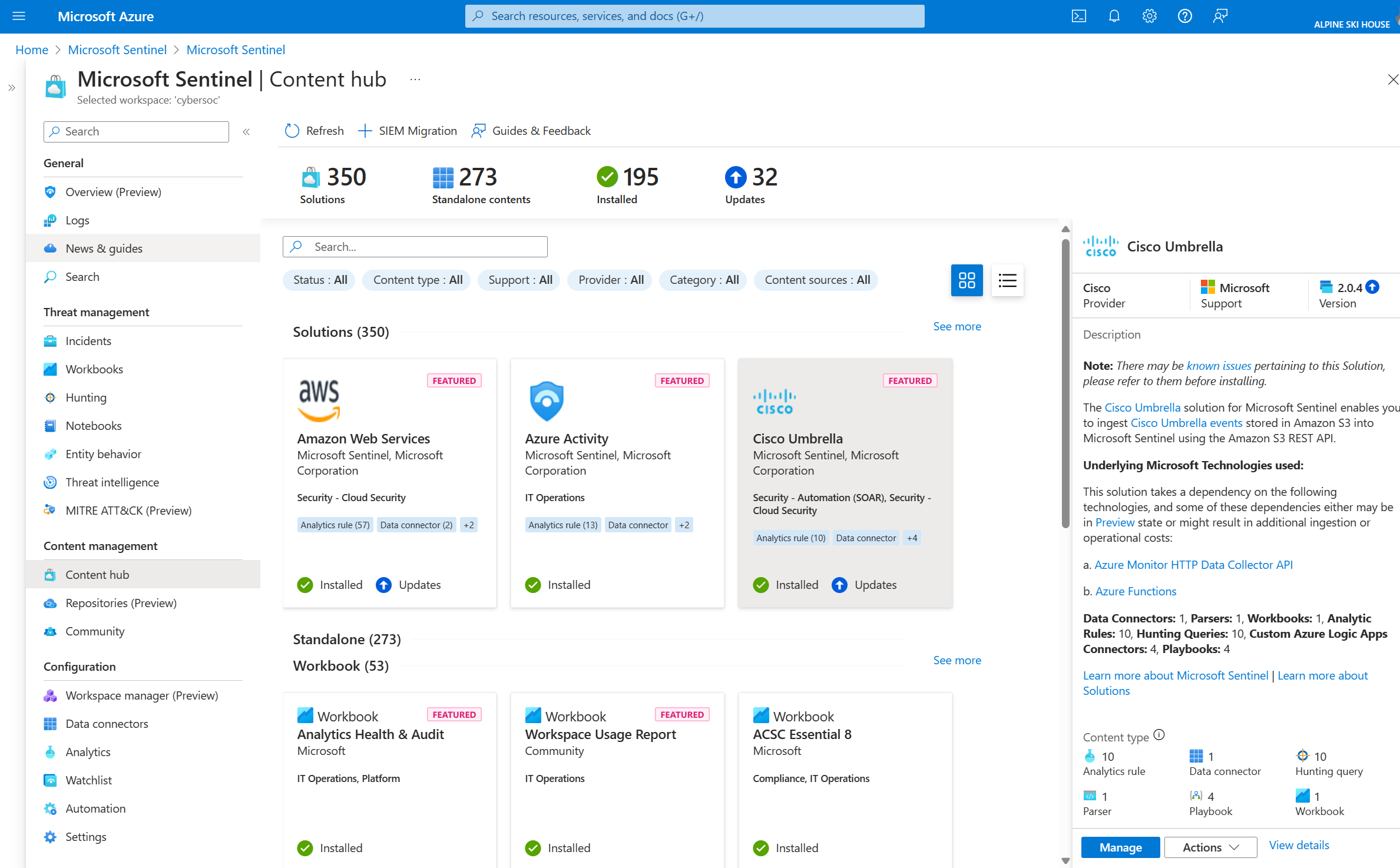

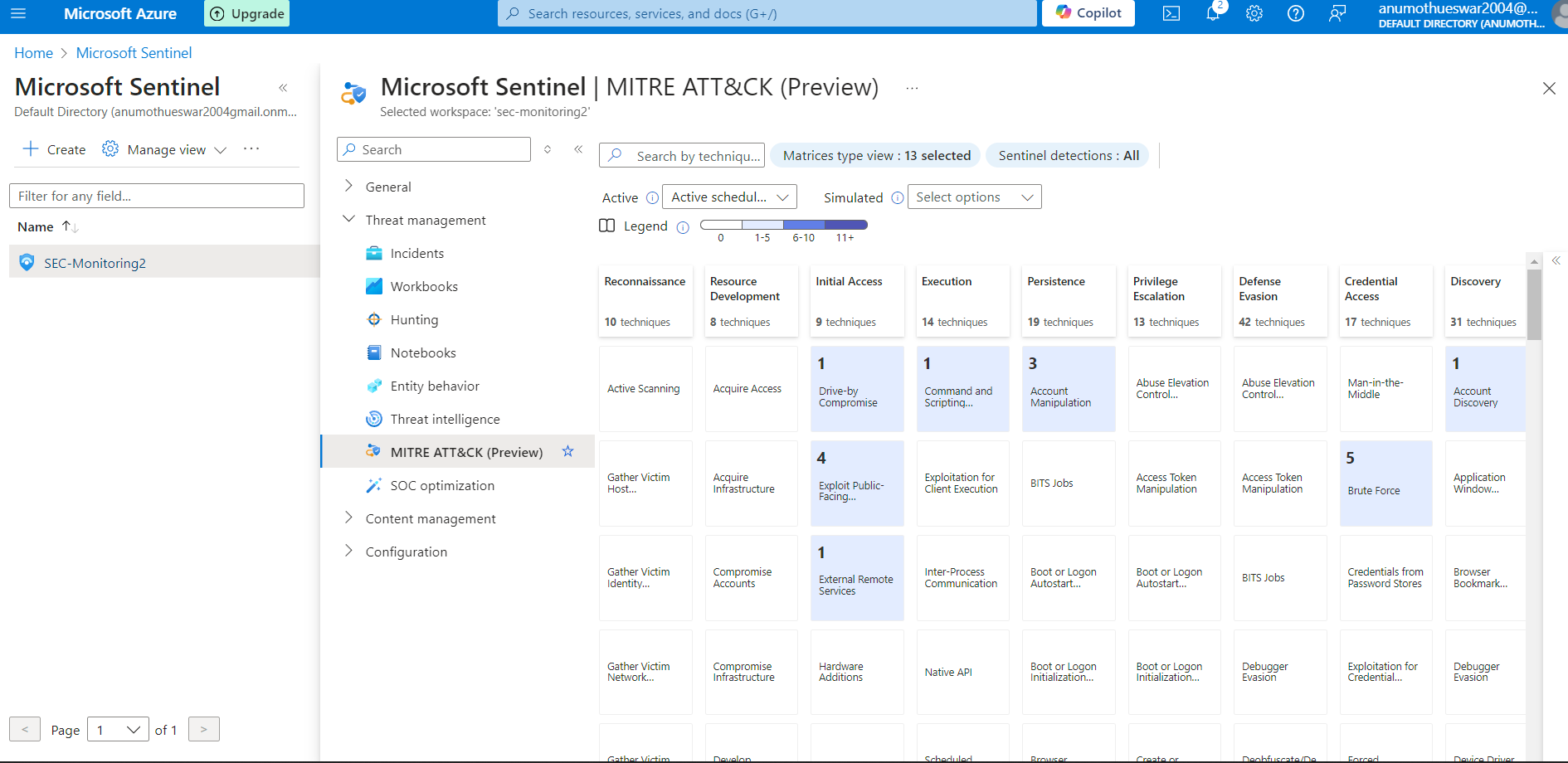

Microsoft Sentinel ist ein skalierbares, cloudnatives Sicherheitsinformations- und Ereignismanagement (SIEM), das eine intelligente und umfassende Lösung für SIEM und Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR) bietet. Microsoft Sentinel bietet die Erkennung, Untersuchung, Reaktion und proaktive Suche von Cyberbedrohungen mit einer Vogelperspektive auf Ihr Unternehmen.

Microsoft Sentinel integriert außerdem nativ bewährte Azure-Dienste wie Log Analytics und Logic Apps und bereichert Ihre Untersuchung und Erkennung mit KI. Es nutzt sowohl den Threat-Intelligence-Stream von Microsoft als auch die Möglichkeit, Ihre eigenen Threat-Intelligence-Daten einzubringen.

Verwenden Sie Microsoft Sentinel, um die Belastung durch immer ausgefeiltere Angriffe, steigende Mengen an Warnungen und lange Zeiträume für die Lösung zu verringern. In diesem Artikel werden die wichtigsten Funktionen von Microsoft Sentinel hervorgehoben.

SIEM-INTEGRATION MIT KÜNSTLICHER INTELLIGENZ CHATGPT.

SCHRITTE, WIE ICH CHATGPT INTEGRIERE: SCHRITT 1: ZUERST MÜSSEN WIR UNSEREN ARBEITSBEREICH ERSTELLEN

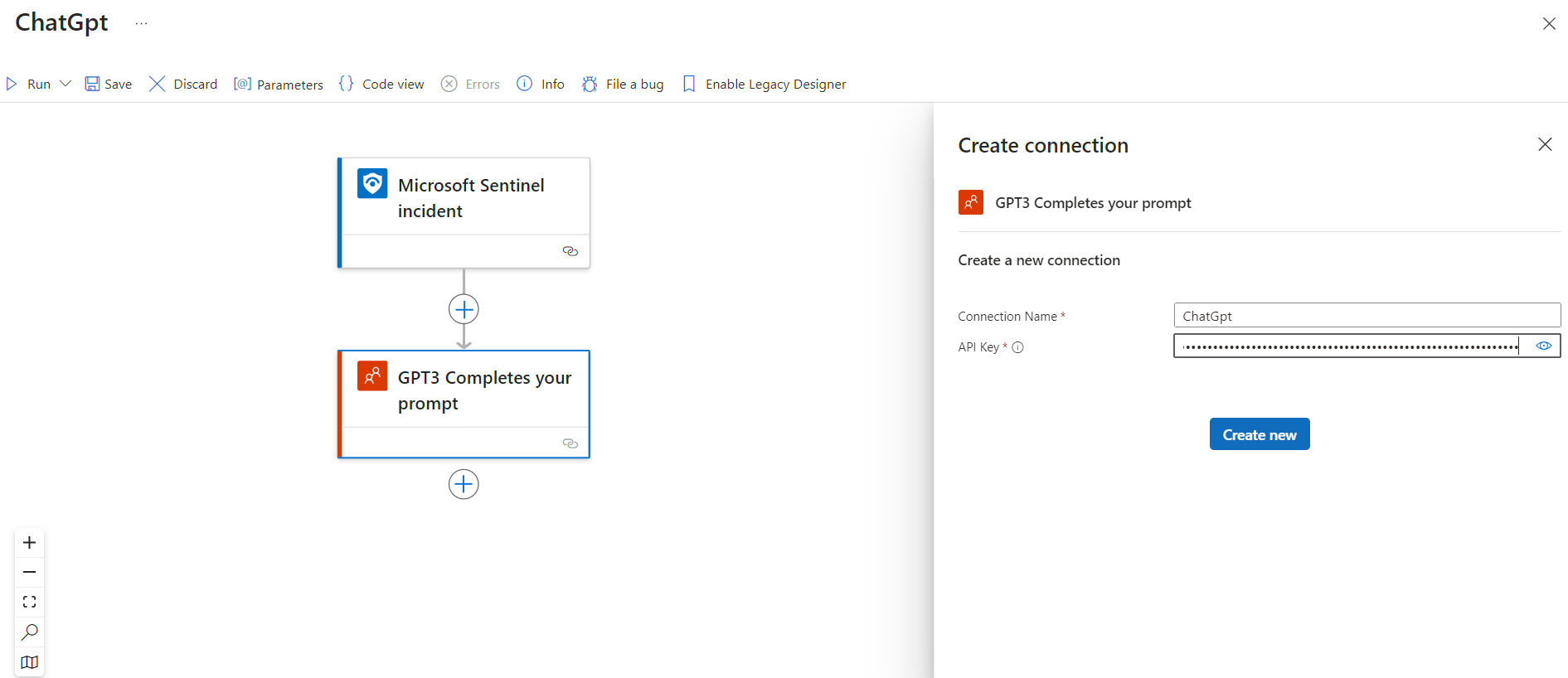

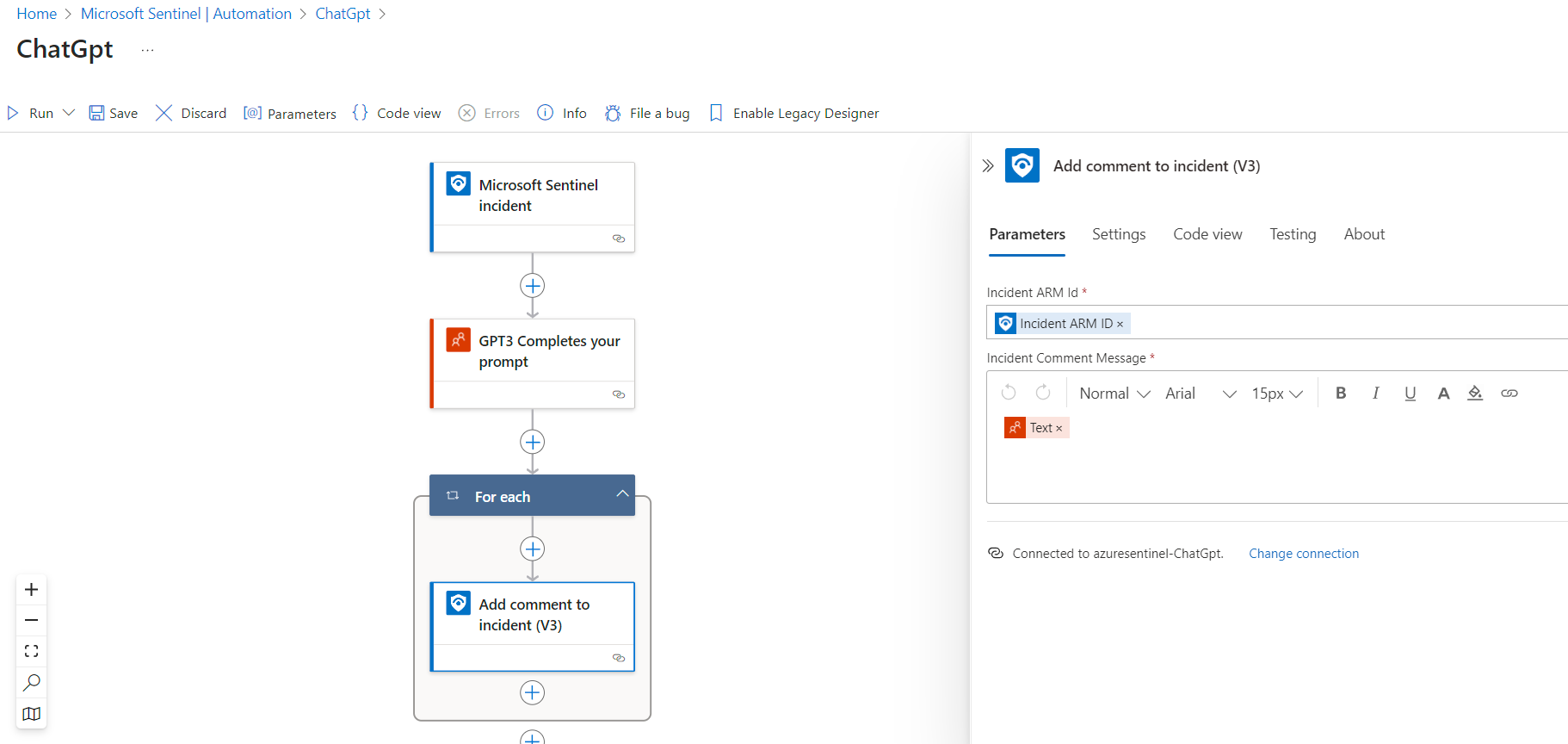

SCHRITT 2: WIR MÜSSEN EINE LOGIK FÜR DAS PLAYBOOK ERSTELLEN.

WAS SIND PLAYBOOKS IN SENTINAL? In Microsoft Sentinel ist ein Playbook ein automatisierter Workflow, der darauf ausgelegt ist, auf Sicherheitsvorfälle und Warnungen zu reagieren. Playbooks verwenden Azure Logic Apps, um eine Abfolge von Aktionen zu definieren, die ausgelöst werden, wenn bestimmte Bedingungen erfüllt sind, beispielsweise die Erkennung einer bestimmten Art von Warnung oder Vorfall.

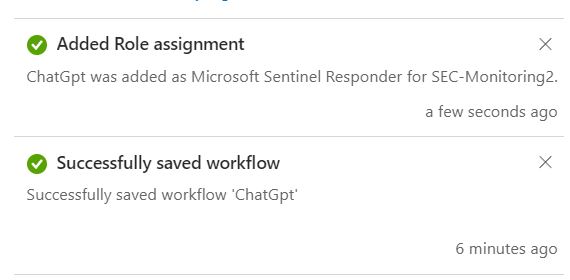

WÄHREND DER ERSTELLUNG DER LOGIK MÜSSEN WIR DEN CHATGPT INTEGRIEREN, INDEM WIR MIT UNSEREM VON OPENAI BEREITGESTELLTEN GEHEIMSCHLÜSSEL IMPORTIEREN.

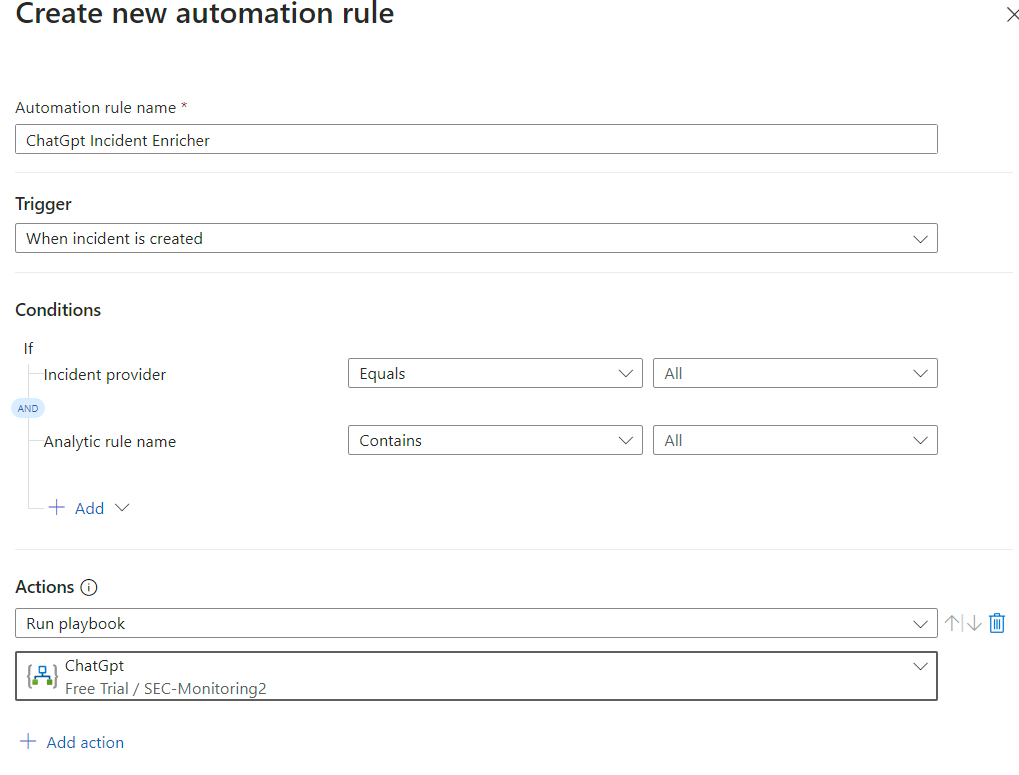

DANN MÜSSEN WIR EINE AUTOMATISIERUNG ERSTELLEN, UMFASST:

WENN EIN VORFALL AUFTRITT, LÖST DIE AUTOMATISIERUNG AUTOMATISCH AUS UND ANALYSIERT DEN VORFALL DURCH CHATGPT UND BEREITSTELLT EINEN ÜBERBLICK ÜBER DEN VORFALL UND DEN MINDERUNGSPROZESS.