T-Pot ist die optional verteilte All-in-One-Honeypot-Plattform mit mehreren Archen (amd64, arm64), die mehr als 20 Honeypots und unzählige Visualisierungsoptionen mithilfe des Elastic Stack, animierte Live-Angriffskarten und viele Sicherheitstools unterstützt, um das Täuschungserlebnis weiter zu verbessern.

Erfüllen Sie die Systemanforderungen. Die T-Pot-Installation benötigt mindestens 8-16 GB RAM, 128 GB freien Speicherplatz sowie eine funktionierende (ausgehende, nicht gefilterte) Internetverbindung.

Laden Sie eine laufende, unterstützte Distribution herunter oder verwenden Sie sie.

Installieren Sie die ISO mit möglichst wenigen Paketen/Diensten ( ssh erforderlich)

curl installieren: $ sudo [apt, dnf, zypper] install curl falls noch nicht installiert

Führen Sie das Installationsprogramm als Nicht-Root-Benutzer von $HOME aus aus:

env bash -c "$(curl -sL https://github.com/telekom-security/tpotce/raw/master/install.sh)"

Befolgen Sie die Anweisungen, lesen Sie Nachrichten, prüfen Sie, ob mögliche Portkonflikte vorliegen, und starten Sie neu

T-Pot – Die All-in-One-Multi-Honeypot-Plattform

TL;DR

Haftungsausschluss

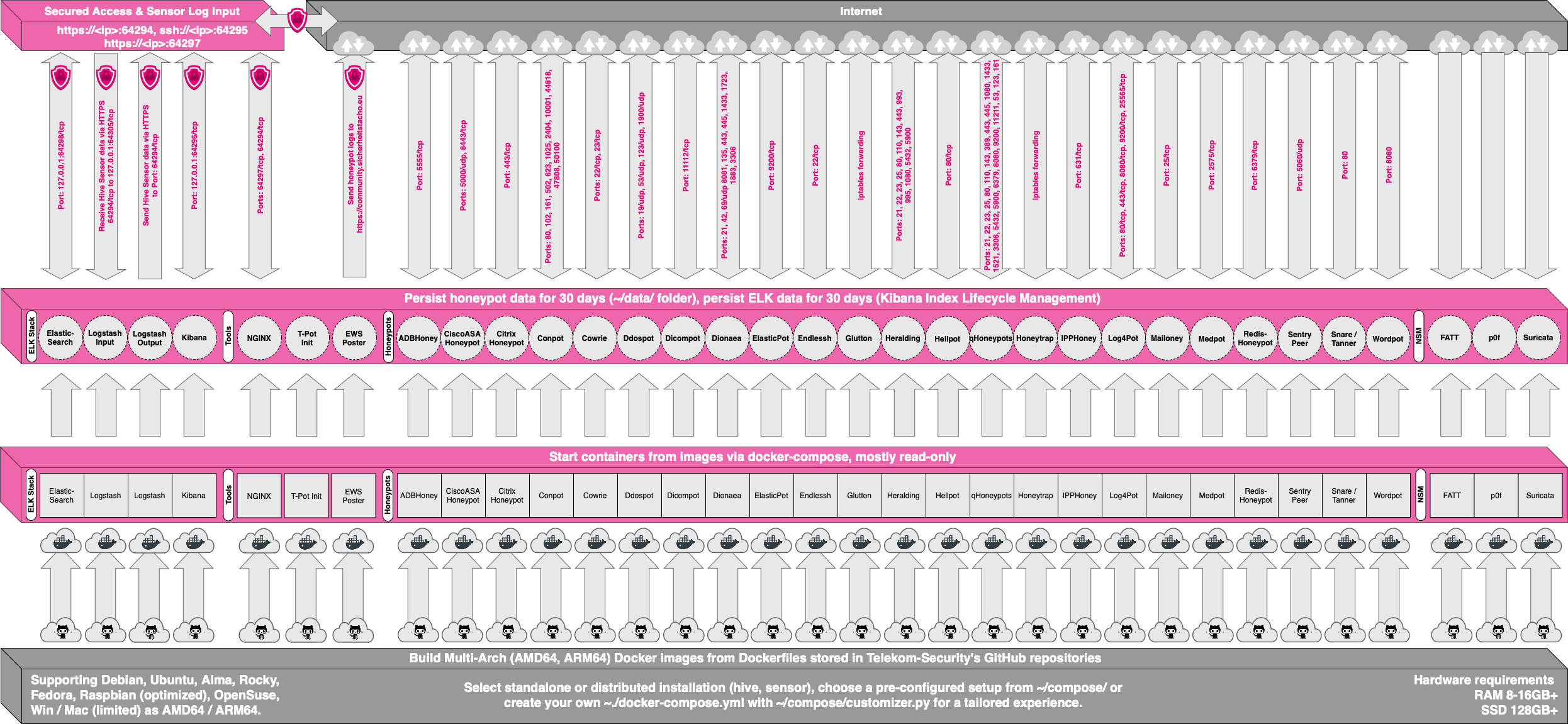

Technisches Konzept

Technische Architektur

Dienstleistungen

Benutzertypen

Systemanforderungen

Läuft in einer VM

Läuft auf Hardware

Laufen in einer Cloud

Erforderliche Ports

Systemplatzierung

Installation

Standard / HIVE

Verteilt

Wählen Sie Ihre Distribution

Unterstützung für Raspberry Pi 4 (8 GB).

Holen Sie sich T-Pot und installieren Sie es

macOS und Windows

Installationsarten

Deinstallieren Sie T-Pot

Erster Start

Planung und Zertifikate

Einsatz von Sensoren

Eigenständiger Erststart

Verteilte Bereitstellung

Übermittlung von Community-Daten

Opt-in für HPFEEDS-Datenübermittlung

Fernzugriff und Tools

SSH

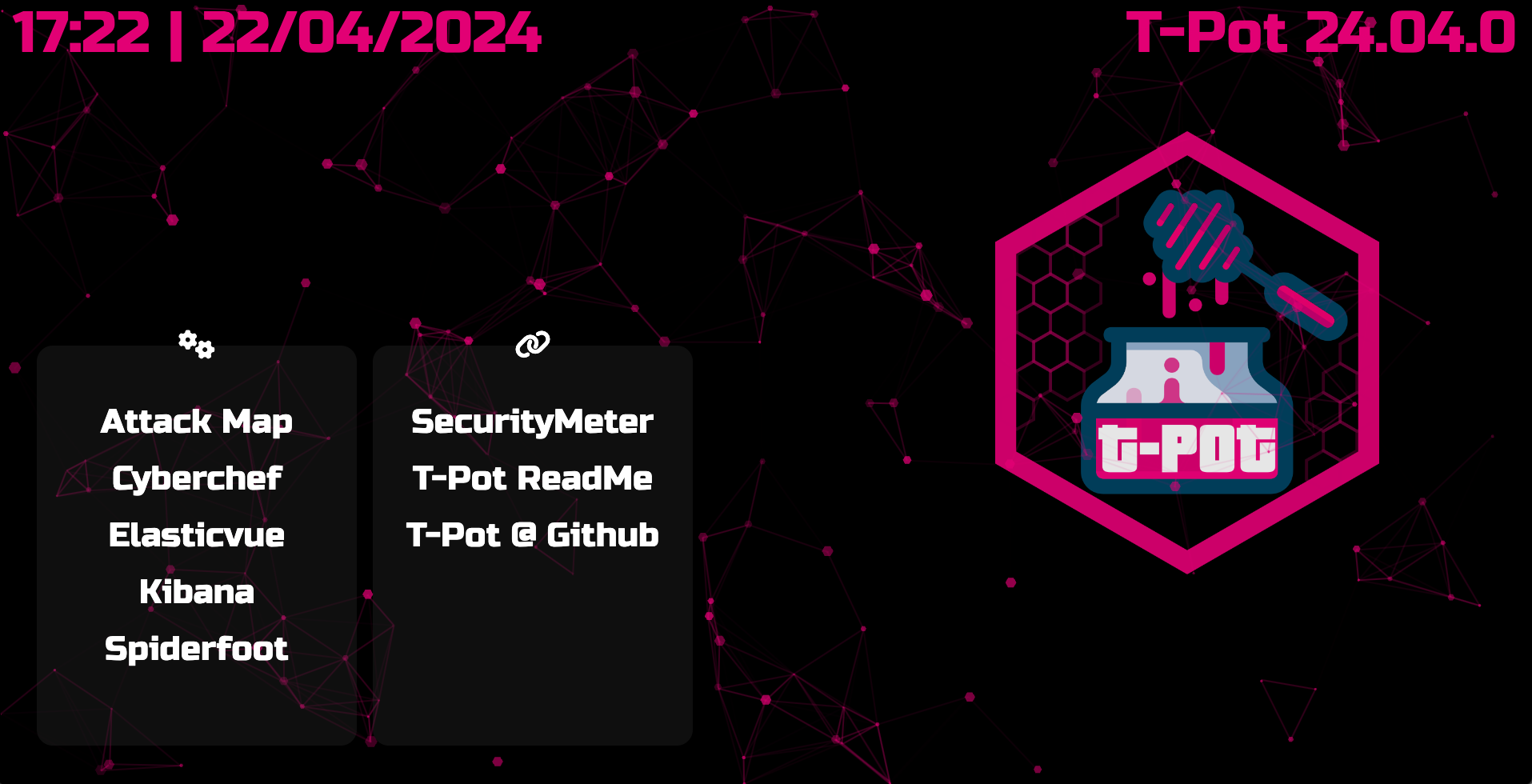

T-Pot-Landingpage

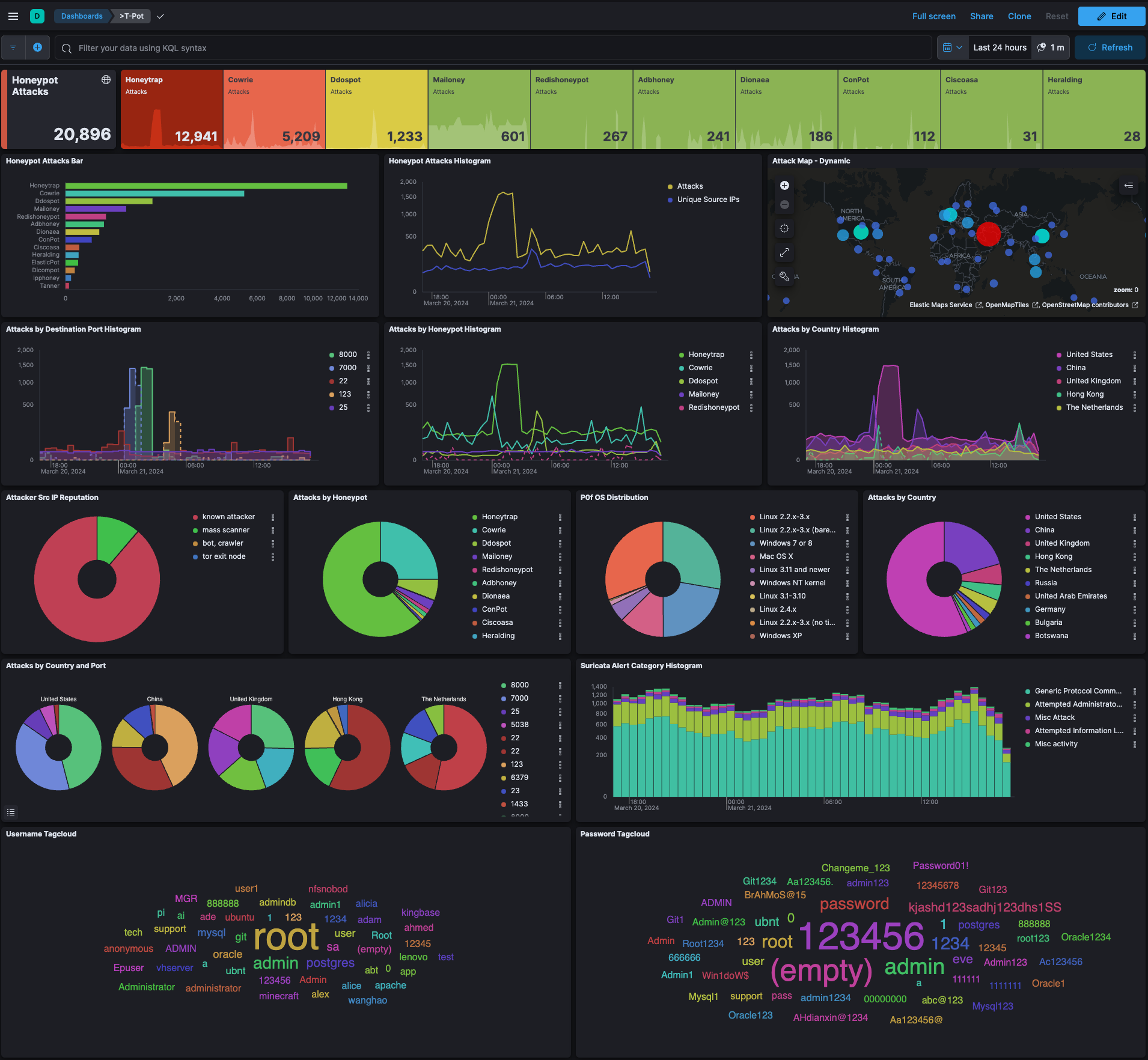

Kibana-Dashboard

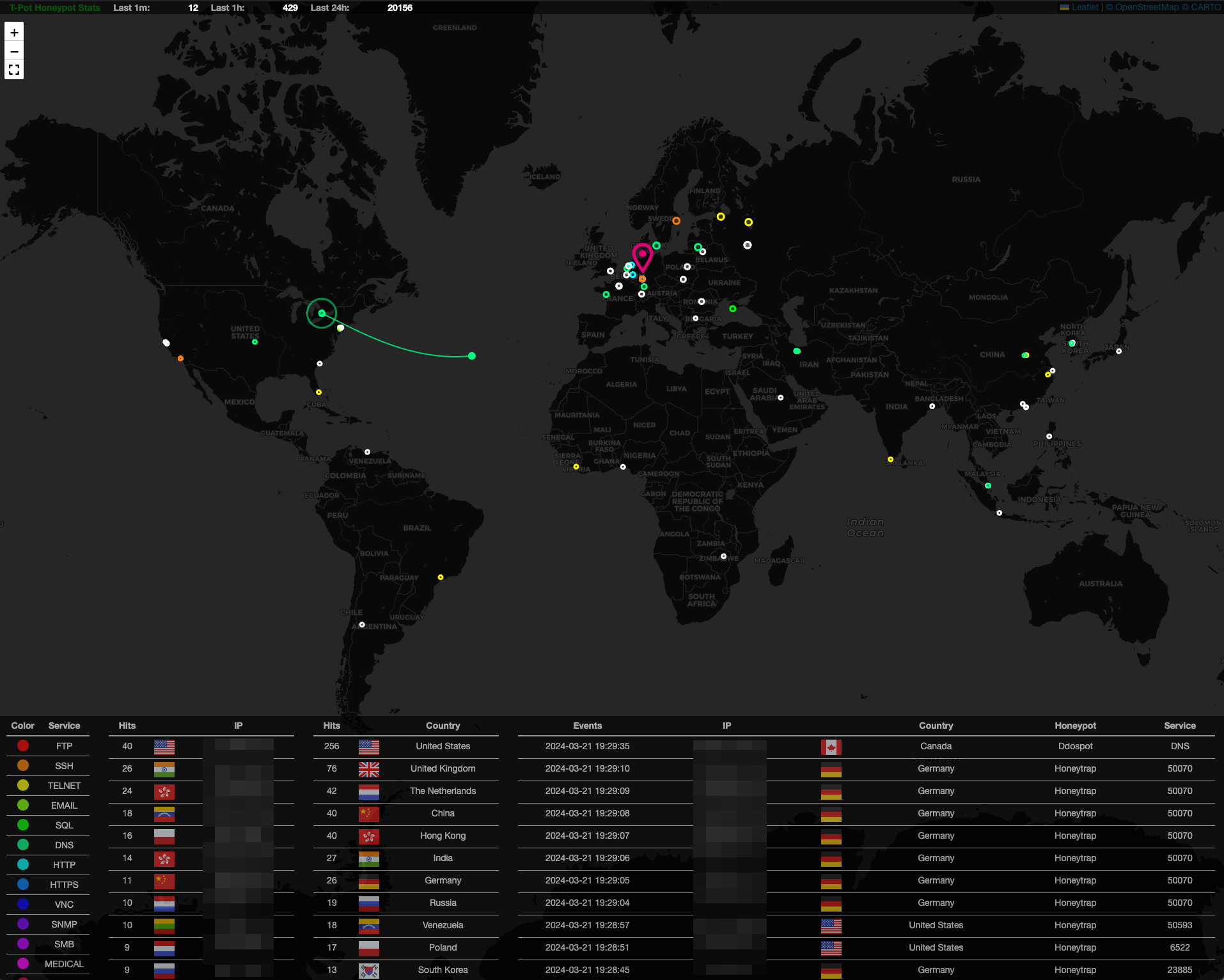

Angriffskarte

Cyberchef

Elasticvue

Spinnenfuß

Konfiguration

T-Pot-Konfigurationsdatei

Passen Sie T-Pot-Honeypots und -Dienste an

Wartung

Export

Import

Docker-Images können nicht heruntergeladen werden

T-Pot-Netzwerk schlägt fehl

Allgemeine Updates

Skript aktualisieren

Täglicher Neustart

Bekannte Probleme

T-Pot starten

Stoppen Sie den T-Pot

T-Pot-Datenordner

Protokollpersistenz

Werksreset

Container anzeigen

Schwarzes Loch

Benutzer zu Nginx hinzufügen (T-Pot WebUI)

Kibana-Objekte importieren und exportieren

Fehlerbehebung

Protokolle

RAM und Speicher

Kontakt

Probleme

Diskussionen

Lizenzen

Credits

Die Entwickler und Entwicklungsgemeinschaften von

Erfahrungsberichte

Sie installieren und betreiben T-Pot in Ihrer Verantwortung. Wählen Sie Ihre Bereitstellung mit Bedacht aus, da eine Systemkompromittierung nie ausgeschlossen werden kann.

Für schnelle Hilfe bei der Recherche der Probleme und Diskussionen.

Die Software wird mit größter Sorgfalt entwickelt und angeboten. Als Community- und Open-Source-Projekt nutzt es viele andere Open-Source-Software und kann Fehler und Probleme enthalten. Melden Sie verantwortungsvoll.

Honeypots sollten – von Natur aus – keine sensiblen Daten hosten. Stellen Sie sicher, dass Sie keine hinzufügen.

Standardmäßig werden Ihre Daten an Sicherheitstacho übermittelt. Sie können dies in der Konfiguration ( ~/tpotce/docker-compose.yml ) deaktivieren, indem Sie den Abschnitt ewsposter entfernen. Aber in diesem Fall ist Teilen wirklich wichtig!

Die Hauptkomponenten von T-Pot wurden in das tpotinit Docker-Image verschoben, sodass T-Pot jetzt mehrere Linux-Distributionen unterstützt, sogar macOS und Windows (obwohl beide auf den Funktionsumfang von Docker Desktop beschränkt sind). T-Pot nutzt Docker und Docker Compose, um sein Ziel zu erreichen, möglichst viele Honeypots und Tools gleichzeitig auszuführen und so die Hardware des Hosts maximal auszunutzen.

T-Pot bietet Docker-Images für die folgenden Honeypots ...

adbhoney,

Ciscoasa,

CitrixHoneypot,

Conpot,

Kaurischnecke,

ddospot,

Dikompott,

dionaea,

elastischer Topf,

endlos,

Vielfraß,

Höllentopf,

ankündigend,

Honigtöpfe,

Honigfalle,

ipphoney,

log4pot,

mailoney,

Medpot,

redishoneypot,

Wachposten,

Schlinge,

Gerber,

Worttopf

... neben den folgenden Tools ...

Autoheal ist ein Tool zum automatischen Neustart von Containern mit fehlgeschlagenen Integritätsprüfungen.

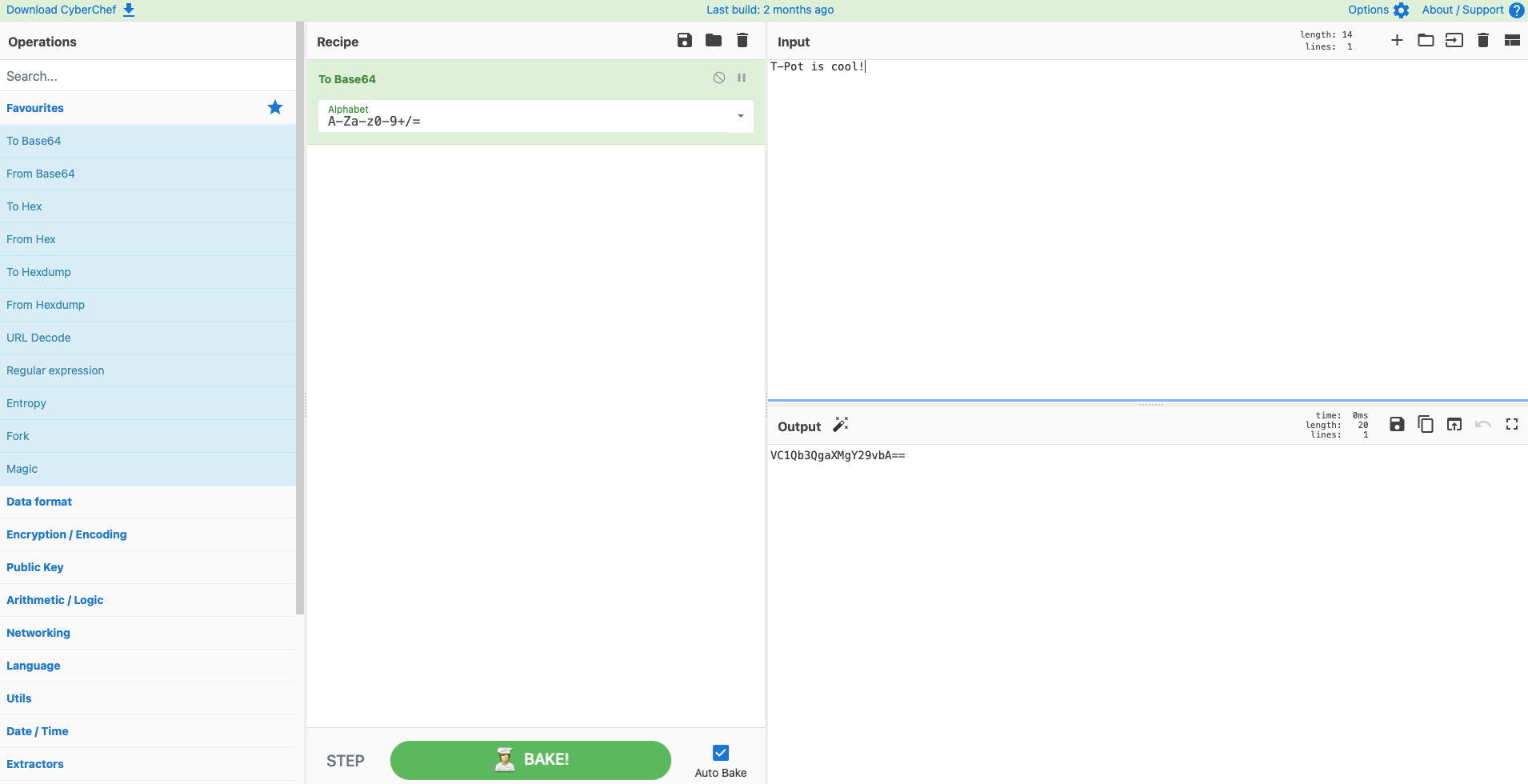

Cyberchef ist eine Web-App für Verschlüsselung, Kodierung, Komprimierung und Datenanalyse.

Elastic Stack zur schönen Visualisierung aller von T-Pot erfassten Ereignisse.

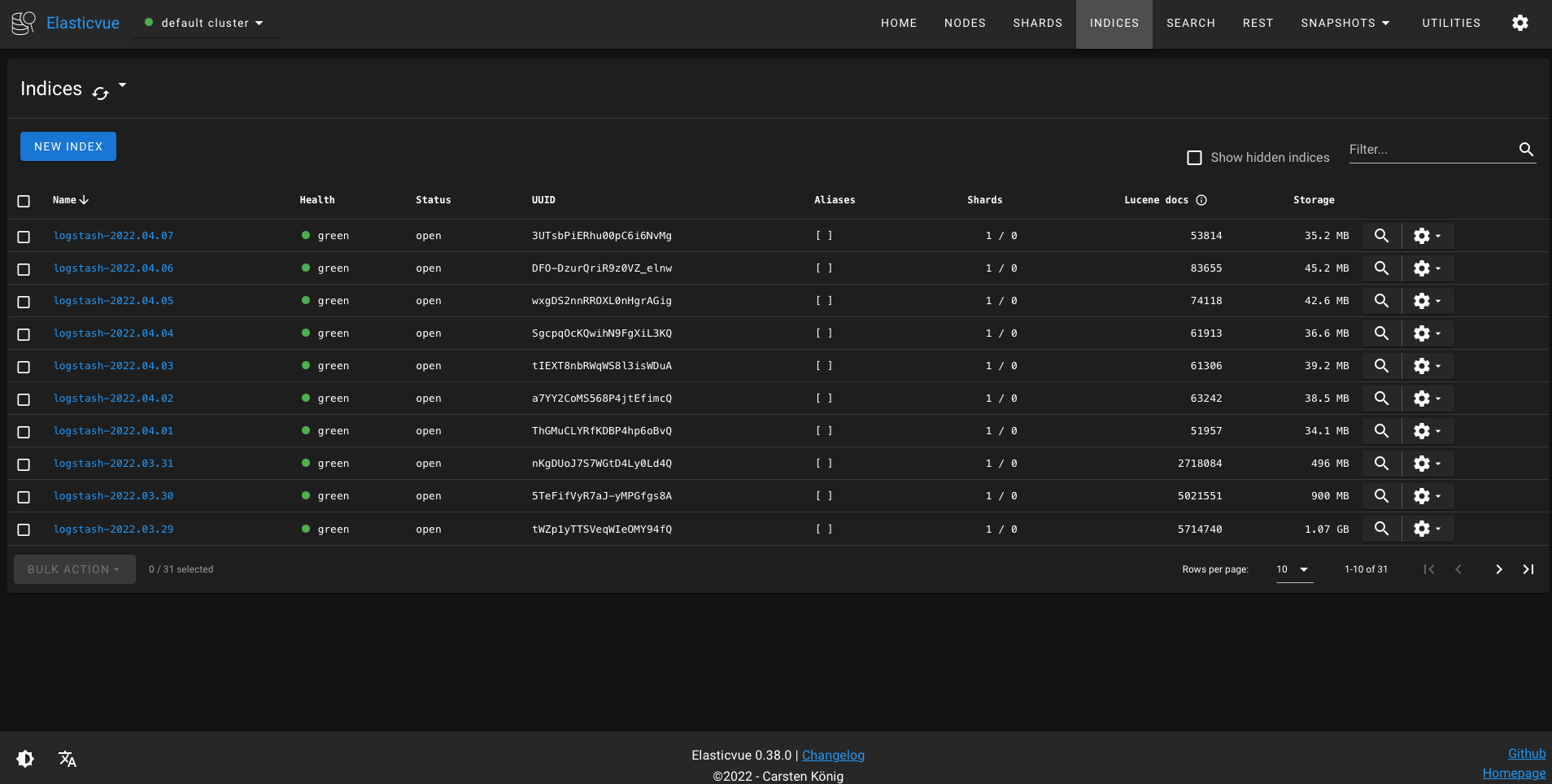

Elasticvue ist ein Web-Frontend zum Durchsuchen und Interagieren mit einem Elasticsearch-Cluster.

Fatt ist ein Pyshark-basiertes Skript zum Extrahieren von Netzwerkmetadaten und Fingerabdrücken aus PCAP-Dateien und Live-Netzwerkverkehr.

T-Pot-Attack-Map ist eine wunderschön animierte Angriffskarte für T-Pot.

P0f ist ein Tool für rein passives Traffic-Fingerprinting.

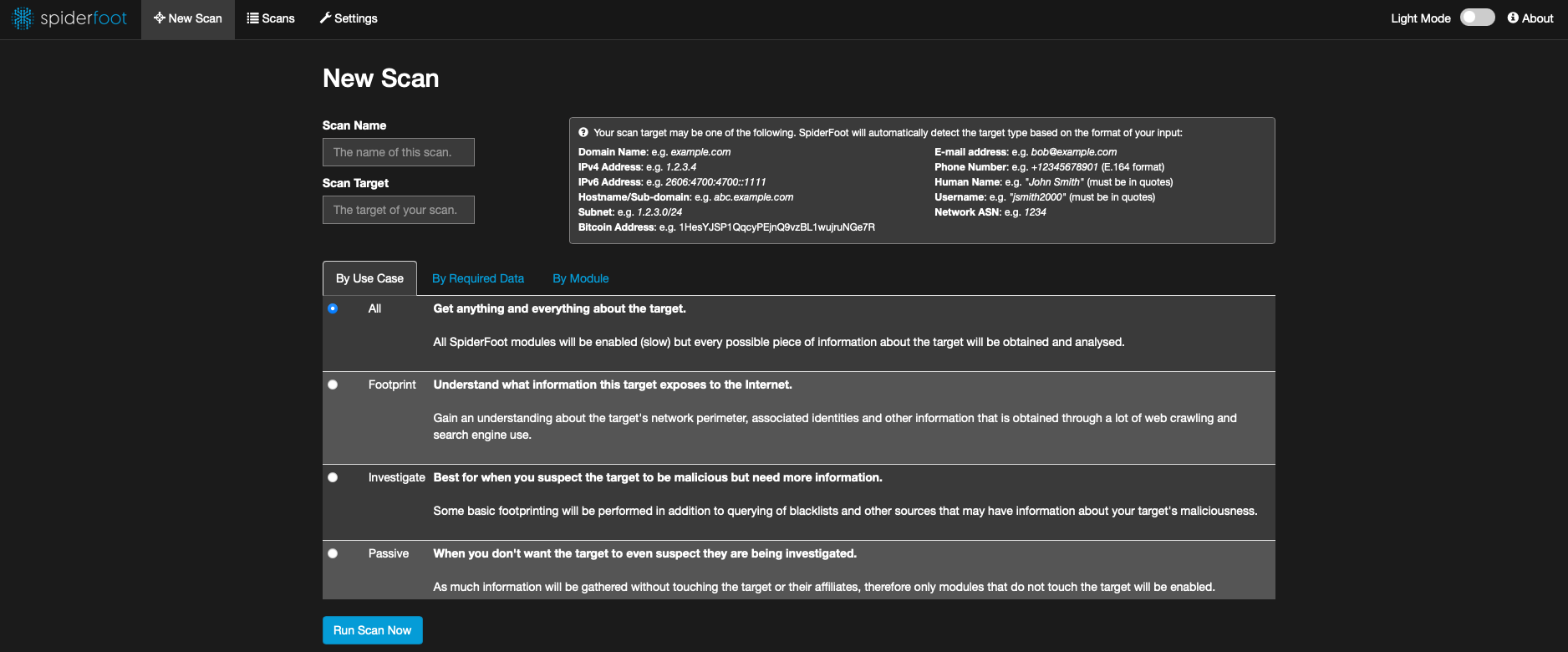

Spiderfoot ist ein Open-Source-Intelligence-Automatisierungstool.

Suricata ist eine Engine zur Überwachung der Netzwerksicherheit.

... um Ihnen das bestmögliche Out-of-the-Box-Erlebnis und ein benutzerfreundliches Multi-Honeypot-System zu bieten.

Der Quellcode und die Konfigurationsdateien sind vollständig im T-Pot GitHub-Repository gespeichert. Die Docker-Images sind für die T-Pot-Umgebung erstellt und vorkonfiguriert.

Die einzelnen Docker-Dateien und Konfigurationen befinden sich im Docker-Ordner.

T-Pot bietet eine Reihe von Dienstleistungen an, die grundsätzlich in fünf Gruppen unterteilt sind:

Vom Betriebssystem bereitgestellte Systemdienste

SSH für sicheren Fernzugriff.

Elastischer Stapel

Elasticsearch zum Speichern von Ereignissen.

Logstash zum Aufnehmen, Empfangen und Senden von Ereignissen an Elasticsearch.

Kibana zum Anzeigen von Ereignissen auf wunderschön gerenderten Dashboards.

Werkzeuge

NGINX bietet sicheren Fernzugriff (Reverse-Proxy) auf Kibana, CyberChef, Elasticvue, GeoIP AttackMap und Spiderfoot und ermöglicht T-Pot-Sensoren die sichere Übertragung von Ereignisdaten an den T-Pot-Hive.

CyberChef ist eine Web-App zur Verschlüsselung, Kodierung, Komprimierung und Datenanalyse.

Elasticvue ist ein Web-Frontend zum Durchsuchen und Interagieren mit einem Elasticsearch-Cluster.

T-Pot Attack Map ist eine wunderschön animierte Angriffskarte für T-Pot.

Spiderfoot ist ein Open-Source-Intelligence-Automatisierungstool.

Honeypots

Eine Auswahl der 23 verfügbaren Honeypots basierend auf der ausgewählten docker-compose.yml .

Netzwerksicherheitsüberwachung (NSM)

Fatt ist ein Pyshark-basiertes Skript zum Extrahieren von Netzwerkmetadaten und Fingerabdrücken aus PCAP-Dateien und Live-Netzwerkverkehr.

P0f ist ein Tool für rein passives Traffic-Fingerprinting.

Suricata ist eine Engine zur Überwachung der Netzwerksicherheit.

Während der Installation und während der Nutzung von T-Pot gibt es zwei verschiedene Arten von Konten, mit denen Sie arbeiten. Stellen Sie sicher, dass Sie die Unterschiede der verschiedenen Kontotypen kennen, da dies der mit Abstand häufigste Grund für Authentifizierungsfehler ist.

| Service | Kontotyp | Benutzername / Gruppe | Beschreibung |

|---|---|---|---|

| SSH | Betriebssystem | <OS_USERNAME> | Der Benutzer, den Sie während der Installation des Betriebssystems ausgewählt haben. |

| Nginx | BasicAuth | <WEB_USER> | <web_user> den Sie während der Installation von T-Pot ausgewählt haben. |

| CyberChef | BasicAuth | <WEB_USER> | <web_user> den Sie während der Installation von T-Pot ausgewählt haben. |

| Elasticvue | BasicAuth | <WEB_USER> | <web_user> den Sie während der Installation von T-Pot ausgewählt haben. |

| Geoip-Angriffskarte | BasicAuth | <WEB_USER> | <web_user> den Sie während der Installation von T-Pot ausgewählt haben. |

| Spinnenfuß | BasicAuth | <WEB_USER> | <web_user> den Sie während der Installation von T-Pot ausgewählt haben. |

| T-Pot | Betriebssystem | tpot | tpot Dieser Benutzer/diese Gruppe ist immer für die T-Pot-Dienste reserviert. |

| T-Pot-Protokolle | BasicAuth | <LS_WEB_USER> | LS_WEB_USER werden automatisch verwaltet. |

Abhängig von den unterstützten Linux-Distributions-Images, Hive/Sensor, der Installation auf realer Hardware, in einer virtuellen Maschine oder anderen Umgebungen müssen unterschiedliche Anforderungen hinsichtlich Betriebssystem, RAM, Speicher und Netzwerk für eine erfolgreiche Installation von T-Pot erfüllt werden ( Sie können ~/tpotce/docker-compose.yml und ~/tpotce/.env jederzeit an Ihre Bedürfnisse anpassen, um diese Anforderungen zu erfüllen.

| T-Pot-Typ | RAM | Lagerung | Beschreibung |

|---|---|---|---|

| Bienenstock | 16 GB | 256 GB SSD | Als Faustregel gilt: Je mehr Sensoren und Daten, desto mehr RAM und Speicher werden benötigt. |

| Sensor | 8 GB | 128 GB SSD | Da Honeypot-Protokolle 30 Tage lang gespeichert werden (~/tpotce/data), hängt die Speicherung vom Angriffsvolumen ab. |

T-Pot erfordert ...

eine IPv4-Adresse über DHCP oder statisch zugewiesen

eine funktionierende Internetverbindung ohne Proxy ... für eine erfolgreiche Installation und einen erfolgreichen Betrieb.

Wenn Sie Proxy-Unterstützung oder andere nicht standardmäßige Funktionen benötigen, sollten Sie die Dokumente der unterstützten Linux-Distributions-Images und/oder die Docker-Dokumentation überprüfen.

Alle unterstützten Linux-Distributions-Images werden in einer VM ausgeführt, was bedeutet, dass T-Pot einwandfrei läuft. Folgendes wurde getestet bzw. es wurde berichtet, dass es funktioniert:

UTM (Intel & Apple Silicon)

VirtualBox

VMWare Fusion und VMWare Workstation

Berichten zufolge funktioniert auch KVM.

Einige Konfigurations-/Einrichtungshinweise:

Während Intel-Versionen stabil laufen, sind bei der Unterstützung von Apple Silicon (arm64) Probleme bekannt, die in UTM möglicherweise das Umschalten von Display auf Console Only während der Erstinstallation des Betriebssystems und anschließend zurück auf Full Graphics erforderlich machen.

Während der Konfiguration müssen Sie möglicherweise den Promiscuous-Modus für die Netzwerkschnittstelle aktivieren, damit fatt, suricata und p0f ordnungsgemäß funktionieren.

Wenn Sie eine WLAN-Karte als primäre Netzwerkkarte für T-Pot verwenden möchten, beachten Sie bitte, dass nicht alle Netzwerkschnittstellentreiber alle WLAN-Karten unterstützen. In VirtualBox müssen Sie beispielsweise das „MT SERVER“ -Modell der Netzwerkkarte auswählen.

T-Pot ist nur durch die Hardwareunterstützung der unterstützten Linux-Distributions-Images begrenzt. Es wird empfohlen, die HCL (Hardware-Kompatibilitätsliste) zu überprüfen und die unterstützten Distributionen mit T-Pot zu testen, bevor Sie in dedizierte Hardware investieren.

T-Pot wurde getestet und läuft bekanntermaßen auf ...

Telekom OTC mit der Post-Install-Methode ... andere funktionieren möglicherweise, sind aber noch ungetestet.

Einige Benutzer berichten von funktionierenden Installationen auf anderen Clouds und Hostern, z. B. Azure und GCP. Die Hardwareanforderungen können unterschiedlich sein. Wenn Sie sich nicht sicher sind, sollten Sie Probleme und Diskussionen recherchieren und einige Funktionstests durchführen. Ab T-Pot 24.04.0 haben wir darauf geachtet, Einstellungen zu entfernen, von denen bekannt ist, dass sie Cloud-basierte Installationen beeinträchtigen.

Neben den Ports, die im Allgemeinen vom Betriebssystem benötigt werden, z. B. für den Erhalt einer DHCP-Lease, DNS usw. benötigt T-Pot die folgenden Ports für eingehende/ausgehende Verbindungen. Sehen Sie sich die T-Pot-Architektur für eine visuelle Darstellung an. Außerdem werden einige Ports als Duplikate angezeigt, was in Ordnung ist, da sie in verschiedenen Editionen verwendet werden.

| Hafen | Protokoll | Richtung | Beschreibung |

|---|---|---|---|

| 80, 443 | TCP | kontaktfreudig | T-Pot-Management: Installation, Updates, Protokolle (z. B. Betriebssystem, GitHub, DockerHub, Sicherheitstacho usw.) |

| 64294 | TCP | eingehend | T-Pot-Management: Sensordatenübertragung an Hive (über NGINX-Reverse-Proxy) an 127.0.0.1:64305 |

| 64295 | TCP | eingehend | T-Pot-Management: Zugriff auf SSH |

| 64297 | TCP | eingehend | T-Pot-Verwaltungszugriff auf den NGINX-Reverse-Proxy |

| 5555 | TCP | eingehend | Honeypot: ADBHoney |

| 5000 | udp | eingehend | Honeypot: CiscoASA |

| 8443 | TCP | eingehend | Honeypot: CiscoASA |

| 443 | TCP | eingehend | Honeypot: CitrixHoneypot |

| 80, 102, 502, 1025, 2404, 10001, 44818, 47808, 50100 | TCP | eingehend | Honeypot: Conpot |

| 161, 623 | udp | eingehend | Honeypot: Conpot |

| 22, 23 | TCP | eingehend | Honeypot: Kauri |

| 19, 53, 123, 1900 | udp | eingehend | Honeypot: Ddospot |

| 11112 | TCP | eingehend | Honeypot: Dicompot |

| 21, 42, 135, 443, 445, 1433, 1723, 1883, 3306, 8081 | TCP | eingehend | Honeypot: Dionaea |

| 69 | udp | eingehend | Honeypot: Dionaea |

| 9200 | TCP | eingehend | Honeypot: Elasticpot |

| 22 | TCP | eingehend | Honeypot: Endlessh |

| 21, 22, 23, 25, 80, 110, 143, 443, 993, 995, 1080, 5432, 5900 | TCP | eingehend | Honeypot: Ankündigung |

| 21, 22, 23, 25, 80, 110, 143, 389, 443, 445, 631, 1080, 1433, 1521, 3306, 3389, 5060, 5432, 5900, 6379, 6667, 8080, 9100, 9200, 11211 | TCP | eingehend | Honeypot: qHoneypots |

| 53, 123, 161, 5060 | udp | eingehend | Honeypot: qHoneypots |

| 631 | TCP | eingehend | Honeypot: IPPHoney |

| 80, 443, 8080, 9200, 25565 | TCP | eingehend | Honeypot: Log4Pot |

| 25 | TCP | eingehend | Honeypot: Mailoney |

| 2575 | TCP | eingehend | Honeypot: Medpot |

| 6379 | TCP | eingehend | Honeypot: Redishoneypot |

| 5060 | TCP/UDP | eingehend | Honeypot: SentryPeer |

| 80 | TCP | eingehend | Honeypot: Snare (Tanner) |

| 8090 | TCP | eingehend | Honeypot: Wordpot |

Ports und Verfügbarkeit von SaaS-Diensten können je nach Ihrem geografischen Standort variieren.

Damit einige Honeypots die volle Funktionalität erreichen (z. B. Cowrie oder Log4Pot), sind auch ausgehende Verbindungen erforderlich, damit sie die Malware des Angreifers herunterladen können. Weitere Informationen finden Sie in der Dokumentation des jeweiligen Honeypots, indem Sie den Links zu dessen Repositorys folgen.

Es wird empfohlen, sich mit der Funktionsweise von T-Pot und den Honeypots vertraut zu machen, bevor Sie sich dem Internet widmen. Führen Sie für einen Schnellstart eine T-Pot-Installation in einer virtuellen Maschine aus.

Sobald Sie mit der Funktionsweise vertraut sind, sollten Sie ein Netzwerk auswählen, in dem oder aus dem Sie einen Eindringling vermuten (z. B. das Internet). Andernfalls wird T-Pot höchstwahrscheinlich keine Angriffe einfangen (es sei denn, Sie möchten einen Punkt beweisen)! Zunächst wird empfohlen, T-Pot in einer ungefilterten Zone zu platzieren, in der der gesamte TCP- und UDP-Verkehr an die Netzwerkschnittstelle von T-Pot weitergeleitet wird. Um die Suche nach den Verwaltungsports von T-Pot zu vermeiden, sollten Sie T-Pot hinter einer Firewall platzieren und den gesamten TCP-/UDP-Verkehr im Portbereich von 1-64000 an T-Pot weiterleiten, während Sie den Zugriff auf Ports > 64000 nur von vertrauenswürdigen IPs und/oder zulassen. Oder legen Sie nur die für Ihren Anwendungsfall relevanten Ports offen. Wenn Sie Malware-Verkehr auf unbekannten Ports abfangen möchten, sollten Sie die Ports, die Sie weiterleiten, nicht einschränken, da Glutton und Honeytrap jeden TCP-Port dynamisch binden, der nicht von anderen Honeypot-Daemons belegt ist, und Ihnen so einen besseren Überblick über die Risiken geben, denen Ihr Setup ausgesetzt ist .

Laden Sie eines der unterstützten Linux-Distributions-Images herunter, folgen Sie den TL;DR-Anweisungen oder git clone das T-Pot-Repository und führen Sie den Installer ~/tpotce/install.sh aus. Das Ausführen von T-Pot auf einem laufenden und unterstützten Linux-System ist möglich, es wird jedoch eine Neuinstallation empfohlen, um Portkonflikte mit laufenden Diensten zu vermeiden. Das T-Pot-Installationsprogramm benötigt einen direkten Zugang zum Internet, wie hier beschrieben.

Zu befolgende Schritte:

Laden Sie eine unterstützte Linux-Distribution aus der Liste unten herunter.

Wählen Sie während der Installation eine Mindest- , Netinstall- oder Serverversion , die nur wesentliche Pakete installiert.

Installieren Sie niemals eine grafische Desktop-Umgebung wie Gnome oder KDE. T-Pot funktioniert aufgrund von Portkonflikten nicht damit.

Stellen Sie sicher, dass Sie SSH installieren, damit Sie eine Remoteverbindung zur Maschine herstellen können.

| Vertriebsname | x64 | arm64 |

|---|---|---|

| Alma Linux OS 9.4 Boot-ISO | herunterladen | herunterladen |

| Debian 12 Netzwerkinstallation | herunterladen | herunterladen |

| Fedora Server 40 Netzwerkinstallation | herunterladen | herunterladen |

| OpenSuse Tumbleweed-Netzwerk-Image | herunterladen | herunterladen |

| Rocky Linux OS 9.4 Boot-ISO | herunterladen | herunterladen |

| Ubuntu 24.04 Live-Server | herunterladen | herunterladen |

| Vertriebsname | arm64 |

|---|---|

| Raspberry Pi OS ( 64Bit, Lite ) | herunterladen |

Klonen Sie das GitHub-Repository: $ git clone https://github.com/telekom-security/tpotce oder folgen Sie der TL;DR und überspringen Sie diesen Abschnitt.

Wechseln Sie in den Ordner tpotce/ : $ cd tpotce

Führen Sie das Installationsprogramm als Nicht-Root aus: $ ./install.sh :

Ändern Sie den SSH-Port auf tcp/64295

Deaktivieren Sie den DNS-Stub-Listener, um Portkonflikte mit Honeypots zu vermeiden

Stellen Sie SELinux auf den Überwachungsmodus ein

Setzen Sie das Firewall-Ziel für die öffentliche Zone auf AKZEPTIEREN

Fügen Sie das Docker-Repository hinzu und installieren Sie Docker

Installieren Sie empfohlene Pakete

Entfernen Sie Pakete, von denen bekannt ist, dass sie Probleme verursachen

Fügen Sie den aktuellen Benutzer zur Docker-Gruppe hinzu (Docker-Interaktion ohne sudo zulassen)

Fügen Sie dps und dpsw Aliase hinzu ( grc docker ps -a , watch -c "grc --colour=on docker ps -a )

Fügen Sie die Aliase la , ll und ls hinzu (z exa ein verbesserter ls Befehl).

mi hinzufügen (für micro , eine tolle Alternative zu vi und/oder nano )

Offene Ports auf dem Host anzeigen (vergleichen Sie mit den erforderlichen T-Pot-Ports)

Fügen Sie tpot.service zu /etc/systemd/system hinzu und aktivieren Sie es, damit T-Pot automatisch starten und stoppen kann

Abhängig von der Linux-Distribution Ihrer Wahl führt das Installationsprogramm Folgendes aus:

Befolgen Sie die Anweisungen des Installationsprogramms. Sie müssen Ihr Benutzerkennwort ( sudo oder root ) mindestens einmal eingeben

Überprüfen Sie die Installationsmeldungen auf Fehler und offene Ports, die zu Portkonflikten führen könnten

Neustart: $ sudo reboot

Manchmal ist es einfach schön, wenn man eine T-Pot-Instanz auf macOS oder Windows hochfahren kann, z. B. zum Entwickeln, Testen oder einfach nur zum Spaß. Da Docker Desktop eher eingeschränkt ist, werden nicht alle Honeypot-Typen oder T-Pot-Funktionen unterstützt. Denken Sie auch daran, dass die macOS- und Windows-Firewall standardmäßig den Zugriff aus der Ferne blockiert, sodass das Testen auf den Host beschränkt ist. Für die Produktion wird empfohlen, T-Pot unter Linux auszuführen.

Um alles zum Laufen zu bringen, folgen Sie einfach diesen Schritten:

Installieren Sie Docker Desktop für macOS oder Windows.

Klonen Sie das GitHub-Repository: git clone https://github.com/telekom-security/tpotce (stellen Sie unter Windows sicher, dass der Code mit LF statt CRLF ausgecheckt wird!)

Gehen Sie zu: cd ~/tpotce

Kopieren Sie cp compose/mac_win.yml ./docker-compose.yml

Erstellen Sie einen WEB_USER , indem Sie ~/tpotce/genuser.sh (macOS) oder ~/tpotce/genuserwin.ps1 (Windows) ausführen.

Passen Sie die .env Datei an, indem Sie TPOT_OSTYPE=linux entweder in mac oder win ändern:

# OSType (linux, mac, win) # Most docker features are available on linux TPOT_OSTYPE=mac

Sie müssen selbst sicherstellen, dass keine Portkonflikte vorliegen, die den Start von T-Pot verhindern.

Starten Sie T-Pot: docker compose up oder docker compose up -d wenn Sie möchten, dass T-Pot im Hintergrund ausgeführt wird.

Stoppen Sie T-Pot: CTRL-C (wenn es im Vordergrund läuft) und/oder docker compose down -v um T-Pot vollständig zu stoppen.

Mit T-Pot Standard / HIVE werden alle Dienste, Tools, Honeypots usw. auf einem einzigen Host installiert, der auch als HIVE-Endpunkt dient. Stellen Sie sicher, dass Sie die Systemanforderungen erfüllen. Sie können ~/tpotce/docker-compose.yml an Ihren persönlichen Anwendungsfall anpassen oder mit ~/tpotce/compose/customizer.py Ihre ganz eigene Konfiguration erstellen, um ein auf Ihre Bedürfnisse zugeschnittenes T-Pot-Erlebnis zu erhalten. Sobald die Installation abgeschlossen ist, können Sie mit dem ersten Start fortfahren.

Die verteilte Version von T-Pot erfordert mindestens zwei Hosts

der T-Pot HIVE , die Standardinstallation von T-Pot (diese zuerst installieren!),

und ein T-Pot- SENSOR , der nur die Honeypots und einige Tools hostet und Protokolldaten an HIVE überträgt.

Der SENSOR wird nicht gestartet, bevor die SENSOR -Installation abgeschlossen ist, wie unter „Verteilte Bereitstellung“ beschrieben.

Die Deinstallation von T-Pot ist nur auf den unterstützten Linux-Distributionen verfügbar.

Um T-Pot zu deinstallieren, führen Sie ~/tpotce/uninstall.sh aus und befolgen Sie die Anweisungen des Deinstallationsprogramms. Sie müssen Ihr Passwort mindestens einmal eingeben.

Sobald die Deinstallation abgeschlossen ist, starten Sie den Computer sudo reboot neu

Sobald das T-Pot-Installationsprogramm erfolgreich abgeschlossen wurde, muss das System neu gestartet werden ( sudo reboot ). Nach dem Neustart können Sie sich mit dem Benutzer, den Sie bei der Installation des Systems eingerichtet haben, beim System anmelden. Die Anmeldungen richten sich nach den Benutzertypen:

Benutzer: [ <OS_USERNAME> ]

passwort: [Passwort]

Sie können sich über SSH anmelden, um auf die Befehlszeile zuzugreifen: ssh -l <OS_USERNAME> -p 64295 <your.ip> :

Benutzer: [ <OS_USERNAME> ]

pass: [Passwort, SSH-Schlüssel empfohlen]

Sie können sich auch über Ihren Browser anmelden und auf die T-Pot-WebUI und die Tools zugreifen: https://<your.ip>:64297

Benutzer: [ <WEB_USER> ]

passwort: [Passwort]

Es gibt nicht viel zu tun, außer sich anzumelden und über dps.sh zu überprüfen, ob alle Dienste und Honeypots korrekt gestartet werden, und sich bei Kibana und/oder Geoip Attack Map anzumelden, um die Angriffe zu überwachen.

Die verteilte Bereitstellung erfordert Planung, da T-Pot Init nur ein selbstsigniertes Zertifikat für die IP des HIVE- Hosts erstellt, was normalerweise für einfache Setups geeignet ist. Da Logstash bei der Verbindung nach einem gültigen Zertifikat sucht, führt ein verteiltes Setup, bei dem HIVE auf mehreren IPs (z. B. RFC 1918 und öffentliche NAT-IP) und möglicherweise sogar einem Domänennamen erreichbar ist, zu einem Verbindungsfehler, bei dem das Zertifikat nicht validiert werden kann Ein solches Setup erfordert ein Zertifikat mit einem gemeinsamen Namen und SANs (Subject Alternative Name).

Stellen Sie vor der Bereitstellung von Sensoren sicher, dass Sie Domänennamen und IPs ordnungsgemäß geplant haben, um Probleme mit dem Zertifikat zu vermeiden. Weitere Einzelheiten finden Sie in Ausgabe Nr. 1543.

Passen Sie das Beispiel an Ihr IP-/Domänen-Setup an und befolgen Sie die Befehle, um das Zertifikat von HIVE zu ändern:

sudo systemctl stop tpot sudo openssl req -nodes -x509 -sha512 -newkey rsa:8192 -keyout "$HOME/tpotce/data/nginx/cert/nginx.key" -out "$HOME/tpotce/data/nginx/cert/nginx.crt" -days 3650 -subj '/C=AU/ST=Some-State/O=Internet Widgits Pty Ltd' -addext "subjectAltName = IP:192.168.1.200, IP:1.2.3.4, DNS:my.primary.domain, DNS:my.secondary.domain" sudo chmod 774 $HOME/tpotce/data/nginx/cert/* sudo chown tpot:tpot $HOME/tpotce/data/nginx/cert/* sudo systemctl start tpot

Die T-Pot-Konfigurationsdatei ( .env ) ermöglicht es, die SSL-Überprüfung für Logstash-Verbindungen vom SENSOR zum HIVE zu deaktivieren, indem LS_SSL_VERIFICATION=none festgelegt wird. Aus Sicherheitsgründen wird dies nur für Labor- oder Testumgebungen empfohlen.

Wenn Sie sich dafür entscheiden, ein gültiges, von einer Zertifizierungsstelle (z. B. Let's Encrypt) signiertes Zertifikat für HIVE zu verwenden, sollte Logstash und damit SENSOR keine Probleme haben, eine Verbindung herzustellen und seine Protokolle an HIVE zu übertragen.

Sobald Sie den SENSOR gemäß den Anweisungen des Installationsprogramms neu gestartet haben, können Sie mit der verteilten Bereitstellung fortfahren, indem Sie sich bei HIVE anmelden und zum Ordner cd ~/tpotce wechseln. Stellen Sie sicher, dass Sie die Planung und Zertifikate verstanden haben, bevor Sie mit der eigentlichen Bereitstellung fortfahren.

Wenn Sie dies noch nicht getan haben, generieren Sie einen SSH-Schlüssel, um sich sicher beim SENSOR anzumelden und Ansible die Ausführung eines Playbooks auf dem Sensor zu ermöglichen:

Führen Sie ssh-keygen aus, befolgen Sie die Anweisungen und lassen Sie die Passphrase leer:

Generating public/private rsa key pair. Enter file in which to save the key (/home/<your_user>/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/<your_user>/.ssh/id_rsa Your public key has been saved in /home/<your_user>/.ssh/id_rsa.pub

Stellen Sie den Schlüssel für den SENSOR bereit, indem Sie ssh-copy-id -p 64295 <SENSOR_SSH_USER>@<SENSOR_IP>) ausführen:

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/home/<your_user>/.ssh/id_rsa.pub" The authenticity of host '[<SENSOR_IP>]:64295 ([<SENSOR_IP>]:64295)' can't be stablished. ED25519 key fingerprint is SHA256:naIDxFiw/skPJadTcgmWZQtgt+CdfRbUCoZn5RmkOnQ. This key is not known by any other names. Are you sure you want to continue connecting (yes/no/[fingerprint])? yes /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys <your_user>@172.20.254.124's password: Number of key(s) added: 1 Now try logging into the machine, with: "ssh -p '64295' '<your_user>@<SENSOR_IP>'" and check to make sure that only the key(s) you wanted were added.

Befolgen Sie wie vorgeschlagen die Anweisungen zum Testen der Verbindung ssh -p '64295' '<your_user>@<SENSOR_IP>' .

Sobald der Schlüssel erfolgreich bereitgestellt wurde, führen Sie ./deploy.sh aus und befolgen Sie die Anweisungen.

Identifizieren Sie die TPOT_HIVE_USER ENV auf dem SENSOR in der Konfiguration $HOME/tpotce/.env (es handelt sich um eine Base64-codierte Zeichenfolge). Identifizieren Sie nun dieselbe Zeichenfolge in der LS_WEB_USER ENV auf dem HIVE in der Konfiguration $HOME/tpotce/.env . Entfernen Sie die Schnur und starten Sie T-Pot neu.

Jetzt können Sie die SENSOR-Maschine sicher löschen.

T-Pot wird bereitgestellt, um es allen Honeypot-Interessierten zugänglich zu machen. Standardmäßig werden die erfassten Daten an ein Community-Backend übermittelt. Dieses Community-Backend nutzt die Daten, um Sicherheitstacho zu füttern. Sie können die Übermittlung ablehnen, indem Sie den # Ewsposter service aus ~/tpotce/docker-compose.yml entfernen, indem Sie die folgenden Schritte ausführen:

T-Pot-Dienste stoppen: systemctl stop tpot

Öffnen Sie ~/tpotce/docker-compose.yml : micro ~/tpotce/docker-compose.yml

Entfernen Sie die folgenden Zeilen, speichern Sie und beenden Sie Micro ( CTRL+Q ):

# Ewsposter service

ewsposter:

container_name: ewsposter

restart: always

depends_on:

tpotinit:

condition: service_healthy

networks:

- ewsposter_local

environment:

- EWS_HPFEEDS_ENABLE=false

- EWS_HPFEEDS_HOST=host

- EWS_HPFEEDS_PORT=port

- EWS_HPFEEDS_CHANNELS=channels

- EWS_HPFEEDS_IDENT=user

- EWS_HPFEEDS_SECRET=secret

- EWS_HPFEEDS_TLSCERT=false

- EWS_HPFEEDS_FORMAT=json

image: ${TPOT_REPO}/ewsposter:${TPOT_VERSION}

pull_policy: ${TPOT_PULL_POLICY}

volumes:

- ${TPOT_DATA_PATH}:/data

- ${TPOT_DATA_PATH}/ews/conf/ews.ip:/opt/ewsposter/ews.ip T-Pot-Dienste starten: systemctl start tpot

Es wird empfohlen, die Datenübermittlung nicht zu deaktivieren, da dies der Hauptzweck des Community-Ansatzes ist – wie Sie alle wissen , ist Teilen wichtig ?

Als Opt-In ist es möglich, T-Pot-Daten mit HPFEEDS-Brokern von Drittanbietern zu teilen.

Befolgen Sie die Anweisungen hier, um die T-Pot-Dienste zu stoppen und ~/tpotce/docker-compose.yml zu öffnen.

Scrollen Sie nach unten zum Abschnitt ewsposter und passen Sie die HPFEEDS-Einstellungen an Ihre Bedürfnisse an.

Wenn Sie ein CA-Zertifikat hinzufügen müssen, fügen Sie es zu ~/tpotce/data/ews/conf hinzu und legen Sie EWS_HPFEEDS_TLSCERT=/data/ews/conf/<your_ca.crt> fest.

T-Pot-Dienste starten: systemctl start tpot .

Der Fernzugriff auf Ihren Host/T-Pot ist mit SSH (auf tcp/64295 ) möglich und einige Dienste und Tools werden mit T-Pot geliefert, um einige Ihrer Rechercheaufgaben erheblich zu erleichtern.

Je nach Benutzertyp können Sie sich über SSH anmelden, um auf die Befehlszeile zuzugreifen: ssh -l <OS_USERNAME> -p 64295 <your.ip> :

Benutzer: [ <OS_USERNAME> ]

passwort: [Passwort]

Je nach Benutzertyp können Sie die T-Pot-Landingpage in Ihrem Browser über https://<your.ip>:64297 öffnen:

Benutzer: [ <WEB_USER> ]

passwort: [Passwort]

Klicken Sie auf der T-Pot Landing Page einfach auf Kibana und Sie werden zu Kibana weitergeleitet. Sie können aus einer Vielzahl von Dashboards und Visualisierungen auswählen, die alle auf die von T-Pot unterstützten Honeypots zugeschnitten sind.

Klicken Sie auf der T-Pot-Landingpage einfach auf Attack Map und Sie werden zur Attack Map weitergeleitet. Da die Attack Map Web-Sockets verwendet, müssen Sie möglicherweise die <WEB_USER> -Anmeldeinformationen erneut eingeben.

Klicken Sie auf der T-Pot-Landingpage einfach auf Cyberchef und Sie werden zu Cyberchef weitergeleitet.

Klicken Sie auf der T-Pot Landing Page einfach auf Elasticvue und Sie werden zu Elasticvue weitergeleitet.

Klicken Sie auf der T-Pot Landing Page einfach auf Spiderfoot und Sie werden zu Spiderfoot weitergeleitet.

T-Pot bietet eine Konfigurationsdatei, die Variablen nicht nur für die Docker-Dienste (also Honeypots und Tools), sondern auch für die Docker-Compose-Umgebung bereitstellt. Die Konfigurationsdatei ist in ~/tpoce/.env versteckt. Es gibt auch eine Beispieldatei ( env.example ), die die Standardkonfiguration enthält.

Führen Sie vor dem ersten Start ~/tpotce/genuser.sh aus oder richten Sie den WEB_USER manuell ein, wie hier beschrieben.

In ~/tpotce/compose finden Sie alles, was Sie zum Anpassen der T-Pot Standard / HIVE-Installation benötigen:

customizer.py mac_win.yml mini.yml mobile.yml raspberry_showcase.yml sensor.yml standard.yml tpot_services.yml

Bei den .yml Dateien handelt es sich um Docker-Compose-Dateien, die jeweils einen anderen Satz von Honeypots und Tools darstellen, wobei tpot_services.yml eine Vorlage für customizer.py ist, um eine benutzerdefinierte Docker-Compose-Datei zu erstellen.

Um eine Compose-Datei zu aktivieren, gehen Sie folgendermaßen vor:

Stoppen Sie T-Pot mit systemctl stop tpot .

Kopieren Sie die Docker-Compose-Datei cp ~/tpotce/compose/<dockercompose.yml> ~/tpotce/docker-compose.yml .

Starten Sie T-Pot mit systemctl start tpot .

So erstellen Sie Ihre benutzerdefinierte Docker-Compose-Datei:

Gehen Sie zu cd ~/tpotce/compose .

Führen Sie python3 customizer.py aus.

Das Skript führt Sie durch den Prozess der Erstellung Ihrer eigenen docker-compose.yml . Da einige Honeypots und Dienste dieselben Ports belegen, wird geprüft, ob Portkonflikte vorliegen, und Sie werden über die in Konflikt stehenden Dienste benachrichtigt. Sie können sie dann manuell beheben, indem Sie docker-compose-custom.yml anpassen oder das Skript erneut ausführen.

Stoppen Sie T-Pot mit systemctl stop tpot .

Kopieren Sie die benutzerdefinierte Docker-Compose-Datei: cp docker-compose-custom.yml ~/tpotce und cd ~/tpotce .

Überprüfen Sie, ob alles funktioniert, indem Sie docker-compose -f docker-compose-custom.yml up ausführen. Im Falle von Fehlern befolgen Sie zur Schadensbegrenzung die Docker Compose-Spezifikation. Höchstwahrscheinlich handelt es sich nur um einen Portkonflikt, den Sie durch Bearbeiten der Docker-Compose-Datei beheben können.

Wenn alles einwandfrei funktioniert, drücken Sie CTRL-C um die Container zu stoppen, und führen Sie docker-compose -f docker-compose-custom.yml down -v aus.

Ersetzen Sie die Docker-Compose-Datei durch die neue und erfolgreich getestete angepasste Docker-Compose-Datei mv ~/tpotce/docker-compose-custom.yml ~/tpotce/docker-compose.yml .

Starten Sie T-Pot mit systemctl start tpot .

T-Pot ist wartungsarm konzipiert. Da fast alles über Docker-Images bereitgestellt wird, müssen Sie im Grunde nichts weiter tun, als es laufen zu lassen. Wir werden die Docker-Images regelmäßig aktualisieren, um das Risiko einer Kompromittierung zu verringern. Sie sollten diesen Abschnitt jedoch sorgfältig lesen.

Sollte ein Update fehlschlagen, hilft das Öffnen eines Problems oder eine Diskussion, die Dinge in Zukunft zu verbessern. Die angebotene Lösung wird jedoch immer darin bestehen, eine Neuinstallation durchzuführen, da wir einfach keinen Support für verlorene Daten leisten können !

Die T-Pot-Sicherheit hängt von den Updates ab, die für die unterstützten Linux-Distributions-Images bereitgestellt werden. Lesen Sie unbedingt die Betriebssystemdokumentation und stellen Sie sicher, dass Updates regelmäßig vom Betriebssystem installiert werden. Standardmäßig ( ~/tpotce/.env ) TPOT_PULL_POLICY=always stellt sicher, dass Docker bei jedem T-Pot-Start nach neuen Docker-Images sucht und diese herunterlädt, bevor die Container erstellt werden.

T-Pot-Releases werden über GitHub angeboten und können mit ~/tpotce/update.sh abgerufen werden.

Wenn Sie relevante Änderungen an den T-Pot-Konfigurationsdateien vorgenommen haben, erstellen Sie unbedingt zuerst ein Backup!

Aktualisierungen können unvorhergesehene Folgen haben. Erstellen Sie ein Backup der Maschine oder der Dateien, die für Ihre Arbeit am wertvollsten sind!

Das Update-Skript wird ...

Überschreiben Sie gnadenlos lokale Änderungen, um mit dem T-Pot-Master-Zweig synchronisiert zu sein

Erstellen Sie eine vollständige Sicherung des Ordners ~/tpotce

Aktualisieren Sie alle Dateien in ~/tpotce um mit dem T-Pot-Master-Zweig synchronisiert zu sein

Stellen Sie Ihre benutzerdefinierte ews.cfg aus ~/tpotce/data/ews/conf und der T-Pot-Konfiguration ( ~/tpotce/.env ) wieder her.

Standardmäßig führt T-Pot einen täglichen Neustart einschließlich einiger Aufräumarbeiten durch. Sie können diese Zeile mit sudo crontab -e anpassen

#Ansible: T-Pot Daily Reboot 42 2 * * * bash -c 'systemctl stop tpot.service && docker container prune -f; docker image prune -f; docker volume prune -f; /usr/sbin/shutdown -r +1 "T-Pot Daily Reboot"'

Die folgenden Probleme sind bekannt. Befolgen Sie einfach die beschriebenen Schritte, um sie zu beheben.

Vor einiger Zeit hat Docker Download-Ratenlimits eingeführt. Wenn Sie Docker-Images häufig über eine einzelne oder gemeinsam genutzte IP herunterladen, hat die IP-Adresse möglicherweise das Docker-Downloadratenlimit ausgeschöpft. Melden Sie sich bei Ihrem Docker-Konto an, um das Ratenlimit zu verlängern.

sudo su - docker login

T-Pot ist so konzipiert, dass es nur auf Computern mit einer einzigen Netzwerkkarte läuft. T-Pot wird versuchen, die Schnittstelle mit der Standardroute zu erreichen, es kann jedoch nicht garantiert werden, dass dies immer gelingt. Verwenden Sie T-Pot am besten auf Maschinen mit nur einer einzigen Netzwerkkarte.

Der T-Pot-Dienst startet und stoppt automatisch bei jedem Neustart (der einmal täglich als Setup in sudo crontab -l während der Installation erfolgt).

Wenn Sie den T-Pot-Dienst manuell starten möchten, können Sie dies über systemctl start tpot tun und über dpsw den Start der Container beobachten.

Der T-Pot-Dienst startet und stoppt automatisch bei jedem Neustart (der einmal täglich als Setup in sudo crontab -l während der Installation erfolgt).

Wenn Sie den T-Pot-Dienst manuell stoppen möchten, können Sie dies über systemctl stop tpot tun und über dpsw das Herunterfahren der Container beobachten.

Alle persistenten Protokolldateien der Honeypots, Tools und T-Pot-bezogenen Dienste werden in ~/tpotce/data gespeichert. Dazu gehören gesammelte Artefakte, die nicht an den Elastic Stack übertragen werden.

Alle im T-Pot-Datenordner gespeicherten Protokolldaten werden standardmäßig 30 Tage lang gespeichert.

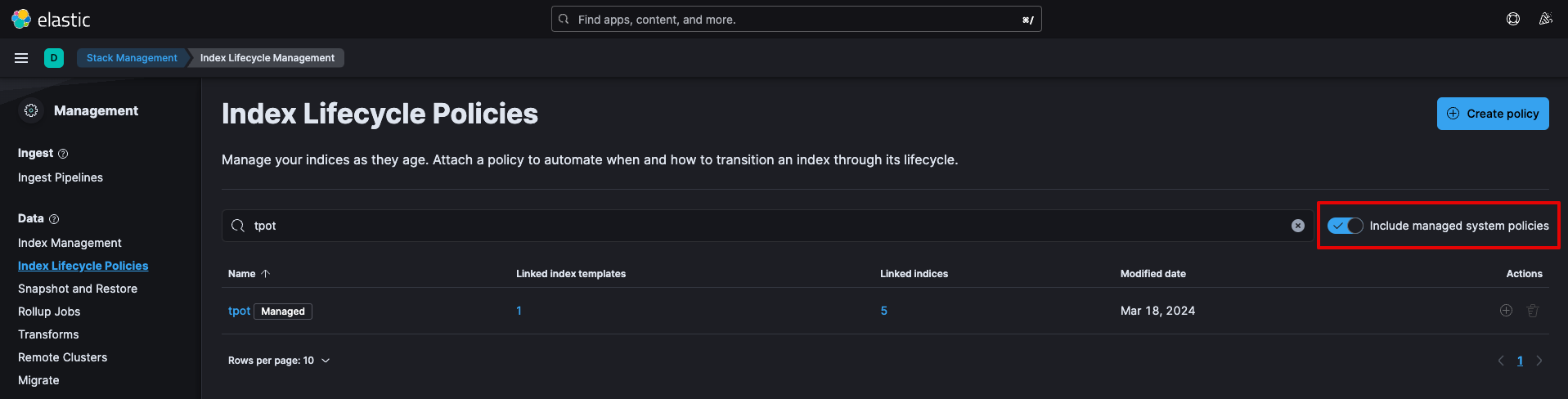

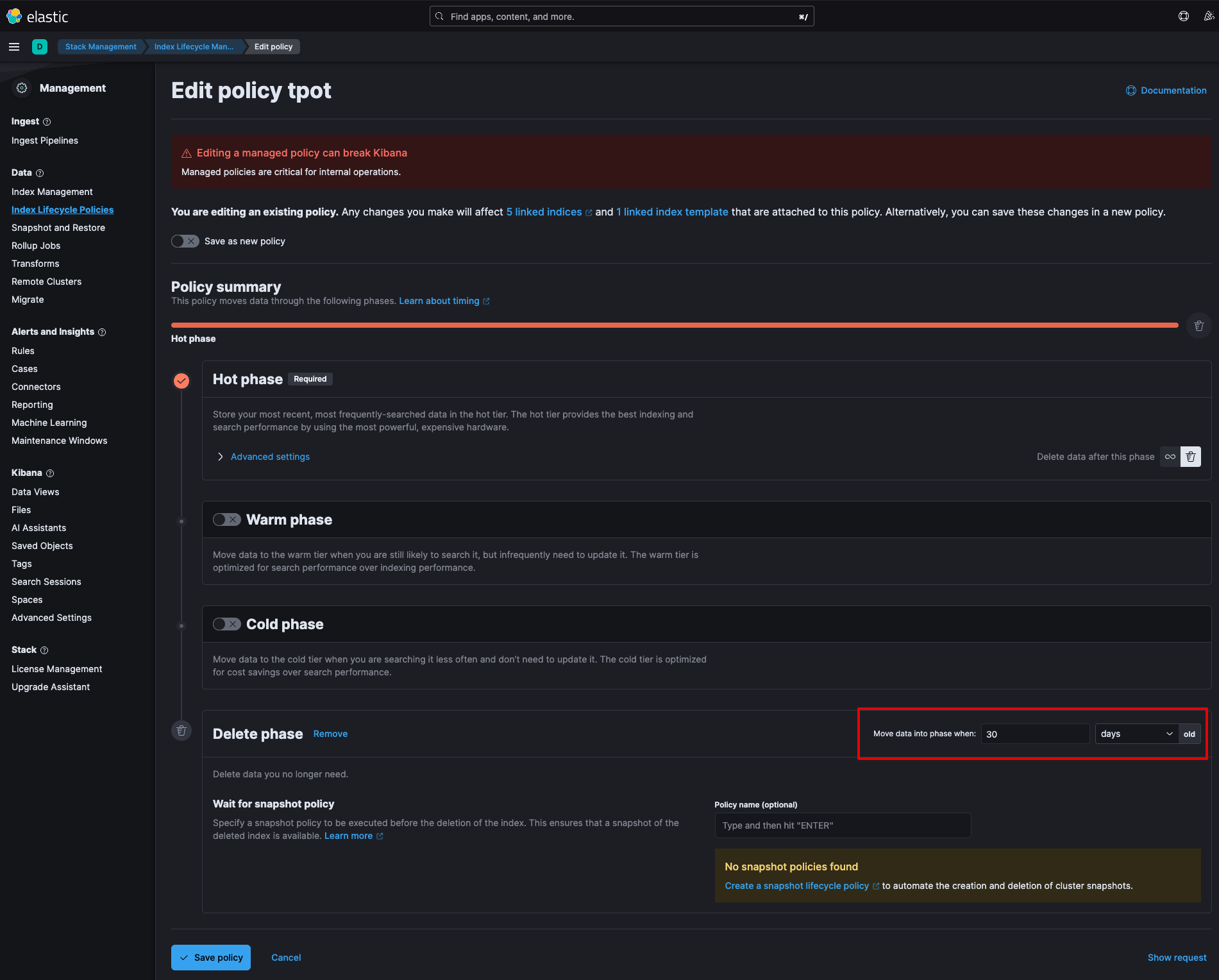

Elasticsearch-Indizes werden durch die tpot Index Lifecycle Policy verwaltet, die direkt in Kibana angepasst werden kann (stellen Sie sicher, dass „Richtlinien für verwaltete Systeme einschließen“).

Standardmäßig behält die tpot Index Lifecycle Policy die Indizes 30 Tage lang bei. Dies bietet eine gute Balance zwischen Speicher und Geschwindigkeit. Sie können die Richtlinie jedoch an Ihre Bedürfnisse anpassen.

Alle im T-Pot-Datenordner gespeicherten Protokolldaten (außer natürlich Elasticsearch-Indizes) können durch Ausführen von clean.sh gelöscht werden. Manchmal können Dinge irreparabel kaputt gehen und es war noch nie einfacher, einen T-Pot auf die Werkseinstellungen zurückzusetzen (stellen Sie sicher, dass Sie cd ~/tpotce eingeben).

Stoppen Sie T-Pot mit systemctl stop tpot .

Verschieben/sichern Sie den Ordner ~/tpotce/data an einen sicheren Ort (dies ist für alle Fälle optional).

Löschen Sie den Ordner ~/tpotce/data mit sudo rm -rf ~/tpotce/data .

T-Pot auf den zuletzt abgerufenen Commit zurücksetzen:

cd ~/tpotce/ git reset --hard

Jetzt können Sie ~/tpotce/install.sh ausführen.

Sie können alle T-Pot-relevanten Container anzeigen, indem Sie dps oder dpsw [interval] ausführen. Das interval (s) führt dps.sh regelmäßig erneut aus.

Blackhole wird T-Pot in einer Art Stealth-Modus ohne ständige Besuche öffentlich bekannter Scanner betreiben und so die Möglichkeit einer Enttarnung verringern. Während dies natürlich immer ein Katz-und-Maus-Spiel ist, besteht die Blackhole-Funktion darin, alle Anfragen von bekannten Massenscannern nicht weiterzuleiten, während die Ereignisse weiterhin über Suricata erfasst werden.

Die Funktion wird aktiviert, indem Sie TPOT_BLACKHOLE=DISABLED in ~/tpotce/.env festlegen und dann systemctl stop tpot und systemctl start tpot oder sudo reboot ausführen.

Durch die Aktivierung dieser Funktion wird die Sichtbarkeit von Angreifern drastisch verringert, was zu einer geringeren Aktivität führt. Allerdings ist dies, wie bereits erwähnt, weder eine Garantie für völlige Tarnung, noch verhindert es das Fingerprinting einiger Honeypot-Dienste.

Mit Nginx (T-Pot WebUI) können Sie beliebig viele <WEB_USER> -Konten hinzufügen (je nach Benutzertyp).

Um einen neuen Benutzer hinzuzufügen , führen Sie ~/tpotce/genuser.sh aus.

Um Benutzer zu entfernen, öffnen Sie ~/tpotce/.env , suchen Sie WEB_USER und entfernen Sie die entsprechende Base64-Zeichenfolge (zum Dekodieren: echo <base64_string> | base64 -d , oder öffnen Sie CyberChef und laden Sie das Rezept „From Base64“).

Damit die Änderungen wirksam werden, müssen Sie T-Pot mit systemctl stop tpot und systemctl start tpot oder sudo reboot neu starten.

Bei einigen T-Pot-Updates müssen Sie die Kibana-Objekte aktualisieren. Entweder zur Unterstützung neuer Honeypots oder zur Verbesserung bestehender Dashboards oder Visualisierungen. Stellen Sie sicher, dass Sie zuerst exportieren , damit keine Ihrer Anpassungen verloren geht.

Gehe nach Kibana

Klicken Sie auf „Stack-Management“

Klicken Sie auf „Gespeicherte Objekte“

Klicken Sie auf „<Nr.> Objekte exportieren“

Klicken Sie auf „Alle exportieren“. Dadurch wird eine NDJSON-Datei mit allen Ihren Objekten exportiert. Führen Sie immer einen vollständigen Export durch, um sicherzustellen, dass alle Referenzen enthalten sind.

Laden Sie die NDJSON-Datei herunter und entpacken Sie sie.

Gehe nach Kibana

Klicken Sie auf „Stack-Management“

Klicken Sie auf „Gespeicherte Objekte“

Klicken Sie auf „Importieren“ und belassen Sie die Standardeinstellungen (auf vorhandene Objekte prüfen und Konflikte automatisch überschreiben), wenn Sie keine persönlichen Änderungen an den Kibana-Objekten vorgenommen haben.

Suchen Sie nach einer NDJSON-Datei. Wenn Sie gefragt werden: „Wenn eines der Objekte bereits vorhanden ist, möchten Sie es automatisch überschreiben?“ Sie antworten mit „Ja, alles überschreiben“.

Im Allgemeinen wird T-Pot ohne jegliche Verpflichtung hinsichtlich des Supports angeboten. Es können Probleme und Diskussionen eröffnet werden, aber seien Sie bereit, grundlegende Informationen anzugeben, damit die Community helfen kann.

Überprüfen Sie, ob Ihre Container ordnungsgemäß ausgeführt werden: dps

Überprüfen Sie, ob Ihre Systemressourcen nicht erschöpft sind: htop , docker stats

Überprüfen Sie, ob ein Portkonflikt vorliegt:

systemctl stop tpot grc netstat -tulpen mi ~/tpotce/docker-compose.yml docker-compose -f ~/tpotce/docker-compose.yml up CTRL+C docker-compose -f ~/tpotce/docker-compose.yml down -v

Überprüfen Sie einzelne Containerprotokolle: docker logs -f <container_name>

Überprüfen Sie tpotinit Protokoll: cat ~/tpotce/data/tpotinit.log

Der elastische Stapel ist hungrig nach RAM, insbesondere logstash und elasticsearch . Wenn der elastische Stapel nicht verfügbar ist, keine Protokolle erhält oder einfach immer wieder abstürzt, ist er höchstwahrscheinlich ein RAM- oder Speicherproblem.

Während T -Pot immer wieder versucht, die Dienste / Container neu zu starten, führen docker logs -f <container_name> (entweder logstash oder elasticsearch ) aus und überprüfen Sie, ob Warnungen oder Fehler mit RAM betreffen.

Speicherausfälle können über htop einfacher identifiziert werden.

T-POT wird wie Open Source ohne Unterstützung für die Unterstützung bereitgestellt (siehe Haftungsausschluss).

Wenn Sie ein Sicherheitsforscher sind und ein Problem verantwortungsbewusst melden möchten, wenden Sie sich bitte an unser Cert.

Bitte melden Sie Probleme (Fehler) in unseren GitHub -Problemen, aber zuerst Fehlerbehebung. Probleme, die keine Informationen zur Bekämpfung des Fehlers bereitstellen, werden geschlossen oder in Diskussionen umgewandelt.

Verwenden Sie zuerst die Suchfunktion, es ist möglich, dass ein ähnliches Problem bereits angegangen oder besprochen wurde, wobei die Lösung nur eine Suche entfernt ist.

Allgemeine Fragen, Ideen, Show & Tell usw. können in unseren Github -Diskussionen behandelt werden.

Verwenden Sie die Suchfunktion, es ist möglich, dass eine ähnliche Diskussion bereits geöffnet wurde, wobei eine Antwort nur eine Suche entfernt ist.

Die Software, auf der T-POT aufgebaut ist, verwendet die folgenden Lizenzen.

GPLV2: Conpot, Dionaea, Honeytrap, Suricata

GPLV3: ADBHoney, Elasticpot, Ewsposter, Log4pot, Fatt, Heralding, Ipphoney, Redishoneypot, Sentrypeer, Snare, Tanner

Apache 2 Lizenz: Cyberchef, Dicompot, Elasticsearch, Logstash, Kibana, Docker

MIT -Lizenz: Autoheal, Ciscoasa, Ddospot, Elasticvue, Glutton, Hellpot, Maltrail

Unlizenzend: Endlessh

Andere: Citrixhoneypot, Cowrie, Mailoney, elastische Lizenz, Wortpot

AGPL-3.0: Honeypots

Public Domain (CC): Harvard Dataverse

Open Source und die Entwicklungsgemeinschaft sind stolz darauf, ein Teil von T-Pot zu sein, wäre nicht möglich gewesen! Unser Dank dankten sich jedoch nicht auf die folgenden Personen und Organisationen:

adbhoney

Ciscoasa

Citrixhoneypot

Backbrot

Kaurischnecke

ddospot

Dicompot

Dionaea

Docker

Elasticpot

Elasticsarch

elasticvue

endlos

Ewsposter

fett

Vielfraß

Höllenpot

ankündigend

Honeypots

Honigfalle

ipphoney

Kibana

Logstash

log4pot

Mailoney

Maltrail

Medpot

p0f

redishoneypot

Sentrypeer

Spiderfoot

Schlinge

Gerber

suricata

Wortpot

Die folgenden Unternehmen und Organisationen

Docker

elastic.io

Honeynet -Projekt

... und natürlich, dass Sie sich der Community angeschlossen haben!

Danke, dass du gespielt hast?

Eines der größten Feedback, die wir bisher erhalten haben, ist ein der Conpot -Entwickler:

"[...] Ich empfehle T-POT nur, das ist ... es ist nicht gerade ein Schweizer Armeemesser. Es ist eher ein Schweizer Armeesoldat, der mit einem Schweizer Armeemesser ausgestattet ist. In einem Panzer. Ein Schweizer Panzer. [ ...] "

Und von @robcowart (Schöpfer von ElastiFlow):

"#Tpot ist eine der am besten zusammengestellten schlüsselfertigen Honeypot-Lösungen. Es ist ein Muss für jeden, der das Verhalten böswilliger Schauspieler und die Bedrohung, die sie für Ihre Organisation darstellen, analysieren und verstehen möchten."