Honeytrap ist ein Honeypot- und Netzwerksicherheitstool mit geringer Interaktion, das entwickelt wurde, um Angriffe auf TCP- und UDP-Dienste abzuwehren. In seiner Standardkonfiguration läuft es als Daemon und startet Serverprozesse bei Bedarf, wenn versucht wird, eine Verbindung zu einem Port herzustellen.

Es stehen verschiedene Betriebsmodi zur Verfügung, die steuern, wie Verbindungen gehandhabt werden. Im Normalmodus sendet ein Server beliebige Daten, die in Vorlagendateien bereitgestellt werden, als grundlegendes Mittel zur Emulation bekannter Protokolle. Viele automatisierte Angriffstools lassen sich täuschen und führen den Angriffsdialog fort. Ein beliebter Modus ist der sogenannte Spiegelmodus, bei dem eingehende Verbindungen per Proxy an den Initiator zurückgesendet werden. Dieser Trick macht in vielen Fällen die Notwendigkeit einer Protokollemulation überflüssig. Ein dritter Modus, der Proxy-Modus , ermöglicht die Weiterleitung bestimmter Sitzungen an andere Systeme, z. B. Honeypots mit hoher Interaktion.

Eine Modul-API bietet eine einfache Möglichkeit, benutzerdefinierte Erweiterungen zu schreiben, die dynamisch in den Honeypot geladen werden. Eingehende Angriffsdaten werden zu einem sogenannten Angriffsstring zusammengefasst, der zur manuellen Untersuchung in Dateien oder einer SQL-Datenbank gespeichert werden kann. Honeytrap verfügt über verschiedene Plugins, die auf diesen Angriffszeichenfolgen ausgeführt werden, um zusätzliche Informationen zu extrahieren oder weitere Aktionen zu emulieren. Ein Beispiel ist das httpDownload Modul, das URL-Strings aus Angriffsdaten extrahiert und ein externes Tool aufruft, um entsprechende Ressourcen automatisch herunterzuladen.

Die Installation von Honeytrap ist ziemlich einfach. Führen Sie einfach die folgenden Befehle im Stammverzeichnis des Quellbaums aus:

./configure --with-stream-mon=<type>

make

sudo make install

Der Parameter --with-stream-mon gibt an, wie Honeytrap nach eingehenden Verbindungsversuchen suchen soll. Unter Linux ist die bevorzugte Wahl --with-stream-mon=nfq , die Honeytrap anweist, Pakete mithilfe der iptables NFQUEUE -Funktion zu erfassen. Bei Verwendung dieser Funktion stellt eine iptables-Regel wie die folgende eingehende TCP-SYN-Segmente in eine Warteschlange, wo sie von Honeytrap abgeholt werden können:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

Stellen Sie sicher, dass Pakete nicht an andere kritische Dienste in die Warteschlange gestellt werden. Weitere Informationen finden Sie in der INSTALL-Datei und in der Ausgabe von ./configure --help .

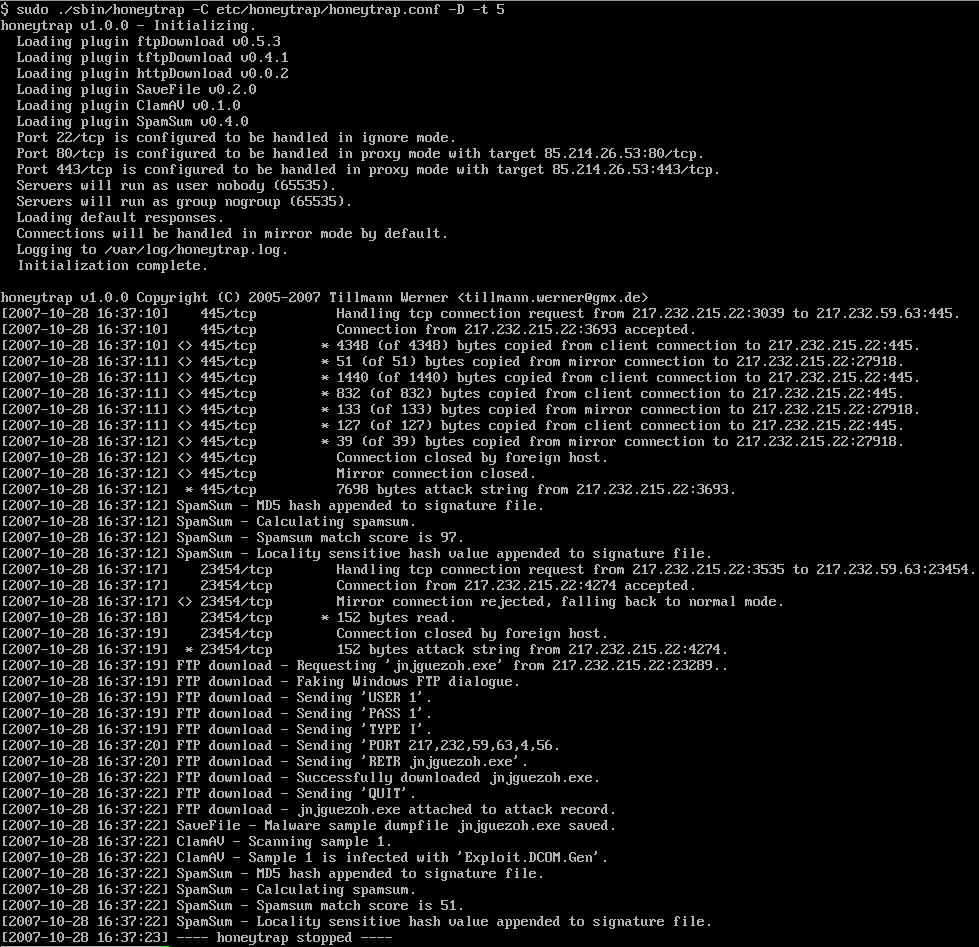

Hier ist ein erfasster Angriff eines IRC-Bots der alten Schule, der sich über den allzeit klassischen LSASS-Exploit MS04-011 und einen rudimentären FTP-Dienst verbreitet, der in die Malware integriert ist.