Ziel dieses Tools ist es, ein kollaboratives Malware-Analyse-Framework bereitzustellen.

Eine ausführlichere Dokumentation finden Sie im Ordner docs

Bitte sehen Sie sich die entsprechende Datei im docs-Verzeichnis an

Skripte im Ordner „Beispiele“ ermöglichen einige grundlegende Aktionen für eine Polichombr-Instanz.

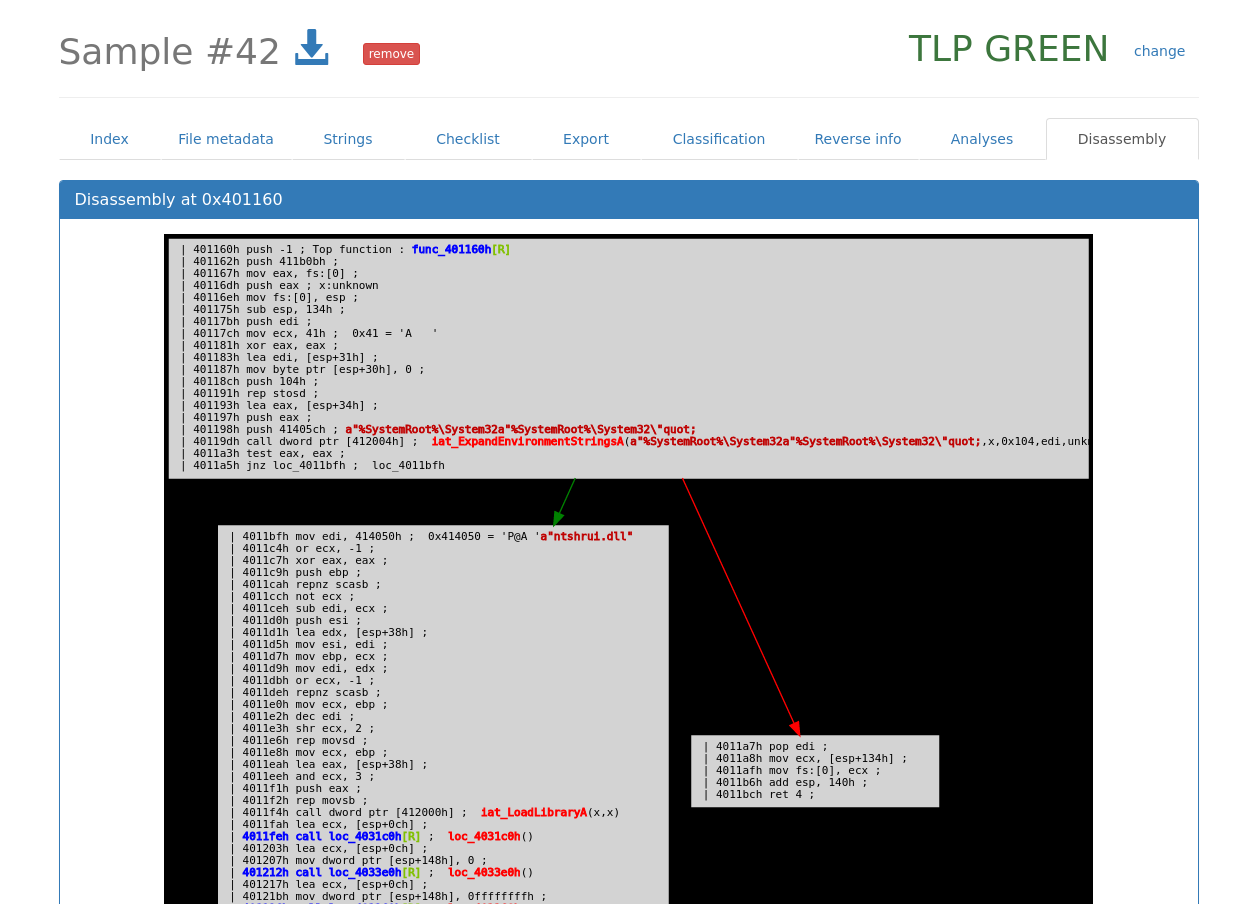

Polichombr bietet eine Engine zur Automatisierung der Analyseaufgaben, indem interessante Punkte innerhalb der bösartigen Binärdatei identifiziert und über eine API sowohl auf einer Weboberfläche als auch in den Tools des Analysten bereitgestellt werden.

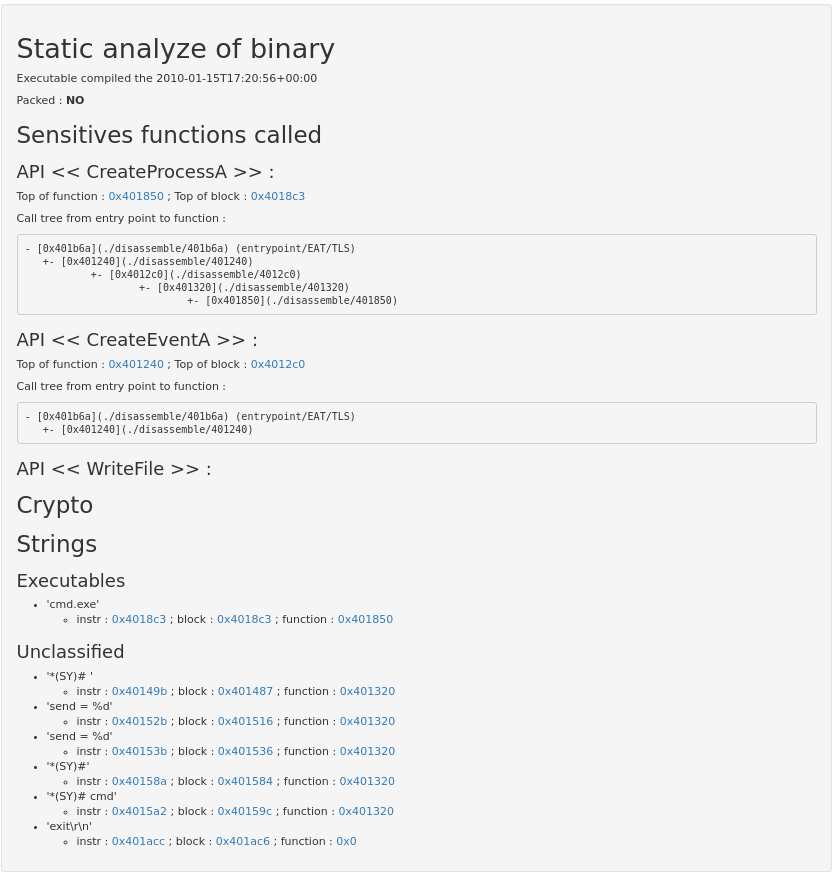

Analyseaufgaben werden aus dem Verzeichnis app/controllers/tasks geladen und müssen vom Task-Objekt erben. Insbesondere sind mehrere Aufgaben bereits umgesetzt:

AnalyzeIt, ein auf Metasm basierendes Ruby-Skript, das zur Identifizierung interessanter Punkte in der Binärdatei verwendet wird. Das Ziel besteht darin, dem Analysten zu helfen, indem er Hinweise gibt, wo er anfangen soll. Wir versuchen zum Beispiel, Kryptoschleifen zu identifizieren, Funktionen, die sensible APIs (Datei, Prozess, Netzwerk, ...) aufrufen.

Peinfo: Wir laden die PE-Metadaten mit der Peinfo-Bibliothek.

Strings: Extrahieren Sie ASCII- und Unicode-Strings

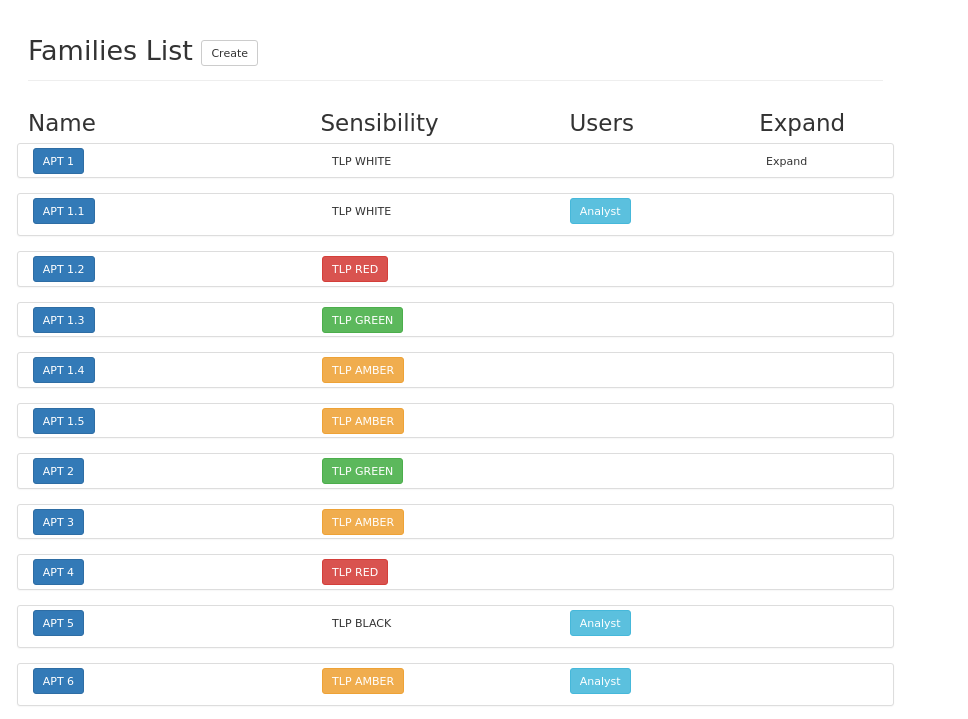

Wir verwenden mehrere Signaturmodelle zur Klassifizierung von Malware:

Machoc ist ein CFG-basierter Algorithmus zur Klassifizierung von Malware. Weitere Informationen finden Sie in der folgenden Dokumentation:

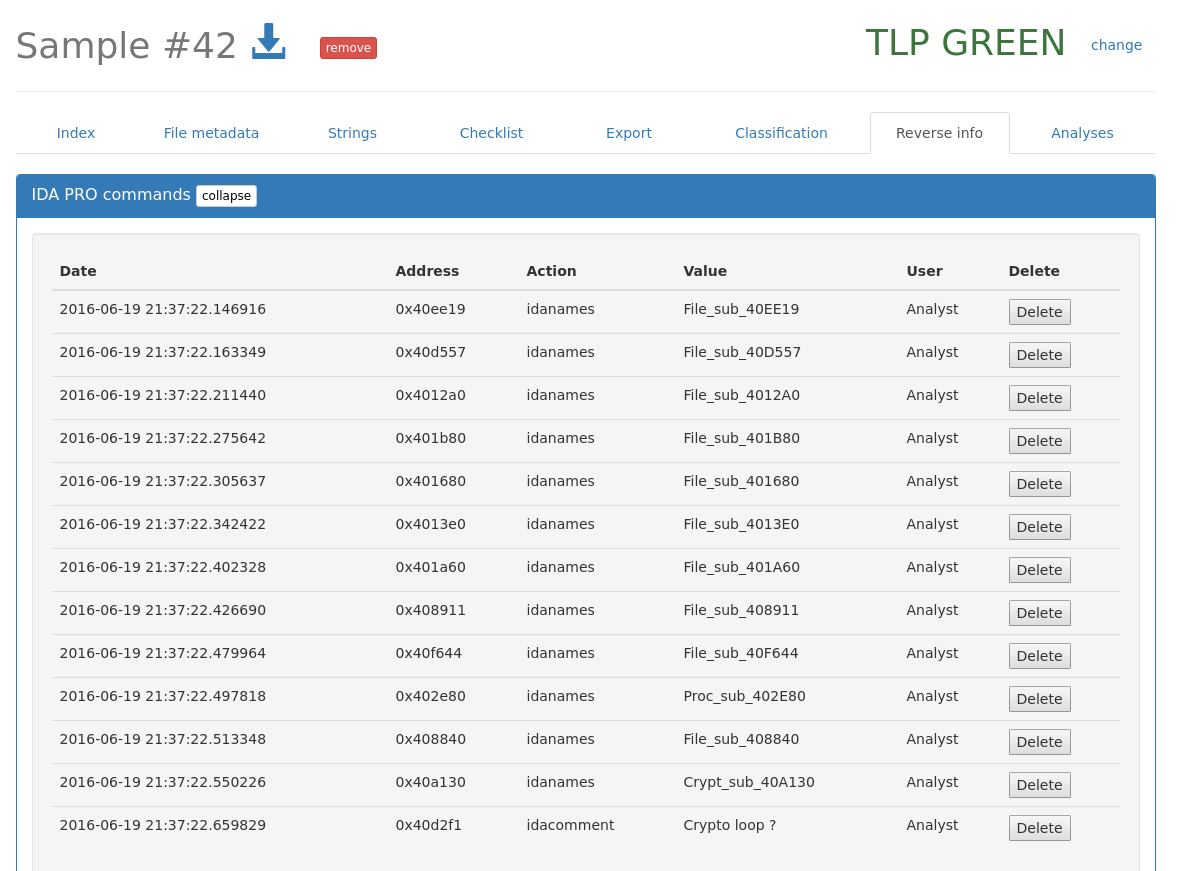

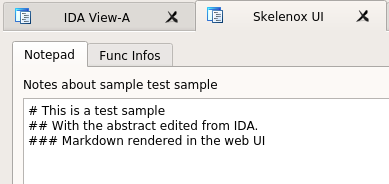

Dies ist ein IDAPython-Plugin, das zum Synchronisieren der Namen und Kommentare mit der Wissensdatenbank und mit der Datenbank anderer Benutzer verwendet wird

Beiträge sind willkommen. Lesen Sie daher bitte CONTRIBUTING.md, um schnell zu erfahren, wie Sie Hilfe erhalten oder Funktionen in Polichombr hinzufügen können