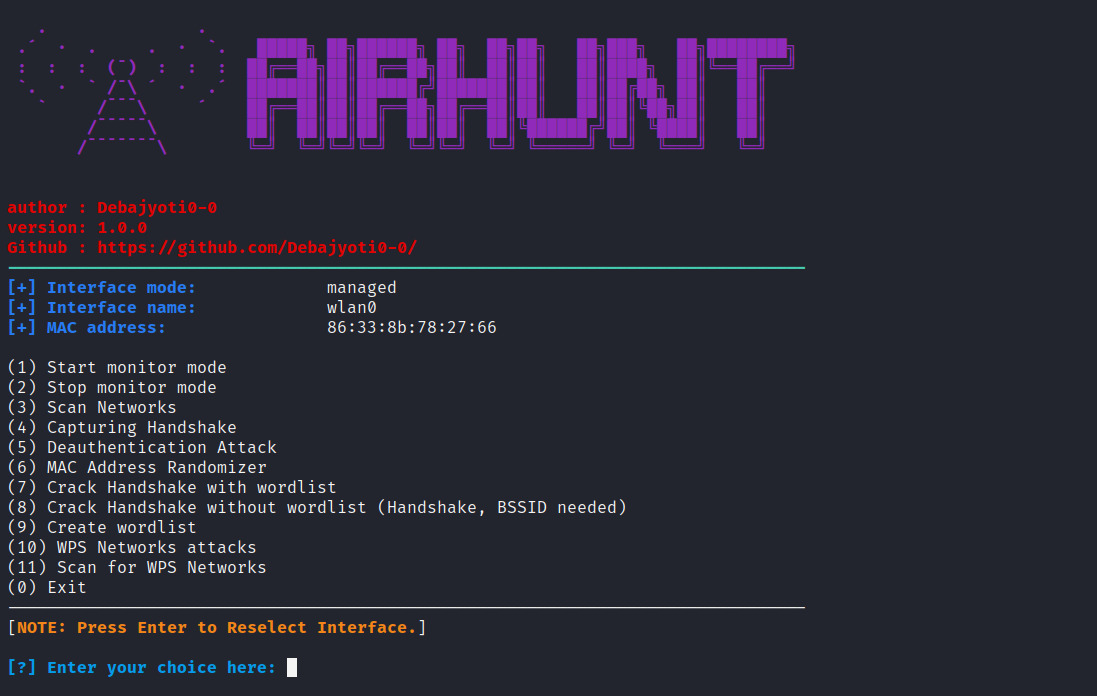

Airhunt ist ein leistungsstarkes drahtloses Netzwerk -Hacking -Toolkit, mit dem Sie verschiedene Bewertungen für drahtlose Netzwerksicherheitsbewertungen durchführen können. Es bietet eine benutzerfreundliche Schnittstelle für die Durchführung mehrerer drahtloser Netzwerkoperationen wie Überwachung, Scannen, Erfassen von Handshakes, Deauthentication-Angriffen, MAC-Adress-Randomisierung, Händeschläge, WPS-Angriffe und vieles mehr. Egal, ob Sie ein Penetrationstester oder ein Sicherheitsliebhaber sind, Airhunt kann eine wertvolle Ergänzung Ihres Toolkits sein.

Führen Sie einfach den folgenden Befehl aus

Laden Sie das AirHunt -Repository von Github: Airhunt herunter

Git Clone https://github.com/debajyoti0-0/airhunt.git

Navigieren Sie zum heruntergeladenen Verzeichnis:

CD Airhunt chmod +x airhunt.py setup.sh

Führen Sie das Setup -Skript aus, um die erforderlichen Tools zu installieren, und richten Sie den AirHunt ein:

sudo bash setup.sh

Sie sind alle gesetzt!

Start- und Stopp -Monitor -Modus: Mit AirHunt können Sie Ihre drahtlose Netzwerkschnittstelle zwischen dem Monitor -Modus und dem verwalteten Modus problemlos wechseln.

Scans Scannen Sie drahtlose Netzwerke in der Nähe: Scannen Sie schnell nach nahe gelegenen drahtlosen Netzwerken und sehen Sie sich wesentliche Informationen wie SSID, BSID, Kanal, Verschlüsselungstyp und Signalstärke an.

Händeschläge erfassen: Erfassen Sie Handshakes aus den drahtlosen Zielnetzwerken, um sie später für mögliche Schwachstellen zu analysieren.

Deauthentication -Angriffe: Führen Sie Deauthentication -Angriffe auf einzelne Clients oder alle Clients eines drahtlosen Zielnetzwerks durch und verursachen eine Trennung vom Netzwerk.

MAC -Adresse Randomisierung: Schützen Sie Ihre Privatsphäre, indem Sie die MAC -Adresse Ihrer drahtlosen Netzwerkschnittstelle randomisieren.

WordList-basiertes Handshake Cracking: Verwenden Sie WordLists, um zu versuchen, erfasste Handshakes zu knacken und Zugriff auf gesicherte drahtlose Netzwerke zu erhalten.

Erstellen Sie benutzerdefinierte Wortlisten: Generieren Sie benutzerdefinierte Wordlisten, die auf Ihre spezifischen Anforderungen zugeschnitten sind.

WPS -Netzwerkangriffe: Führen Sie WPS -Angriffe auf gefährdete drahtlose Netzwerke mit Tools wie Reaver, Tyrann, Wifite und PixiewPs aus.

Scannen Sie nach WPS-fähigen Netzwerken: Identifizieren Sie WPS-fähige Netzwerke in Ihrer Nähe.

Jetzt können Sie einfach den Befehl "AirHunt" oder "Python3 airhunt.py" verwenden, um das AirHunt -Toolkit zu starten.

Lufthahn

python3 airhunt.py

Beiträge sind willkommen und gefördert. Wenn Sie Probleme finden oder Ideen für Verbesserungen haben, können Sie bitte ein Problem eröffnen oder eine Pull -Anfrage einreichen.

https://github.com/v1s1t0r1sh3r3/airgeddon https://github.com/FluxionNetwork/fluxion https://github.com/P0cL4bs/wifipumpkin3 https://github.com/s0lst1c3/eaphammer https://github.com/derv82/wifite2 https://github.com/aircrack-ng/mdk4 https://github.com/aircrack-ng/aircrack-ng https://github.com/wifiphisher/wifiphisher https://github.com/ZerBea/hcxtools https://github.com/ZerBea/hcxdumptool https://github.com/Tylous/SniffAir https://github.com/koutto/pi-pwnbox-rogueap https://github.com/koutto/pi-pwnbox-rogueap/wiki/01.-WiFi-Basics

Der Schöpfer ist nicht verantwortlich und hat keine Verantwortung für irgendeine Art von:

Illegale Verwendung des Projekts.

Rechtsverletzung durch Dritte und Benutzer.

Bösartige Handlungen, die Dritte Schaden zufügen, die vom Benutzer durch diese Software gefördert werden.

Unter der GNU v3.0 -Lizenz verteilt. Weitere Informationen finden Sie unter Lizenz.

Project Attinger: Debajyoti Haldar