La herramienta binaria CVE es una herramienta gratuita y de código abierto que le ayuda a encontrar vulnerabilidades conocidas en el software, utilizando datos de la lista de vulnerabilidades y exposiciones comunes (CVE) de la Base de datos nacional de vulnerabilidades (NVD), así como datos de vulnerabilidades conocidas de Redhat, código abierto. Base de datos de vulnerabilidades (OSV), base de datos de asesoramiento de Gitlab (GAD) y Curl.

La herramienta binaria CVE utiliza la API NVD pero no está respaldada ni certificada por NVD.

La herramienta tiene dos modos principales de funcionamiento:

Un escáner binario que le ayuda a determinar qué paquetes pueden haberse incluido como parte de un software. Hay 367 fichas. Nuestro enfoque inicial estuvo en componentes comunes y vulnerables de código abierto como openssl, libpng, libxml2 y expat.

Herramientas para escanear listas de componentes conocidos en varios formatos, incluido .csv, varias listas de paquetes de distribución de Linux, escáneres de paquetes de idiomas específicos y varios formatos de lista de materiales de software (SBOM).

Está destinado a ser utilizado como parte de su sistema de integración continua para permitir el escaneo regular de vulnerabilidades y brindarle alertas tempranas sobre problemas conocidos en su cadena de suministro. También se puede utilizar para detectar automáticamente componentes y crear SBOM.

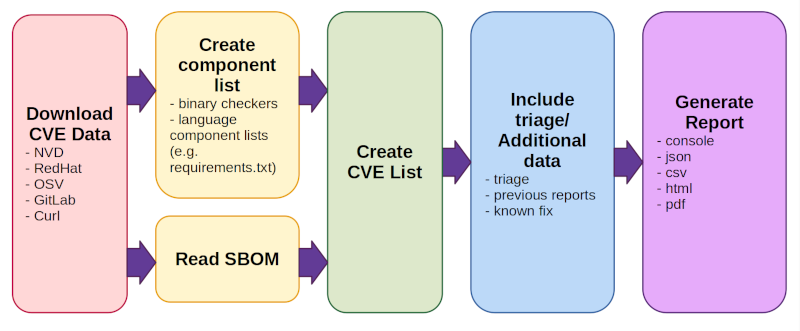

Qué hace la herramienta binaria CVE cuando se ejecuta:

Descargue datos CVE (de NVD, Redhat, OSV, Gitlab y Curl).

Esto sucede una vez al día de forma predeterminada, no cada vez que se ejecuta un análisis.

En la primera ejecución, la descarga de todos los datos puede llevar algún tiempo.

Crear/leer una lista de componentes. Hay dos modos de funcionamiento:

Crea una lista de componentes (incluidas las versiones) utilizando una combinación de verificadores binarios y listas de componentes del lenguaje (como el archivo require.txt de Python).

Lea SBOM (use una lista de componentes existente en un formato de lista de materiales de software estandarizado).

Crear lista CVE

Esto busca todos los componentes encontrados o leídos en una lista de materiales existente e informa cualquier problema conocido asociado con ellos.

Incluir triaje/datos adicionales

Hay varias opciones para agregar clasificaciones/notas, información de informes anteriores para rastrear los cambios de vulnerabilidad a lo largo del tiempo o datos de correcciones conocidas.

Generar informe en uno o más formatos (consola, json, csv, html, pdf)

Para obtener más detalles, consulte nuestra documentación o esta guía de inicio rápido.

Inicio rápido de la herramienta binaria CVE / LÉAME

Lista de verificación binaria

Damas específicas del idioma

Formatos de archivo admitidos

Encontrar vulnerabilidades conocidas utilizando el escáner binario

Escaneando un archivo SBOM en busca de vulnerabilidades conocidas

Generando un SBOM

Generando un VEX

Triaje de vulnerabilidades

Usar la herramienta sin conexión

Uso de la herramienta binaria CVE en acciones de GitHub

Instalación de la herramienta binaria CVE

Opciones de uso más populares

Opciones de salida

Configuración

Autodetección de componentes

Requisitos adicionales

Limitaciones

Comentarios y contribuciones

Problemas de seguridad

Lista completa de opciones

La herramienta binaria CVE se puede instalar usando pip:

pip instala la herramienta cve-bin

Si desea probar el código más reciente de cve-bin-tool github o realizar desarrollo, también puede pip install --user -e . para instalar una copia local desde un directorio. La documentación del colaborador cubre con más detalle cómo configurar el desarrollo local.

Pip instalará los requisitos de Python por usted, pero para algunos tipos de extracción utilizamos bibliotecas del sistema. Si tiene dificultades para extraer archivos, puede consultar nuestras listas de requisitos adicionales para Linux y Windows.

En el primer uso (y de forma predeterminada, una vez al día), la herramienta descargará datos de vulnerabilidad de un conjunto de fuentes de datos de vulnerabilidad conocidas. Debido a problemas de confiabilidad con NVD, a partir de la versión 3.3 usaremos nuestro propio espejo NVD en https://cveb.in/ de forma predeterminada en lugar de contactar a NVD directamente. Si desea obtener datos directamente de los servidores NVD, debe proporcionar su propia NVD_API_KEY para usar su API.

Si está utilizando una versión anterior a la 3.3 que no utiliza nuestro espejo, utilice NVD_API_KEY como se describe anteriormente.

Para ejecutar el escáner binario en un directorio o archivo:

cve-bin-tool <directorio/archivo>

Nota : Esta opción también utilizará cualquier comprobador específico del idioma para encontrar vulnerabilidades conocidas en los componentes.

De forma predeterminada, la herramienta supone que está intentando escanear un directorio completo, pero si le proporciona un único archivo .csv o .json que enumera las dependencias, lo tratará como una lista de materiales. También puede especificar archivos de lista de materiales directamente usando la opción --input-file o escanear SBOM con las instrucciones a continuación.

Para escanear un archivo de lista de materiales de software (SBOM):

cve-bin-tool --sbom <tipo_archivo_sbom> --sbom-file <nombre_archivo_sbom>

Los tipos de SBOM válidos son SPDX, CycloneDX y SWID. El escaneo de nombres de productos dentro de un archivo SBOM no distingue entre mayúsculas y minúsculas.

La guía práctica de escaneo de SBOM proporciona ejemplos adicionales de escaneo de SBOM.

Además de escanear SBOM, CVE Binary Tool se puede utilizar para generar un SBOM a partir de un escaneo de la siguiente manera:

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <otras opciones de escaneo según sea necesario>

Los tipos de SBOM válidos son SPDX y CycloneDX.

El SBOM generado incluirá el nombre del producto, la versión y el proveedor (cuando esté disponible). No se proporciona información de licencia.

La guía práctica de generación de SBOM proporciona ejemplos adicionales de generación de SBOM.

Además de escanear VEX, la herramienta binaria CVE se puede utilizar para generar un VEX a partir de un escaneo de la siguiente manera:

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <otras opciones de escaneo según sea necesario>

Los tipos VEX válidos son CSAF, CycloneDX y OpenVEX.

La guía práctica de generación VEX proporciona ejemplos adicionales de generación VEX.

La opción --vex-file se puede utilizar para agregar datos de clasificación adicionales como observaciones, comentarios, etc. mientras se escanea un directorio para que la salida refleje estos datos de clasificación y pueda ahorrar tiempo al volver a clasificar (Uso: cve-bin-tool --vex-file test.json /path/to/scan ). El formato admitido es el formato CycloneDX, CSAF y OpenVEX VEX que se puede generar usando la opción --vex-output .

Uso típico:

Genere un archivo de clasificación usando cve-bin-tool /path/to/scan --vex-output triage.json

Edite triage.json con su editor de texto favorito para proporcionar información de clasificación sobre las vulnerabilidades enumeradas.

Utilice este archivo de clasificación para análisis futuros de la siguiente manera: cve-bin-tool /path/to/scan --vex-file triage.json

Para obtener una mejor guía de uso, consulte este enlace.

Debería ser posible compartir datos de clasificación entre diferentes ejecuciones de cve-bin-tool o con otras herramientas que admitan el formato CycloneDX VEX, OpenVEX y CSAF. Esto sería particularmente útil para equipos que escanean productos o contenedores relacionados, equipos que necesitan usar múltiples herramientas por razones de cumplimiento, empresas que tienen un grupo de políticas de seguridad central que brinda orientación sobre la clasificación de vulnerabilidades y más.

Especificar la opción --offline al ejecutar un análisis garantiza que cve-bin-tool no intente descargar los archivos de base de datos más recientes ni buscar una versión más reciente de la herramienta.

Tenga en cuenta que deberá obtener una copia de los datos de vulnerabilidad antes de que la herramienta pueda ejecutarse en modo fuera de línea. La guía práctica sin conexión contiene más información sobre cómo configurar su base de datos.

Si desea integrar cve-bin-tool como parte de su proceso de acción de github, puede utilizar la acción de GitHub oficial de cve-bin-tool. Encuentre más detalles aquí. La acción de GitHub proporciona informes sobre la pestaña de seguridad, que está disponible para proyectos de código abierto, así como para clientes de GitHub que hayan pagado por ese acceso.

También proporcionamos un ejemplo de acción de GitHub si desea utilizar la herramienta directamente. Esta puede ser una buena opción para los equipos que desean almacenar informes en un casillero de evidencia o aquellos que no tienen acceso a la pestaña Seguridad de GitHub.

La herramienta binaria CVE proporciona salida basada en consola de forma predeterminada. Si desea proporcionar otro formato, puede especificarlo y un nombre de archivo en la línea de comando usando --format . Los formatos válidos son CSV, JSON, JSON2, consola, HTML y PDF. El nombre del archivo de salida se puede especificar usando el indicador --output-file .

También puede especificar múltiples formatos de salida usando la coma (',') como separador:

archivo cve-bin-tool -f csv,json,json2,html -o informe

Nota: No debe utilizar espacios entre las comas (',') y los formatos de salida.

Las vulnerabilidades reportadas también se pueden reportar en el formato Vulnerability Exploitability eXchange (VEX) especificando --vex-output con el tipo definido usando la opción de línea de comando --vex-type . El archivo VEX generado se puede utilizar como un --vex-file para respaldar un proceso de clasificación.

Si desea utilizar la compatibilidad con PDF, deberá instalar la biblioteca reportlab por separado.

Si tiene intención de utilizar la compatibilidad con PDF cuando instale cve-bin-tool, puede especificarlo y el laboratorio de informes se instalará como parte de la instalación de cve-bin-tool:

pip instala la herramienta cve-bin[PDF]

Si ya instaló cve-bin-tool, puede agregar reportlab después usando pip:

instalación de pip --actualizar reportlab

Tenga en cuenta que reportlab se eliminó de la instalación predeterminada de cve-bin-tool porque tiene un CVE conocido asociado (CVE-2020-28463). El código cve-bin-tool utiliza las mitigaciones recomendadas para limitar los recursos agregados a los archivos PDF, así como la validación de entrada adicional. Este es un CVE un poco extraño porque describe la funcionalidad principal de los archivos PDF: se pueden incrustar elementos externos, como imágenes, en ellos y, por lo tanto, cualquiera que vea un PDF podría cargar una imagen externa (similar a cómo la visualización de una página web puede activar cargas externas). No existe una "solución" inherente para esto, solo mitigaciones en las que los usuarios de la biblioteca deben asegurarse de que solo se agreguen los elementos esperados a los archivos PDF en el momento de la generación.

Dado que es posible que los usuarios no quieran tener instalado un software con un CVE abierto e irreparable asociado, hemos optado por hacer que la compatibilidad con PDF solo esté disponible para los usuarios que hayan instalado la biblioteca ellos mismos. Una vez instalada la biblioteca, funcionará la opción de informe en PDF.

Puede utilizar la opción --config para proporcionar el archivo de configuración de la herramienta. Aún puede anular las opciones especificadas en el archivo de configuración con argumentos de la línea de comando. Vea nuestros archivos de configuración de muestra en test/config

La herramienta binaria CVE intenta realizar una detección automática de componentes mediante verificadores binarios, listas de componentes de idiomas admitidos y métodos de extracción de archivos. Las herramientas compatibles para la detección automática se enumeran a continuación.

Los siguientes verificadores están disponibles para buscar componentes en archivos binarios:

| Damas disponibles | ||||||

|---|---|---|---|---|---|---|

| servicio de cuentas | acpido | servidor_apache_http | acupsd | apariencia | asn1c | asimilar |

| asterisco | atftp | avahi | axel | intento | unir | binutils |

| pájaro | bisonte | azul | boinc | botánico | hermano | plástico de burbujas |

| caja ocupada | bwm_ng | bzip2 | c_ares | capnproto | cef | ajedrez |

| crono | telaraña | clamav | recogido | comprimir_comunes | connman | coreutils |

| cpio | compinche | configuración de cripta | tazas | rizo | cv | oscurohttpd |

| dav1d | davfs2 | dbus | debianutils | cliente dh | dhcpcd | dhcpd |

| dlt_daemon | código dmide | dnsmasq | estibador | domótica | taburetes dosf | dotnet |

| palomar | doxigeno | dpkg | soltar oso | e2fsprogs | ed | elfutiles |

| emacs | escribir | exfatprogs | exim | exiv2 | herramientas_f2fs | faad2 |

| rápido | ffmpeg | archivo | Firefox | flaco | sintetizador fluido | radio libre |

| librerdp | fribidi | frr | papar moscas | gcc | gdal | gdb |

| gdk_pixbuf | guión fantasma | cañutillo | git | fácil | glibc | gmp |

| caparazón de gnomo | gruñido | gnutles | ir | gpgme | GPS | gráficosmagia |

| grep | comida2 | streamer | gupnp | gvfs | zip | haproxy |

| harfbuzz | haserl | hdf5 | heimdal | hostapd | hunspell | hwloc |

| i2pd | fundido en hielo | uci | iperf3 | ipmitol | herramientas_ipsec | iptables |

| irsi | herramienta_iucode | iwd | jack2 | enlace de datos jackson | Jano | jaspe |

| jcabeza | jq | json_c | kbd | mantener vivo | Kerberos | herramientas kexec |

| kodi | Kubernetes | ldn | lftp | archivo lib | libas | libbpg |

| libcoap | libconfundir | libcurl | libdb | libde265 | libebml | liberal |

| libexpat | libgcrypt | libgd | libgit2 | libheif | líbico | libidn2 |

| libinput | libjpeg | libjpeg_turbo | libksba | liblas | libmatroska | libmemcached |

| libmicrohttpd | libmodbus | libnes | libopenmpt | libcap | libra | bibliotecasvg |

| sincronización de biblioteca | libsamplerate | libseccomp | archivolibsnd | libsolv | sopa de biblioteca | libsrtp |

| libsh | libssh2 | libtasn1 | libertino | libtomcrypt | libupnp | libuv |

| libvips | libvirt | servidorlibvnc | libvorbis | libvpx | libxslt | libia |

| luztpd | kernel_linux | linuxptp | lldpd | logrotate | lrzip | lua |

| luajit | lxc | lince | lz4 | correo | mariadb | mbedtls |

| mdadm | memcached | micropitón | prueba mía | mini_httpd | minicom | minidlna |

| miniupnpc | miniupnpd | moby | modseguridad | monitorizar | mosquito | movimiento |

| mp4v2 | mpg123 | monovolumen | msmtp | metro | mupdf | chucho |

| MySQL | nano | nasm | nbd | maldiciones | neón | nessus |

| netatalk | datos de red | netkit_ftp | netpbm | ortiga | nghttp2 | nginx |

| ngircd | nmapa | nodo | ntfs_3g | ntp | ntpsec | abierto_iscsi |

| open_vm_tools | openafs | abiertocv | openjpeg | abrirldap | abrec | abresh |

| abresl | abrewan | openvpn | p7zip | pango | parche | pcre |

| pcre2 | piezasc_lite | perla | PHP | picocom | cerdo | pixman |

| png | polarssl_fedora | popple | postgresql | ppp | privado | procps_ng |

| proftpd | protobuf_c | pspp | puro_ftpd | masilla | pitón | qemu |

| qpdf | qt | quagga | radare2 | ravd | rapaz | rauc |

| escritorio | línea de lectura | rpm | sincronización | rsyslog | rtl_433 | rtmpdump |

| runc | óxido | samba | backends sanos | sdl | caballito de mar | sombrasocks_libev |

| chasquear | sngrep | bufido | socat | sofia_sip | hablar | condimentar |

| sqlite | calabazas | calamar | sslh | estelarium | cisne fuerte | túnel |

| subversión | sudo | suricata | sílfide | registro de sistema | estado del sistema | sistemad |

| alquitrán | tcpdump | tcpreplay | terminología | teseracto | ahorro | thttpd |

| pájaro trueno | escala de tiempodb | pequeñoproxy | colina | tpm2_tss | trazarruta | transmisión |

| pantalones | ttyd | servidor_twonky | u_arranque | udisks | sin consolidar | unixodbc |

| upx | utilidad_linux | barniz | empuje | vlc | herramientas_vorbis | vsftpd |

| webkitgtk | obtener | tiburón de alambre | lobossl | wpa_supplicant | ejercicios | xml2 |

| salvapantallas | xwayland | Yasm | zabbix | zchunk | zeek | zlib |

| znc | zsh | zestándar |

Todas las fichas se pueden encontrar en el directorio de fichas, al igual que las instrucciones sobre cómo agregar una nueva ficha. Se puede solicitar soporte para nuevos inspectores a través de problemas de GitHub.

Hay varios comprobadores disponibles para encontrar componentes vulnerables en paquetes de idiomas específicos.

| Idioma | Archivos compatibles |

|---|---|

| Dardo | pubspec.lock |

| Ir | Go.mod |

| Java | pom.xml ; Archivos JAR, WAR y EAR |

| javascript | package-lock.json , yarn.lock |

| Óxido | Cargo.lock |

| Rubí | Gemfile.lock |

| R | renv.lock |

| Rápido | Package.resolved |

| Pitón | requirements.txt , PKG-INFO , METADATA ; Archivos .whl y .egg |

| perla | cpanfile |

Puede encontrar más información sobre los verificadores específicos del idioma en el manual de la herramienta binaria CVE.

Actualmente, el extractor automático admite los siguientes formatos de archivo:

| Formato de archivo | Extensión de archivo |

|---|---|

| cremallera | .zip, .exe, .jar, .msi, .egg, .whl, .war, .ear |

| alquitrán | .tar, .tgz, .tar.gz, .tar.xz, .tar.bz2 |

| debutante | .deb, .ipk |

| rpm | .rpm |

| taxi | .taxi |

| apk | .apk |

| zst | .zst |

| paquete | .paquete |

Para utilizar el extractor automático, es posible que necesite las siguientes utilidades según el tipo de formatos de archivo admitidos que necesite extraer.

Se requieren las siguientes utilidades para ejecutar el conjunto de pruebas completo en Linux:

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

La mayoría de estos se instalan de forma predeterminada en muchos sistemas Linux, pero es posible que sea necesario instalar cabextract y rpm2cpio en particular.

En sistemas Windows, es posible que necesite:

ar

7z

Expand

pdftotext

Windows tiene Expand instalado de forma predeterminada, pero es posible que sea necesario instalar ar y 7z . Si desea ejecutar nuestro conjunto de pruebas o escanear un archivo comprimido zstd, le recomendamos instalar esta bifurcación 7-zip-zstd de 7zip. Actualmente utilizamos 7z para extraer archivos jar , apk , msi , exe y rpm . Para instalar ar puede instalar MinGW (que tiene binutils como parte) desde aquí y ejecutar el archivo .exe descargado.

Si recibe un error sobre la creación de bibliotecas cuando intenta instalar desde pip, es posible que deba instalar las herramientas de compilación de Windows. Las herramientas de compilación de Windows están disponibles de forma gratuita en https://visualstudio.microsoft.com/visual-cpp-build-tools/

Si recibe un error al instalar brotlipy en Windows, instalar el compilador anterior debería solucionarlo.

Se requiere pdftotext para ejecutar pruebas. (Es posible que los usuarios de cve-bin-tool no la necesiten, pero los desarrolladores probablemente sí). La mejor manera de instalarla en Windows implica usar conda (haga clic aquí para obtener más instrucciones).

Puede consultar nuestra configuración de CI para ver qué versiones de Python estamos probando explícitamente.

Este escáner no intenta explotar problemas ni examinar el código con mayor detalle; sólo busca firmas de biblioteca y números de versión. Como tal, no puede saber si alguien ha adaptado correcciones a una versión vulnerable, y no funcionará si la información de la biblioteca o la versión se ofuscó intencionalmente.

Esta herramienta está diseñada para usarse como una verificación de ejecución rápida y fácilmente automatizable en un entorno no malicioso para que los desarrolladores puedan conocer las bibliotecas antiguas con problemas de seguridad que se han compilado en sus archivos binarios.

La herramienta no garantiza que las vulnerabilidades informadas estén realmente presentes o sean explotables, ni tampoco es capaz de encontrar todas las vulnerabilidades presentes con garantía.

Los usuarios pueden agregar información de clasificación a los informes para marcar problemas como falsos positivos, indicar que el riesgo se ha mitigado mediante cambios de configuración/uso, etc.

Los detalles de clasificación se pueden reutilizar en otros proyectos, por lo que, por ejemplo, la clasificación en una imagen base de Linux podría aplicarse a varios contenedores usando esa imagen.

Para obtener más información y el uso de la información de clasificación con la herramienta, consulte aquí.

Si está utilizando las capacidades del escáner binario, tenga en cuenta que solo tenemos un número limitado de verificadores binarios (consulte la tabla anterior), por lo que solo podemos detectar esas bibliotecas. ¡Las contribuciones de nuevas fichas siempre son bienvenidas! También puede usar una forma alternativa de detectar componentes (por ejemplo, una herramienta de lista de materiales como tern) y luego usar la lista resultante como entrada para cve-bin-tool para obtener una lista de vulnerabilidades más completa.

La herramienta utiliza una base de datos de vulnerabilidades para detectar las vulnerabilidades presentes; en caso de que la base de datos no se actualice con frecuencia (especialmente si la herramienta se usa en modo fuera de línea), la herramienta no podrá detectar ninguna vulnerabilidad recién descubierta. Por lo tanto, se recomienda encarecidamente mantener actualizada la base de datos.

La herramienta no garantiza que se informen todas las vulnerabilidades, ya que solo tiene acceso a un número limitado de bases de datos de vulnerabilidades disponibles públicamente. Las contribuciones para introducir nuevas fuentes de datos en la herramienta siempre son bienvenidas.

Si bien se realizan algunas comprobaciones de validación de los datos dentro de la base de datos de vulnerabilidades, la herramienta no puede afirmar la calidad de los datos ni corregir ninguna discrepancia si los datos están incompletos o son inconsistentes. Esto puede dar lugar, por ejemplo, a algunos informes de vulnerabilidad en los que la gravedad se indica como DESCONOCIDA.

Los errores y las solicitudes de funciones se pueden realizar a través de problemas de GitHub. Tenga en cuenta que estos problemas no son privados, así que tenga cuidado al proporcionar resultados para asegurarse de no revelar problemas de seguridad en otros productos.

Las solicitudes de extracción también son bienvenidas a través de git.

Los nuevos contribuyentes deben leer la guía para contribuyentes para comenzar.

Es posible que las personas que ya tienen experiencia contribuyendo a proyectos de código abierto no necesiten la guía completa, pero aun así deberían usar la lista de verificación de solicitudes de extracción para facilitar las cosas a todos.

Se solicita a los contribuyentes de la herramienta binaria CVE que cumplan con el Código de conducta de la comunidad Python. Comuníquese con Terri si tiene inquietudes o preguntas relacionadas con este código de conducta.

Los problemas de seguridad con la propia herramienta se pueden informar al equipo de respuesta a incidentes de seguridad de Intel a través de https://intel.com/security.

Si durante el uso de esta herramienta descubre un problema de seguridad con el código de otra persona, infórmelo responsablemente a la parte correspondiente.

Uso: cve-bin-tool <directory/file to scan>

opciones:

-h, --help muestra este mensaje de ayuda y sale

-e EXCLUIR, --excluir EXCLUIR

Separado por comas Excluir ruta del directorio

-V, --version muestra el número de versión del programa y sale

--disable-verificación-de-versión

omite la búsqueda de una nueva versión

--desactivar-verificación-de-validación

omite la verificación de archivos xml con el esquema

--offline operar en modo fuera de línea

--Detallado agregar descripción CVE en informe csv o json (sin efecto en consola, html o pdf)

Descarga de datos CVE:

Argumentos relacionados con fuentes de datos y configuración de caché

-n {api,api2,json,json-mirror,json-nvd}, --nvd {api,api2,json,json-mirror,json-nvd}

elija el método para obtener listas CVE de NVD

-u {ahora,diariamente,nunca,última}, --update {ahora,diariamente,nunca,última}

Programa de actualización para fuentes de datos y bases de datos de exploits (predeterminado: diario)

--nvd-api-key NVD_API_KEY

Especifique la clave API de NVD (utilizada para mejorar el límite de tasa de NVD).

Establezca en "no" para ignorar cualquier clave en el entorno.

-d DISABLE_DATA_SOURCE, --disable-data-source DISABLE_DATA_SOURCE

Lista separada por comas de fuentes de datos (CURL, EPSS, GAD, NVD, OSV, PURL2CPE, REDHAT, RSD) para deshabilitar (predeterminado: NINGUNO)

--use-mirror USE_MIRROR

utilizar un espejo para actualizar la base de datos

Aporte:

directorio directorio para escanear

-i ARCHIVO_ENTRADA, --archivo-entrada ARCHIVO_ENTRADA

proporcionar nombre de archivo de entrada

-C CONFIGURACIÓN, --config CONFIGURACIÓN

proporcionar archivo de configuración

-L LISTA_PAQUETE, --lista-paquete LISTA_PAQUETE

proporcionar lista de paquetes

--sbom {spdx,cyclonedx,swid}

especificar el tipo de lista de materiales del software (sbom) (predeterminado: spdx)

--sbom-archivo SBOM_FILE

proporcionar nombre de archivo sbom

--vex-archivo VEX_FILE

proporcionar nombre de archivo de intercambio de explotabilidad de vulnerabilidad (vex) para el procesamiento de clasificación

Producción:

-q, --quiet suprime la salida

-l {depuración, información, advertencia, error, crítico}, --log {depuración, información, advertencia, error, crítico}

nivel de registro (predeterminado: información)

-o ARCHIVO_SALIDA, --archivo-salida ARCHIVO_SALIDA

proporcionar el nombre del archivo de salida (predeterminado: salida a la salida estándar)

--html-tema HTML_THEME

proporcionar un directorio de temas personalizado para el informe HTML

-f {csv,json,json2,consola,html,pdf}, --formato {csv,json,json2,consola,html,pdf}

actualizar formato de salida (predeterminado: consola)

especificar múltiples formatos de salida usando coma (',') como separador

nota: no utilice espacios entre la coma (',') y los formatos de salida.

--generar-config {yaml,toml,yaml,toml,toml,yaml}

Genere un archivo de configuración para la herramienta cve bin en formatos toml y yaml.

-c CVSS, --cvss CVSS puntuación CVSS mínima (como un número entero en el rango de 0 a 10) para informar (predeterminado: 0)

-S {baja,media,alta,crítica}, --severity {baja,media,alta,crítica}

Gravedad CVE mínima para informar (predeterminado: baja)

--métrica

comprobar las métricas (por ejemplo, EPSS) de las cves encontradas

--epss-percentil EPSS_PERCENTILE

El percentil de epss mínimo de CVE oscila entre 0 y 100 para informar. Habilita automáticamente `--metrics`

--epss-probabilidad EPSS_PROBABILITY

La probabilidad mínima de epss de CVE oscila entre 0 y 100 para informar. Habilita automáticamente `--metrics`

--no-0-cve-report solo genera un informe cuando se encuentran CVE

-A [-], --arreglo-disponible [-]

Enumera las correcciones disponibles del paquete de la distribución de Linux.

-b [-], --backport-fix [-]

Enumera las correcciones respaldadas si están disponibles en la distribución de Linux

--affected-versions Enumera las versiones del producto afectadas por un CVE determinado (para facilitar las actualizaciones)

--sbom-salida SBOM_OUTPUT

Proporcionar el nombre del archivo de la lista de materiales (sbom) del software para generar

--sbom-tipo {spdx,cyclonedx}

especificar el tipo de lista de materiales de software (sbom) a generar (predeterminado: spdx)

--sbom-formato {etiqueta,json,yaml}

especificar el formato de la lista de materiales del software (sbom) para generar (predeterminado: etiqueta)

Salida vex:

Argumentos relacionados con el documento de salida de Vex.

--vex-outputput VEX_OUTPUT

Proporcionar nombre de archivo de intercambio de explotabilidad de vulnerabilidad (vex) para generar

--tipo vex {cyclonedx, csaf, openvex}

especifique el tipo de intercambio de explotabilidad de vulnerabilidad (vex) a generar (predeterminado: cyclonedx)

--product PRODUCTO Nombre del producto

--release RELEASE Versión de lanzamiento

--vendor VENDOR Vendedor/Proveedor del Producto

-rr REVISION_REASON, --revision-reason REVISION_REASON

el motivo de la actualización del documento vex debe especificarse entre comillas dobles

--filter-triage Filtrar cves según los datos de clasificación del archivo Vex

Informe de fusión:

Argumentos relacionados con los informes intermedios y fusionados

-a [AGREGAR], --agregar [AGREGAR]

guardar la salida como informe intermedio en formato json

-t TAG, --tag TAG agrega una etiqueta única para diferenciar entre múltiples informes intermedios

-m FUSIONAR, --merge FUSIONAR

Ruta de informes intermedios separados por comas para fusionar

-F FILTRO, --filtro FILTRO

cadena de etiquetas separadas por comas para filtrar informes intermedios

Damas:

-s SALTA, --salta SALTA

lista separada por comas de fichas para deshabilitar

-r RUNS, --runs RUNS lista de verificadores separados por comas para habilitar

Gestión de bases de datos:

--importar-json IMPORTAR_JSON

importar base de datos desde archivos json cortados por años

--ignore-sig no verifica la firma PGP al importar datos json

--log-firma-error

cuando la firma no coincide, registre el error solo en lugar de detenerse (INSEGURO)

--verificar PGP_PUBKEY_PATH

verificar el signo PGP al importar archivos json

--export-json EXPORT_JSON

exportar la base de datos como archivos json cortados por años

--pgp-sign PGP_PRIVATE_KEY_PATH

firmar archivos json exportados con PGP

--frase de contraseña FRASE DE CONTRASEÑA

frase de contraseña requerida para firmar con PGP

--export EXPORT exportar nombre de archivo de base de datos

--import IMPORT importar nombre de archivo de base de datos

Explotaciones:

--exploits comprueban si hay exploits en cves encontradas

En desuso:

--archivo-de-entrada-triage TRIAGE_INPUT_FILE

reemplazado por --vex-file

-x, --extract extrae automáticamente archivos comprimidos

--report Produce un informe incluso si no hay CVE para el formato de salida respectivoPara obtener más información sobre todas estas opciones, consulte el manual del usuario de la herramienta binaria CVE.