Honeytrap es una herramienta de seguridad de red y honeypot de baja interacción escrita para detectar ataques contra servicios TCP y UDP. En su configuración predeterminada, se ejecuta como un demonio e inicia los procesos del servidor a pedido cuando se realiza un intento de conexión a un puerto.

Hay diferentes modos de operación disponibles que controlan cómo se manejan las conexiones. En modo normal , un servidor envía datos arbitrarios proporcionados en archivos de plantilla como medio básico para emular protocolos conocidos. Muchas herramientas de ataque automatizadas serán engañadas y continuarán con el diálogo de ataque. Un modo popular es el llamado modo espejo en el que las conexiones entrantes se devuelven al iniciador. Este truco elimina la necesidad de emular el protocolo en muchos casos. Un tercer modo, el modo proxy , permite reenviar sesiones específicas a otros sistemas, por ejemplo, honeypots de alta interacción.

Un módulo API proporciona una manera fácil de escribir extensiones personalizadas que se cargan dinámicamente en el honeypot. Los datos del ataque que llegan se ensamblan en una llamada cadena de ataque que se puede guardar en archivos o en una base de datos SQL para su investigación manual. Honeytrap viene con diferentes complementos que se ejecutan en estas cadenas de ataque para extraer información adicional o emular acciones adicionales. Un ejemplo es el módulo httpDownload que extrae cadenas de URL de los datos del ataque e invoca una herramienta externa para descargar automáticamente los recursos respectivos.

Instalar Honeytrap es bastante sencillo. Simplemente ejecute los siguientes comandos en el directorio raíz del árbol de origen:

./configure --with-stream-mon=<type>

make

sudo make install

El parámetro --with-stream-mon especifica cómo debe buscar Honeytrap los intentos de conexión entrantes. En Linux, la opción preferida es --with-stream-mon=nfq , que indica a Honeytrap que capture paquetes utilizando la función iptables NFQUEUE . Cuando se utiliza esta característica, una regla de iptables como la siguiente coloca los segmentos TCP-SYN entrantes en una cola donde Honeytrap puede recogerlos:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

Asegúrese de no poner en cola paquetes para otros servicios críticos. Consulte el archivo INSTALL y el resultado de ./configure --help para obtener más información.

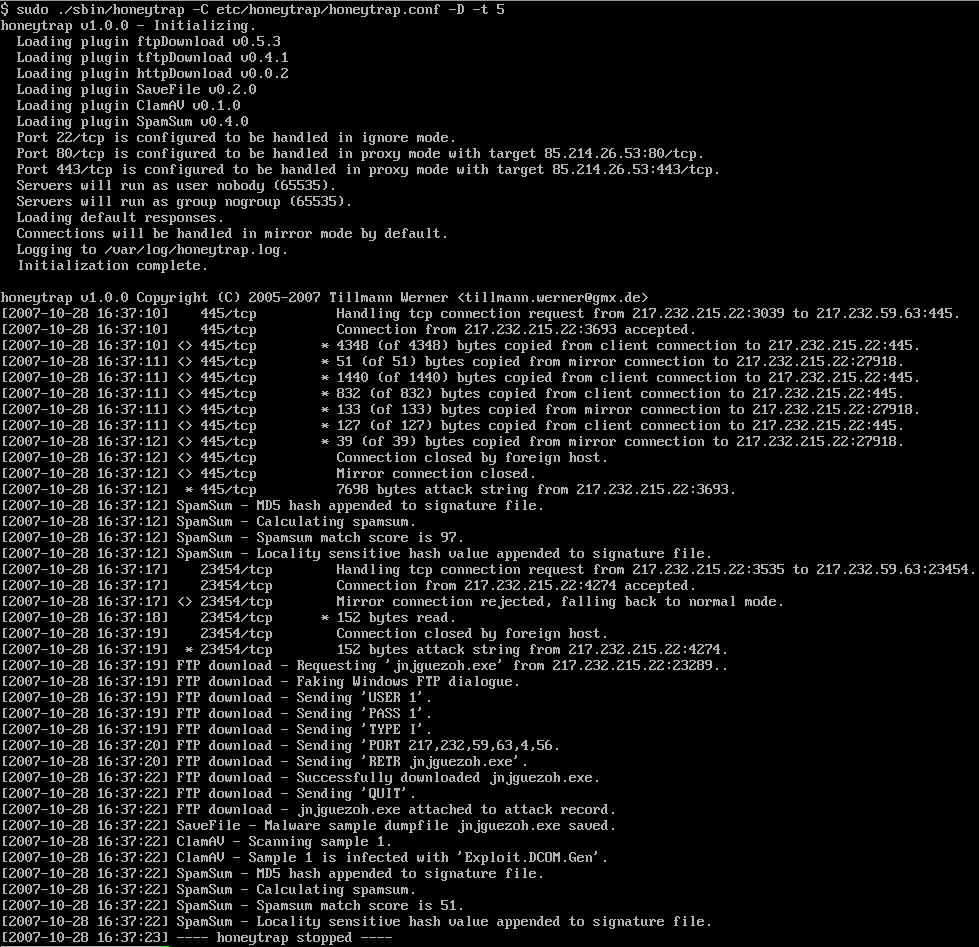

Aquí hay un ataque capturado por un bot IRC de la vieja escuela que se propaga a través del clásico exploit LSASS MS04-011 y un servicio FTP rudimentario integrado en el malware.