Scripts para descomprimir aplicaciones de Android protegidas por Tencent Legu. Sólo funciona con las versiones 4.1.0.15 y 4.1.0.18 de Legu.

Publicación de blog: https://blog.quarkslab.com/a-glimpse-into-tencents-legu-packer.html

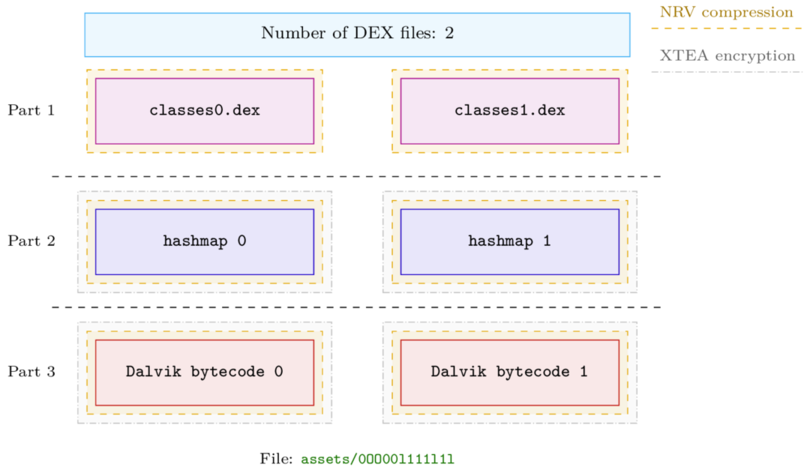

Los archivos DEX originales se encuentran en assets/0OO00l111l1l con el siguiente diseño:

Se pueden encontrar los detalles de esta estructura en el archivo Kaitai: legu_packed_file.ks

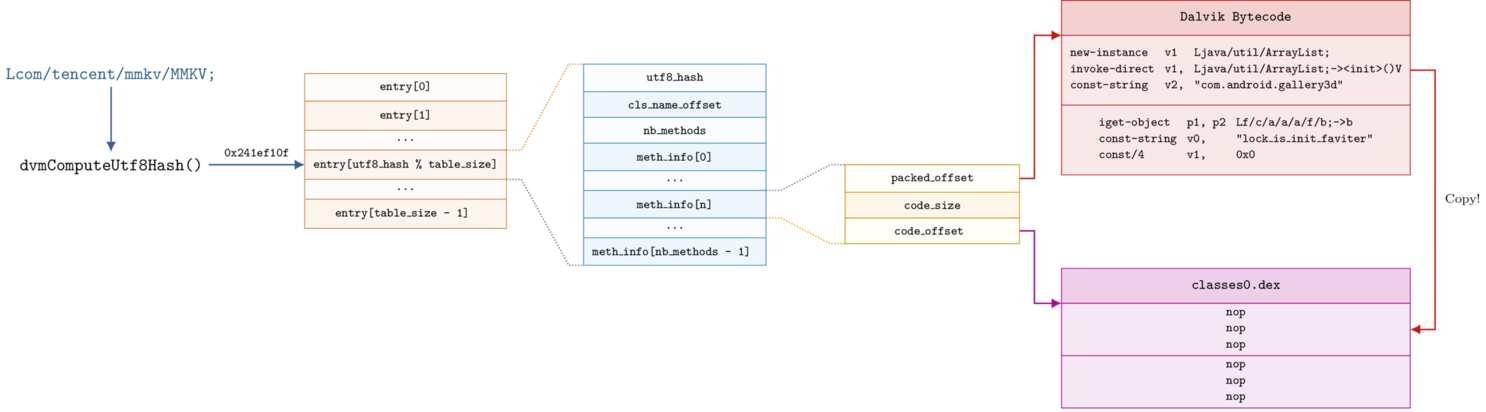

El hashmap incrustado en la segunda parte se describe en el archivo legu_hashmap.ks:

pylegu contiene los enlaces de Python para descifrar y descomprimir los datos incrustados en assets/0OO00l111l1l .

Para compilar e instalar pylegu :

$ cd pylegu

$ python3.7 ./setup.py build -j4 install --user

$ python -c " import pylegu "También se podría usar jap/pyucl para descomprimir los datos y aguinet/dragonffi para vincular la implementación personalizada de XTEA.

El ejemplo com.intotherain.voicechange.apk es una aplicación sospechosa que se puede descomprimir de la siguiente manera:

$ python ./unpack.py ./samples/com.intotherain.voicechange.apk

[+] Legu version: 4.1.0.15

[+] Password is ' IPk2Hw7AKTuIQBlc '

[+] Number of dex files: 1

[+] Unpacking # 1 DEX files ...

[+] dex 0 compressed size: 0x1619a3

[+] dex 0 uncompressed size: 0x5671f8

[+] Unpacking # 1 hashmap ...

[+] hashmap 0 compressed size: 0x4399c

[+] hashmap 0 uncompressed size: 0x95558

[+] Unpacking # 1 packed methods ...

[+] packed methods 0 compressed_size: 0xf4636

[+] packed methods 0 uncompressed_size: 0x1e3072

[+] Stage 2: Patching DEX files

[+] Unpacked APK: unpacked.apk Los archivos DEX descomprimidos se encuentran en el archivo unpacked.apk .