Esta herramienta tiene como objetivo proporcionar un marco colaborativo de análisis de malware.

Se coloca una documentación más detallada en la carpeta de documentos.

Consulte el archivo correspondiente en el directorio de documentos.

Los scripts en la carpeta de ejemplos permiten algunas acciones básicas para una instancia de Polichombr.

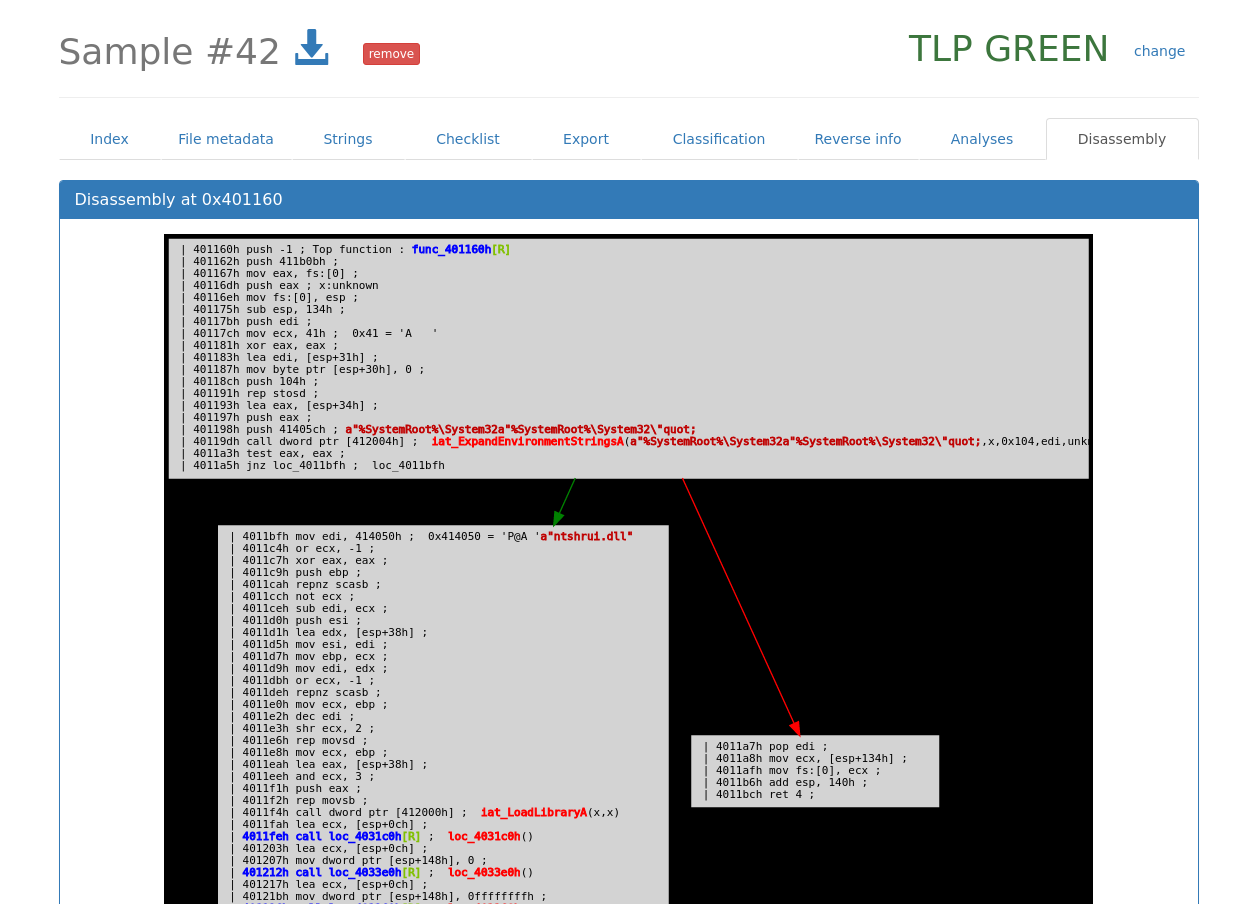

Polichombr proporciona un motor para automatizar las tareas de análisis identificando puntos de interés dentro del binario malicioso y proporcionándolos tanto en una interfaz web como dentro de las herramientas del analista a través de una API.

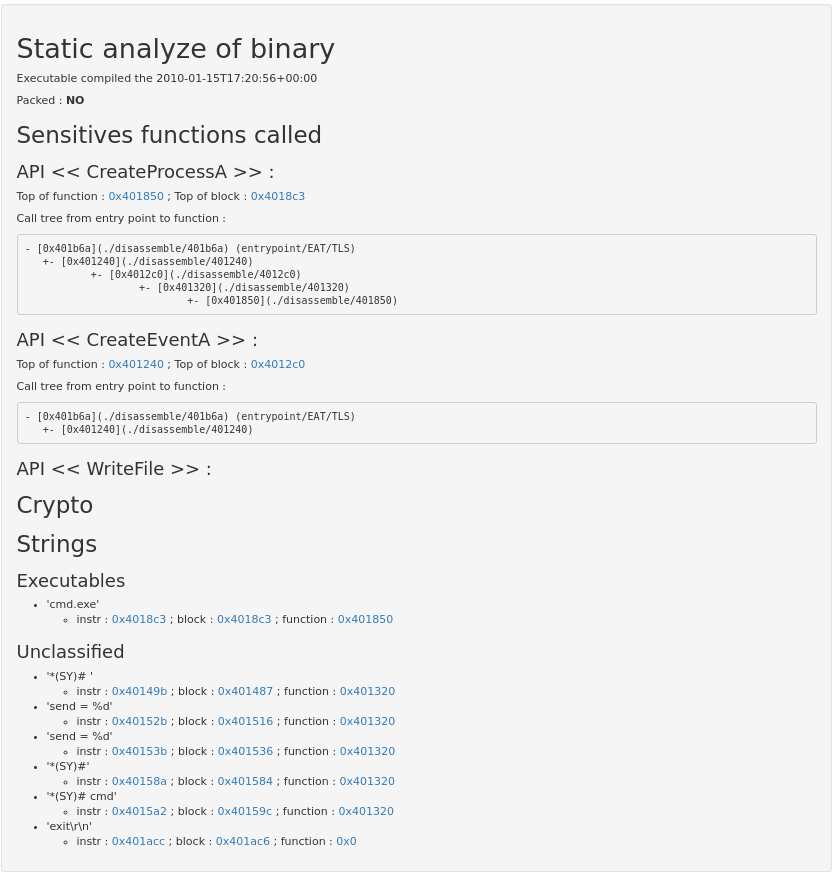

Las tareas de análisis se cargan desde el directorio app/controllers/tasks y deben heredar del objeto Task. En particular, ya se han implementado varias tareas:

AnalyseIt, un script Ruby basado en metasm, que se utiliza para identificar puntos interesantes en el binario. El objetivo es ayudar al analista dándole pistas sobre por dónde empezar. Por ejemplo, intentamos identificar bucles criptográficos, funciones que llaman a API sensibles (archivo, proceso, red, ...)

Peinfo: Cargamos los metadatos PE con la biblioteca peinfo.

Cadenas: extrae cadenas ASCII y Unicode

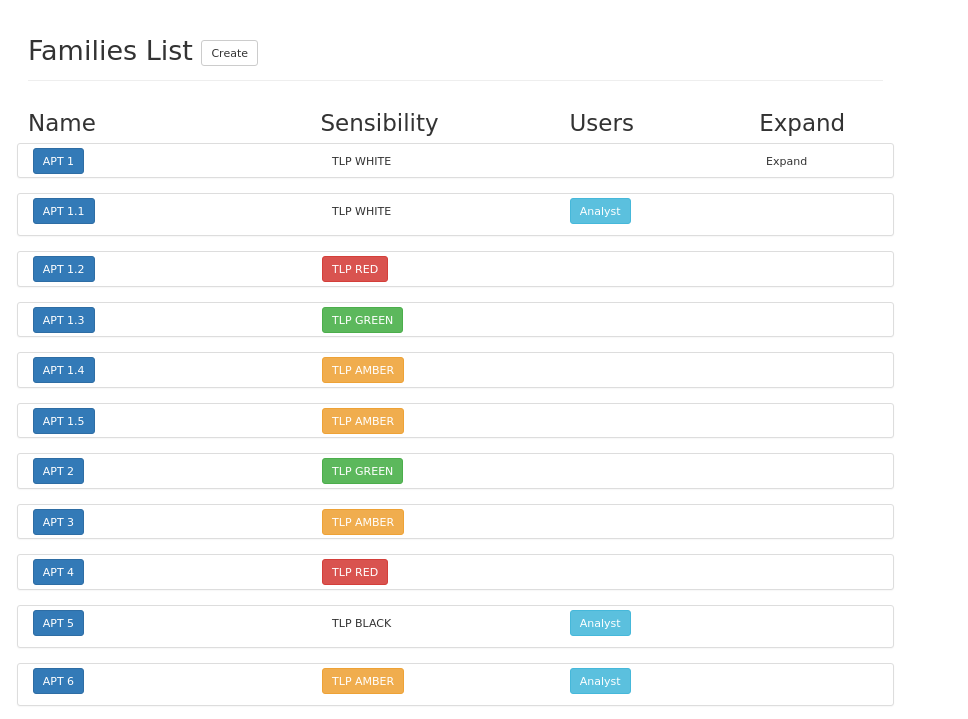

Utilizamos varios modelos de firma para clasificar el malware:

Machoc es un algoritmo basado en CFG para clasificar malware. Para obtener más información, consulte la siguiente documentación:

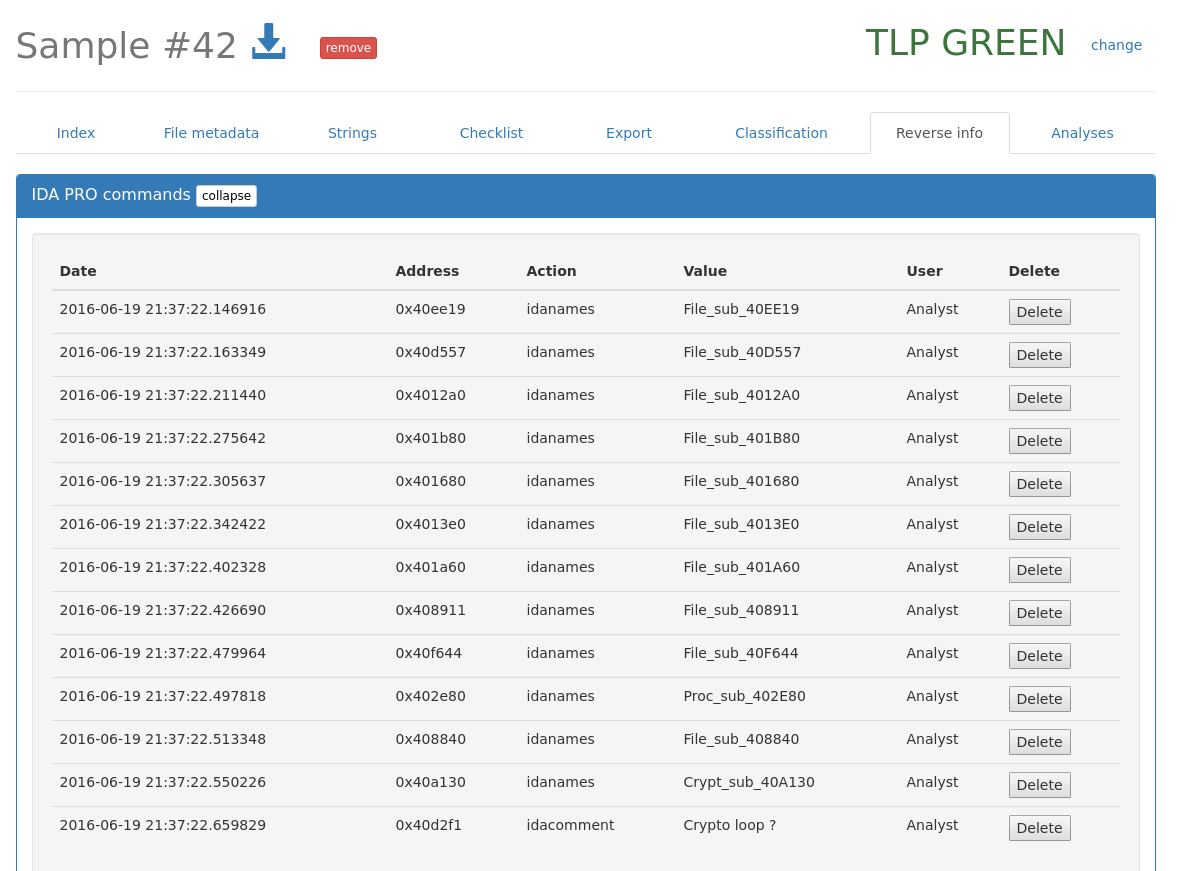

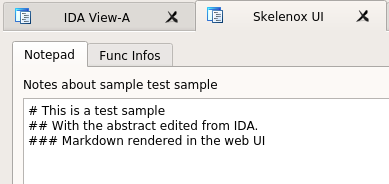

Este es un complemento IDAPython, que se utiliza para sincronizar los nombres y comentarios con la base de conocimientos y con la base de datos de otros usuarios.

Las contribuciones son bienvenidas, así que lea CONTRIBUTING.md para comenzar rápidamente sobre cómo obtener ayuda o agregar funciones en Polichombr.