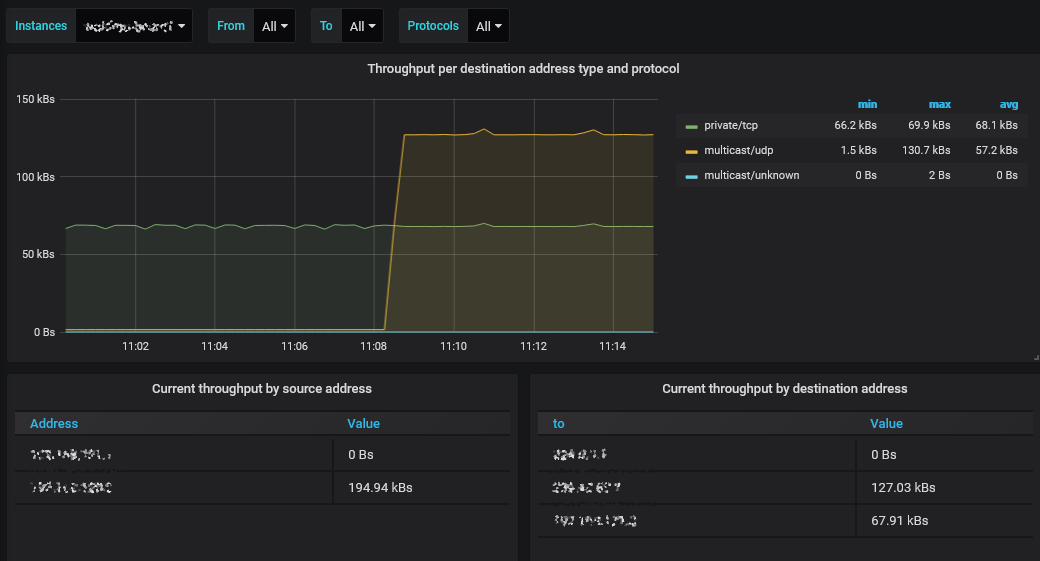

Esta aplicación exporta métricas sobre el flujo de paquetes recibidos a través de TZSP. El objetivo es medir qué tipos de flujos de datos son visibles en el nivel IPv4, sin entrar demasiado en los detalles de los paquetes.

Requisitos del sistema:

tshark es suficiente. El comando tshark debe estar disponible en una nueva terminal. Es posible que necesite registrar el directorio de instalación en la variable de entorno PATH.

Esta aplicación sólo realiza el análisis del flujo de paquetes, no la captura inicial. Debe configurar un enrutador para capturar el flujo de paquetes y proporcionarlo en formato TZSP a esta aplicación.

MikroTik RouterOS tiene soporte integrado para la captura de paquetes TZSP. También puede definir una regla de destrucción del firewall MikroTik con la acción sniff-tzsp , para un filtrado detallado del tráfico capturado.

tzsp_packetstream_exporter --interface eth0 --listen-port 1234 (consulte --help para obtener más información).hostname:9184 en su configuración de Prometheus como objetivo de raspado.Ejemplo de configuración de raspado de Prometheus:

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184Solo se analizan los paquetes IPv4; se ignora IPv6.

Puede dirigir múltiples transmisiones TZSP al mismo analizador, ya sea en el mismo puerto o en puertos separados (usando múltiples opciones --listen-port ). Las métricas de salida llevan una etiqueta que indica el puerto de escucha al que llegaron los datos.

tshark: No se pudo ejecutar /usr/bin/dumpcap en el proceso secundario: permiso denegado

El usuario que ejecuta la aplicación debe tener los permisos necesarios para utilizar TShark. En Linux, es posible que deba agregar el usuario al grupo wireshark , según la configuración del sistema.

La aplicación puede generar una excepción de acceso denegado en Windows si su usuario no tiene derecho a publicar resultados en el puerto especificado. Puede utilizar el comando netsh para otorgarse los permisos necesarios:

netsh http agregar urlacl url=http://+:9184/metrics usuario=DOMINIOusuario

El número de puerto que debe especificar aquí es el puerto de publicación, 9184 de forma predeterminada.

Las implementaciones del protocolo TZSP pueden truncar paquetes en algunas condiciones, lo que podría provocar que el sistema operativo los filtre y nunca los entregue a la aplicación de escucha. El uso de TShark garantiza que podamos procesar incluso paquetes truncados.