- Sistema de escaneo de vulnerabilidades Linbing

- Instrucciones de uso

- Modificar clave de cifrado

- Modificar clave aes

- Modificar clave rsa

- Código fuente del paquete vue (ingrese al directorio vue_src)

- implementación de ubuntu

- implementación de centos

- Archivos Docker autocompilados para su implementación

- Configuración

- Compile la imagen (ingrese al directorio raíz del proyecto)

- Inicie el contenedor (ingrese el directorio raíz del proyecto)

- Obtener la imagen de Dockerhub

- acceso

- usar

- interfaz

- REGISTRO DE CAMBIOS

- [v1.0] 2020.2.28

- [v1.1] 2020.7.28

- [v1.2] 2020.8.12

- [v1.3] 2020.9.13

- [v1.4] 2020.10.18

- [v1.5] 2020.10.30

- [v1.6] 2020.11.27

- [v1.7] 2020.12.5

- [v1.8] 2020.12.11

- [v1.9] 2020.12.18

- [v2.0] 2021.3.1

- [v2.1] 2021.3.5

- [v2.2] 2021.3.26

- [v2.3] 2021.5.20

- [v2.4] 2021.6.19

- [v2.5] 2021.7.10

- [v2.6] 2021.9.21

- [v2.7] 2021.10.11

- [v2.8] 2021.10.24

- [v2.9] 2021.12.26

- [v3.0] 2022.5.14

- Expresiones de gratitud

- Descargo de responsabilidad

- Licencia

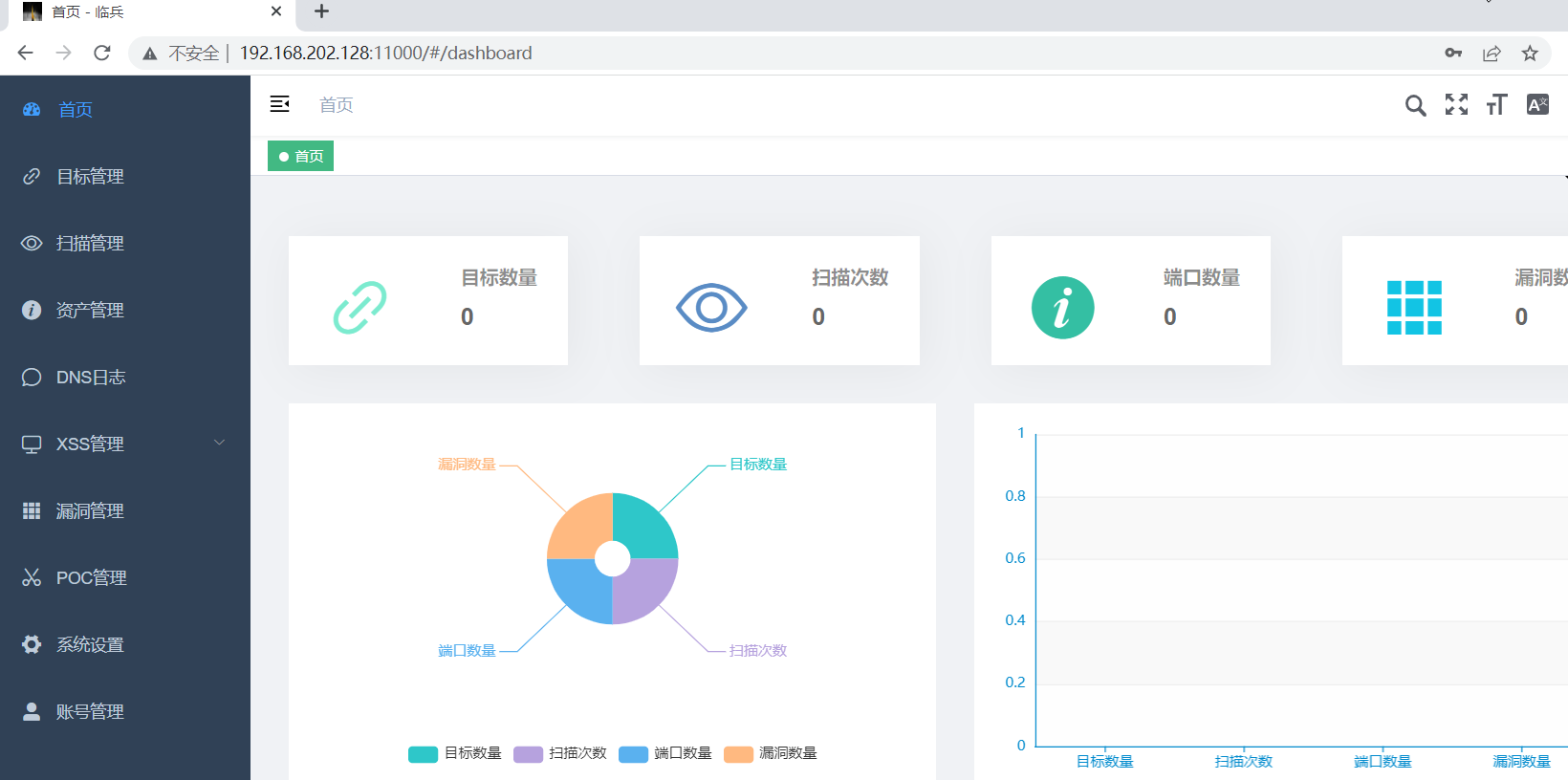

Sistema de escaneo de vulnerabilidades Linbing

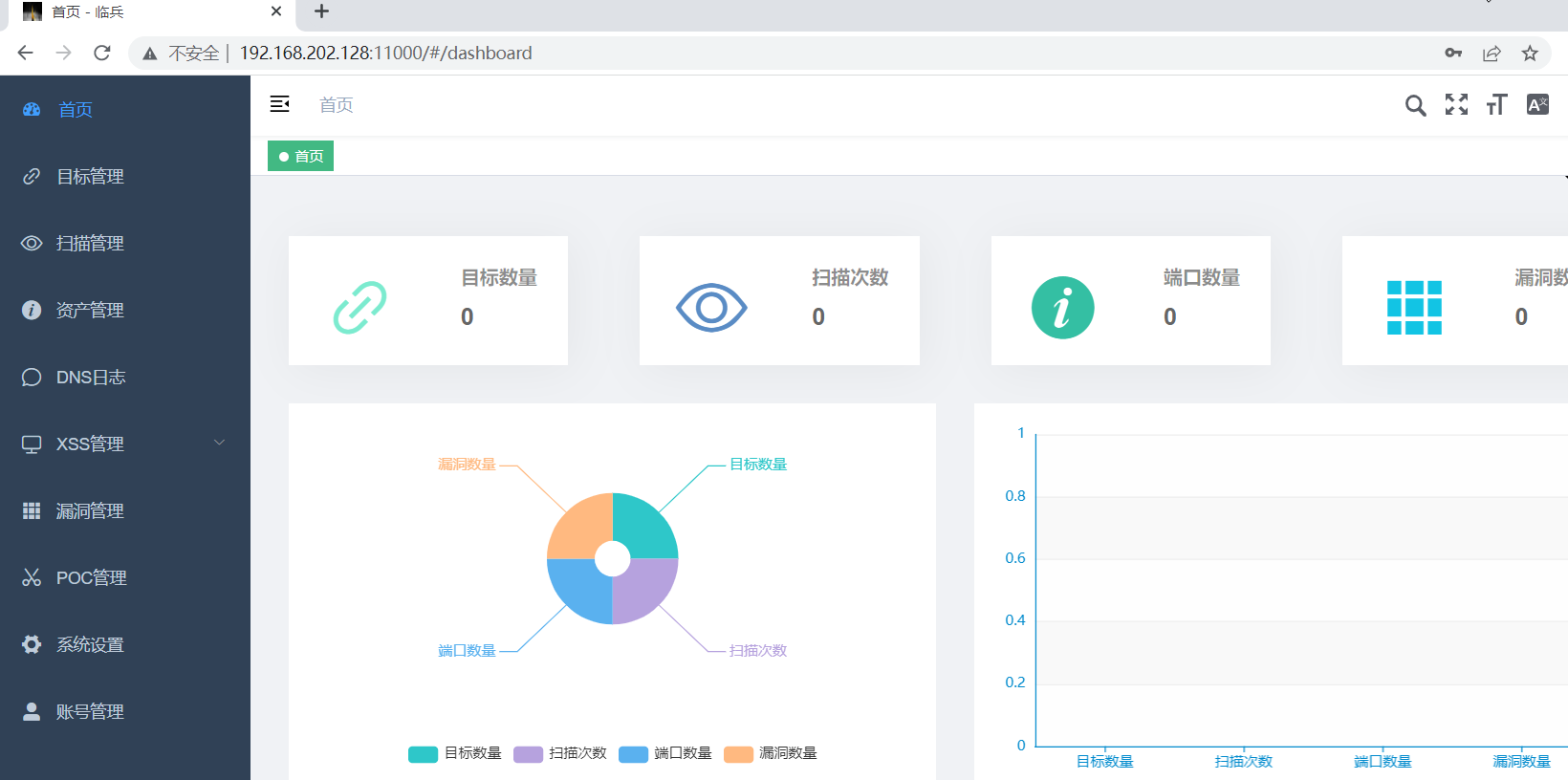

Este sistema es un sistema que penetra automáticamente en el middleware y los marcos web. Recopila activos automáticamente de acuerdo con las opciones de escaneo y luego realiza el escaneo POC. Durante el escaneo POC, los complementos POC se seleccionan en función de las huellas dactilares para escanear. se realiza de forma asincrónica. El front-end utiliza tecnología vue y el back-end utiliza python fastapi.

Instrucciones de uso

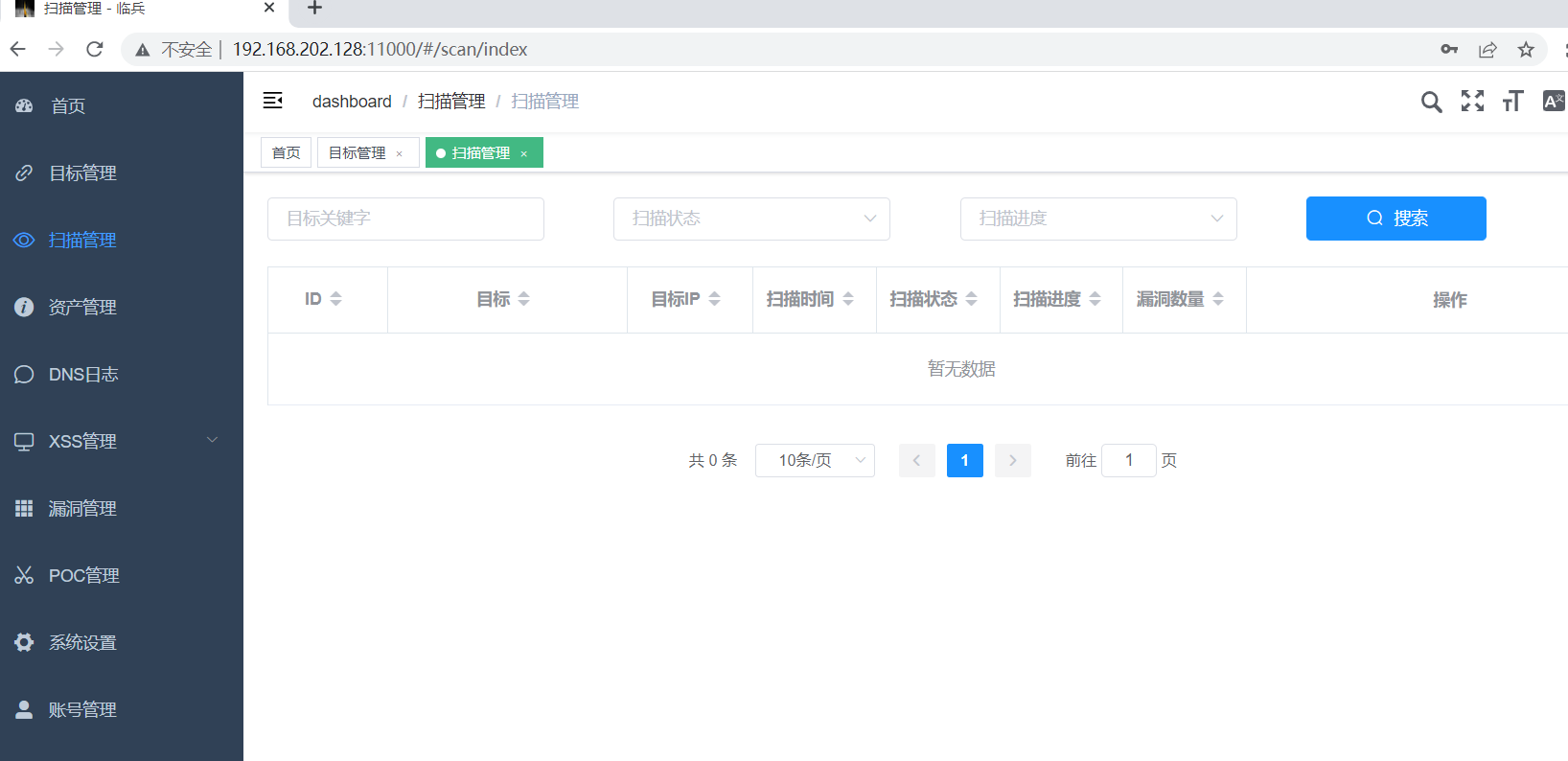

El escaneo se divide en detección de huellas digitales, explosión de subdominios, escaneo de puertos, escaneo de directorios y escaneo POC. Si selecciona todas las opciones de escaneo, la IP escaneada por el nombre del subdominio se pasará al escaneo de puertos y la huella digital se identificará en el puerto. escaneo, y los activos escaneados se pasarán al directorio Scan y escaneo POC, el escaneo POC cargará el escaneo del complemento según la huella digital del activo, si es así. Si no se puede reconocer la huella digital, se cargan todos los complementos. Los complementos POC se dividen en dos tipos, http y puerto. El tipo http se refiere al envío de solicitudes http y el puerto se refiere al envío de solicitudes de socket. en formato URL, se carga el complemento de tipo http. De lo contrario, se carga el complemento de tipo de puerto.

Modificar clave de cifrado

Los datos almacenados en mysql son datos cifrados con AES. La solicitud de inicio de sesión utiliza la solicitud rsa, que actualmente es la clave predeterminada. Si necesita modificar la clave, consulte lo siguiente. La modificación de la información de la clave requiere volver a compilar el código fuente de vue.

Modificar clave aes

Para Python, puede modificar directamente la configuración de la parte aes en /python/conf.ini. Utilice el modo cbc, que requiere clave y iv. Para la parte vue, debe modificar la tercera y cuarta línea en vue_src/src. /libs/AES.js archivo OK, debe ser coherente con conf.ini.

Modificar clave rsa

Debe generar las claves pública y privada de rsa (clave privada de 1024 bits). La dirección de referencia es para modificar la información de la clave pública y la clave privada en el archivo python/rsa.py. Para la parte vue, debe modificar la línea. 77 del archivo vue_src/src/libs/crypto.js La clave pública debe ser coherente con la clave pública en el archivo python/rsa.py.

Después de modificar la parte de vue, debe volver a empaquetarla, luego copiar el contenido de la carpeta empaquetada dist a la carpeta vue y eliminar los archivos vue originales.

Código fuente del paquete vue (ingrese al directorio vue_src)

npm run build (está empaquetado, es decir, la carpeta vue, que se puede usar directamente. Para el autoempaquetado, debe instalar node y vue. Consulte https://www.runoob.com/nodejs/nodejs -install-setup.html, https://www.runoob.com/vue2/vue-install.html)

implementación de ubuntu

implementación de centos

Archivos Docker autocompilados para su implementación

Obtener la imagen de Dockerhub

implementación de ubuntu

Consulte https://github.com/taomujian/linbing/blob/master/ubuntu development.md)

implementación de centos

Consulte https://github.com/taomujian/linbing/blob/master/centos development.md)

Archivos Docker autocompilados para su implementación

Configuración

Primero descargue el proyecto localmente (https://github.com/taomujian/linbing.git), luego configure la cuenta y el código de autorización utilizado para enviar correos electrónicos en python/conf.ini, y luego modifique la contraseña de la cuenta de la base de datos mysql en python/ conf.ini, esta contraseña de cuenta debe ser coherente con la contraseña de cuenta establecida en el archivo docker.

Compile la imagen (ingrese al directorio raíz del proyecto)

docker build -f ubuntu.dockerfile -t linbing.

Inicie el contenedor (ingrese el directorio raíz del proyecto)

ventana acoplable ejecutar -it -d -p 11000:11000 -p 8800:8800 linbing

Obtener la imagen de Dockerhub

docker pull taomujian/linbing:último

ventana acoplable ejecutar -it -d -p 11000:11000 -p 8800:8800 taomujian/linbing

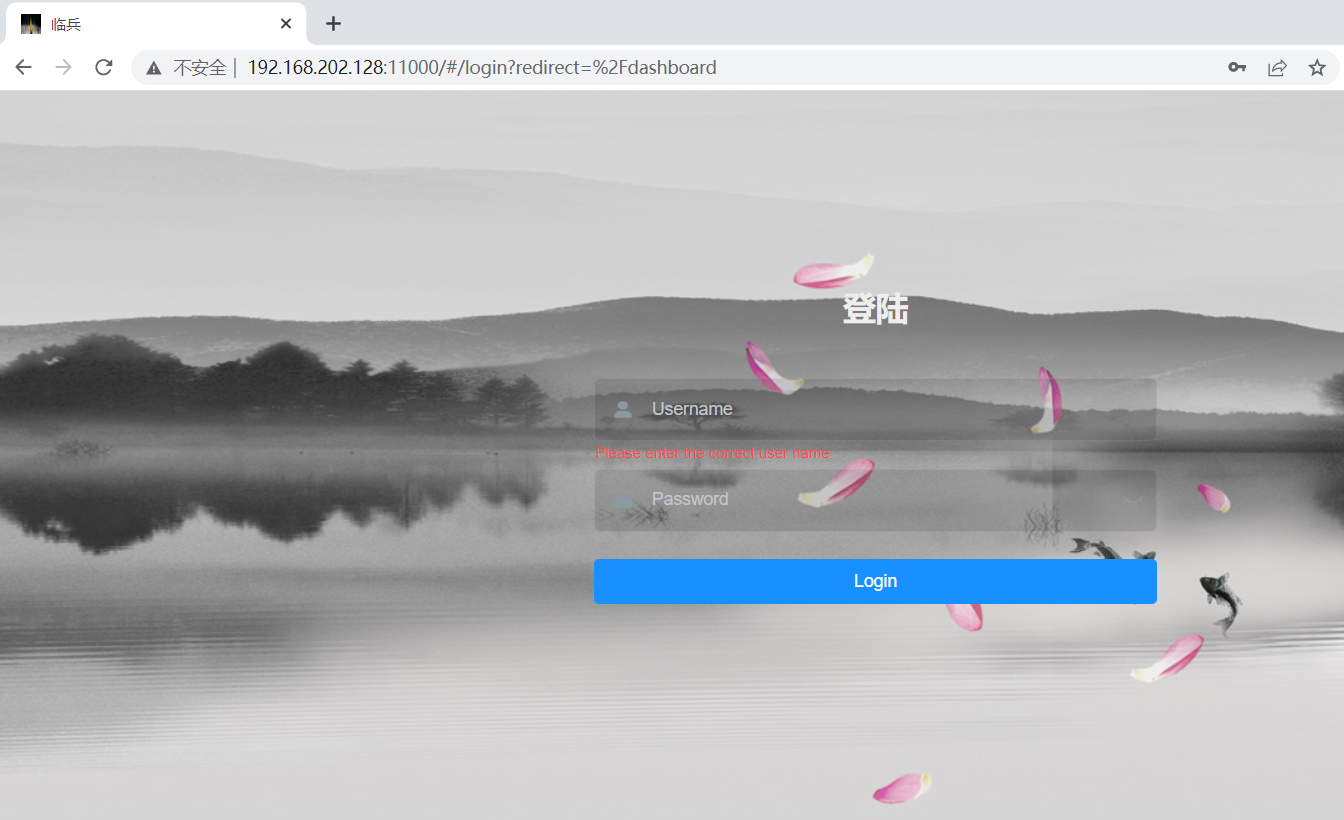

acceso

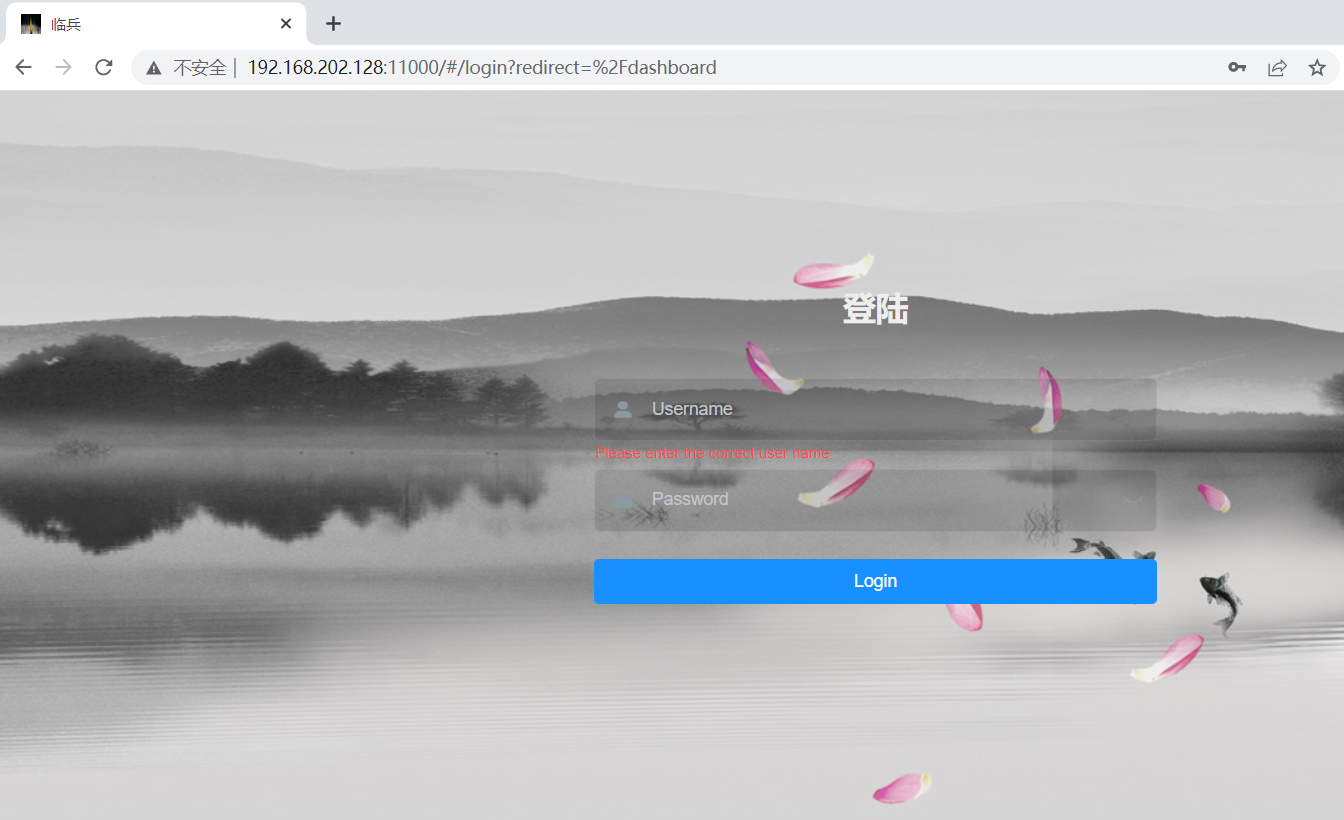

Simplemente visite http://yourip:11000/login. La contraseña predeterminada de la cuenta es admin/X!ru0#M&%V.

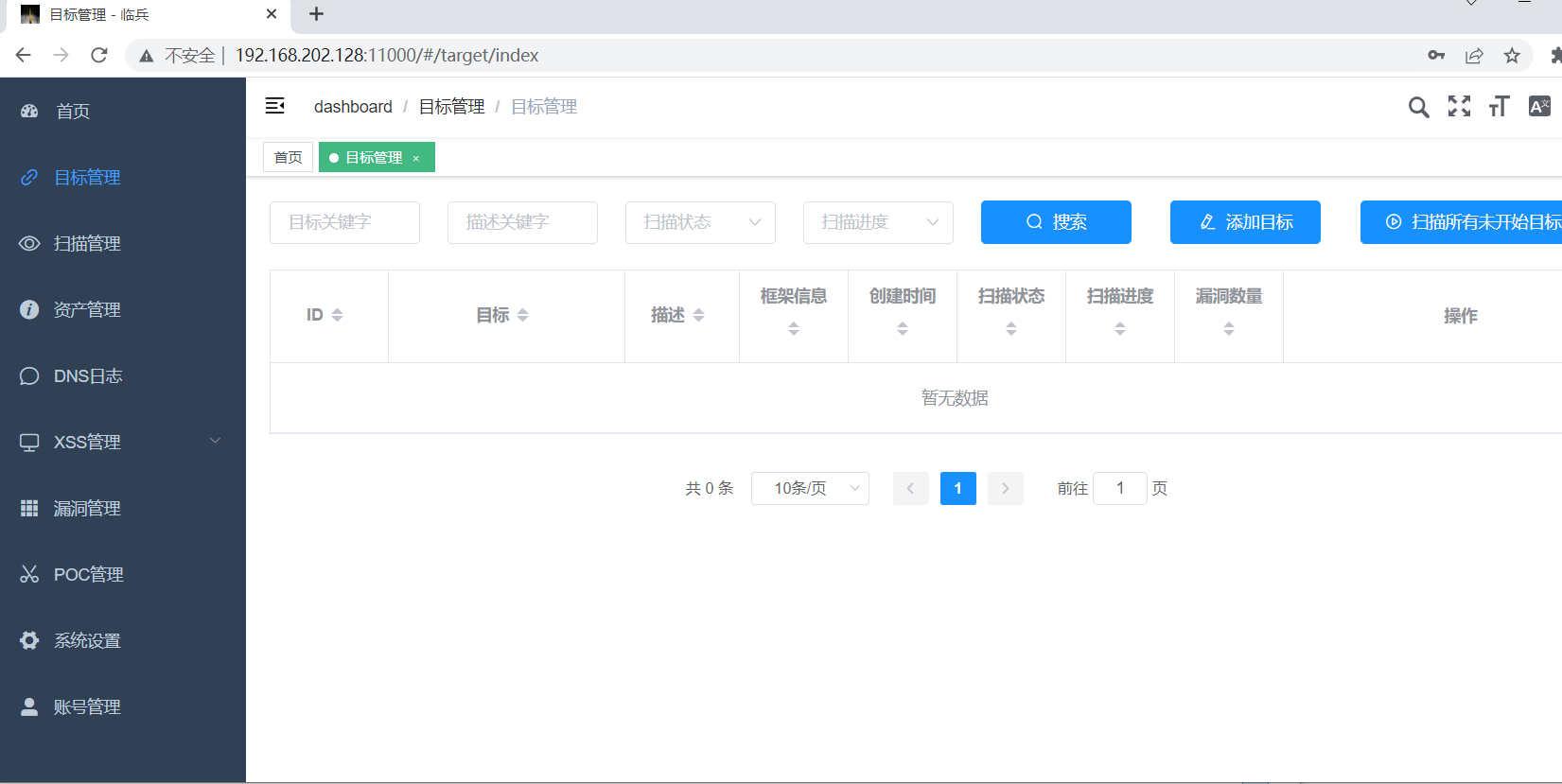

usar

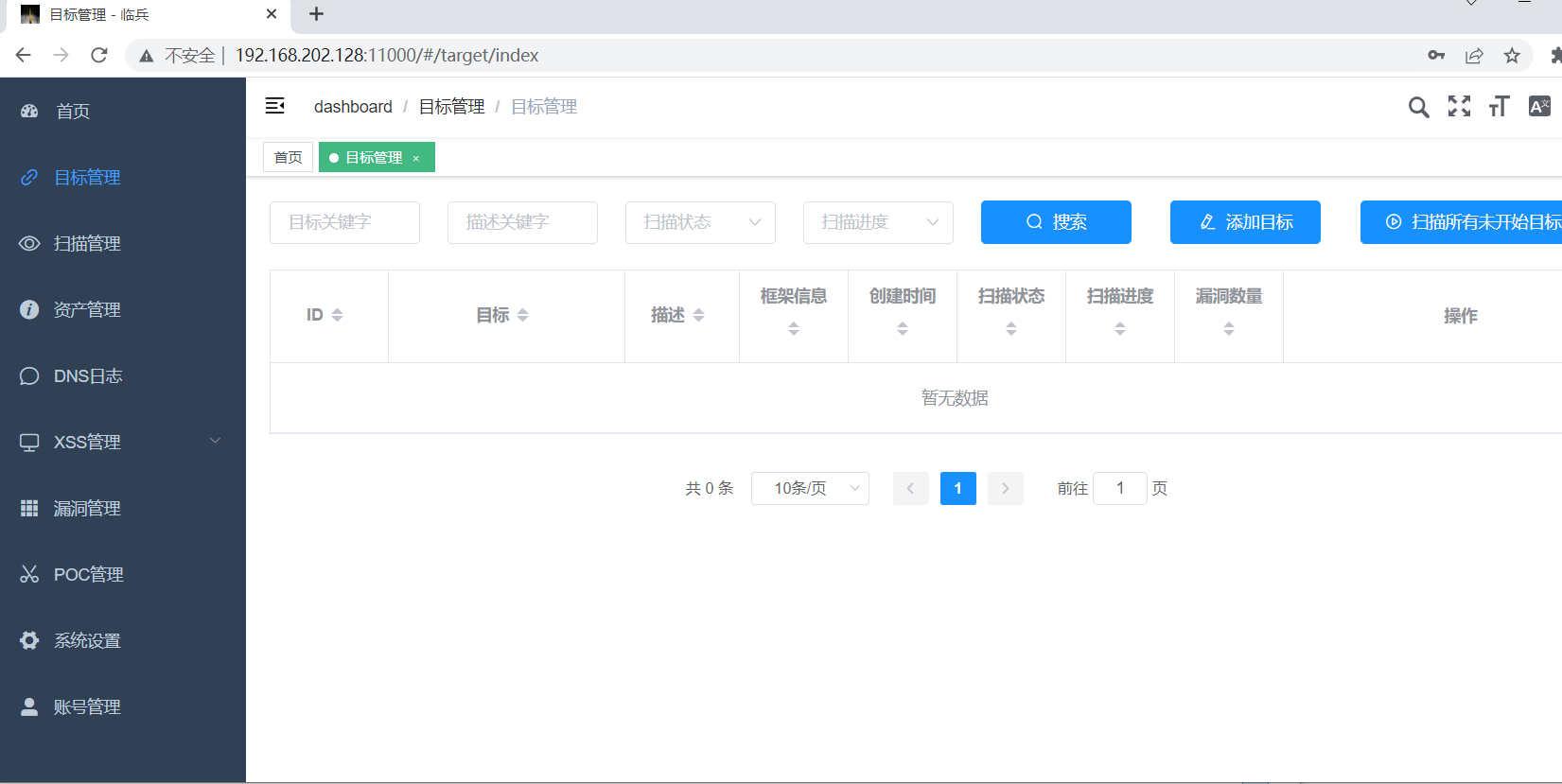

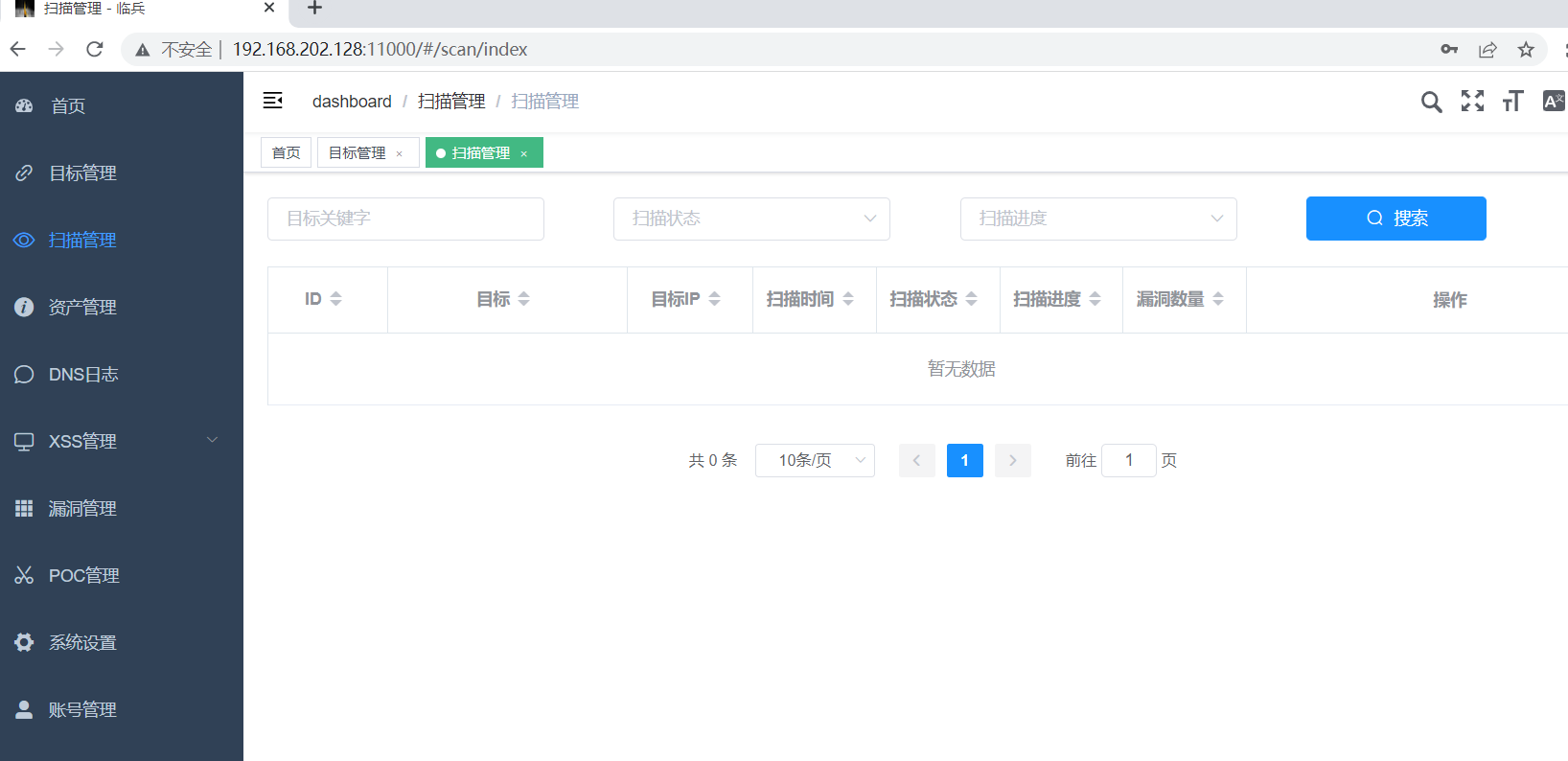

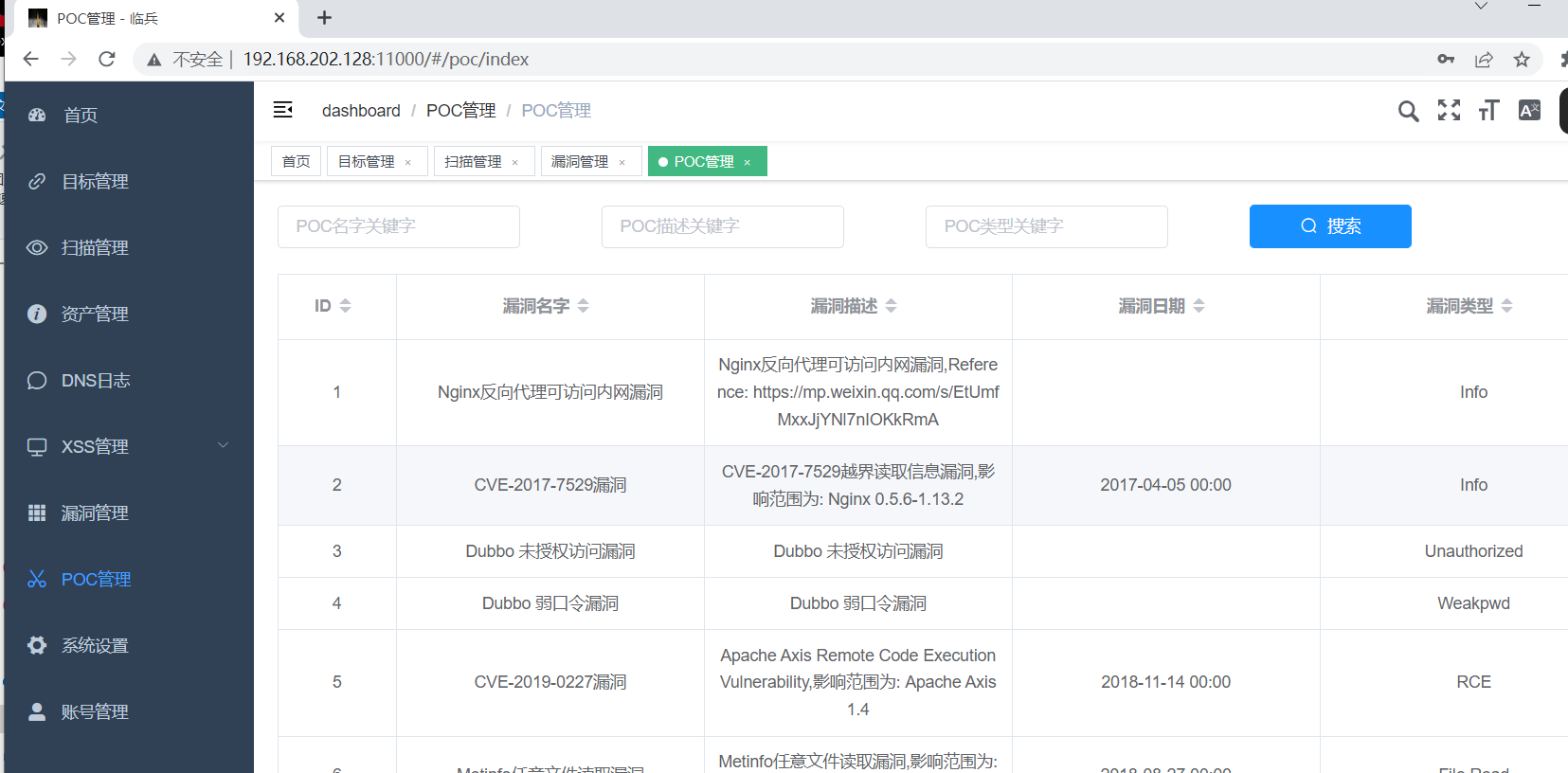

El proceso de uso consiste en agregar el objetivo primero y luego escanear el objetivo. Las opciones de escaneo incluyen escaneo de puertos, escaneo de directorios y escaneo de POC. Actualmente, el escaneo de POC carga todos los POC de forma predeterminada y la selección personalizada no es compatible en este momento.

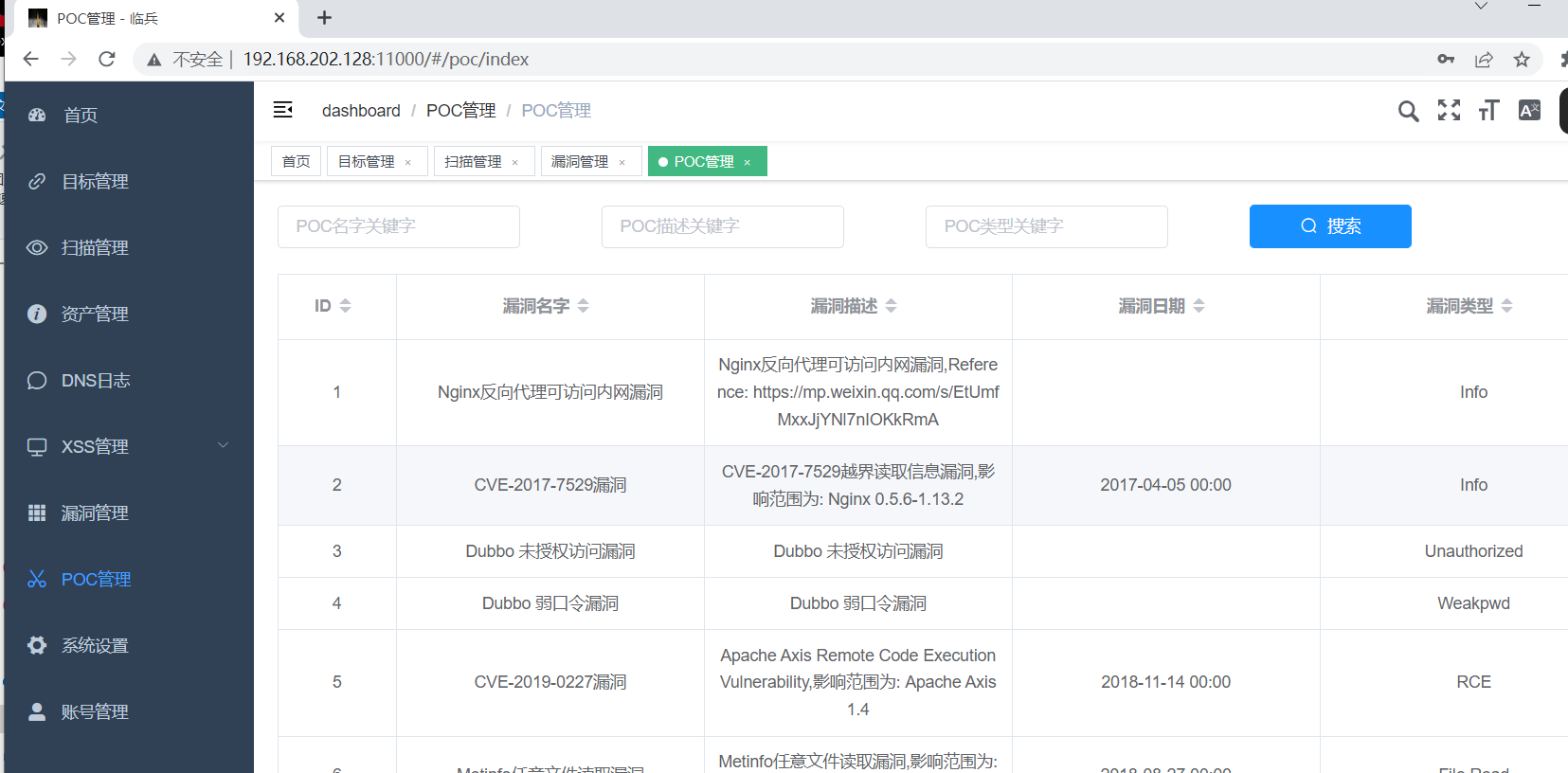

interfaz

REGISTRO DE CAMBIOS

[v1.0] 2020.2.28

- Finalización inicial de la función de escáner

[v1.1] 2020.7.28

- Se agregó el complemento F5 BIG IP

[v1.2] 2020.8.12

- Agregar implementación de Docker

[v1.3] 2020.9.13

- Aumentar la cantidad de complementos phpstudy_back_rce

- Al agregar un objetivo, puede agregar varias líneas de objetivos

[v1.4] 2020.10.18

- Se agregaron detalles del puerto de visualización (puerto, protocolo, producto, versión)

- Agregue detalles del subdominio (nombre del subdominio, IP del subdominio), el nombre del subdominio está usando la herramienta OneForAll

[v1.5] 2020.10.30

- Corregir algunos errores de complementos

- La cantidad de corrutinas simultáneas durante la detección de POC se puede configurar en la configuración de escaneo.

- Agregue la función de rutina múltiple asyncio para mejorar la velocidad de escaneo POC

[v1.6] 2020.11.27

- Modifique el avatar predeterminado. Si desea reemplazarlo, simplemente use la imagen flask/images/default.png.

- Optimice la interfaz y corrija algunos ERRORES menores

[v1.7] 2020.12.5

- Función agregada para configurar el proxy y el tiempo de espera de escaneo

- Optimice la interfaz y corrija algunos ERRORES menores

- Optimice la estructura de archivos y sincronice el tiempo de Docker

[v1.8] 2020.12.11

- El avatar se pierde después de optimizar el error de actualización del front-end

[v1.9] 2020.12.18

- Modifique la forma de enviar correos electrónicos y use postfix para enviar correos electrónicos

[v2.0] 2021.3.1

- El marco de la interfaz de usuario se cambia de iview a elemento y se reconstruye el código del front-end

- Cancele el registro de la cuenta y agréguela con la cuenta de administrador integrada.

- Agregar función de escaneo de directorio para la URL de destino

- Se agregó la capacidad de ver todas las vulnerabilidades y toda la información del puerto.

- Optimice la estructura de datos de la tabla de la base de datos y las declaraciones SQL

[v2.1] 2021.3.5

- Optimización de la interfaz front-end

- Cuando se escanean varios objetivos al mismo tiempo, se agrega administración de cola de tareas

[v2.2] 2021.3.26

- Agregar el complemento CVE-2021-22986

[v2.3] 2021.5.20

- Optimizar la lógica de escaneo

- Agregar marco de detección y detección de huellas dactilares

- Optimice la detección de vulnerabilidades de la serie Struts2

[v2.4] 2021.6.19

- Agregar función de evaluación de huellas dactilares

- Realice la identificación de huellas dactilares en los puertos escaneados y cargue los complementos correspondientes después de la identificación de huellas dactilares para reducir la cantidad de paquetes enviados.

- Clasificar complementos en categorías http y no http

- Cuando hace clic en escanear, puede proporcionar opciones de escaneo personalizadas, que se dividen en detección de huellas digitales, escaneo de subdominios, escaneo de puertos, escaneo de directorios y escaneo POC.

- Se agregaron funciones para pausar el escaneo, reanudar el escaneo y cancelar el escaneo en la lista de escaneo.

[v2.5] 2021.7.10

- El marco de backend se cambia de flask a fastapi

[v2.6] 2021.9.21

- El complemento POC se puede seleccionar al escanear

- Agregar lista de POC

- Arreglar ERROR conocido

[v2.7] 2021.10.11

- Se corrigió el error al escanear todos los objetivos.

- Agregue la función XSS LOG (la URL para recibir datos se refiere a la URL después de generar el token)

[v2.8] 2021.10.24

- Las actualizaciones de la información de estado en la gestión de objetivos y la gestión de escaneo se cambian del sondeo Ajax a websocket

[v2.9] 2021.12.26

- Integre las funciones de dnslog.cn y proporcione la función dnslog

[v3.0] 2022.5.14

- El escaneo del complemento POC se reemplaza por escaneo asincrónico para acelerar el escaneo

Expresiones de gratitud

Gracias al proyecto vulhub por proporcionar el entorno de destino: https://github.com/vulhub/vulhub, https://hub.docker.com/r/2d8ru/struts2

POC también se refiere a muchos proyectos: https://github.com/Xyntax/POC-T,

https://github.com/ysrc/xunfeng、

https://github.com/se55i0n/DBScanner、

https://github.com/vulscanteam/vulscan

Me gustaría agradecer al Maestro Pan por enseñarme cómo comenzar de manera segura y también me gustaría agradecer a mi compañero de clase Daiju por guiarme en Vue.

Descargo de responsabilidad

Las herramientas sólo se utilizan para investigaciones de seguridad y autoexamen interno. Está prohibido utilizar herramientas para lanzar ataques ilegales. El usuario es responsable de las consecuencias.

Licencia

MIT