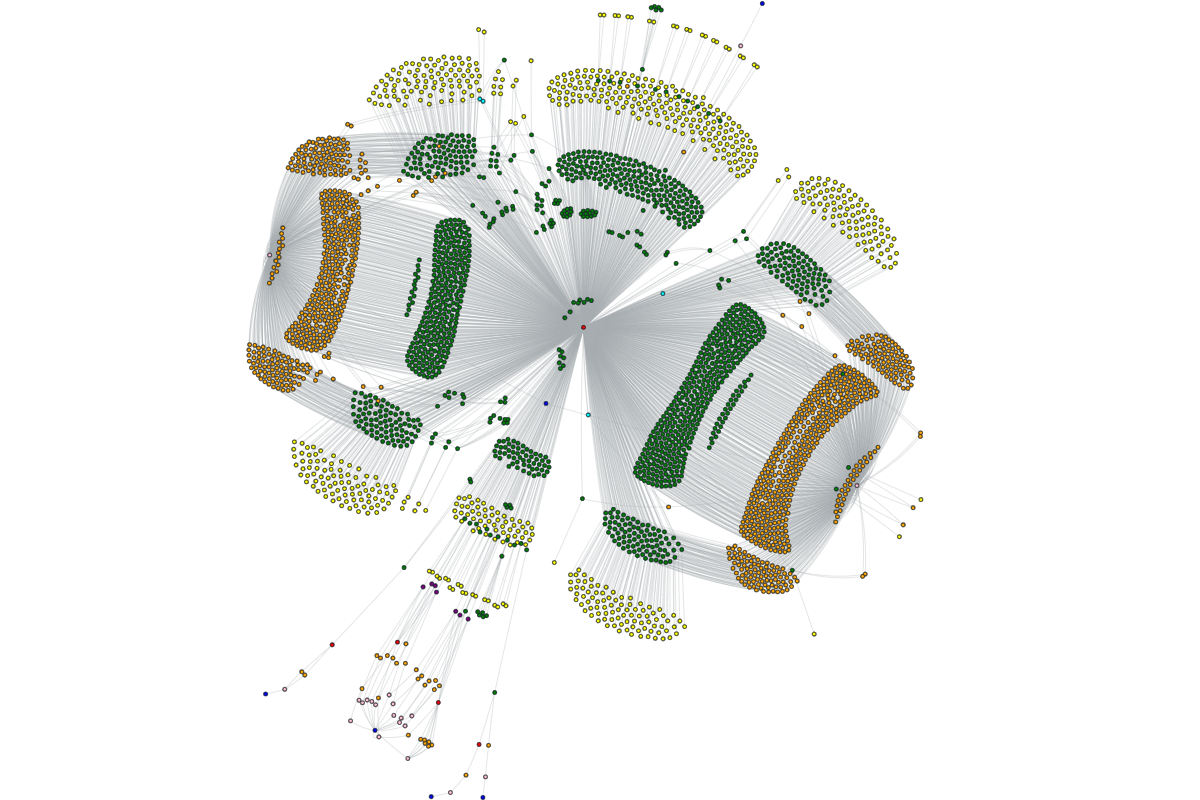

El proyecto OWASP AMASS realiza el mapeo de red de las superficies de ataque y el descubrimiento de activos externos utilizando la recopilación de información de código abierto y las técnicas de reconocimiento activo.

Técnicas de recopilación de información utilizadas:

| Técnica | Fuentes de datos |

|---|---|

| API | 360PassivedNS, Ahrefs, ANUBISDB, BEVIGIL, BinaryEdge, Bufferover, Builtwith, C99, Chaos, CIRCL, DNSDB, DNSREPO, DeepInfo, Detectify, FofA, FullHunt, Github, Gitlab, GrePapp, GreyNnoNe, Hackerget, Hunter, Hunter, TETLX, TETTIGER, TETTIVE, MILTIVEY Mnemonic, Netlas, Pastebin, Passivetotal, Pentesttools, Pulsedive, Quake, Socrar, SearchCode, Shodan, Spamhaus, Sublist3rapi, Subdomaincenter, amenazas, amenazas, urbanicias, virustotal, yandex, cétalicias, zoomeye |

| Certificados | Pulls activos (opcionales), Censys, Certcentral, Certspotter, CRTSH, Digitorus, FacebookCT |

| DNS | Forque bruto, barrido de DNS inverso, caminata de zona NSEC, transferencias de zona, alteraciones/permutaciones de FQDN, adivinanzas basadas en similitudes FQDN |

| Enrutamiento | Asnlookup, BGPTOOLS, BGPVIEW, BIGDATACLOUD, IPDATA, IPINFO, RADB, ROBTEX, SHOWOWSERVER, TeamCymru |

| Raspado | Abuseipdb, ask, baidu, bing, encabezado CSP, dnsdumpster, dnshistory, dnsspy, duckduckgo, gists, google, hackerone, hiperstat, pkey, rapiddns, riddler, searx, sitedossier, yahoo, yahoo, yahoo |

| Archivos web | Arquivo, CommonCrawl, Haw, Publicwww, Ukwebarchive, Wayback |

| QUIÉN ES | AlienVault, Askdns, Dnslytics, Onyphe, SecurityTrails, Spyonweb, Whoisxmlapi |

Puede encontrar algunas variaciones de instalación adicionales en la guía de instalación.

brew tap owasp-amass/amass

brew install amassdocker pull caffix/amassdocker run -v OUTPUT_DIR_PATH:/.config/amass/ caffix/amass enum -d example.comEl argumento de volumen permite que la base de datos de gráficos AMASS persista entre las ejecuciones y los archivos de salida se accedan en el sistema de host. El primer campo (izquierda del colon) de la opción de volumen es el directorio de salida AMASS que es externo a Docker, mientras que el segundo campo es la ruta, interna a Docker, donde AMASS escribirá los archivos de salida.

go install -v github.com/owasp-amass/amass/v4/...@master$GOPATH/bin Use la guía de instalación para comenzar.

Vaya a la Guía del usuario para obtener información adicional.

Vea el tutorial por ejemplo de uso.

Consulte el manual de motor de escritura AMASS para un mayor control sobre su proceso de enumeración.

Acentuar

Acentuar"El equipo de simulación adversaria de Accenture ha utilizado AMASS como nuestro conjunto de herramientas principales en una variedad de proyectos de enumeración externos y evaluaciones de superficie de ataque para los clientes. Ha sido una base absolutamente invaluable para la enumeración de la infraestructura, y estamos realmente agradecidos por todo el trabajo duro que ha pasado Para hacerlo y mantenerlo, ¡ha hecho que nuestro trabajo sea mucho más fácil! "

- Max Deighton, gerente de defensa cibernética de Accenture

Visma

Visma"Para un equipo rojo interno, la estructura organizativa de Visma nos pone en contra de un desafío único. Tener una visibilidad suficiente y continua sobre nuestra superficie de ataque externo es una parte integral de poder llevar a cabo nuestra tarea de manera eficiente. Al tratar con cientos de compañías con Diferentes productos e infraestructura de apoyo, debemos estar siempre al tanto de nuestro juego.

Durante años, OWASP AMASS ha sido un elemento básico en el campo de reconocimiento de activos, y sigue demostrando que vale la pena una y otra vez. La herramienta sigue evolucionando y mejorando constantemente para adaptarse a las nuevas tendencias en esta área ".

- Joona Hoikkala (@joohoi) y Alexis Fernández (@Sixdez), Visma Red Team

¿Escribiste una publicación de blog, un artículo de revista o hiciste un podcast sobre OWASP AMASS? ¿O tal vez mantuvo o se unió a una sesión de conversación o sesión de reuniones, un taller de piratería o capacitación pública donde se mencionó este proyecto?

Agregártalo a nuestra lista cada vez mayor de referencias. MD bifurando y abriendo una solicitud de extracción.

¡Siempre estamos felices de tener nuevos contribuyentes a bordo! Verifique que contribuya.md para aprender cómo contribuir a nuestra base de código y unirse a nuestro servidor de discordia para discutir los objetivos actuales del proyecto.

Si necesita ayuda con la instalación y/o el uso de la herramienta, únase a nuestro servidor Discord donde los miembros de la comunidad pueden ayudarlo mejor.

? ¡Evite abrir problemas de GitHub para solicitudes o preguntas de soporte!

Este programa es un software gratuito: puede redistribuirlo y/o modificarlo bajo los términos de la licencia Apache. OWASP AMASS y cualquier contribución son Copyright © por Jeff Foley 2017-2023. Algunos subcomponentes tienen licencias separadas.