TheHive est une plateforme évolutive 3-en-1 open source et gratuite de réponse aux incidents de sécurité, conçue pour faciliter la vie des SOC, CSIRT, CERT et de tout praticien de la sécurité de l'information confronté à des incidents de sécurité qui doivent faire l'objet d'une enquête et d'une action rapide. C'est le compagnon idéal du MISP. Vous pouvez le synchroniser avec une ou plusieurs instances MISP pour lancer des enquêtes sur les événements MISP. Vous pouvez également exporter les résultats d'une enquête sous forme d'événement MISP pour aider vos pairs à détecter et à réagir aux attaques auxquelles vous avez fait face. De plus, lorsque TheHive est utilisé conjointement avec Cortex, les analystes et chercheurs en sécurité peuvent facilement analyser des dizaines, voire des centaines d'observables.

La collaboration est au cœur de TheHive.

Plusieurs analystes d’une même organisation peuvent travailler ensemble simultanément sur le même dossier. Par exemple, un analyste peut s'occuper de l'analyse des logiciels malveillants tandis qu'un autre peut travailler au suivi de l'activité de balisage C2 sur les journaux proxy dès que des IOC ont été ajoutés par son collègue. Grâce à la diffusion en direct de TheHive, chacun peut garder un œil sur ce qui se passe sur la plateforme, en temps réel.

Les profils utilisateur multi-tenants et à granularité fine permettent aux organisations et aux analystes de travailler et de collaborer sur un même cas dans toutes les organisations. Par exemple, un cas peut être créé par une première organisation qui commence à enquêter et demande la contribution d'autres équipes ou est transmise à une autre organisation.

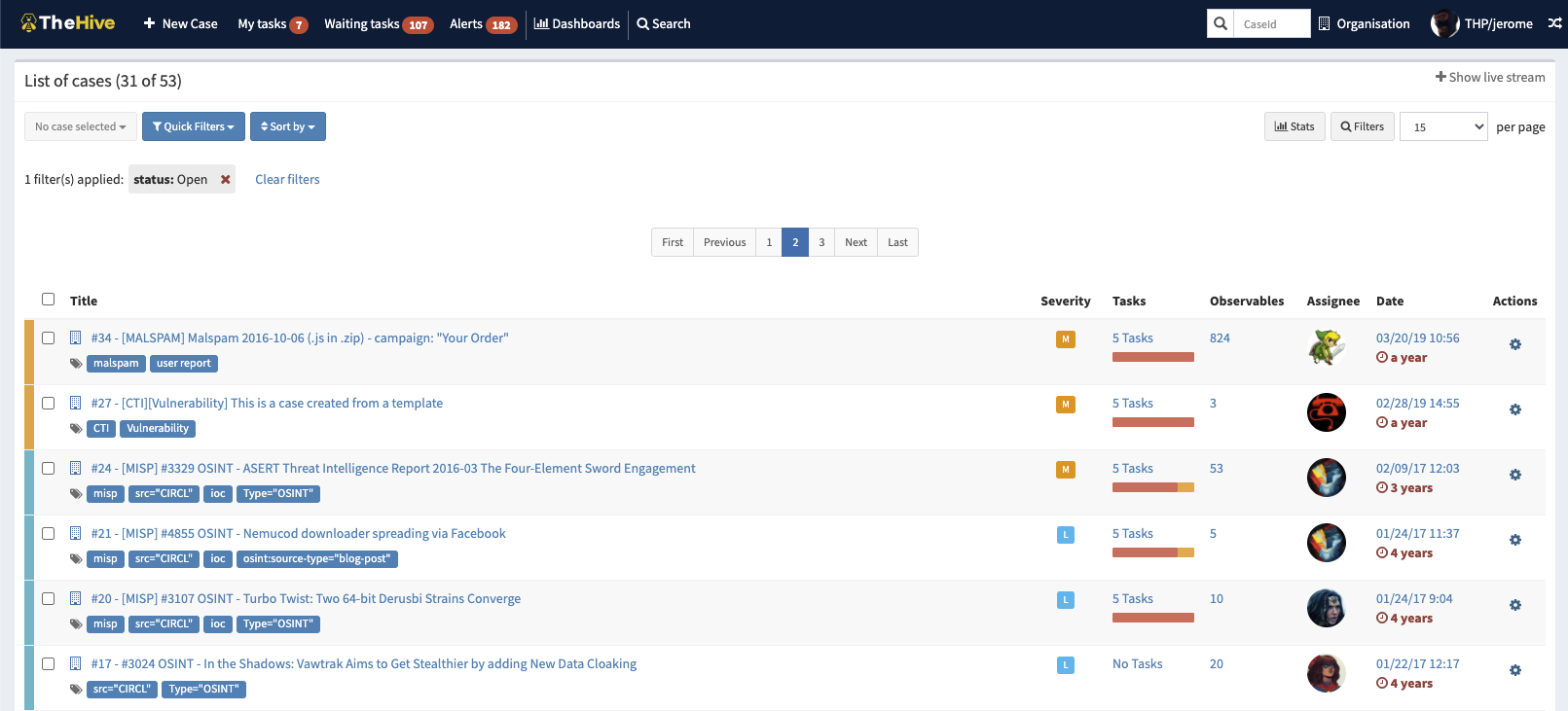

Au sein de TheHive, à chaque enquête correspond un cas. Les dossiers peuvent être créés à partir de zéro ou à partir d'événements MISP, d'alertes SIEM, de rapports par courrier électronique et de toute autre source notable d'événements de sécurité.

Chaque cas peut être décomposé en une ou plusieurs tâches. Au lieu d'ajouter les mêmes tâches à un type de cas donné à chaque création, les analystes peuvent utiliser le moteur de modèles de TheHive pour les créer une fois pour toutes. Les modèles de cas peuvent également être utilisés pour associer des métriques à des types de cas spécifiques afin de piloter l'activité de l'équipe, d'identifier le type d'enquêtes qui prennent beaucoup de temps et de chercher à automatiser les tâches fastidieuses.

Chaque tâche peut être assignée à un analyste donné. Les membres de l’équipe peuvent également prendre en charge une tâche sans attendre que quelqu’un la leur confie.

Les tâches peuvent contenir plusieurs journaux de travail que les analystes contributeurs peuvent utiliser pour décrire ce qu'ils font, quel a été le résultat, joindre des éléments de preuve ou des fichiers remarquables, etc. Les journaux peuvent être rédigés à l'aide d'un éditeur de texte enrichi ou de Markdown.

Vous pouvez ajouter un ou des centaines, voire des milliers d'observables à chaque cas que vous créez. Vous pouvez également créer un dossier à partir d'un événement MISP. TheHive peut être très facilement lié à une ou plusieurs instances MISP et les événements MISP peuvent être prévisualisés pour décider s'ils justifient ou non une enquête. Si une enquête est nécessaire, l'analyste peut alors ajouter l'événement à un cas existant ou l'importer en tant que nouveau cas à l'aide d'un modèle personnalisable.

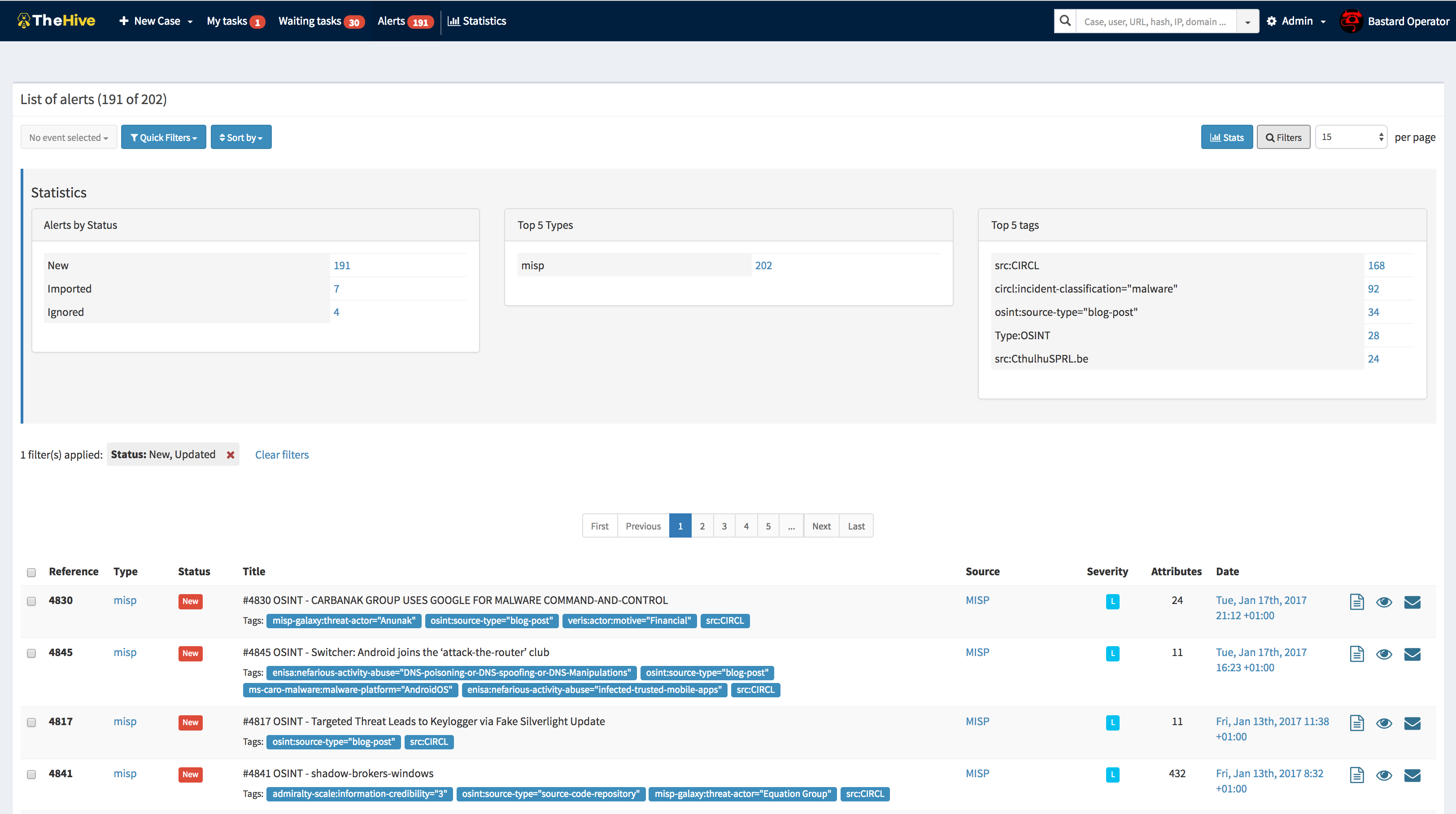

Grâce à TheHive4py, le client API Python de TheHive, il est possible d'envoyer des alertes SIEM, du phishing et autres emails suspects et autres événements de sécurité à TheHive. Ils apparaîtront dans son panneau Alerts avec les événements MISP nouveaux ou mis à jour, où ils pourront être prévisualisés, importés dans des cas ou ignorés.

TheHive a la capacité d’identifier automatiquement les observables déjà observés dans des cas précédents. Les observables peuvent également être associés à un TLP et à la source qui les a fournis ou générés à l'aide de balises. L'analyste peut également facilement marquer les observables comme IOC et isoler ceux qui utilisent une requête de recherche, puis les exporter pour les rechercher dans un SIEM ou d'autres magasins de données.

Les analystes peuvent analyser des dizaines ou des centaines d'observables en quelques clics en exploitant les analyseurs d'une ou plusieurs instances Cortex en fonction de vos besoins OPSEC : DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, géolocalisation, recherches de flux de menaces, etc.

Les analystes de sécurité doués pour les scripts peuvent facilement ajouter leurs propres analyseurs à Cortex afin d'automatiser les actions qui doivent être effectuées sur les observables ou les IOC. Ils peuvent également décider du comportement des analyseurs conformément au TLP. Par exemple, un fichier ajouté comme observable peut être soumis à VirusTotal si le TLP associé est BLANC ou VERT. S'il s'agit d'AMBER, son hachage est calculé et soumis à VT mais pas au fichier. Si c'est ROUGE, aucune recherche VT n'est effectuée.

Pour essayer TheHive, vous pouvez utiliser la VM de formation ou l'installer en lisant le Guide d'installation.

Nous avons mis à disposition plusieurs guides dans le référentiel de documentation.

TheHive est livré avec un support multi-tenant spécial. Il permet les stratégies suivantes :

TheHive est livré avec un ensemble d'autorisations et plusieurs profils utilisateur préconfigurés :

admin : autorisations administratives complètes sur la plateforme ; ne peut gérer aucun dossier ou autre donnée liée aux enquêtes ;org-admin : gère les utilisateurs et toute la configuration au niveau de l'organisation, peut créer et modifier des cas, des tâches, des observables et exécuter des analyseurs et des répondeurs ;analyst : peut créer et modifier des cas , des tâches , des observables et exécuter des analyseurs et des répondeurs ;read-only : peut uniquement lire les détails des cas, des tâches et des observables ;De nouveaux profils peuvent être créés par les administrateurs de la plateforme.

TheHive 4 prend en charge les méthodes d'authentification :

TheHive est livré avec un puissant module de statistiques qui vous permet de créer des tableaux de bord significatifs pour piloter votre activité et accompagner vos demandes budgétaires.

TheHive peut être configuré pour importer des événements à partir d’une ou plusieurs instances MISP. Vous pouvez également utiliser TheHive pour exporter des cas sous forme d'événements MISP vers un ou plusieurs serveurs MISP.

Cortex est le compagnon idéal de TheHive. Utilisez-en un ou plusieurs pour analyser les observables à grande échelle.

TheHive Project fournit DigitalShadows2TH, un chargeur d'alertes Digital Shadows gratuit et open source pour TheHive. Vous pouvez l'utiliser pour importer des incidents et des incidents Intel Digital Shadows sous forme d'alertes dans TheHive, où ils peuvent être prévisualisés et transformés en nouveaux cas à l'aide de modèles de réponse aux incidents prédéfinis ou ajoutés à des modèles existants.

Zerofox2TH est un chargeur d'alerte ZeroFOX gratuit et open source pour TheHive, écrit par TheHive Project. Vous pouvez l'utiliser pour alimenter les alertes ZeroFOX dans TheHive, où elles peuvent être prévisualisées et transformées en nouveaux cas à l'aide de modèles de réponse aux incidents prédéfinis ou ajoutées à des modèles existants.

De nombreuses intégrations géniales partagées par la communauté pourraient y être répertoriées. Si vous en recherchez un spécifique, un référentiel dédié contenant tous les détails et références connus sur les intégrations existantes est fréquemment mis à jour et peut être trouvé ici : https://github.com/TheHive-Project/awesome.

TheHive est un logiciel open source et gratuit publié sous AGPL (Affero General Public License). Nous, TheHive Project, nous engageons à garantir que TheHive reste un projet libre et open source à long terme.

Des informations, actualités et mises à jour sont régulièrement publiées sur le compte Twitter de TheHive Project et sur le blog.

Veuillez consulter notre Code de conduite. Nous apprécions vos contributions. N'hésitez pas à créer le code, à jouer avec, à créer des correctifs et à nous envoyer des demandes d'extraction via des problèmes.

Veuillez ouvrir un problème sur GitHub si vous souhaitez signaler un bug ou demander une fonctionnalité. Nous sommes également disponibles sur Discord pour vous aider.

Si vous avez besoin de contacter l'équipe du projet, envoyez un e-mail à [email protected].

Remarque importante :

Nous avons créé un forum Google à l'adresse https://groups.google.com/a/thehive-project.org/d/forum/users. Pour demander l'accès, vous avez besoin d'un compte Google. Vous pouvez en créer un en utilisant ou sans une adresse Gmail.

https://thehive-project.org/