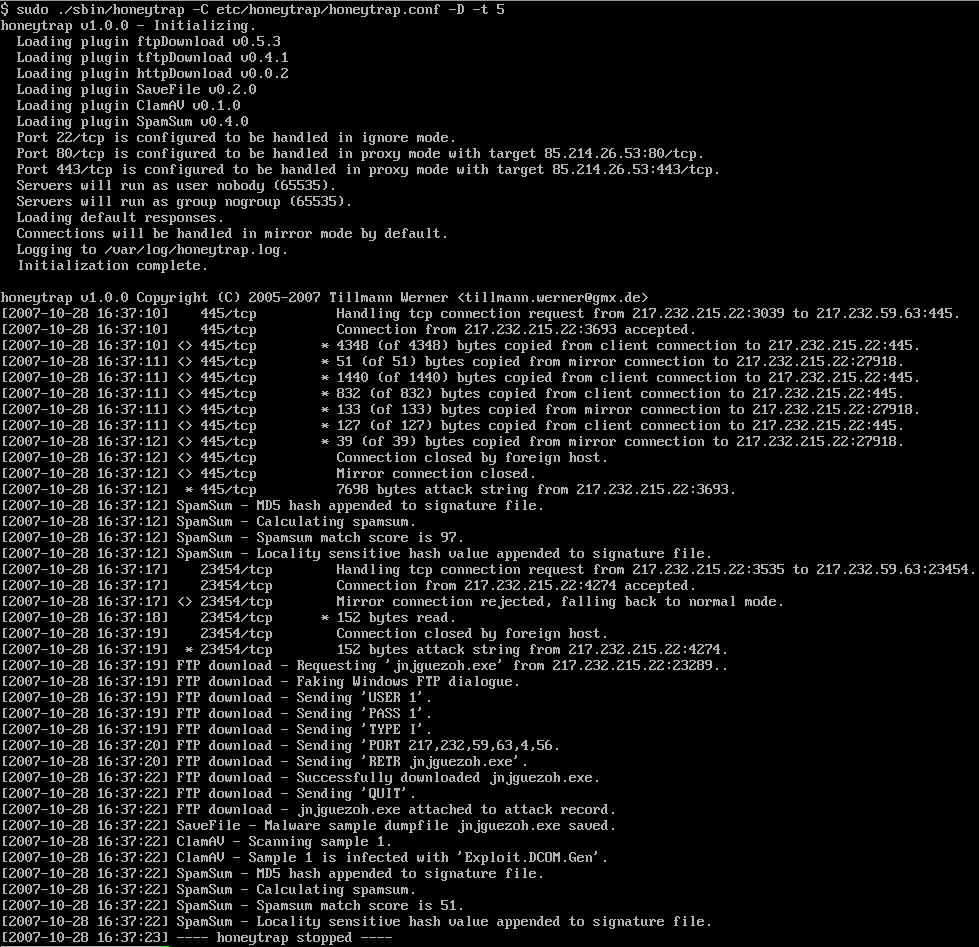

Honeytrap est un pot de miel et un outil de sécurité réseau à faible interaction écrit pour détecter les attaques contre les services TCP et UDP. Dans sa configuration par défaut, il s'exécute comme un démon et démarre les processus serveur à la demande lorsqu'une tentative de connexion à un port est effectuée.

Différents modes de fonctionnement sont disponibles pour contrôler la façon dont les connexions sont gérées. En mode normal , un serveur envoie des données arbitraires fournies dans des fichiers modèles comme moyen de base pour émuler des protocoles bien connus. De nombreux outils d’attaque automatisés seront trompés et poursuivront le dialogue d’attaque. Un mode populaire est ce que l'on appelle le mode miroir dans lequel les connexions entrantes sont renvoyées par proxy à l'initiateur. Cette astuce élimine le besoin d’émulation de protocole dans de nombreux cas. Un troisième mode, le mode proxy , permet de transférer des sessions spécifiques vers d'autres systèmes, par exemple des pots de miel à forte interaction.

Une API de module fournit un moyen simple d'écrire des extensions personnalisées qui sont chargées dynamiquement dans le pot de miel. Les données d'attaque qui arrivent sont rassemblées dans une chaîne d'attaque qui peut être enregistrée dans des fichiers ou dans une base de données SQL pour une enquête manuelle. Honeytrap est livré avec différents plugins qui s'exécutent sur ces chaînes d'attaque pour extraire des informations supplémentaires ou émuler d'autres actions. Un exemple est le module httpDownload qui extrait les chaînes d'URL des données d'attaque et appelle un outil externe pour télécharger automatiquement les ressources respectives.

L’installation de honeytrap est assez simple. Exécutez simplement les commandes suivantes dans le répertoire racine de l’arborescence source :

./configure --with-stream-mon=<type>

make

sudo make install

Le paramètre --with-stream-mon spécifie comment Honeytrap doit rechercher les tentatives de connexion entrantes. Sous Linux, le choix préféré est --with-stream-mon=nfq , qui demande à Honeytrap de capturer les paquets à l'aide de la fonctionnalité iptables NFQUEUE . Lors de l'utilisation de cette fonctionnalité, une règle iptables comme celle-ci place les segments TCP-SYN entrants dans une file d'attente où ils peuvent être récupérés par honeytrap :

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

Assurez-vous de ne pas mettre de paquets en file d'attente vers d'autres services critiques. Veuillez vous référer au fichier INSTALL et à la sortie de ./configure --help pour plus d'informations.

Voici une attaque capturée par un robot IRC à l'ancienne se propageant via l'exploit LSASS classique de tous les temps MS04-011 et un service FTP rudimentaire intégré au malware.