➡️ Discorde ⬅️

Le moyen le plus simple d'identifier quoi que ce soit

pip3 install pywhat && pywhat --help

What que c'est?

Imaginez ceci : vous tombez sur un texte mystérieux ?♂️ 0x52908400098527886E0F7030069857D2E4169EE7 ou dQw4w9WgXcQ et vous vous demandez ce que c'est. Que fais-tu?

Eh bien, tout what que vous avez à faire est de demander what "0x52908400098527886E0F7030069857D2E4169EE7" et what vous le dira !

what travail consiste à identifier ce qu'est quelque chose. Que ce soit un fichier ou un texte ! Ou même l'hexagone d'un fichier ! Qu’en est-il du texte dans les fichiers ? Nous avons ça aussi ! what est récursif, il identifiera tout dans le texte et plus encore !

$ pip3 install pywhat

ou

# installs optional dependencies that may improve the speed

$ pip3 install pywhat[optimize] $ brew install pywhat

Ou pour nos fans de MacPorts :

$ sudo port install pywhat

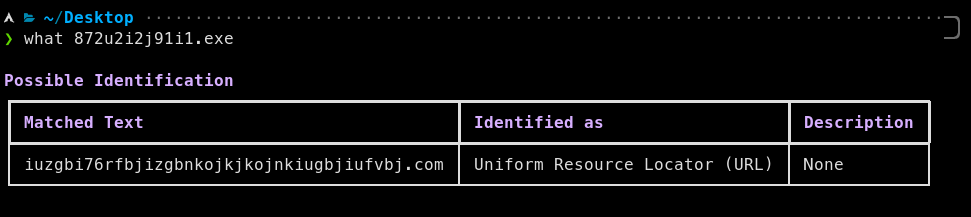

Vous rencontrez un nouveau malware appelé WantToCry. Vous repensez à Wannacry et vous vous souvenez qu'il a été arrêté parce qu'un chercheur a trouvé un kill-switch dans le code.

Lorsqu'un domaine, codé en dur dans Wannacry, était enregistré, le virus s'arrêtait.

Vous utilisez What pour identifier tous les domaines dans le logiciel malveillant et utilisez une API de registraire de domaine pour enregistrer tous les domaines.

Supposons que vous disposiez d'un fichier .pcap provenant d'une attaque réseau. What peut l'identifier et vous trouver rapidement :

Avec what , vous pouvez identifier les éléments importants du pcap en quelques secondes, et non en quelques minutes.

Vous pouvez utiliser PyWhat pour rechercher des éléments qui vous rapporteront de l'argent via des primes de bogues telles que :

Exécutez PyWhat avec :

pywhat --include "Bug Bounty" TEXT

Pour ce faire.

Voici quelques exemples ?

# Download all repositories

GHUSER=CHANGEME ; curl " https://api.github.com/users/ $GHUSER /repos?per_page=1000 " | grep -o ' git@[^"]* ' | xargs -L1 git clone

# Will print when it finds things.

# Loops over all files in current directory.

find . -type f -execdir pywhat --include ' Bug Bounty ' {} ; # Recursively download all web pages of a site

wget -r -np -k https://skerritt.blog

# Will print when it finds things.

# Loops over all files in current directory.

find . -type f -execdir pywhat --include ' Bug Bounty ' {} ; PS : Nous prenons en charge plus de filtres que de simples bug bounties ! Exécutez pywhat --tags

Chaque fois que vous avez un fichier et que vous souhaitez y trouver des données structurées utiles, What est fait pour vous.

Ou si vous tombez sur un morceau de texte et que vous ne savez pas de quoi il s'agit, What vous le dira.

Ouverture de fichier Vous pouvez transmettre un chemin de fichier par what 'this/is/a/file/path' . What est assez intelligent pour comprendre qu'il s'agit d'un fichier !

Que diriez-vous d'un répertoire entier ? What qui peut gérer ça aussi ! Il recherchera récursivement les fichiers et affichera tout ce dont vous avez besoin !

Parfois, vous ne vous souciez que de voir les éléments liés à AWS. Ou des bug bounties, ou des crypto-monnaies !

Vous pouvez filtrer la sortie en utilisant what --rarity 0.2:0.8 --include Identifiers,URL https://skerritt.blog . Utilisez what --help pour obtenir plus d’informations.

Pour voir tous les filtres, exécutez pywhat --tags ! Vous pouvez également les combiner, par exemple pour voir tous les portefeuilles de cryptomonnaies moins Ripple que vous pouvez faire :

pywhat --include "Cryptocurrency Wallet" --exclude "Ripple Wallet" 1KFHE7w8BhaENAswwryaoccDb6qcT6DbYY Tri Vous pouvez trier la sortie en utilisant what -k rarity --reverse TEXT . Utilisez what --help pour obtenir plus d’informations.

Exportation Vous pouvez exporter vers json en utilisant what --json et les résultats peuvent être envoyés directement dans un fichier en utilisant what --json > file.json .

Mode sans limites What a un mode spécial pour faire correspondre les informations identifiables dans les chaînes. Par défaut, il est activé dans la CLI mais désactivé dans l'API. Utilisez what --help ou reportez-vous à la documentation de l'API pour plus d'informations.

PyWhat a une API ! Cliquez ici https://github.com/bee-san/pyWhat/wiki/API pour en savoir plus.

what non seulement prospère grâce aux contributeurs, mais ne peut exister sans eux ! Si vous souhaitez ajouter une nouvelle expression régulière pour vérifier des choses, vous pouvez lire notre documentation ici

Nous demandons aux contributeurs de rejoindre le Discord pour des discussions plus rapides, mais ce n'est pas obligatoire :

Nous tenons à remercier Dora pour son travail sur une base de données regex spécifique au bug bounty que nous avons utilisée.