Cet outil vise à fournir un cadre collaboratif d’analyse des logiciels malveillants.

Une documentation plus détaillée est placée dans le dossier docs

Veuillez consulter le fichier correspondant dans le répertoire docs

Les scripts sous le dossier examples permettent certaines actions de base pour une instance Polichombr.

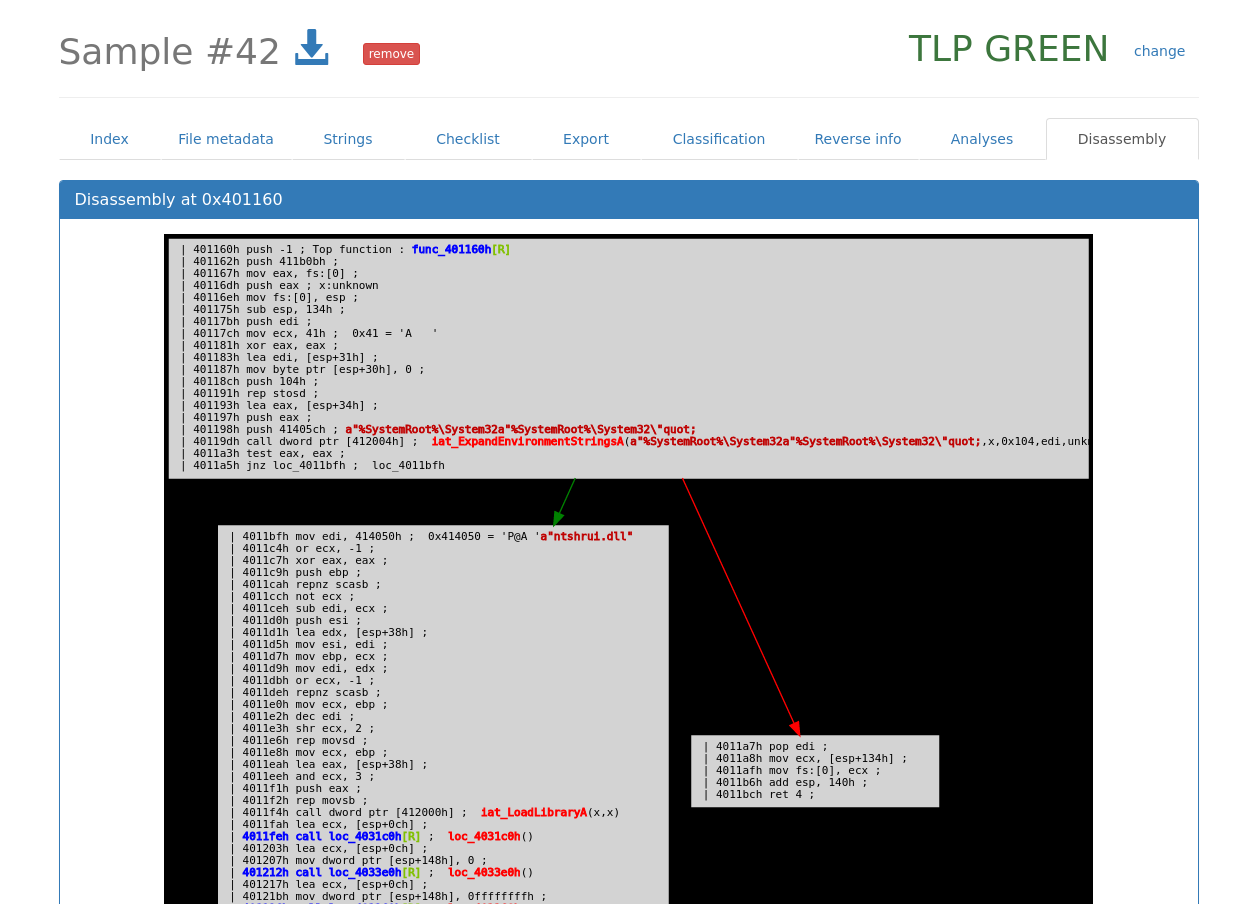

Polichombr fournit un moteur pour automatiser les tâches d'analyse en identifiant les points d'intérêt à l'intérieur du binaire malveillant et en les fournissant à la fois sur une interface Web et dans les outils de l'analyste via une API.

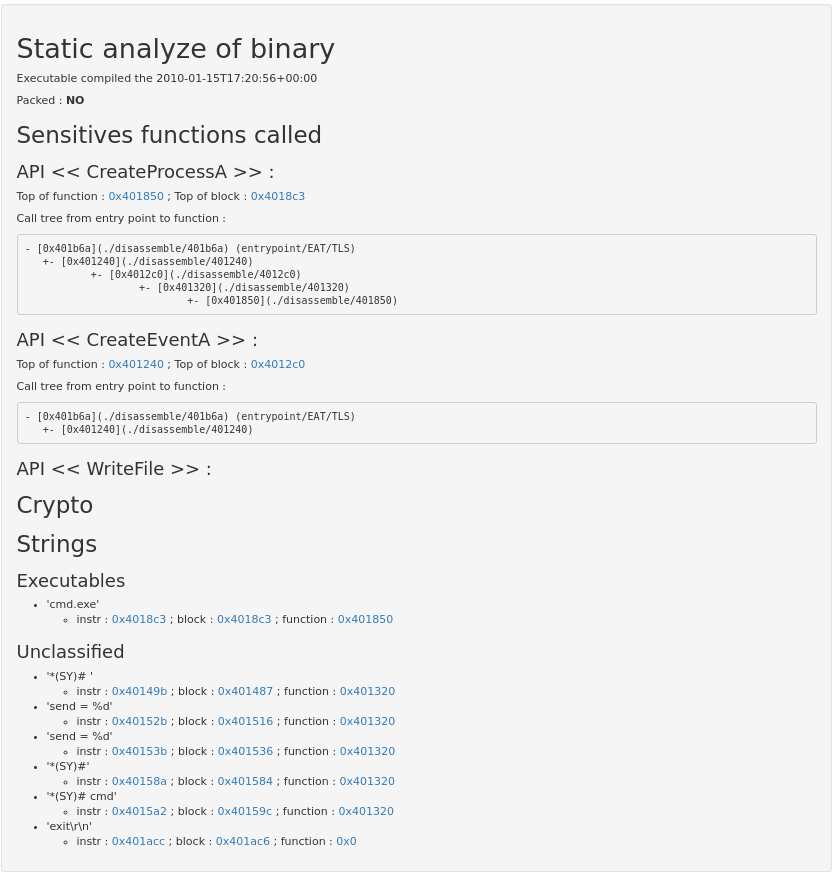

Les tâches d'analyse sont chargées à partir du répertoire app/controllers/tasks et doivent hériter de l'objet Task. En particulier, plusieurs tâches sont déjà mises en œuvre :

AnalyseIt, un script Ruby basé sur le métasme, qui permet d'identifier les points intéressants dans le binaire. L’objectif est d’aider l’analyste en lui donnant des indications sur par où commencer. Par exemple, nous essayons d'identifier les boucles cryptographiques, les fonctions qui appellent des API sensibles (fichier, processus, réseau, ...)

Peinfo : On charge les métadonnées PE avec la bibliothèque peinfo.

Chaînes : extraire les chaînes ASCII et Unicode

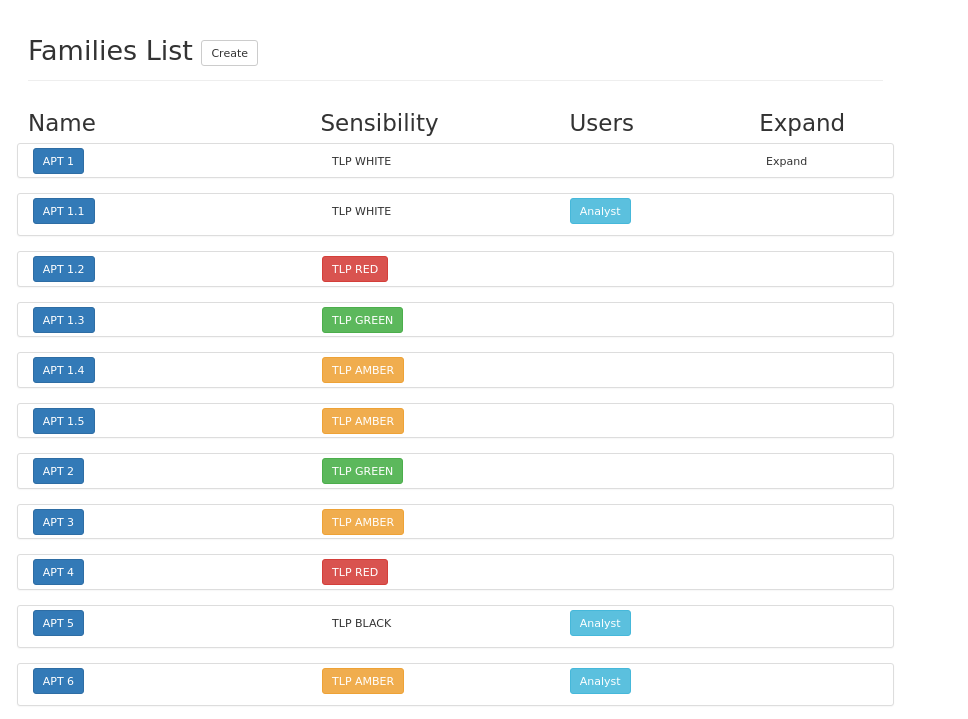

Nous utilisons plusieurs modèles de signature pour classer les logiciels malveillants :

Machoc est un algorithme basé sur CFG pour classer les logiciels malveillants. Pour plus d’informations, veuillez vous référer à la documentation suivante :

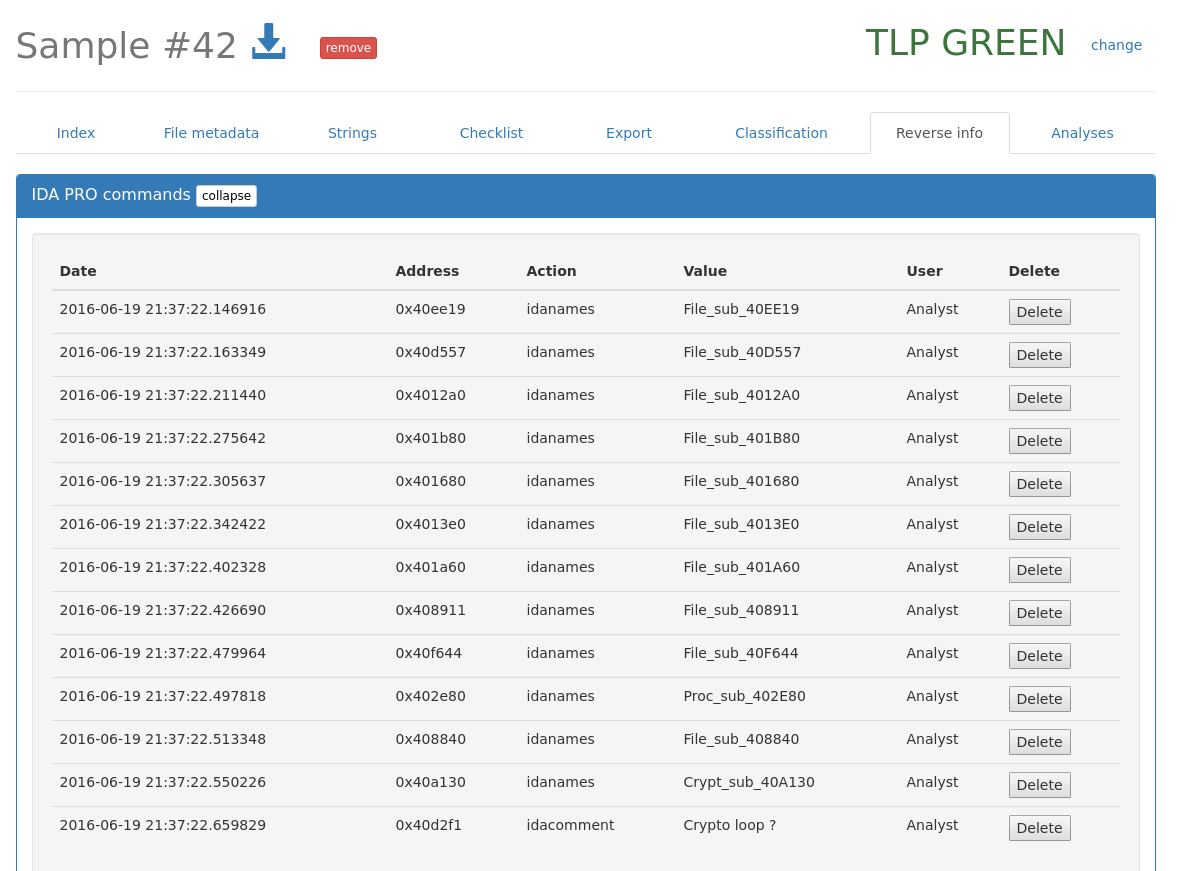

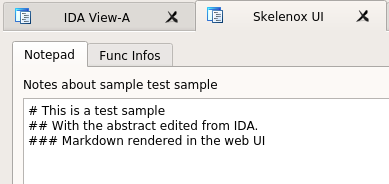

Il s'agit d'un plugin IDAPython, qui sert à synchroniser les noms et commentaires avec la base de connaissances, et avec la base de données des autres utilisateurs.

Les contributions sont les bienvenues, alors veuillez lire CONTRIBUTING.md pour savoir comment obtenir de l'aide ou ajouter des fonctionnalités dans Polichombr.