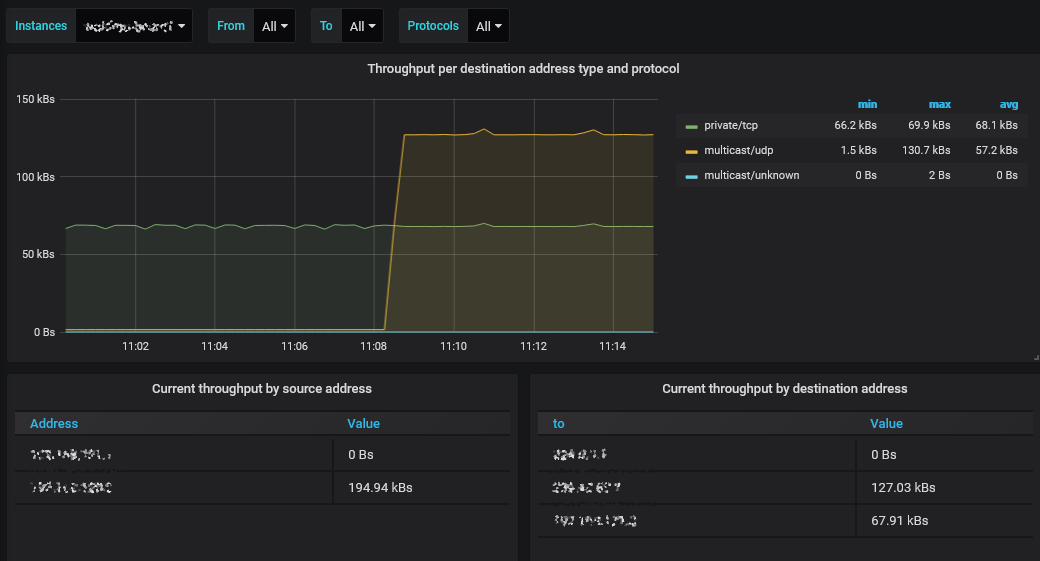

Cette application exporte des métriques sur le flux de paquets reçu via TZSP. L'objectif est de mesurer quels types de flux de données sont visibles au niveau IPv4, sans aller trop loin dans les détails des paquets.

Configuration système requise :

tshark est suffisant. La commande tshark doit être disponible dans un nouveau terminal. Vous devrez peut-être enregistrer le répertoire d'installation dans la variable d'environnement PATH.

Cette application effectue uniquement l'analyse du flux de paquets, pas la capture initiale. Vous devez configurer un routeur pour capturer le flux de paquets et le fournir au format TZSP à cette application.

MikroTik RouterOS prend en charge la capture de paquets TZSP. Vous pouvez également définir une règle de modification du pare-feu MikroTik avec l'action sniff-tzsp , pour un filtrage détaillé du trafic capturé.

tzsp_packetstream_exporter --interface eth0 --listen-port 1234 (voir --help pour plus d'informations).hostname:9184 dans votre configuration Prometheus en tant que cible de scrape.Exemple de configuration de scrape Prometheus :

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184Seuls les paquets IPv4 sont analysés – IPv6 est ignoré.

Vous pouvez diriger plusieurs flux TZSP vers le même analyseur, soit sur le même port, soit sur des ports séparés (en utilisant plusieurs options --listen-port ). Les métriques de sortie portent une étiquette indiquant le port d'écoute sur lequel les données sont arrivées.

tshark : Impossible d'exécuter /usr/bin/dumpcap dans le processus enfant : autorisation refusée

L'utilisateur qui exécute l'application doit disposer des autorisations requises pour utiliser TShark. Sous Linux, vous devrez peut-être ajouter l'utilisateur au groupe wireshark , en fonction de la configuration du système.

L'application peut lever une exception d'accès refusé sous Windows si votre utilisateur n'a pas le droit de publier les résultats sur le port spécifié. Vous pouvez utiliser la commande netsh pour vous accorder les autorisations requises :

netsh http ajouter urlacl url=http://+:9184/metrics user=DOMAINuser

Le numéro de port que vous devez spécifier ici est le port de publication, 9184 par défaut.

Les implémentations du protocole TZSP peuvent tronquer les paquets dans certaines conditions, ce qui peut amener le système d'exploitation à les filtrer et à ne jamais les transmettre à l'application d'écoute. L'utilisation de TShark garantit que nous pouvons traiter même les paquets tronqués.