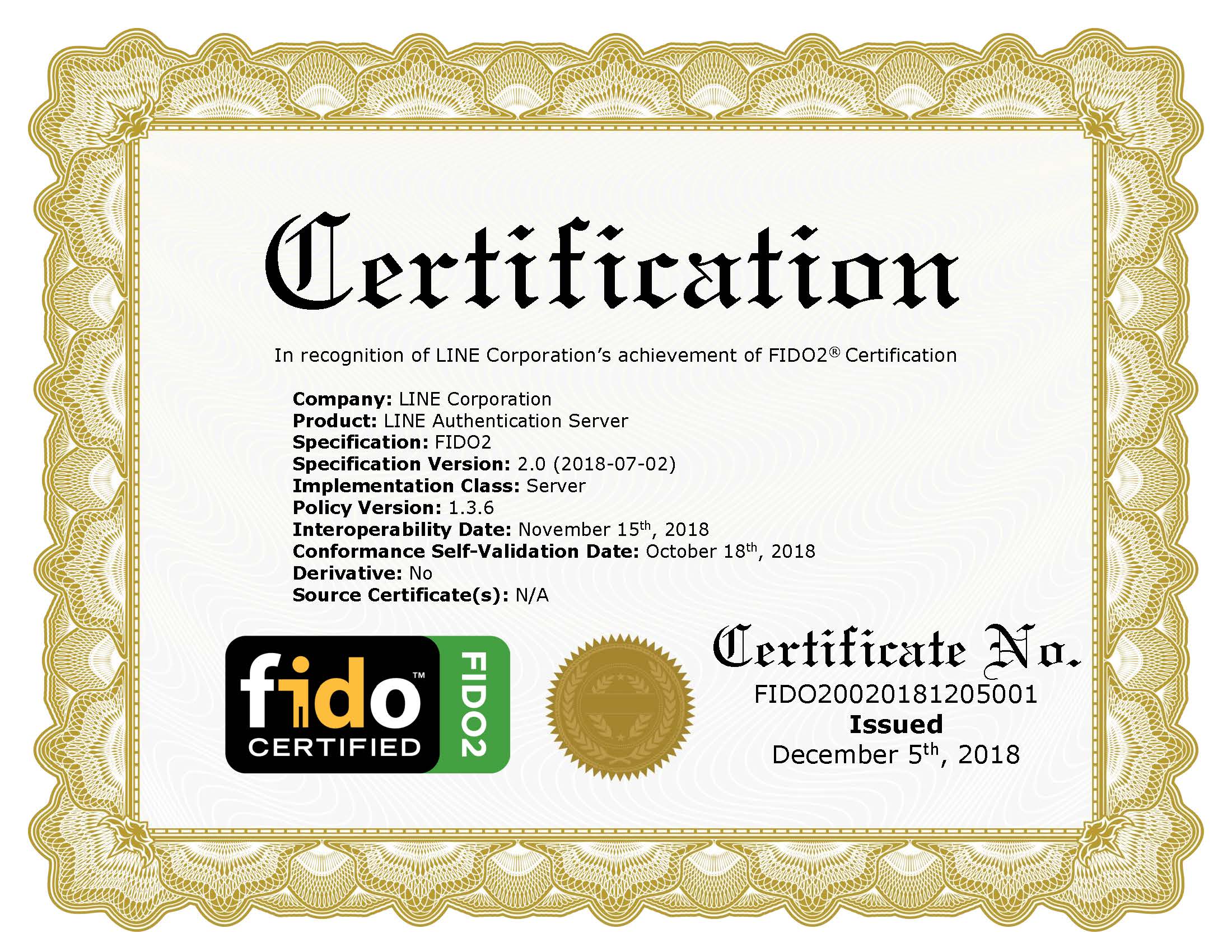

Serveur FIDO2(WebAuthn) officiellement certifié par FIDO Alliance

FIDO (Fast IDentity Online) est un standard ouvert d'authentification en ligne, visant à éliminer les vulnérabilités des mots de passe. FIDO utilise la cryptographie à clé publique au lieu d'informations d'identification symétriques telles que des mots de passe ou des codes PIN.

Essentiellement, l'appareil de l'utilisateur génère une paire de clés, stockant la clé privée en toute sécurité et partageant la clé publique avec le serveur. Lors de l'enregistrement et de l'authentification, le serveur défie l'appareil et celui-ci répond avec une signature numérique à l'aide de la clé privée. Le serveur vérifie ensuite cette signature avec la clé publique stockée. Ce protocole défi-réponse permet d’empêcher les attaques par relecture.

FIDO2 est une amélioration de la norme FIDO pour le Web et d'autres plates-formes, prise en charge par les principaux navigateurs Web et systèmes d'exploitation. Il comprend deux opérations principales : l'enregistrement et l'authentification.

Les processus d’enregistrement et d’authentification utilisent un protocole défi-réponse pour empêcher les attaques par réexécution. Lors de l'enregistrement, un défi est envoyé du serveur à l'appareil et l'appareil répond en utilisant sa clé privée. De même, lors de l'authentification, un autre challenge est envoyé pour vérifier l'identité de l'utilisateur. Cela garantit que chaque tentative est unique et sécurisée.

Démarrez le serveur RP et le serveur FIDO2 :

# Start RP Server

cd rpserver

./gradlew bootRun

# Start FIDO2 Server

cd fido2-demo/demo

./gradlew bootRunSi Docker est configuré, vous pouvez utiliser docker-compose.

# Start both RP Server and FIDO2 Server

docker-compose upUne fois les applications lancées, accédez à la page de test à l'adresse :

Le serveur FIDO2 utilise H2 comme base de données intégrée dans un environnement local, qui doit être remplacée par une base de données autonome (comme MySQL) pour les environnements de test, bêta ou de production. Accédez à la console Web H2 à l'adresse :

jar {

processResources {

exclude( " **/*.sql " )

}

}Pour afficher la documentation de l'API, procédez comme suit :

cd fido2-demo/demo

./gradlew makeRestDocs

./gradlew bootRunAprès avoir exécuté les applications, vous pouvez consulter les documents du guide API sur le lien ci-dessous.

Nous fournissons également un SDK client pour les applications Android/iOS. Veuillez voir ci-dessous.

La méthode checkOrigin valide l'origine des requêtes des applications Android et iOS de LINE. Il assure la sécurité en vérifiant que l'origine de la requête correspond à une liste préconfigurée d'origines autorisées.

Comment configurer Pour utiliser la méthode checkOrigin , configurez les origines autorisées dans le fichier application.yml . Voici un exemple de configuration :

app :

origins :

- android:aaa-bbb

- ios:aaa-bbb Remarque : Remplacez aaa-bbb par les valeurs appropriées pour votre application.

Important : Cette configuration est facultative et nécessaire uniquement lors de l'intégration avec LINE WebAuthn pour les applications Android et iOS.

LY Engineering Blogs

LY Tech Videos

Internal