Une demande d'administration déléguée pour les plans d'appel (PSTN) Gestion des numéros de téléphone

Microsoft Teams fournit un portail d'administration pour gérer les différents services de téléphonie pour l'organisation. Pour accéder à ce portail, vous devez affecter l'un des rôles administratifs définis ici. Pour gérer le système de téléphonie et attribuer des numéros de téléphone ou des politiques vocales aux utilisateurs, le rôle minimum requis est "Teams Communications Administrator" - ce rôle est ensuite appliqué à la portée du locataire Azure AD, ce qui signifie tous les utilisateurs de votre organisation.

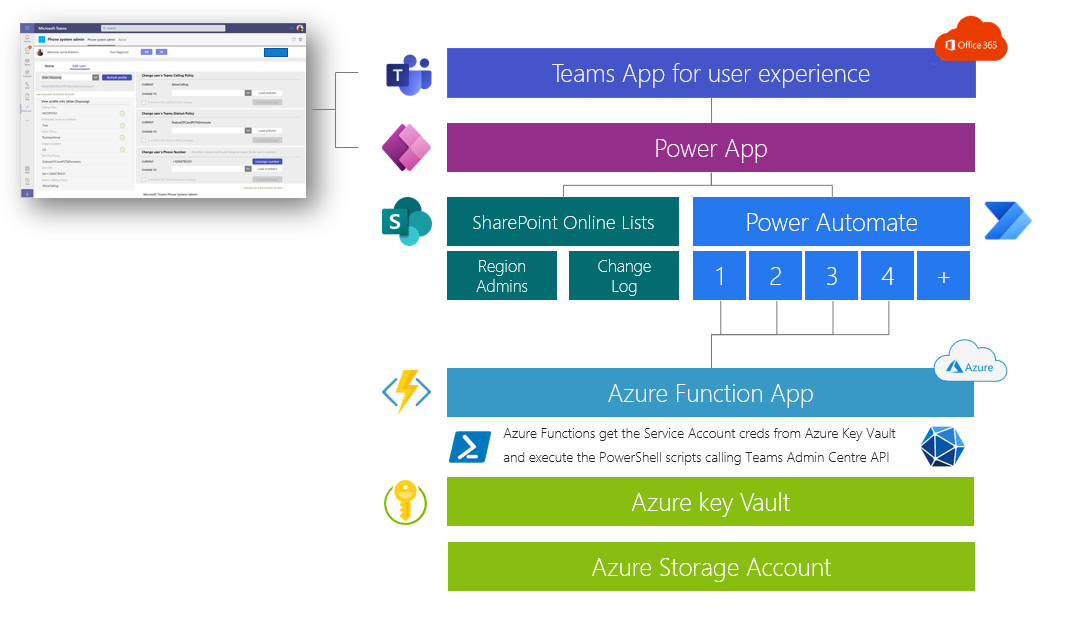

Bien que ce modèle fonctionne bien que les opérations sont gérées de manière centralisée, elle devient plus difficile lorsqu'une organisation doit déléguer ces opérations aux niveaux local (par exemple par pays) - cette application fournit une réponse nous une gestion déléguée du système de téléphonie en fonction de l'emplacement de la localisation de Les utilisateurs et les autorisations ont défini pour les administrateurs délégués.

À ce jour, cette application prend en charge les scénarios suivants:

Remarque: La solution ne prend en charge que les plans d'appel (AKA PSTN) Configuration - Le routage direct est notre portée, mais la solution peut être mise à jour pour prendre en charge ce scénario avec un minimum d'efforts en utilisant le commandement PowerShell approprié.

L'architecture de cette solution peut être adaptée pour prendre en charge d'autres scénarios qui nécessitent la gestion déléguée de l'administrateur du système téléphonique d'équipes ou de toute autre fonctionnalité accessible via PowerShell Cmdlet ou même MS Graph API.

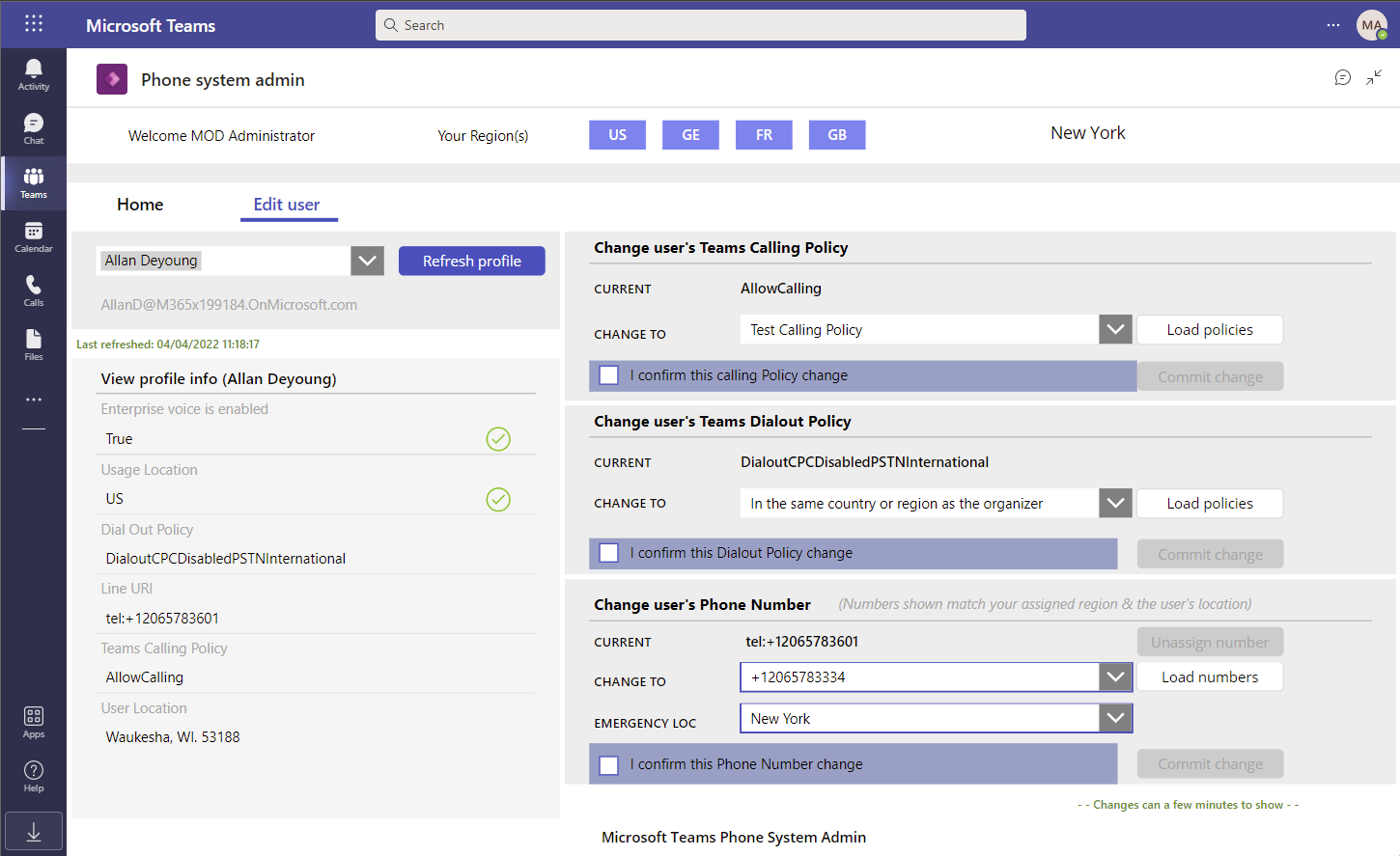

Voici l'application exécutée dans les équipes Microsoft

Pré-requis

Remarque: Dans ce déploiement, nous supposons que le même utilisateur a les autorisations appropriées pour déployer les ressources sur Azure, Power Platform et Azure AD. Ce n'est cependant pas obligatoire et le déploiement peut être divisé sur ces différents rôles et responsabilités au sein de l'organisation.

Étape 1 - Créez un compte de service dans Azure AD

Rôle requis: Azure Ad Admin

Remarque: vous devrez réinitialiser ce mot de passe la première fois que vous utilisez ce compte - veuillez vous connecter à https://portal.azure.com avec les informations d'identification de l'utilisateur et fournir un nouveau mot de passe complexe - stocker ce mot de passe dans un emplacement sécurisé

Étape 2 - Déployez les ressources Azure

Rôles requis:

Pour exécuter cette étape de déploiement, vous devez télécharger le contenu de ce référentiel sur votre environnement local et exécuter le script PowerShell sous . Deployment Deploy.PS1

$displayName = ' Teams-Telephony-Manager ' ( default value)

$rgName = ' Teams-Telephony-Manager ' ( default value)

$resourcePrefix = ' teams-mng ' ( default value)

$location = ' westeurope ' ( default value)

$serviceAccountUPN = [ UPN of the Service Account created in step 1 ]

$serviceAccountSecret = [ Password of the Service Account created in step 1 ]

.deploy.ps1 - serviceAccountUPN $serviceAccountUPN - serviceAccountSecret $serviceAccountSecretLe déploiement peut prendre plusieurs minutes, y compris le temps d'échauffement des fonctions Azure - à la fin du déploiement, vérifiez les sorties qui seront nécessaires pour configurer le déploiement de l'application Power et l'accès conditionnel Azure AD

Un déploiement réussi devrait ressembler à cela (par défaut, le script s'exécute 3 fois)

TriggerTime WorkerId Duration StatusCode StatusDescription

----------- -------- -------- ---------- -----------------

16 / 12 / 2021 16 : 42 : 06 2 6 , 93 200 OK

16 / 12 / 2021 16 : 42 : 08 1 8 , 65 200 OK

16 / 12 / 2021 16 : 42 : 09 3 9 , 38 200 OK

Deployment script terminated

Here are the information you ll need to deploy and configure the Power Application

API_URL : ' https://teams-nnjqs.azurewebsites.net '

API_Code : ' pujmFZfGxwqGXXXdddxLs2xXXXg2cMLhAUUE2Q== '

TenantID : ' 153017a8-XXXX-XXXX-XXXX-463465842b89 '

ClientID : ' bad28fb5-XXXX-XXXX-XXXX-665886c2cbad '

Audience : ' api://azfunc-bad28fb5-XXXX-XXXX-XXXX-665886c2cbad '

KeyVault_Name : ' az-vault-6cdgs '

AzFunctionIPs : ' 104.45.68.78,104.45.69.84,104.45.69.210,104.45.69.232,104.45.66.240,104.45.70.42,20.50.2.80 'Étape 3 - Déploiement de l'application Power et flux

Vous pouvez télécharger l'instruction pour déployer l'application Power dans ce lien.

Le fichier zip mentionné dans le document est disponible sur ce lien.

À la fin de cette étape, la solution doit fonctionner de bout en bout - les étapes suivantes sont recommandées mais facultatives et sont là pour ajouter plus de sécurité dans la solution à l'aide de l'authentification et des contrôles Azure AD.

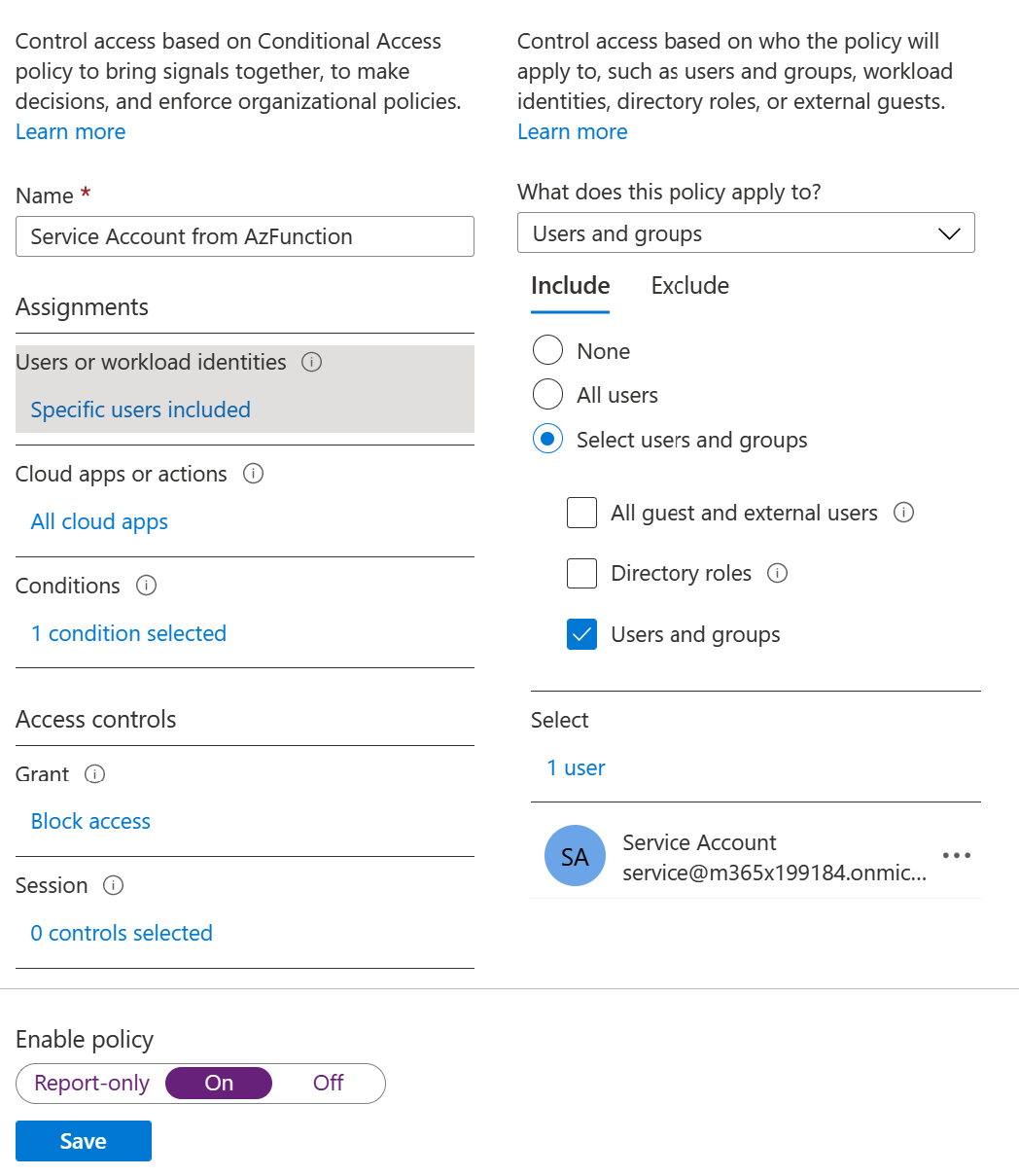

Étape 4 - Activer l'accès conditionnel à Azure AD

Vous pouvez activer l'accès conditionnel Azure sur le compte de service utilisé par votre application Azure Fonction et restreindre les IP de confiance à celui utilisé par la fonction Azure. L'accès conditionnel Azure AD nécessite une licence P1 premium à attribuer - plus d'informations ici sur les exigences de licence.

Remarque: veuillez revenir à votre application Power et vérifier que l'application répond toujours - vous pouvez également essayer d'utiliser les informations d'identification principales de service à partir de votre bureau local et de votre vérité que vous ne pouvez plus vous connecter.

Étape 5 - Partagez l'application

Vous avez maintenant l'application déployée dans les équipes et vous devez donner accès aux "administrateurs délégués" dans votre organisation. Pour y parvenir, nous utiliserons le groupe Office 365 de l'équipe où les applications Power ont été déployées.

Tous les «administrateurs délégués» doivent être invités dans l'équipe à accéder à l'application Power

Copiez le nom de l'équipe où l'application est installée - c'est le nom de votre groupe O365

Vous devez permettre à votre groupe O365 d'être utilisé comme groupe de sécurité - pour cela, accédez à la lame de gestion des groupes Azure AD pour obtenir votre ID de groupe O365 et utiliser la commande PowerShell suivante pour permettre la sécurité de ce groupe.

Set-AzureADMSGroup - Id [ Office365 _ Group _ ID ] - SecurityEnabled $trueAccédez au portail Azure puis à l'Azure Keyvault déployé dans cette solution

Accédez au portail Power Apps, puis sélectionnez vos applications Power

Les premiers vos utilisateurs accéderont à l'application Power dans les équipes, ils devront consentir à utiliser les 3 connecteurs (SharePoint, Office365 et Azure KeyVault) - pour Azure Keyvault, ils doivent fournir le nom de KeyVault que vous obtenez du déploiement de la Ressources Azure (par exemple AZ-Vault-6CDG)

Cette solution est construite sur la plate-forme Microsoft Power (SAAS) et Microsoft Azure à l'aide des services PaaS - le bénéfice de ces services est que Microsoft est en charge de la couche d'infrastructure et cette solution comprend un certain niveau de journaux pour suivre les modifications et faciliter le dépannage en tant que tel Bien. Cependant, vous êtes toujours responsable de la gestion de cette demande avec les recommandations suivantes:

Il s'agit d'une estimation des coûts basée sur le prix public de mars 2022. Ils n'incluent pas les coûts pour les équipes Office 365 et Microsoft.

Tous les prix sont fournis uniquement pour les informations.

| Service | Utilisation estimée | Prix unitaire | Coût / mois estimé |

|---|---|---|---|

| Plate-forme d'alimentation | 20 administrateurs (connecteur premium) | 5 $ par utilisateur / application / mois | 100 $ |

| Plan de service Azure App | 1 plan (Basic B1) pour toutes les fonctions Azure | 54,75 $ par plan / mois | 55 $ |

| Azure (autres services) | Demande de stockage et de KeyVault | Basé sur la capacité (GB) & # requêtes | <1 $ |

| Azure Ad Ca | 1 licence P1 | 6 $ à usage / mois | 6 $ |

| Total estimé | 162 $ |

Ce projet accueille les contributions et les suggestions. La plupart des contributions vous obligent à accepter un accord de licence de contributeur (CLA) déclarant que vous avez le droit de faire et en fait, accordez-nous les droits d'utilisation de votre contribution. Pour plus de détails, visitez https://cla.opensource.microsoft.com.

Lorsque vous soumettez une demande de traction, un bot CLA déterminera automatiquement si vous devez fournir un CLA et décorer le RP de manière appropriée (par exemple, vérification d'état, commentaire). Suivez simplement les instructions fournies par le bot. Vous n'aurez besoin de le faire qu'une seule fois sur tous les dépositions en utilisant notre CLA.

Ce projet a adopté le code de conduite open source Microsoft. Pour plus d'informations, consultez le code de conduite FAQ ou contactez [email protected] avec toute question ou commentaire supplémentaire.

Ce projet peut contenir des marques ou des logos pour des projets, des produits ou des services. L'utilisation autorisée de marques ou de logos Microsoft est soumise et doit suivre les directives de marque et de marque de Microsoft. L'utilisation de marques ou de logos de Microsoft dans des versions modifiées de ce projet ne doit pas provoquer de confusion ou impliquer le parrainage de Microsoft. Toute utilisation de marques ou de logos tiers est soumis aux politiques de ces tiers.