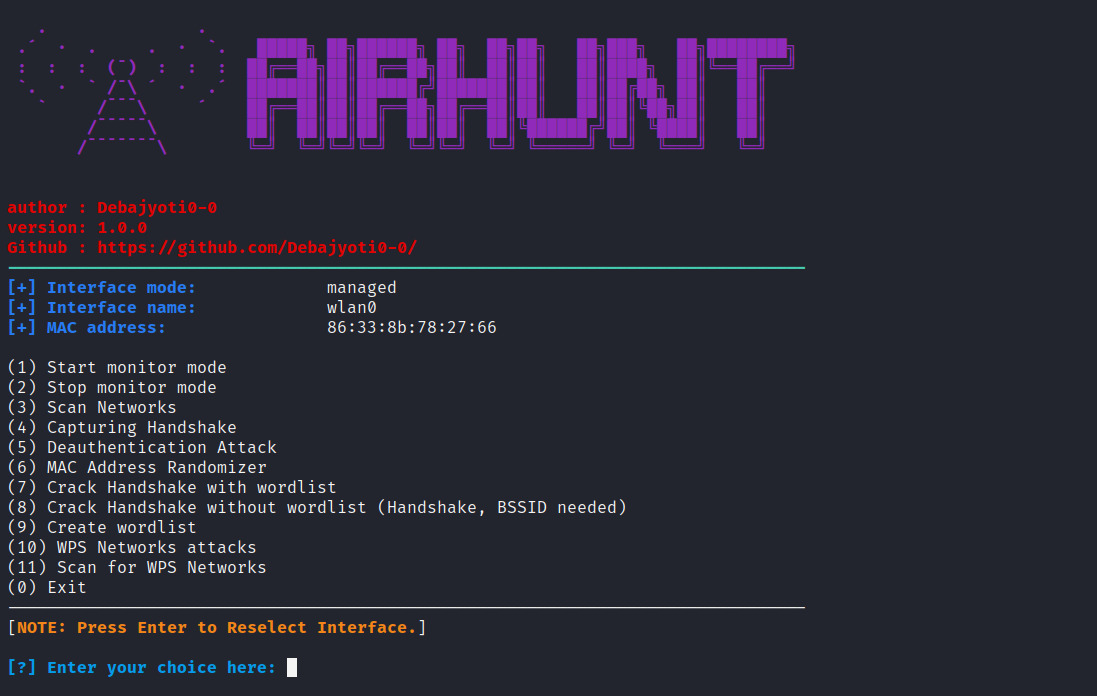

AirHunt est une puissante boîte à outils de piratage de réseau sans fil qui vous permet d'effectuer diverses évaluations de sécurité du réseau sans fil. Il fournit une interface conviviale pour effectuer plusieurs opérations de réseau sans fil, telles que la surveillance, la numérisation, la capture de poignées de main, les attaques de désauthentification, la randomisation d'adresse MAC, la fissuration de poignée de main, les attaques WPS, etc. Que vous soyez un testeur de pénétration ou un passionné de sécurité, AirHunt peut être un ajout précieux à votre boîte à outils.

Exécutez simplement la commande suivante

Téléchargez le référentiel AirHunt à partir de GitHub: AirHunt

git clone https://github.com/debajyoti0-0/airhunt.git

Accédez au répertoire téléchargé:

CD chmod + x airhunt.py setup.sh

Exécutez le script de configuration pour installer les outils requis et configurer la chasse à l'air:

Sudo Bash Configuration.sh

Vous êtes prêt!

Mode de démarrage et d'arrêt du moniteur: Airhunt vous permet de changer facilement votre interface réseau sans fil entre le mode moniteur et le mode géré.

Succulez pour les réseaux sans fil à proximité: Succulez rapidement pour les réseaux sans fil à proximité et affichez des informations essentielles comme SSID, BSSID, canal, type de chiffrement et force du signal.

Capturez des poignées de main: capturez les poignées de main des réseaux sans fil cibles pour les analyser et les casser plus tard pour d'éventuelles vulnérabilités.

Attaques de désauthentification: Effectuer des attaques de désauthentification contre des clients individuels ou tous les clients d'un réseau sans fil cible, provoquant la déconnexion du réseau.

Randomisation de l'adresse MAC: Protégez votre confidentialité en randomisant l'adresse MAC de votre interface réseau sans fil.

Crackage de poignée de main basée sur la liste de mots: utilisez des listes de mots pour tenter de casser des poignées de main capturées et accéder aux réseaux sans fil sécurisés.

Créez des listes de mots personnalisées: générez des listes de mots personnalisées adaptées à vos besoins spécifiques.

Attaques de réseau WPS: Exécutez les attaques WPS sur des réseaux sans fil vulnérables à l'aide d'outils comme Reaver, Bully, Wifite et Pixiewps.

SCAR pour les réseaux compatibles WPS: Identifiez les réseaux compatibles WPS dans votre voisinage.

Maintenant, vous pouvez simplement utiliser la commande 'AirHunt' ou 'Python3 Airhunt.py' pour lancer la boîte à outils AirHunt.

chasse à l'air

python3 airhunt.py

Les contributions sont les bienvenues et encouragées. Si vous trouvez des problèmes ou avez des idées d'améliorations, n'hésitez pas à ouvrir un problème ou à soumettre une demande de traction.

https://github.com/v1s1t0r1sh3r3/airgeddon https://github.com/FluxionNetwork/fluxion https://github.com/P0cL4bs/wifipumpkin3 https://github.com/s0lst1c3/eaphammer https://github.com/derv82/wifite2 https://github.com/aircrack-ng/mdk4 https://github.com/aircrack-ng/aircrack-ng https://github.com/wifiphisher/wifiphisher https://github.com/ZerBea/hcxtools https://github.com/ZerBea/hcxdumptool https://github.com/Tylous/SniffAir https://github.com/koutto/pi-pwnbox-rogueap https://github.com/koutto/pi-pwnbox-rogueap/wiki/01.-WiFi-Basics

Le créateur n'est en charge d'aucun et n'a aucune responsabilité pour aucune sorte de:

Utilisation illégale du projet.

Vérification légale par des tiers et des utilisateurs.

Actes malveillants, capables de causer des dommages à des tiers, promus par l'utilisateur via ce logiciel.

Distribué sous la licence GNU V3.0. Voir la licence pour plus d'informations.

REPOSTER DE PROJET: Debajyoti Haldar