Twistlock Defender を展開するための Helm Chart。

このチャートは、CNCF 承認の外部シークレット オペレーターと連携して、内部シークレットを管理できます。

注記

このチャートは、AWS Secrets Manager と Azure Key Vault をシークレット管理システムとして使用してテストされました。

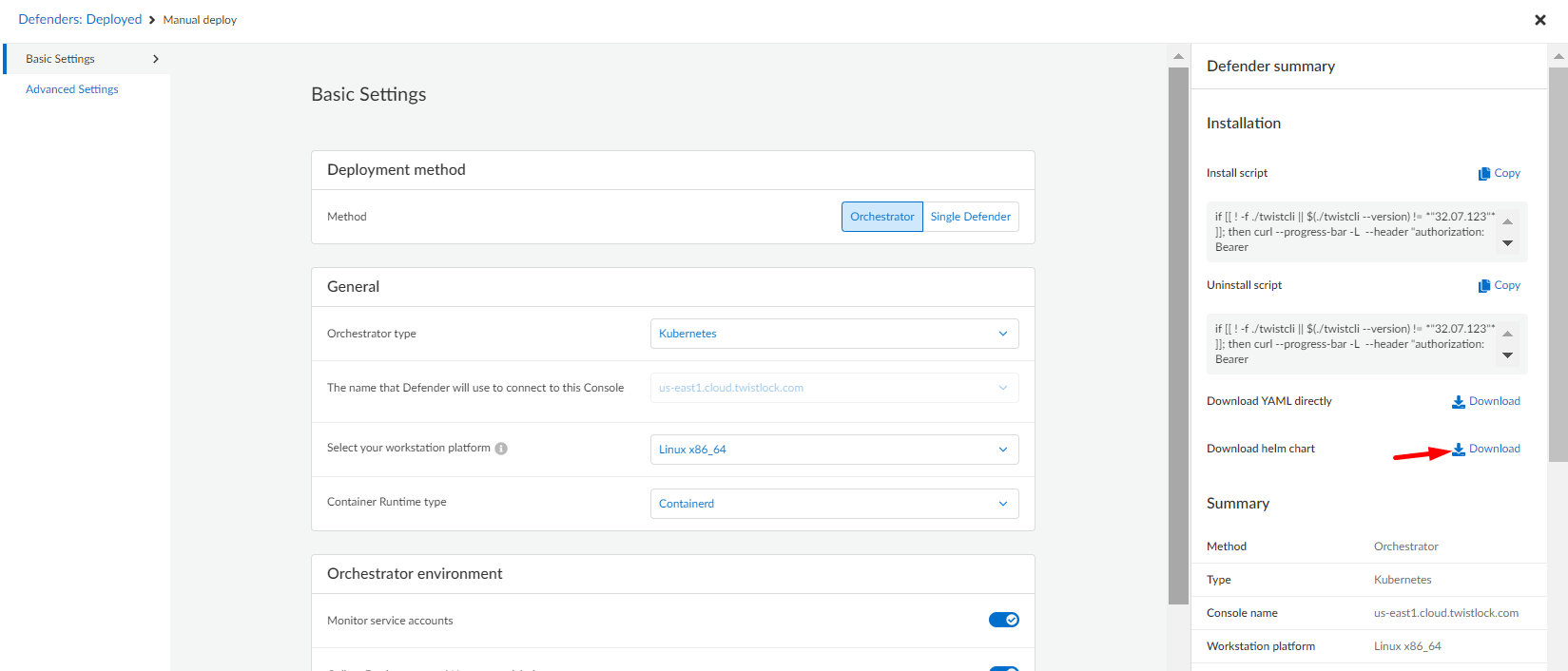

この Helm チャートが機能するために必要な値を取得するには、Prisma Cloud Compute Console から [Manage] > [Defenders] > [Manual Deploy] に移動して Helm Chart をダウンロードし、次のパラメータを選択します。

導入方法: オーケストレーター

オーケストレーターの種類: Kubernetes または Openshift

その他の基本設定と詳細設定はすべて、環境によって異なります。

適切なオプションを選択したら、Helm Chart をダウンロードします。

ダウンロードされるファイルの名前は、 Twistlock-defender-helm.tar.gzです。この圧縮フォルダー内で、展開の参照として役立つファイルvalue.yamlを抽出する必要があります。

防御者の展開に関連するシークレットをシークレット管理システムに保存するには、次のプロセスを使用します。

次のコマンドを使用して、外部シークレット オペレーターをインストールします。

Helm リポジトリに外部シークレットを追加 https://charts.external-secrets.io helm install external-secrets external-secrets/external-secrets -n external-secrets --create-namespace

インストールの詳細については、スタート ガイドを参照してください。

外部シークレット オペレーターがシークレットを取得できるように、SecretStore または ClusterSecretStore をインストールするための対応するガイドに従ってください。ディフェンダーがデプロイされている名前空間へのアタッチメントがないため、このチャートはデフォルトでClusterSecretStore を使用します。これを SecretStore に変更するには、values.yaml ファイルに次の値を設定します。

秘密ストア:

種類: SecretStore次の JSON 形式でシークレットを作成します。

{"SERVICE_PARAMETER":"service_parameter","DEFENDER_CA":"defender_ca_cert","DEFENDER_CLIENT_CERT":"defender_client_cert","DEFENDER_CLIENT_KEY":"defender_client_key","ADMISSION_CERT":"admission_ cert","ADMISSION_KEY":"admission_key"、"INSTALL_BUNDLE":"install_bundle"、"WS_ADDRESS":"ws_address"、"REGISTRY_USER":"registry.user"、"REGISTRY_PASS":"registry.password"、"REGISTRY" :"レジストリ.名"}値を、防御者の配置に対応する値に置き換える必要があります。

Azure Key Vault の場合、コンテンツ タイプをapplication/jsonに設定する必要があります。

SERVICE_PARAMETER から WS_ADDRESS までの値は、以前に Prisma Cloud からダウンロードした Helm チャートのvalues.yamlファイルにある値です。

Defender パブリック レジストリを使用する場合、レジストリ構成の値は次のようになります。

レジストリ: registry.twistlock.com

REGISTRY_USER: 任意の選択

REGISTRY_PASS: イメージのダウンロードに使用されるアクセス トークン

コンテナ イメージのダウンロード方法の詳細については、Prisma Cloud コンテナ イメージのドキュメントに従ってください。

デフォルトの構成は次のとおりです。

collect_pod_labels: true # ネームスペースのコレクションと展開ラベルを、Prismamonitor_service_accounts: true # k8s サービス アカウントの監視を許可しますunique_hostname: true # 一意のホスト名を割り当てますhost_custom_compliance: false # ホストのカスタム コンプライアンスを無効にします

他のすべてのデフォルト設定は、values.yaml ファイルにあります。

以下は、外部シークレットを含まない、 values.yamlの最も単純な推奨サンプルです。

image_name: registry.twistlock.com/twistlock/defender:defender_<VERSION>registry:name: registry.twistlock.comusername:Twistlockpassword:<ACCESS_TOKEN># Secretsservice_PARAMETER: <YOUR_SERVICE_PARAMETER>defender_ca_cert: <YOUR_DEFENDER_CA>defender_client_cert: <YOUR_DEFENDER_CERT>defender_client_key: <YOUR_DEFENDER_KEY>admission_cert: <YOUR_ADMISSION_CERT>admission_key: <YOUR_ADMISSION_KEY> install_bundle: <YOUR_INSTALL_BUNDLE>ws_address: <YOUR_WS_ADDRESS>

アクセス トークンの値は、ヘルム チャートをダウンロードするときにイメージ名で取得できます。これはtw_の隣の値である必要があります。

プライベート レジストリを使用している場合は、イメージ名とレジストリの詳細を置き換えることもできます。

以下は、外部シークレットを含む、 values.yamlの最も単純な推奨サンプルです。

image_name: registry.twistlock.com/twistlock/defender:defender_<VERSION>secret_store:name: <YOUR_SECRETSTORE_NAME>remote_key: <YOUR_SECRET_NAME>

GKE Autopilot でのデプロイの場合は、次の値を設定する必要があります。

gke_autopilot_annotation: 'autopilot.gke.io/no-connect: "true"'

OpenShift でのデプロイメントの場合は、次の値を設定します。

openshift: trueselinux_header: 'seLinuxOptions:'selinux_options: 'type: spc_t'

アドミッション コントローラーを含めるには、次の値を含める必要があります。

Defense_ca_cert: <YOUR_DEFENDER_CA>admission_path: <YOUR_ADMISSION_PATH>

これらの値は、Prisma Compute Console から[管理] > [ディフェンダー] > [設定]に移動して取得できます。

最新バージョンをインストールするには、次のコマンドを実行します。

Helm upgrade --install -nTwistlock-fvalues.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helmTwistlock-defenderTwistlock-defender

特定のバージョンをインストールするには、次のコマンドを実行します。

helm upgrade --install -nTwistlock-fvalues.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm --version <バージョン>Twistlock-defenderTwistlock-defender