CVE バイナリ ツールは、National Vulnerability Database (NVD) の Common Vulnerabilities and Exposures (CVE) リストのデータと、オープン ソースの Redhat の既知の脆弱性データを使用して、ソフトウェアの既知の脆弱性を見つけるのに役立つ無料のオープン ソース ツールです。脆弱性データベース (OSV)、Gitlab アドバイザリー データベース (GAD)、および Curl。

CVE バイナリ ツールは NVD API を使用しますが、NVD によって承認または認定されていません。

このツールには 2 つの主な操作モードがあります。

ソフトウェアの一部としてどのパッケージが含まれているかを判断するのに役立つバイナリ スキャナー。チェッカーは 367 個あります。 私たちが最初に焦点を当てたのは、openssl、libpng、libxml2、expat などの一般的で脆弱なオープン ソース コンポーネントでした。

.csv、いくつかの Linux 配布パッケージ リスト、言語固有のパッケージ スキャナー、いくつかのソフトウェア部品表 (SBOM) 形式など、さまざまな形式の既知のコンポーネント リストをスキャンするためのツール。

これは、定期的な脆弱性スキャンを有効にし、サプライ チェーン内の既知の問題を早期に警告するために、継続的統合システムの一部として使用することを目的としています。 コンポーネントの自動検出や SBOM の作成にも使用できます。

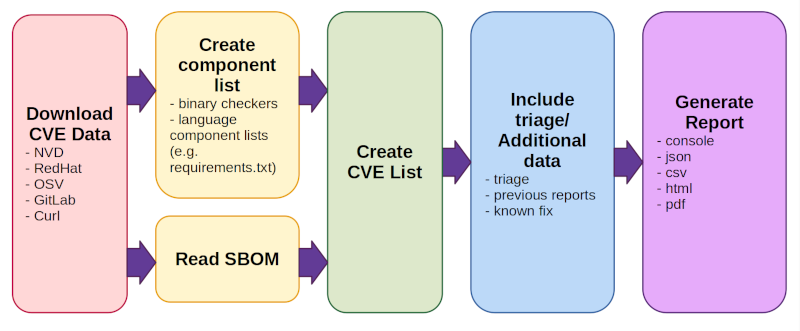

CVE バイナリ ツールの実行時に行われる動作:

CVE データをダウンロードします (NVD、Redhat、OSV、Gitlab、および Curl から)。

これは、スキャンが実行されるたびではなく、デフォルトでは 1 日に 1 回発生します。

初回実行時は、すべてのデータをダウンロードするのに時間がかかる場合があります。

コンポーネントリストを作成/読み取ります。 2 つの動作モードがあります。

バイナリ チェッカーと言語コンポーネント リスト (Python のrequirements.txt など) を組み合わせて、コンポーネント リスト (バージョンを含む) を作成します。

SBOM を読み取ります (標準化されたソフトウェア部品表形式の既存のコンポーネント リストを使用します)。

CVEリストの作成

これは、見つかった、または既存の部品表から読み取られたすべてのコンポーネントを検索し、それらに関連する既知の問題を報告します。

トリアージ/追加データを含める

トリアージ/メモ、時間の経過に伴う脆弱性の変化を追跡するための以前のレポートの情報、または既知の修正データを追加するためのオプションがいくつかあります。

1 つ以上の形式 (コンソール、json、csv、html、pdf) でレポートを生成します。

詳細については、ドキュメントまたはこのクイックスタート ガイドを参照してください。

CVE バイナリ ツールのクイック スタート / README

バイナリチェッカーリスト

言語固有のチェッカー

サポートされているアーカイブ形式

バイナリ スキャナーを使用して既知の脆弱性を見つける

既知の脆弱性についての SBOM ファイルのスキャン

SBOM の生成

VEXの生成

脆弱性の優先順位付け

ツールをオフラインで使用する

GitHub Actions での CVE バイナリ ツールの使用

CVE バイナリ ツールのインストール

最も一般的な使用オプション

出力オプション

構成

コンポーネントの自動検出

追加の要件

制限事項

フィードバックと貢献

セキュリティの問題

フルオプションリスト

CVE バイナリ ツールは、pip を使用してインストールできます。

pip インストール cve-bin-tool

cve-bin-tool github から最新のコードを試したい場合、または開発を行いたい場合は、 pip install --user -e .ディレクトリからローカル コピーをインストールします。 Contributor Documentation では、ローカル開発用のセットアップ方法について詳しく説明しています。

Pip は Python の要件をインストールしますが、一部の種類の抽出ではシステム ライブラリを使用します。ファイルの抽出に問題がある場合は、Linux および Windows の追加の要件リストを参照してください。

最初の使用時 (デフォルトでは 1 日に 1 回)、ツールは一連の既知の脆弱性データ ソースから脆弱性データをダウンロードします。 NVD の信頼性の問題のため、リリース 3.3 では、NVD に直接連絡するのではなく、デフォルトで https://cveb.in/ にある独自の NVD ミラーを使用することになります。 NVD サーバーから直接データを取得したい場合は、API を使用するために独自の NVD_API_KEY を指定する必要があります。

ミラーを使用しない 3.3 より前のリリースを使用している場合は、上記のとおり NVD_API_KEY を使用してください。

ディレクトリまたはファイルに対してバイナリ スキャナを実行するには:

cve-bin-tool <ディレクトリ/ファイル>

注: このオプションでは、言語固有のチェッカーも使用してコンポーネントの既知の脆弱性を検出します。

デフォルトでは、ツールはディレクトリ全体をスキャンしようとしていると想定しますが、依存関係をリストした単一の .csv または .json ファイルをツールに提供すると、それが部品表として扱われます。 --input-fileオプションを使用して部品表ファイルを直接指定したり、以下の手順で SBOM をスキャンしたりすることもできます。

ソフトウェア部品表ファイル (SBOM) をスキャンするには:

cve-bin-tool --sbom <sbom_filetype> --sbom-file <sbom_filename>

有効な SBOM タイプは SPDX、CycloneDX、および SWID です。 SBOM ファイル内の製品名のスキャンでは、大文字と小文字は区別されません。

SBOM スキャンのハウツー ガイドには、追加の SBOM スキャンの例が記載されています。

SBOM をスキャンするだけでなく、CVE バイナリ ツールを使用して、次のようにスキャンから SBOM を生成することもできます。

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <必要に応じてその他のスキャン オプション>

有効な SBOM タイプは SPDX および CycloneDX です。

生成された SBOM には、製品名、バージョン、サプライヤー (入手可能な場合) が含まれます。ライセンス情報は提供されません。

SBOM 生成のハウツー ガイドでは、追加の SBOM 生成例が提供されています。

VEX をスキャンするだけでなく、CVE バイナリ ツールを使用して、次のようにスキャンから VEX を生成することもできます。

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <必要に応じてその他のスキャン オプション>

有効な VEX タイプは、CSAF、CycloneDX、および OpenVEX です。

VEX 生成のハウツー ガイドには、追加の VEX 生成例が記載されています。

--vex-fileオプションを使用すると、ディレクトリのスキャン中にコメントやコメントなどの追加の優先順位付けデータを追加できます。これにより、出力にこの優先順位付けデータが反映され、再優先順位付けの時間を節約できます (使用法: cve-bin-tool --vex-file test.json /path/to/scan )。サポートされている形式は、CycloneDX、CSAF、および--vex-outputオプションを使用して生成できる OpenVEX VEX 形式です。

一般的な使用法:

cve-bin-tool /path/to/scan --vex-output triage.jsonを使用して問題切り分けファイルを生成する

お気に入りのテキスト エディターで triage.json を編集し、リストされている脆弱性に関する優先順位付け情報を提供します。

次のように、今後のスキャンにこの問題切り分けファイルを使用します: cve-bin-tool /path/to/scan --vex-file triage.json

より良い使用ガイドについては、このリンクを参照してください。

cve-bin-tool の異なる実行間で、または CycloneDX VEX、OpenVEX、および CSAF 形式をサポートする他のツールとの間でトリアージ データを共有できる必要があります。 これは、関連する製品やコンテナをスキャンするチーム、コンプライアンス上の理由から複数のツールを使用する必要があるチーム、脆弱性のトリアージに関するガイダンスを提供する中央のセキュリティ ポリシー グループを持つ企業などに特に役立ちます。

スキャンの実行時に--offlineオプションを指定すると、cve-bin-tool が最新のデータベース ファイルをダウンロードしたり、ツールの新しいバージョンをチェックしたりすることがなくなります。

ツールをオフライン モードで実行するには、その前に脆弱性データのコピーを取得する必要があることに注意してください。オフラインのハウツー ガイドには、データベースのセットアップ方法に関する詳細情報が含まれています。

cve-bin-tool を Github アクション パイプラインの一部として統合する場合は、cve-bin-tool の公式 GitHub Action を使用できます。詳細については、こちらをご覧ください。 GitHub アクションは、セキュリティ タブにレポートを提供します。このレポートは、オープン ソース プロジェクトだけでなく、そのアクセスに料金を支払った GitHub 顧客も利用できます。

ツールを直接使用したい場合は、GitHub アクションの例も提供します。 これは、レポートを証拠ロッカーに保存したいチームや、GitHub の [セキュリティ] タブにアクセスできないチームにとっては良い選択かもしれません。

CVE バイナリ ツールは、デフォルトでコンソールベースの出力を提供します。別の形式を提供したい場合は、 --format使用してコマンド ラインでこの形式とファイル名を指定できます。有効な形式は、CSV、JSON、JSON2、コンソール、HTML、PDF です。出力ファイル名は--output-fileフラグを使用して指定できます。

カンマ (',') を区切り文字として使用して、複数の出力形式を指定することもできます。

cve-bin-tool ファイル -f csv,json,json2,html -o レポート

注: コンマ (「,」) と出力形式の間にスペースを使用しないでください。

報告された脆弱性は、 --vex-typeコマンド ライン オプションを使用して定義されたタイプで--vex-output指定することにより、Vulnerability Exploitability eXchange (VEX) 形式でさらに報告できます。生成された VEX ファイルは、トリアージ プロセスをサポートするために--vex-fileとして使用できます。

PDF サポートを使用したい場合は、 reportlabライブラリを別途インストールする必要があります。

cve-bin-tool のインストール時に PDF サポートを使用する場合は、それを指定すると、レポート ラボが cve-bin-tool インストールの一部としてインストールされます。

pip install cve-bin-tool[PDF]

すでに cve-bin-tool をインストールしている場合は、pip を使用して事後でも reportlab を追加できます。

pip install --upgrade レポートラボ

reportlab は、既知の CVE が関連付けられているため、デフォルトの cve-bin-tool インストールから除外されたことに注意してください (CVE-2020-28463)。 cve-bin-tool コードは、推奨される緩和策を使用して、PDF に追加されるリソースと追加の入力検証を制限します。これは、PDF のコア機能を記述しているため、少し奇妙な CVE です。画像などの外部アイテムを PDF に埋め込むことができるため、PDF を閲覧している人は誰でも外部画像を読み込むことができます (Web ページの閲覧がどのようにトリガーされるかに似ています)外部負荷)。これに対する固有の「修正」はなく、ライブラリのユーザーが生成時に予期される項目のみが PDF に追加されるようにするという緩和策があるだけです。

ユーザーは、オープンで修正不可能な CVE が関連付けられたソフトウェアをインストールすることを望まない可能性があるため、ライブラリを自分でインストールしたユーザーのみが PDF サポートを利用できるようにすることにしました。ライブラリがインストールされると、PDF レポート オプションが機能するようになります。

--configオプションを使用して、ツールの構成ファイルを提供できます。構成ファイルで指定されたオプションをコマンド ライン引数でオーバーライドすることもできます。 test/config 内のサンプル構成ファイルを参照してください。

CVE バイナリ ツールは、バイナリ チェッカー、サポートされている言語コンポーネント リスト、およびファイル抽出方法を使用してコンポーネントの自動検出を試みます。 サポートされている自動検出ツールを以下に示します。

バイナリ ファイル内のコンポーネントを検索するには、次のチェッカーを使用できます。

| 利用可能なチェッカー | ||||||

|---|---|---|---|---|---|---|

| アカウントサービス | 酸っぱい | apache_http_server | アップカップス | 装備 | asn1c | アシンプ |

| アスタリスク | atftp | アバヒ | アクセル | バッシュ | バインド | binutils |

| 鳥 | バイソン | ブルーズ | ボインク | ぼたん | 兄弟 | バブルラップ |

| ビジーボックス | bwm_ng | bzip2 | c_ares | カプンプロト | セフ | チェス |

| クロニー | ハクビシン | クラマブ | 集めた | コモンズ圧縮 | コンマン | コアユーティリティ |

| CPIO | 取り巻き | 暗号化セットアップ | カップ | カール | 履歴書 | ダークhttpd |

| dav1d | davfs2 | dバス | debianutils | dhクライアント | dhcpcd | dhcpd |

| dlt_デーモン | dmidecode | dnsマスク | 港湾労働者 | ドモティチ | ドスツール | ドットネット |

| 鳩小屋 | 酸素 | dpkg | ドロップベア | e2fsprogs | 編 | エルフティル |

| emacs | スクリプト化する | exfatprogs | 輸出 | exiv2 | f2fs_tools | faad2 |

| 断食した | ffmpeg | ファイル | ファイアフォックス | フラック | 流体合成 | フリーラジアス |

| フリールドプ | フリビディ | フランス | ギャク | gcc | グダル | gdb |

| gdk_pixbuf | ゴーストスクリプト | ギンプ | git | 口先だけの | グリブク | GMP |

| ノームシェル | グナプグ | ナツメ | 行く | gpgme | GPSD | グラフィックスマジック |

| grep | グラブ2 | ジーストリーマー | グプンプ | gvfs | gzip | ハプロキシ |

| ハーフバズ | ハセルル | HDF5 | ヘイムダル | ホストアップ | ハンスペル | hwloc |

| i2pd | アイスキャスト | icu | iperf3 | イプミツール | ipsec_tools | iptables |

| イルシ | iucode_tool | iwd | ジャック2 | ジャクソンデータバインド | ヤヌス | 碧玉 |

| ジヘッド | jq | json_c | kbd | キープアライブ | ケルベロス | kexectools |

| コディ | Kubernetes | ldns | lftp | ライブラリアーカイブ | リバス | リブページ |

| リブコアプ | libconfuse | リブカール | libdb | libde265 | libebml | リベベント |

| libexpat | libgcrypt | libgd | libgit2 | リブヘイフ | 寛容な | libidn2 |

| libinput | libjpeg | libjpeg_turbo | リブクスバ | 天秤座 | リブマトロスカ | libmemcached |

| libmicrohttpd | libmodbus | リブンズ | libopenmpt | libpcap | リブロー | ライブラリーvg |

| ライブラリ同期 | ライブラリサンプルレート | libseccomp | libsndfile | リブソルブ | リブスープ | libsrtp |

| リブシュ | libssh2 | libtasn1 | リブティフ | libtomcrypt | リブプンプ | リブブ |

| リブビップス | リブバート | libvncserver | リブヴォルビス | libvpx | libxslt | リビアムル |

| ライトTPD | Linux_カーネル | Linuxptp | lldpd | ログ回転 | lrzip | ルア |

| ルアジット | lxc | オオヤマネコ | lz4 | メールクス | マリアドブ | ムベトルス |

| ムダドム | memcached | マイクロパイソン | 鉱山テスト | mini_httpd | ミニコム | ミニドルナ |

| ミニアップNPC | ミニアップNPD | モビー | モッドセキュリティ | 監視する | 蚊 | モーション |

| mp4v2 | mpg123 | MPV | msmtp | MTR | ムPDF | 雑種 |

| mysql | ナノ | ナスム | 注意 | 呪う | ネオン | ネサス |

| ネタトーク | ネットデータ | netkit_ftp | ネットプBM | イラクサ | nghttp2 | nginx |

| ギルカド | nmap | ノード | ntfs_3g | NTP | ntpsec | open_iscsi |

| open_vm_tools | オープンアフ | opencv | openjpeg | オープンLDAP | opensc | 開くsh |

| オープンSSL | オープンワン | オープンVPN | p7zip | パンゴ | パッチ | ピークレ |

| pcre2 | pcsc_lite | パール | php | ピココム | 豚 | ピクマン |

| png | Polarssl_fedora | ポプラー | ポストグレSQL | ppp | プライバシー | procps_ng |

| proftpd | protobuf_c | psp | pure_ftpd | パテ | パイソン | ケム |

| qpdf | qt | クアッガ | レーダー2 | ラDVD | ラプトル | ラウク |

| rデスクトップ | リードライン | 回転数 | rsync | rsyslog | rtl_433 | rtmpdump |

| 走る | さび | サンバ | sane_backends | sdl | タツノオトシゴ | シャドウソックス_libev |

| スナップした | スングレップ | 鼻を鳴らす | ソカット | ソフィア_シップ | スペックス | スパイス |

| スクライト | スカッシュ | イカ | sslh | ステラリウム | ストロングスワン | トンネル |

| 転覆 | 須藤 | スリカタ | シルフィード | syslogng | システム統計 | システムド |

| タール | tcpdump | tcpreplay | 用語 | テッセラクト | 倹約 | httpd |

| サンダーバード | タイムスケールデブ | タイニープロキシ | トール | tpm2_tss | トレースルート | 伝染 ; 感染 |

| ズボン | タイド | twonky_server | u_boot | udisk | 束縛されていない | unixodbc |

| アップx | util_linux | ワニス | ヴィム | vlc | vorbis_tools | vsftpd |

| ウェブキットgtk | ウィゲット | ワイヤーシャーク | ウルフスル | wpa_サプリカント | クセルセス | xml2 |

| エックススクリーンセーバー | エクスウェイランド | ヤスム | ザビックス | ズチャンク | ジーク | ズリブ |

| znc | zsh | z標準 |

すべてのチェッカーは、新しいチェッカーを追加する方法の手順と同様に、チェッカー ディレクトリにあります。新しいチェッカーのサポートは、GitHub の問題を通じてリクエストできます。

特定の言語パッケージの脆弱なコンポーネントを見つけるために、多数のチェッカーが利用できます。

| 言語 | サポートされているファイル |

|---|---|

| ダーツ | pubspec.lock |

| 行く | Go.mod |

| ジャワ | pom.xml ; JAR、WAR、EAR アーカイブ |

| JavaScript | package-lock.json 、 yarn.lock |

| さび | Cargo.lock |

| ルビー | Gemfile.lock |

| R | renv.lock |

| 迅速 | Package.resolved |

| パイソン | requirements.txt 、 PKG-INFO 、 METADATA ; .whl および .egg ファイル |

| パール | cpanfile |

言語固有のチェッカーの詳細については、CVE Binary Tool マニュアルを参照してください。

現在、自動解凍機能では次のアーカイブ形式がサポートされています。

| アーカイブ形式 | ファイル拡張子 |

|---|---|

| ジップ | .zip、.exe、.jar、.msi、.egg、.whl、.war、.ear |

| タール | .tar、.tgz、.tar.gz、.tar.xz、.tar.bz2 |

| デブ | .deb、.ipk |

| 回転数 | .rpm |

| タクシー | 。タクシー |

| apk | .apk |

| zst | .zst |

| パッケージ | .pkg |

自動解凍機能を使用するには、抽出する必要があるサポートされているアーカイブ形式の種類に応じて、次のユーティリティが必要になる場合があります。

Linux で完全なテスト スイートを実行するには、以下のユーティリティが必要です。

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

これらのほとんどは多くの Linux システムにデフォルトでインストールされますが、特にcabextractとrpm2cpioインストールする必要がある場合があります。

Windows システムでは、次のものが必要になる場合があります。

ar

7z

Expand

pdftotext

Windows にはデフォルトでExpandがインストールされていますが、 arと7zのインストールが必要な場合があります。テストスイートを実行するか、zstd 圧縮ファイルをスキャンする場合は、7zip の 7-zip-zstd フォークをインストールすることをお勧めします。現在、 jar 、 apk 、 msi 、 exe 、 rpmファイルの抽出に7z使用しています。 arインストールするには、ここから MinGW (binutils が一部として含まれています) をインストールし、ダウンロードした .exe ファイルを実行します。

pip からインストールしようとしたときにライブラリのビルドに関するエラーが発生した場合は、Windows ビルド ツールのインストールが必要になる場合があります。 Windows ビルド ツールは、https://visualstudio.microsoft.com/visual-cpp-build-tools/ から無料で入手できます。

Windows に brotlipy をインストール中にエラーが発生した場合は、上記のコンパイラーをインストールするとエラーが解決されるはずです。

pdftotextテストの実行に必要です。 (cve-bin-tool のユーザーには必要ないかもしれませんが、開発者には必要になる可能性が高いです。) Windows にインストールする最良の方法は、conda を使用することです (詳細な手順については、ここをクリックしてください)。

CI 構成をチェックして、明示的にテストしている Python のバージョンを確認できます。

このスキャナーは、問題を悪用したり、コードをより詳細に検査したりすることはありません。ライブラリの署名とバージョン番号のみを検索します。そのため、誰かが脆弱なバージョンに修正をバックポートしたかどうかを知ることができず、ライブラリまたはバージョン情報が意図的に難読化されている場合は機能しません。

このツールは、悪意のない環境で簡単に実行でき、簡単に自動化できるチェックとして使用することを目的としており、バイナリにコンパイルされているセキュリティ上の問題のある古いライブラリを開発者に知らせることができます。

このツールは、報告された脆弱性が実際に存在すること、または悪用可能であることを保証するものではなく、存在するすべての脆弱性を保証して見つけることもできません。

ユーザーはトリアージ情報をレポートに追加して、問題を誤検知としてマークしたり、構成や使用方法の変更によってリスクが軽減されたことを示したりすることができます。

トリアージの詳細は他のプロジェクトで再利用できるため、たとえば、Linux ベース イメージのトリアージを、そのイメージを使用する複数のコンテナに適用できます。

トリアージ情報の詳細とツールでの使用方法については、こちらをご覧ください。

バイナリ スキャナー機能を使用している場合は、バイナリ チェッカーの数が限られているため (上の表を参照)、それらのライブラリしか検出できないことに注意してください。新しいチェッカーの貢献はいつでも大歓迎です!また、別の方法 (tern などの部品表ツールなど) を使用してコンポーネントを検出し、その結果のリストを cve-bin-tool への入力として使用して、より包括的な脆弱性リストを取得することもできます。

このツールは現在の脆弱性を検出するために脆弱性データベースを使用します。データベースが頻繁に更新されない場合 (特にツールがオフライン モードで使用されている場合)、ツールは新しく発見された脆弱性を検出できません。したがって、データベースを常に最新の状態に保つことを強くお勧めします。

このツールは限られた数の公開されている脆弱性データベースにしかアクセスできないため、すべての脆弱性が報告されることを保証するものではありません。新しいデータ ソースをツールに導入するための貢献は常に歓迎されます。

脆弱性データベース内のデータに対して一部の検証チェックが実行されますが、データが不完全または一貫性がない場合、ツールはデータの品質を主張したり、不一致を修正したりすることはできません。これにより、たとえば、一部の脆弱性レポートで重大度が不明として報告される場合があります。

バグや機能のリクエストは、GitHub の問題を通じて行うことができます。これらの問題は非公開ではないことに注意してください。そのため、出力を提供するときは、他の製品のセキュリティ問題を漏らさないように注意してください。

git 経由のプル リクエストも歓迎です。

新しい寄稿者は、寄稿者ガイドを読んで始める必要があります。

すでにオープンソース プロジェクトに貢献した経験がある人は完全なガイドは必要ないかもしれませんが、誰でも簡単にできるようにプル リクエストのチェックリストを使用する必要があります。

CVE バイナリ ツールの貢献者は、Python コミュニティ行動規範に従うことが求められます。この行動規範に関して懸念や質問がある場合は、テリーまでご連絡ください。

ツール自体のセキュリティ問題は、https://intel.com/security 経由でインテルのセキュリティ インシデント対応チームに報告できます。

このツールの使用中に他人のコードのセキュリティ上の問題を発見した場合は、適切な当事者に責任を持って開示してください。

使用法: cve-bin-tool <directory/file to scan>

オプション:

-h、--help このヘルプ メッセージを表示して終了します

-e 除外、--exclude 除外

カンマ区切りの除外ディレクトリ パス

-V、--version プログラムのバージョン番号を表示して終了します

--バージョンチェックを無効にする

新しいバージョンのチェックをスキップします

--検証チェックを無効にする

XML ファイルのスキーマに対するチェックをスキップします。

--offline オフライン モードで動作します

--detailed CVE の説明を CSV または JSON レポートに追加します (コンソール、HTML、または PDF には影響しません)

CVE データのダウンロード:

データソースとキャッシュ構成に関連する引数

-n {api,api2,json,json-mirror,json-nvd}、--nvd {api,api2,json,json-mirror,json-nvd}

NVD から CVE リストを取得する方法を選択します

-u {今、毎日、決して、最新}、--update {今、毎日、決して、最新}

データ ソースとエクスプロイト データベースの更新スケジュール (デフォルト: 毎日)

--nvd-api-key NVD_API_KEY

NVD API キーを指定します (NVD レート制限を改善するために使用されます)。

環境内のキーを無視するには、「no」に設定します。

-d DISABLE_DATA_SOURCE、--disable-data-source DISABLE_DATA_SOURCE

無効にするデータ ソース (CURL、EPSS、GAD、NVD、OSV、PURL2CPE、REDHAT、RSD) のカンマ区切りリスト (デフォルト: NONE)

--use-mirror USE_MIRROR

ミラーを使用してデータベースを更新する

入力:

ディレクトリ スキャンするディレクトリ

-i INPUT_FILE、--input-file INPUT_FILE

入力ファイル名を指定します

-C 設定、--config 設定

構成ファイルを提供する

-L PACKAGE_LIST、--package-list PACKAGE_LIST

パッケージリストを提供する

--sbom {spdx,cyclonedx,swid}

ソフトウェア部品表 (sbom) のタイプを指定します (デフォルト: spdx)

--sbom-file SBOM_FILE

sbom ファイル名を指定します

--vex-file VEX_FILE

トリアージ処理のために脆弱性エクスプロイト交換 (vex) ファイル名を提供します

出力:

-q、--quiet 出力を抑制

-l {デバッグ、情報、警告、エラー、クリティカル}、--log {デバッグ、情報、警告、エラー、クリティカル}

ログレベル (デフォルト: info)

-o OUTPUT_FILE、--output-file OUTPUT_FILE

出力ファイル名を指定します (デフォルト: 標準出力に出力)

--html-テーマ HTML_THEME

HTML レポートのカスタム テーマ ディレクトリを提供する

-f {csv,json,json2,console,html,pdf}, --format {csv,json,json2,console,html,pdf}

出力形式を更新します (デフォルト: コンソール)

カンマ (「,」) を区切り文字として使用して複数の出力形式を指定します

注: カンマ (「,」) と出力形式の間にスペースを使用しないでください。

--generate-config {yaml,toml,yaml,toml,toml,yaml}

cve bin ツールの構成ファイルを toml および yaml 形式で生成します。

-c CVSS、--cvss レポートする CVSS 最小 CVSS スコア (0 ~ 10 の範囲の整数) (デフォルト: 0)

-S {低、中、高、クリティカル}、--重大度 {低、中、高、クリティカル}

報告する最小 CVE 重大度 (デフォルト: 低)

--メトリクス

見つかった CVE からのメトリクス (EPSS など) をチェックします

--epss-percentile EPSS_PERCENTILE

レポートする CVE の最小 EPSS パーセンタイル範囲は 0 ~ 100 です。 `--metrics` を自動的に有効にします

--epss-確率 EPSS_PROBABILITY

CVE の最小 EPSS 確率は 0 ~ 100 の範囲でレポートされます。 `--metrics` を自動的に有効にします

--no-0-cve-report は CVE が見つかった場合にのみレポートを生成します

-A [-]、--available-fix [-]

Linux ディストリビューションから入手可能なパッケージの修正をリストします。

-b [-]、--backport-fix [-]

Linux ディストリビューションから入手可能な場合、バックポートされた修正をリストします。

--affected-versions 特定の CVE によって影響を受ける製品のバージョンをリストします (アップグレードを容易にするため)。

--sbom-output SBOM_OUTPUT

生成するソフトウェア部品表 (sbom) ファイル名を指定します。

--sbom-type {spdx,cyclonedx}

生成するソフトウェア部品表 (sbom) のタイプを指定します (デフォルト: spdx)

--sbom-format {タグ、json、yaml}

生成するソフトウェア部品表 (sbom) の形式を指定します (デフォルト: タグ)

Vex 出力:

Vex 出力ドキュメントに関連する引数。

--vex-output VEX_OUTPUT

生成する脆弱性悪用交換 (vex) ファイル名を指定します。

--vex-type {cyclonedx、csaf、openvex}

生成する脆弱性悪用可能性交換 (vex) のタイプを指定します (デフォルト: cyclonedx)

--product PRODUCT 製品名

--release RELEASE リリース バージョン

--vendor VENDOR 製品のベンダー/サプライヤー

-rr REVISION_REASON、--revision-reason REVISION_REASON

VEX ドキュメントを更新する理由は二重引用符で囲んで指定する必要があります

--filter-triage Vex ファイルからのトリアージ データに基づいて cve をフィルターします

マージレポート:

中間レポートと統合レポートに関連する議論

-a [追加]、--append [追加]

出力を中間レポートとして JSON 形式で保存する

-t TAG、--tag TAG 複数の中間レポートを区別するための一意のタグを追加します。

-m マージ、--merge マージ

マージ用のカンマ区切りの中間レポートのパス

-F フィルター、--フィルター フィルター

中間レポートをフィルタリングするためのカンマ区切りのタグ文字列

チェッカーズ:

-s スキップ、--skips スキップ

無効にするチェッカーのカンマ区切りリスト

-r RUNS、--runs RUNS 有効にするチェッカーのカンマ区切りリスト

データベース管理:

--import-json IMPORT_JSON

年ごとに切り刻まれた JSON ファイルからデータベースをインポートします

--ignore-sig は、JSON データのインポート中に PGP 署名を検証しません

--ログ署名エラー

署名が一致しない場合は、停止せずにエラーのみをログに記録します (安全ではありません)

--PGP_PUBKEY_PATH を確認します

json ファイルのインポート中に PGP 署名を検証する

--export-json EXPORT_JSON

データベースを年ごとに切り刻んだ JSON ファイルとしてエクスポートする

--pgp-sign PGP_PRIVATE_KEY_PATH

エクスポートされた JSON ファイルに PGP で署名する

--パスフレーズ パスフレーズ

PGP での署名に必要なパスフレーズ

--export EXPORT エクスポート データベース ファイル名

--import IMPORT インポート データベース ファイル名

エクスプロイト:

--exploits 見つかった CVE からのエクスプロイトをチェックします

非推奨:

--トリアージ入力ファイル TRIAGE_INPUT_FILE

--vex-file に置き換えられます

-x、--extract 圧縮ファイルを自動抽出します

--report それぞれの出力形式の CVE がない場合でもレポートを生成します。これらすべてのオプションの詳細については、CVE バイナリ ツールのユーザー マニュアルを参照してください。