o365-攻撃ツールキットを使用すると、オペレーターは oauth フィッシング攻撃を実行できます。

私たちは、静的定義の古いモデルから、アカウントとリアルタイムで完全に「対話型」に移行することにしました。

フィッシング エンドポイントは、OAuth トークン フィッシングを実行する HTML ファイルを提供する責任があります。

その後、トークンは、定義された攻撃を実行するためにバックエンド サービスによって使用されます。

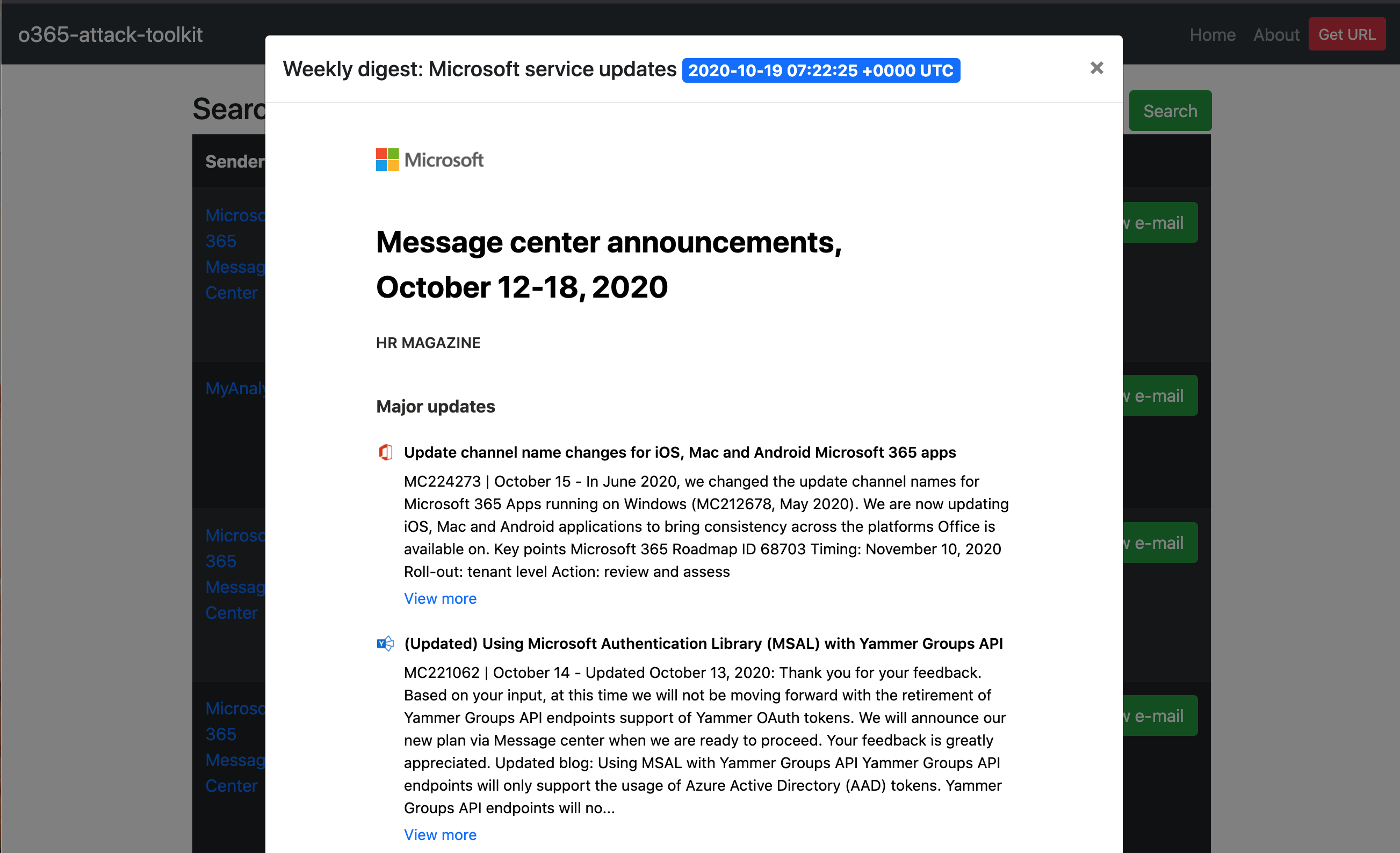

管理インターフェイスを利用して、Microsoft Graph API から抽出された情報を検査できます。

管理インターフェイスを使用して特定のキーワードを検索することで、ユーザーの電子メールにアクセスできます。キーワード付き電子メールをダウンロードする古い機能は廃止されました。

このツールの新バージョンを使用すると、感染したユーザーから特定の電子メール アドレスに添付ファイルを含む HTML/TXT 電子メールを送信できるようになります。この機能は、ユーザーからのスピアフィッシング電子メールの送信の信憑性がより高いため、非常に便利です。

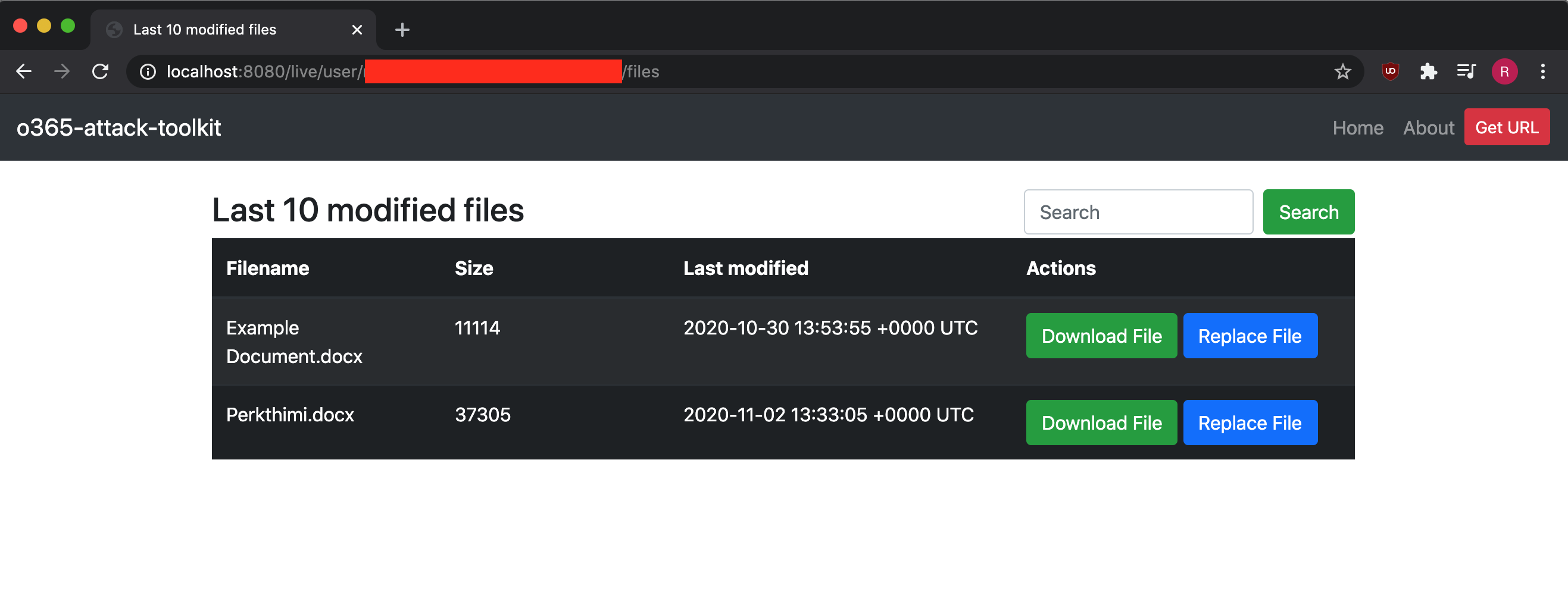

Microsoft Graph API を使用すると、OneDrive、OneDrive for Business、SharePoint ドキュメント ライブラリ全体のファイルにアクセスできます。ユーザー ファイルは、管理インターフェイスを使用して対話的に検索およびダウンロードできます。キーワード付きファイルをダウンロードする古い機能は廃止されました。

OneDrive/Sharepoint でホストされているユーザー ドキュメントは、Graph API を使用して変更できます。このツールキットの初期バージョンでは、最後の 10 個のファイルは事前定義されたマクロでバックドア化されていました。これはレッドチームの作戦中は危険であったため、使用が制限されていました。このため、攻撃をより詳細に制御するために、手動ファイル置換機能を実装しました。

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

以下のような構成例:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

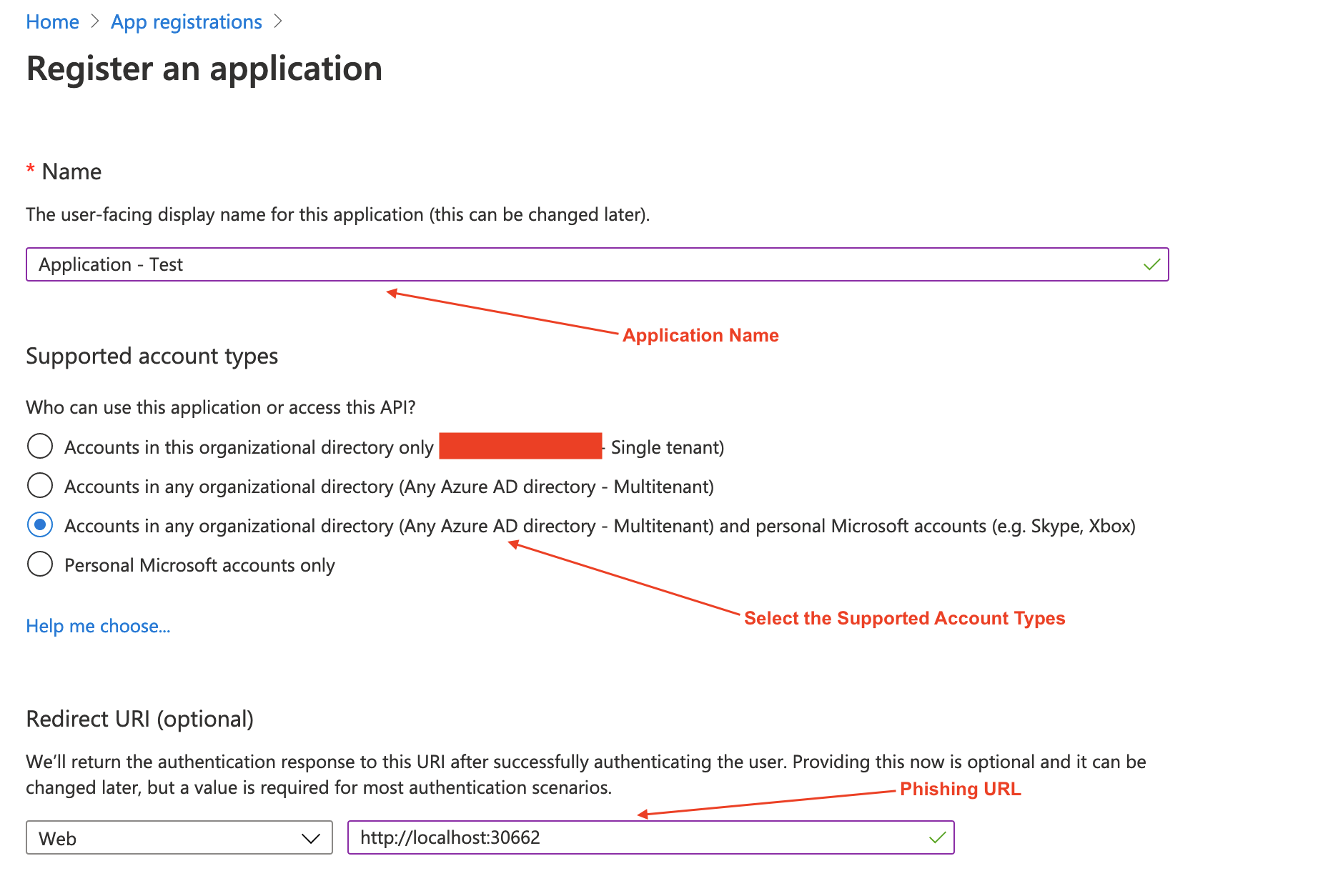

このツールキットの使用を開始する前に、Azure Portal でアプリケーションを作成する必要があります。 [Azure Active Directory] -> [アプリの登録] -> [アプリケーションの登録] に移動します。

アプリケーションを作成した後、構成ファイル内のアプリケーション ID をコピーします。

次の図に示すように、クライアント シークレットを作成する必要があります。

構成ファイルのクライアント シークレットを更新します。

管理インターフェイスを使用すると、オペレータは侵害されたユーザーと対話できます。