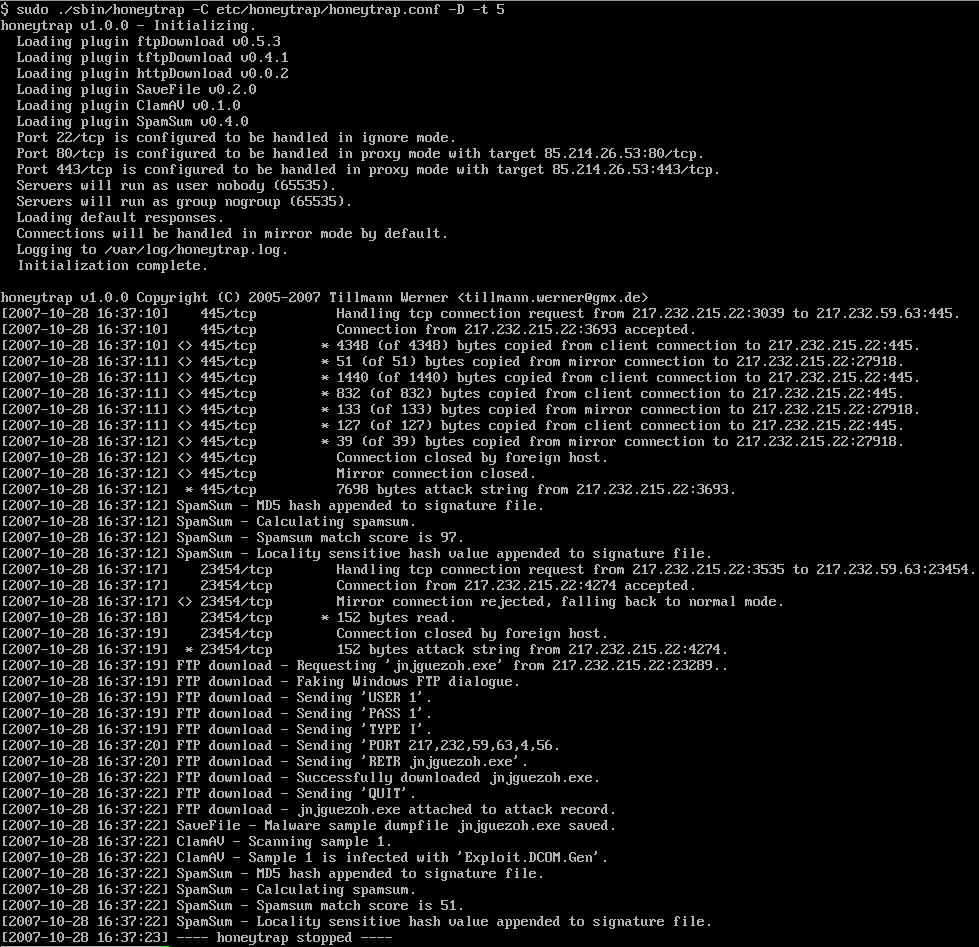

Honeytrap は、相互作用の少ないハニーポットであり、TCP および UDP サービスに対する攻撃を捕捉するために作成されたネットワーク セキュリティ ツールです。デフォルト設定では、デーモンとして実行され、ポートへの接続試行時にオンデマンドでサーバー プロセスを開始します。

接続の処理方法を制御するさまざまな動作モードが利用可能です。通常モードでは、サーバーはよく知られたプロトコルをエミュレートする基本的な手段として、テンプレート ファイルで提供される任意のデータを送信します。多くの自動攻撃ツールはだまされて攻撃ダイアログを続行します。一般的なモードは、着信接続がプロキシされてイニシエータに戻される、いわゆるミラー モードです。このトリックにより、多くの場合、プロトコル エミュレーションの必要がなくなります。 3 番目のモードであるプロキシ モードでは、特定のセッションを他のシステム (高対話型ハニーポットなど) に転送できます。

モジュール API を使用すると、ハニーポットに動的にロードされるカスタム拡張機能を簡単に作成できます。到着した攻撃データはいわゆる攻撃文字列にまとめられ、手動調査のためにファイルまたは SQL データベースに保存できます。ハニートラップには、これらの攻撃文字列に対して実行して追加情報を抽出したり、さらなるアクションをエミュレートしたりするさまざまなプラグインが付属しています。例としては、攻撃データから URL 文字列を抽出し、外部ツールを呼び出してそれぞれのリソースを自動的にダウンロードするhttpDownloadモジュールがあります。

ハニートラップのインストールは非常に簡単です。ソース ツリーのルート ディレクトリで次のコマンドを実行するだけです。

./configure --with-stream-mon=<type>

make

sudo make install

パラメータ--with-stream-monハニートラップが受信接続試行をどのように検索するかを指定します。 Linux では、推奨される選択は--with-stream-mon=nfqで、これはハニートラップにiptables NFQUEUE機能を使用してパケットをキャプチャするように指示します。この機能を使用すると、次のような iptables ルールにより、受信 TCP-SYN セグメントがハニートラップによって取得できるキューに入れられます。

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

他の重要なサービスへのパケットをキューに入れないようにしてください。詳細については、INSTALL ファイルと./configure --helpの出力を参照してください。

これは、古典的な MS04-011 LSASS エクスプロイトとマルウェアに組み込まれた初歩的な FTP サービスを介して拡散する、昔ながらの IRC ボットによる攻撃をキャプチャしたものです。