このツールは、協調的なマルウェア分析フレームワークを提供することを目的としています。

より詳細なドキュメントは docs フォルダーにあります。

docs ディレクトリ内の対応するファイルを参照してください。

フォルダー example の下にあるスクリプトでは、Polichombr インスタンスのいくつかの基本的なアクションが許可されます。

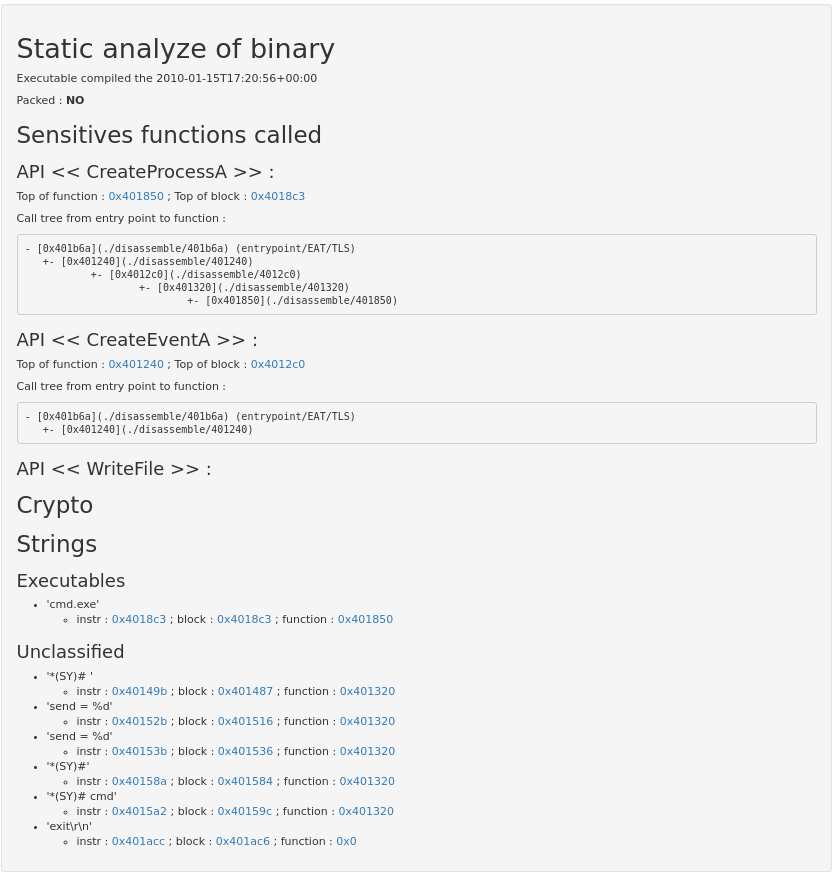

Polichombr は、悪意のあるバイナリ内の重要なポイントを特定し、API を介して Web インターフェイス上と分析ツール内の両方に提供することにより、分析タスクを自動化するエンジンを提供します。

分析タスクは app/controllers/tasks ディレクトリからロードされ、Task オブジェクトを継承する必要があります。特に、いくつかのタスクがすでに実装されています。

AnalyzeIt はメタズムに基づく Ruby スクリプトで、バイナリ内の興味深い点を特定するために使用されます。目的は、どこから始めればよいかについてのヒントを提供して、分析者を支援することです。たとえば、暗号ループ、機密性の高い API (ファイル、プロセス、ネットワークなど) を呼び出す関数を特定しようとします。

Peinfo : peinfo ライブラリを使用して PE メタデータをロードします。

文字列 : ASCII 文字列と Unicode 文字列を抽出します

マルウェアを分類するためにいくつかの署名モデルを使用します。

Machoc は、マルウェアを分類するための CFG ベースのアルゴリズムです。詳細については、次のドキュメントを参照してください。

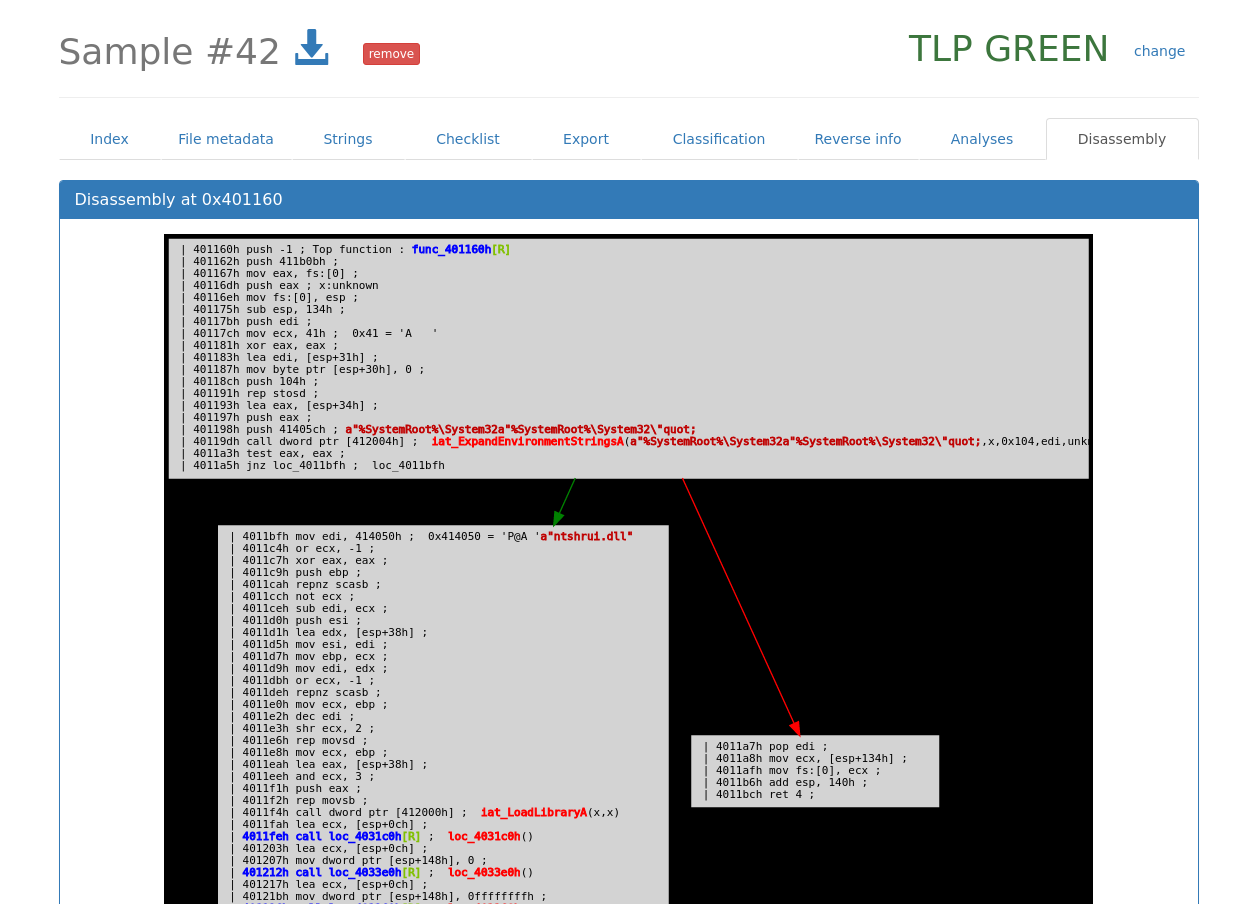

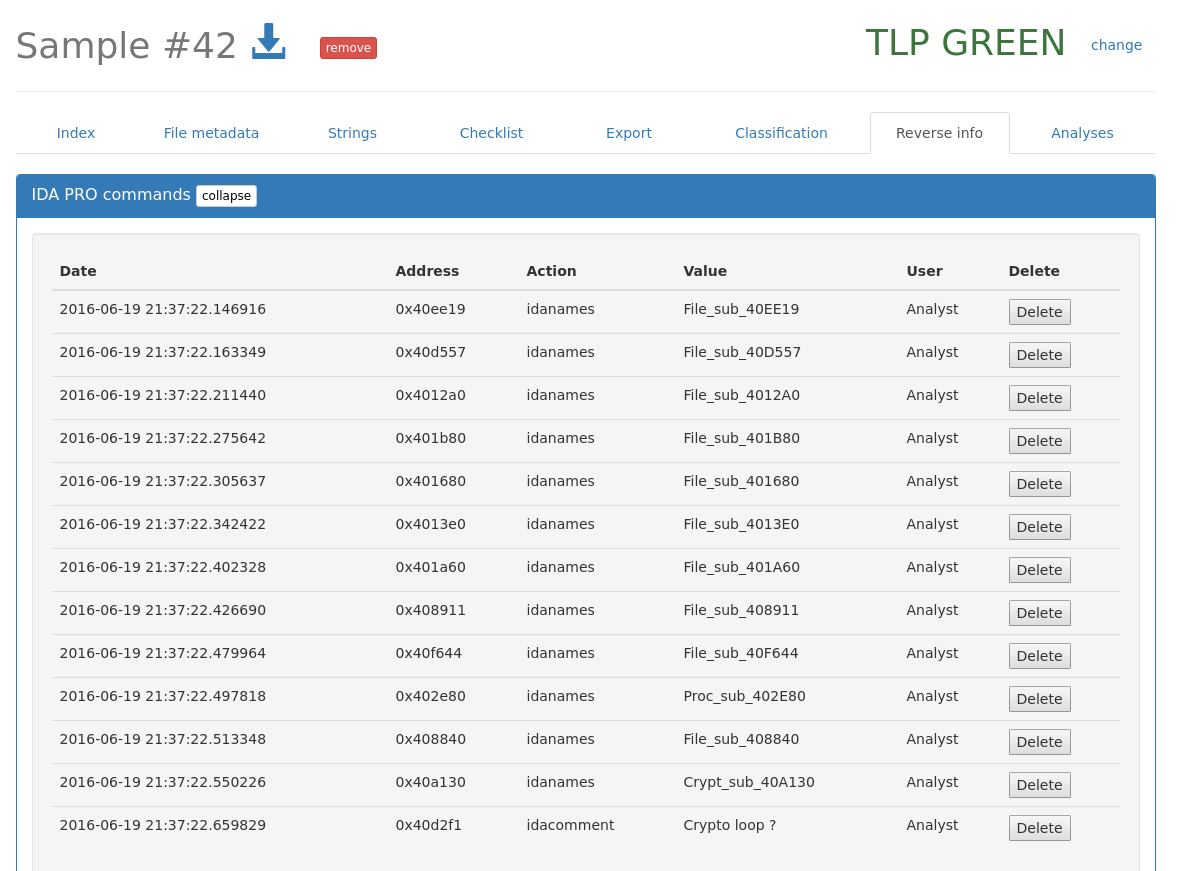

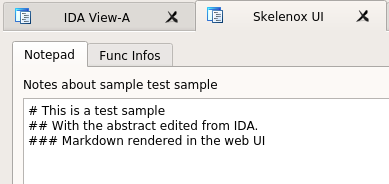

これは IDAPython プラグインで、名前とコメントをナレッジ ベースおよび他のユーザー データベースと同期するために使用されます。

貢献は大歓迎です。Polichombr でヘルプを取得したり機能を追加したりする方法を簡単に始めるには、CONTRIBUTING.md をお読みください。