Sharkticon は侵入検知システムです。

その特異性は、異常検出システムと機械学習、特にトランスフォーマー アーキテクチャを使用していることです。

実際、現在最もよく知られている IDS (侵入検知システム) は、攻撃シグネチャのデータベースを使用して攻撃を検出します。

これらのシステムが新たな攻撃に直面した場合、明らかに問題が発生します。これは、異常検出のおかげでこれまでに見たことのない攻撃を検出できる IDS には当てはまりません。

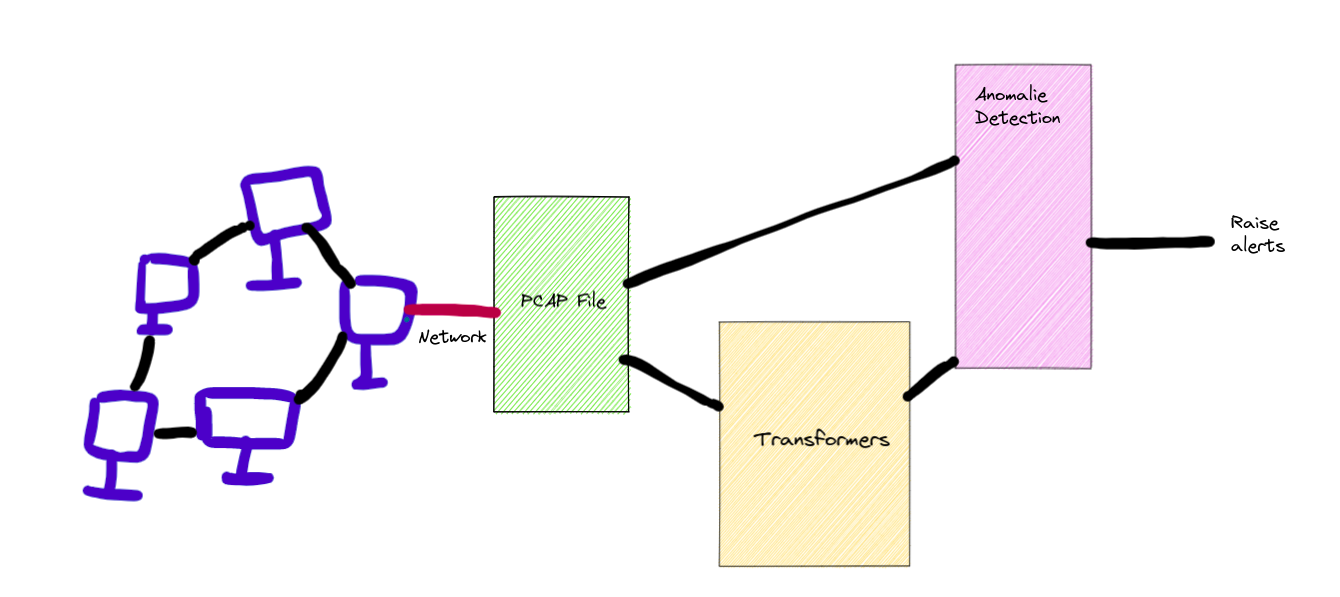

現在のアーキテクチャのスキーマを以下に示します。

私たちのソフトウェアは 2 つの部分で構成されています。

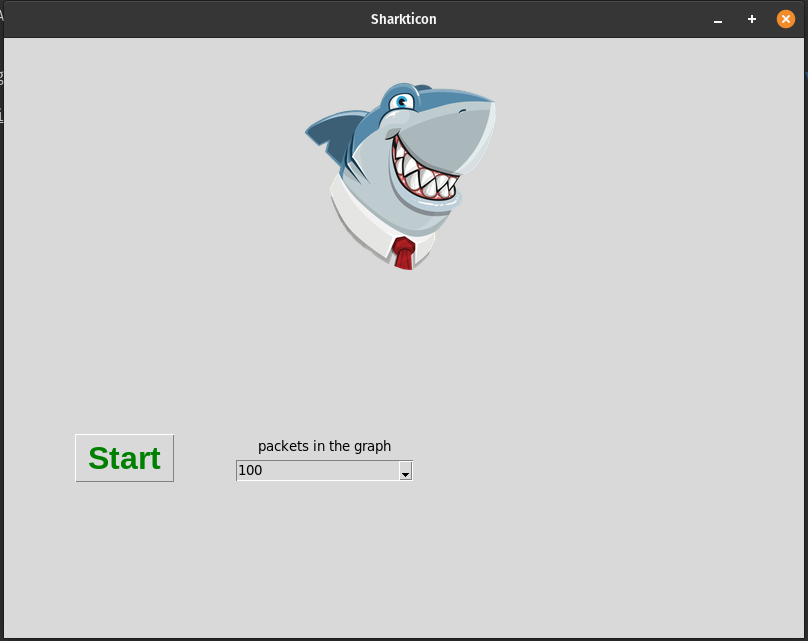

最初の設定ウィンドウでは、グラフに表示したいパケット数を尋ねられます。

次に、将来的に分析の焦点を当てたいプロトコルを指定します。

その後、モデルがネットワーク上でトレーニングされている間に読み込み時間が発生します。

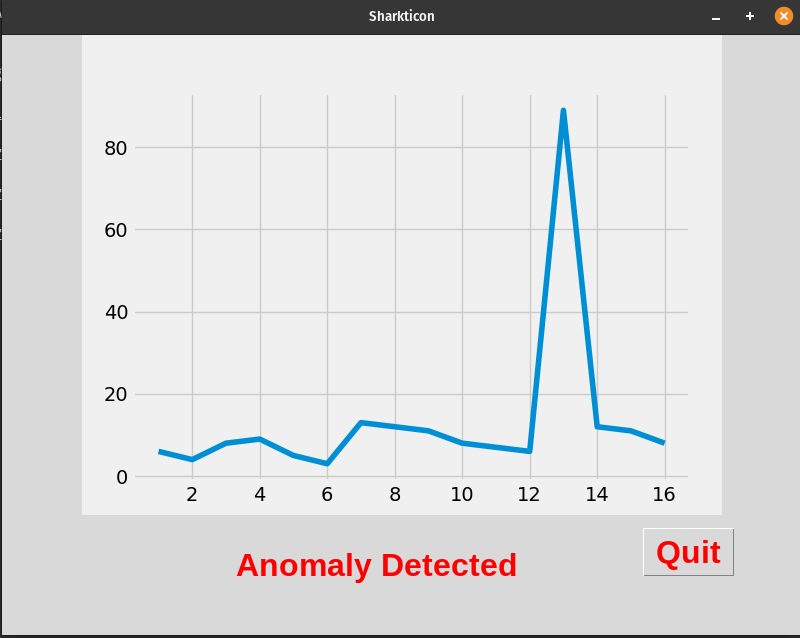

リアルタイムのグラフが表示され、ネットワークの安定性を確認できます。

異常が検出された場合は、ログ ファイルに表示および保存されます。

サポートされているプロトコルのリストは次のとおりです。

| プロトコル | 稼働中 |

|---|---|

| HTTP | ✔️ |

| UDP | |

| TCP |

git clone https://github.com/PoCInnovation/Sharkticon.git

cd Sharkticon

pip3 install -r requirements.txt

python3 Sharkticon

CLI を使用すると、得られる情報が少なくなります

ただし、アラートなどの重要なものは利用可能になります。

Sharkticon は Wireshark を使用してネットワーク ストリームを取得します。次に、Python スクリプトによって処理されて、モデルの形式でレンダリングされます。

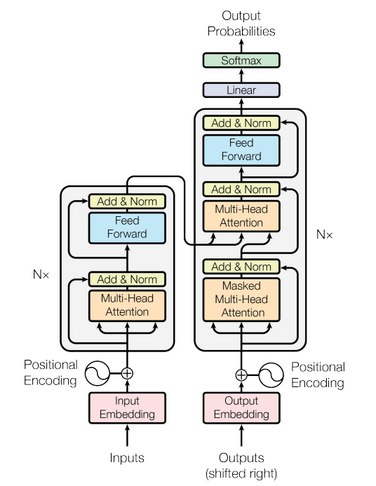

私たちのモデルでは、NLP の最先端技術であるトランスフォーマー アーキテクチャを使用し、それを適応させてプロジェクトで使用しました。そのため、私たちはより冗長であり、したがってトランスフォーマーがその品質を最大限に活用できる HTTP プロトコルに焦点を当てました。

私たちのモデルは、前のパケットから次のパケットを予測し、その後、異常検出アルゴリズムを使用してパケットが悪意のあるものであるかどうかを検出し、Y 時間枠で X 個のパケットが悪意のあるものである場合、アラートを生成します。

当社のソフトウェアは、トレーニングと分析という 2 つの主要な部分に分かれています。機能一覧はこちら

| 特徴 | 説明 |

|---|---|

| トレーニング | まず、ソフトウェアはネットワーク フローのモデルをトレーニングすることを提案します。 |

| ネットワークを分析する | 次に、モデルはネットワークの安定性を示すグラフを表示することでネットワークを分析します。 |

| 異常の検出 | パケット予測は異常検出アルゴリズムによって処理され、異常が検出された場合はアラートが表示されます。 |

| ログマネージャー | すべてのアラートは、異常の日時とともにログ フォルダーにグループ化されます。 |