A ferramenta binária CVE é uma ferramenta gratuita e de código aberto para ajudá-lo a encontrar vulnerabilidades conhecidas em software, usando dados da lista de vulnerabilidades e exposições comuns (CVEs) do National Vulnerability Database (NVD), bem como dados de vulnerabilidades conhecidas do Redhat, Open Source Banco de dados de vulnerabilidades (OSV), banco de dados consultivo Gitlab (GAD) e Curl.

A ferramenta binária CVE usa a API do NVD, mas não é endossada ou certificada pelo NVD.

A ferramenta possui dois modos principais de operação:

Um scanner binário que ajuda a determinar quais pacotes podem ter sido incluídos como parte de um software. Existem 367 damas. Nosso foco inicial foi em componentes de código aberto comuns e vulneráveis, como openssl, libpng, libxml2 e expat.

Ferramentas para verificar listas de componentes conhecidos em vários formatos, incluindo .csv, várias listas de pacotes de distribuição Linux, scanners de pacotes específicos de idiomas e vários formatos de lista de materiais de software (SBOM).

Destina-se a ser usado como parte do seu sistema de integração contínua para permitir a verificação regular de vulnerabilidades e fornecer avisos antecipados sobre problemas conhecidos na sua cadeia de fornecimento. Também pode ser usado para detectar componentes automaticamente e criar SBOMs.

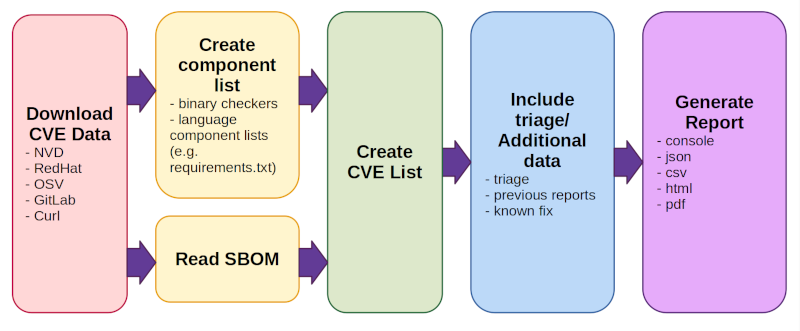

O que a ferramenta binária CVE faz quando é executada:

Baixe dados CVE (de NVD, Redhat, OSV, Gitlab e Curl).

Por padrão, isso acontece uma vez por dia, e não sempre que uma verificação é executada.

Na primeira execução, o download de todos os dados pode levar algum tempo.

Crie/leia uma lista de componentes. Existem dois modos de operação:

Cria uma lista de componentes (incluindo versões) usando uma combinação de verificadores binários e listas de componentes de linguagem (como o require.txt do python).

Leia o SBOM (use uma lista de componentes existente em um formato padronizado de lista de materiais de software).

Criar lista CVE

Isso procura todos os componentes encontrados ou lidos em uma lista de materiais existente e relata quaisquer problemas conhecidos associados a eles

Incluir triagem/dados adicionais

Existem várias opções para adicionar triagem/notas, informações de relatórios anteriores para rastrear alterações de vulnerabilidade ao longo do tempo ou dados de correção conhecidos

Gere relatório em um ou mais formatos (console, json, csv, html, pdf)

Para obter mais detalhes, consulte nossa documentação ou este guia de início rápido

Início rápido da ferramenta binária CVE / README

Lista de verificação binária

Verificadores específicos de idioma

Formatos de arquivo suportados

Encontrar vulnerabilidades conhecidas usando o scanner binário

Verificando um arquivo SBOM em busca de vulnerabilidades conhecidas

Gerando um SBOM

Gerando um VEX

Triagem de vulnerabilidades

Usando a ferramenta off-line

Usando a ferramenta binária CVE em ações do GitHub

Instalando a ferramenta binária CVE

Opções de uso mais populares

Opções de saída

Configuração

Detecção automática de componentes

Requisitos Adicionais

Limitações

Feedback e contribuições

Problemas de segurança

Lista completa de opções

A ferramenta binária CVE pode ser instalada usando pip:

pip instalar ferramenta cve-bin

Se você quiser experimentar o código mais recente do github cve-bin-tool ou desenvolver, você também pode pip install --user -e . para instalar uma cópia local de um diretório. A Documentação do Colaborador aborda com mais detalhes como se preparar para o desenvolvimento local.

O Pip instalará os requisitos do python para você, mas para alguns tipos de extração usamos bibliotecas do sistema. Se você tiver dificuldades para extrair arquivos, consulte nossas listas adicionais de requisitos para Linux e Windows.

Na primeira utilização (e por padrão, uma vez por dia), a ferramenta baixará dados de vulnerabilidade de um conjunto de fontes de dados de vulnerabilidade conhecidas. Devido a problemas de confiabilidade com o NVD, a partir da versão 3.3 usaremos nosso próprio espelho NVD em https://cveb.in/ por padrão, em vez de entrar em contato diretamente com o NVD. Se desejar obter dados diretamente dos servidores NVD, você deverá fornecer seu próprio NVD_API_KEY para usar sua API.

Se você estiver usando uma versão anterior à 3.3 que não usa nosso espelho, use um NVD_API_KEY conforme descrito acima.

Para executar o scanner binário em um diretório ou arquivo:

cve-bin-tool <diretório/arquivo>

Nota : Esta opção também usará qualquer verificador específico de idioma para encontrar vulnerabilidades conhecidas em componentes.

Por padrão, a ferramenta pressupõe que você está tentando verificar um diretório inteiro, mas se você fornecer um único arquivo .csv ou .json que liste as dependências, ele o tratará como uma lista de materiais. Você também pode especificar arquivos de lista de materiais diretamente usando a opção --input-file ou digitalizar SBOMs com as instruções abaixo.

Para digitalizar um arquivo de lista de materiais de software (SBOM):

cve-bin-tool --sbom <sbom_filetype> --sbom-file <sbom_filename>

Os tipos SBOM válidos são SPDX, CycloneDX e SWID. A verificação de nomes de produtos em um arquivo SBOM não diferencia maiúsculas de minúsculas.

O guia prático de digitalização SBOM fornece exemplos adicionais de digitalização SBOM.

Além de verificar SBOMs, a ferramenta binária CVE pode ser usada para gerar um SBOM a partir de uma verificação da seguinte forma:

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <outras opções de digitalização conforme necessário>

Os tipos SBOM válidos são SPDX e CycloneDX.

O SBOM gerado incluirá o nome do produto, versão e fornecedor (quando disponível). As informações de licença não são fornecidas.

O guia prático de geração de SBOM fornece exemplos adicionais de geração de SBOM.

Além de escanear VEX, a ferramenta binária CVE pode ser usada para gerar um VEX a partir de uma varredura da seguinte forma:

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <outras opções de varredura conforme necessário>

Os tipos VEX válidos são CSAF, CycloneDX e OpenVEX.

O guia prático de geração de VEX fornece exemplos adicionais de geração de VEX.

A opção --vex-file pode ser usada para adicionar dados extras de triagem, como observações, comentários, etc. durante a varredura de um diretório, para que a saída reflita esses dados de triagem e você possa economizar tempo de nova triagem (Uso: cve-bin-tool --vex-file test.json /path/to/scan ). O formato suportado é o formato CycloneDX, CSAF e OpenVEX VEX que pode ser gerado usando a opção --vex-output .

Uso típico:

Gere o arquivo de triagem usando cve-bin-tool /path/to/scan --vex-output triage.json

Edite triage.json com seu editor de texto favorito para fornecer informações de triagem sobre as vulnerabilidades listadas.

Use este arquivo de triagem para verificações futuras da seguinte forma: cve-bin-tool /path/to/scan --vex-file triage.json

Para um melhor guia de uso, consulte este link.

Deve ser possível compartilhar dados de triagem entre diferentes execuções do cve-bin-tool ou com outras ferramentas que suportem os formatos CycloneDX VEX, OpenVEX e CSAF. Isso seria particularmente útil para equipes que verificam produtos ou contêineres relacionados, equipes que precisam usar diversas ferramentas por motivos de conformidade, empresas que possuem um grupo central de políticas de segurança que fornece orientação sobre triagem de vulnerabilidades e muito mais.

Especificar a opção --offline ao executar uma varredura garante que cve-bin-tool não tente baixar os arquivos de banco de dados mais recentes ou verificar se há uma versão mais recente da ferramenta.

Observe que você precisará obter uma cópia dos dados de vulnerabilidade antes que a ferramenta possa ser executada no modo offline. O guia prático off-line contém mais informações sobre como configurar seu banco de dados.

Se você deseja integrar cve-bin-tool como parte de seu pipeline de ação do github, você pode usar o GitHub Action oficial do cve-bin-tool. Encontre mais detalhes aqui. O GitHub Action fornece relatórios na guia segurança, que está disponível para projetos de código aberto, bem como para clientes do GitHub que pagaram por esse acesso.

Também fornecemos um exemplo de ação do GitHub se você desejar usar a ferramenta diretamente. Esta pode ser uma boa opção para equipes que desejam armazenar relatórios em um armário de evidências ou para aqueles que não têm acesso à guia Segurança do GitHub.

A ferramenta binária CVE fornece saída baseada em console por padrão. Se desejar fornecer outro formato, você pode especificar este e um nome de arquivo na linha de comando usando --format . Os formatos válidos são CSV, JSON, JSON2, console, HTML e PDF. O nome do arquivo de saída pode ser especificado usando o sinalizador --output-file .

Você também pode especificar vários formatos de saída usando vírgula (',') como separador:

arquivo cve-bin-tool -f csv,json,json2,html -o relatório

Nota: Você não deve usar espaços entre as vírgulas (',') e os formatos de saída.

As vulnerabilidades relatadas também podem ser relatadas no formato Vulnerability Exploitability eXchange (VEX), especificando --vex-output com tipo definido usando a opção de linha de comando --vex-type . O arquivo VEX gerado pode então ser usado como um --vex-file para suportar um processo de triagem.

Se desejar usar o suporte a PDF, você precisará instalar a biblioteca reportlab separadamente.

Se você pretende usar o suporte PDF ao instalar o cve-bin-tool, você pode especificá-lo e o report lab será instalado como parte da instalação do cve-bin-tool:

pip instalar ferramenta cve-bin[PDF]

Se você já instalou o cve-bin-tool, você pode adicionar o reportlab após o fato usando pip:

instalação do pip --upgrade reportlab

Observe que o reportlab foi retirado da instalação padrão do cve-bin-tool porque possui um CVE conhecido associado a ele (CVE-2020-28463). O código da ferramenta cve-bin usa as mitigações recomendadas para limitar quais recursos são adicionados aos PDFs, bem como validação de entrada adicional. Este é um CVE um pouco estranho porque descreve a funcionalidade principal dos PDFs: itens externos, como imagens, podem ser incorporados neles e, portanto, qualquer pessoa que visualize um PDF pode carregar uma imagem externa (semelhante a como a visualização de uma página da web pode acionar cargas externas). Não há nenhuma "correção" inerente para isso, apenas mitigações em que os usuários da biblioteca devem garantir que apenas os itens esperados sejam adicionados aos PDFs no momento da geração.

Como os usuários podem não querer ter software instalado com um CVE aberto e não corrigível associado a ele, optamos por disponibilizar o suporte a PDF apenas para usuários que instalaram a biblioteca. Assim que a biblioteca estiver instalada, a opção de relatório PDF funcionará.

Você pode usar a opção --config para fornecer o arquivo de configuração para a ferramenta. Você ainda pode substituir as opções especificadas no arquivo de configuração com argumentos de linha de comando. Veja nossos exemplos de arquivos de configuração em test/config

A ferramenta binária CVE tenta fazer a detecção automática de componentes usando verificadores binários, listas de componentes de idiomas suportados e métodos de extração de arquivos. As ferramentas suportadas para detecção automática estão listadas abaixo.

Os seguintes verificadores estão disponíveis para localizar componentes em arquivos binários:

| Damas disponíveis | ||||||

|---|---|---|---|---|---|---|

| serviço de contas | ácido | apache_http_servidor | apcupsd | aparelho | asn1c | assimp |

| asterisco | atftp | avahi | eixo | festa | vincular | binutils |

| pássaro | bisão | azul | boinc | botânico | irmão | plástico bolha |

| caixa ocupada | bwm_ng | bzip2 | c_ares | capnproto | ceph | xadrez |

| crônica | civetaweb | clamav | coletado | commons_compress | vigarista | coreutils |

| cpio | amigo | configuração de criptografia | xícaras | enrolar | cvs | escurohttpd |

| dav1d | davfs2 | dbus | debianutils | dhclient | dhcpcd | dhcpd |

| dlt_daemon | dmidecode | dnsmasq | janela de encaixe | domótica | dosftools | pontonet |

| pombal | doxigênio | dpkg | urso drop | e2fsprogs | Ed | elfutils |

| emacs | inscrever | exfatprogs | exim | exiv2 | f2fs_tools | faad2 |

| rápido | ffmpeg | arquivo | Firefox | flac | sintetizador de fluidos | raio livre |

| freerdp | fribidi | frr | ficar boquiaberto | gcc | gdal | gdb |

| gdk_pixbuf | script fantasma | gimp | idiota | simplista | glibc | GMP |

| gnomoshell | gnupg | gnutls | ir | gpgme | gpsd | magia gráfica |

| grep | grub2 | streamer | gupnp | gvfs | gzip | haproxy |

| harfbuzz | Haserl | hdf5 | Heimdal | hostapd | hunspell | hwloc |

| i2pd | gelo | UTI | iperf3 | ipmitool | ferramentas_ipsec | tabelas de ip |

| irssi | iucode_tool | iwd | macaco2 | jacksondatabind | Janus | jaspe |

| cabeça | jq | json_c | KBD | manter vivo | Cérbero | kexectools |

| código | Kubernetes | ldns | lftp | arquivo de biblioteca | libass | libbpg |

| libcoap | libconfuse | libcurl | libdb | libde265 | libebml | evento libe |

| libexpat | libgcrypt | libgd | libgit2 | libheif | libical | libidina2 |

| entrada de libin | libjpeg | libjpeg_turbo | libksba | bibliotecas | libmatroska | libmemcached |

| libmicrohttpd | libmodbus | libnss | libopenmpt | libpcap | biblioteca | librsvg |

| sincronização de biblioteca | libsamplerate | libseccomp | arquivolibsnd | libsolv | sopa de lib | libsrtp |

| biblioteca | libssh2 | libtasn1 | libtiff | libtomcrypt | libupnp | libuv |

| libvips | libvirt | servidor libvnc | libvorbis | libvpx | libxslt | líbiaml |

| lighttpd | linux_kernel | linuxptp | ldpd | logrotate | lrzip | Lua |

| luajit | lxc | lince | lz4 | mailx | mariadb | mbedtls |

| mdadm | memcached | micropíton | meu teste | mini_httpd | minicom | minidlna |

| miniupnpc | miniupnpd | Moby | segurança mod | monitorar | mosquito | movimento |

| mp4v2 | mpg123 | MPV | msmtp | metrô | mupdf | vira-lata |

| mysql | nano | nasm | nbd | maldições | néon | Nessus |

| nettalk | dados de rede | netkit_ftp | netpbm | urtiga | nghttp2 | nginx |

| ngircd | nmap | nó | NTFS_3g | NTP | ntpsec | open_iscsi |

| open_vm_tools | openafs | opencv | openjpeg | openldap | abre | abresh |

| abressl | OpenSwan | openvpn | p7zip | pango | correção | pcre |

| pcre2 | pcsc_lite | perl | php | picocom | porcoz | homem de pixman |

| png | polarssl_fedora | poppler | postgresql | ppp | privado | procps_ng |

| proftpd | protobuf_c | pspp | pure_ftpd | massa | píton | qemu |

| qpdf | quantidade | quaga | radare2 | Radvd | raptor | rauc |

| desktop | linha de leitura | rpm | sincronizar novamente | rsyslog | rtl_433 | rtmpdump |

| runc | ferrugem | samba | sane_backends | sdl | cavalo-marinho | shadowocks_libev |

| estalado | sngrep | bufar | socat | sofia_sip | fala | tempero |

| sqlite | abóbora | lula | sslh | estelar | cisne forte | túnel |

| subversão | sudo | suricata | sílfide | registro de sistema | sysstat | sistema |

| alcatrão | tcpdump | tcpreplay | terminologia | tesserato | economia | httpd |

| pássaro trovão | timescaledb | minúsculoproxy | para | tpm2_tss | traceroute | transmissão |

| calça | ttyd | twonky_server | você_boot | udiscos | não vinculado | unixodbc |

| upx | util_linux | verniz | vim | vlc | vorbis_tools | vsftpd |

| webkitgtk | wget | wirehark | lobossl | wpa_supplicante | xerces | xml2 |

| protetor de tela | Wayland | sim | zabbix | pedaço | zeek | zlib |

| znc | zsh | zpadrão |

Todos os verificadores podem ser encontrados no diretório de damas, assim como as instruções sobre como adicionar um novo verificador. O suporte para novos verificadores pode ser solicitado por meio de problemas do GitHub.

Vários verificadores estão disponíveis para localizar componentes vulneráveis em pacotes de idiomas específicos.

| Linguagem | Arquivos suportados |

|---|---|

| Dardo | pubspec.lock |

| Ir | Go.mod |

| Java | pom.xml ; Arquivos JAR, WAR e EAR |

| JavaScript | package-lock.json , yarn.lock |

| Ferrugem | Cargo.lock |

| Rubi | Gemfile.lock |

| R | renv.lock |

| Rápido | Package.resolved |

| Pitão | requirements.txt , PKG-INFO , METADATA ; Arquivos .whl e .egg |

| Perl | cpanfile |

Mais informações sobre verificadores específicos de idioma podem ser encontradas no manual da ferramenta binária CVE.

Os seguintes formatos de arquivo são atualmente suportados pelo extrator automático:

| Formato de arquivo | Extensão de arquivo |

|---|---|

| zip | .zip, .exe, .jar, .msi, .egg, .whl, .war, .ear |

| alcatrão | .tar, .tgz, .tar.gz, .tar.xz, .tar.bz2 |

| débito | .deb, .ipk |

| rpm | .rpm |

| táxi | .táxi |

| APK | .apk |

| zst | .zst |

| pacote | .pkg |

Para usar o extrator automático, você pode precisar dos seguintes utilitários, dependendo do tipo de formato de arquivo suportado que você precisa extrair.

Os utilitários abaixo são necessários para executar o conjunto de testes completo no Linux:

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

A maioria deles é instalada por padrão em muitos sistemas Linux, mas cabextract e rpm2cpio em particular podem precisar ser instalados.

Em sistemas Windows, você pode precisar de:

ar

7z

Expand

pdftotext

O Windows tem Expand instalado por padrão, mas pode ser necessário instalar ar e 7z . Se você deseja executar nosso conjunto de testes ou verificar um arquivo compactado zstd, recomendamos instalar este fork 7-zip-zstd do 7zip. Atualmente, estamos usando 7z para extrair arquivos jar , apk , msi , exe e rpm . Para instalar ar você pode instalar o MinGW (que possui binutils como parte dele) aqui e executar o arquivo .exe baixado.

Se você receber um erro sobre a construção de bibliotecas ao tentar instalar a partir do pip, talvez seja necessário instalar as ferramentas de compilação do Windows. As ferramentas de compilação do Windows estão disponíveis gratuitamente em https://visualstudio.microsoft.com/visual-cpp-build-tools/

Se você receber um erro ao instalar o brotlipy no Windows, instalar o compilador acima deve corrigi-lo.

pdftotext é necessário para executar testes. (os usuários do cve-bin-tool podem não precisar dele, os desenvolvedores provavelmente precisarão.) A melhor abordagem para instalá-lo no Windows envolve o uso do conda (clique aqui para obter mais instruções).

Você pode verificar nossa configuração de CI para ver quais versões do python estamos testando explicitamente.

Este scanner não tenta explorar problemas ou examinar o código com mais detalhes; ele procura apenas assinaturas de biblioteca e números de versão. Como tal, não é possível dizer se alguém fez backport de correções para uma versão vulnerável e não funcionará se as informações da biblioteca ou da versão foram ofuscadas intencionalmente.

Esta ferramenta deve ser usada como uma verificação rápida e facilmente automatizável em um ambiente não malicioso, para que os desenvolvedores possam tomar conhecimento de bibliotecas antigas com problemas de segurança que foram compiladas em seus binários.

A ferramenta não garante que quaisquer vulnerabilidades reportadas estejam realmente presentes ou exploráveis, nem é capaz de encontrar todas as vulnerabilidades presentes com garantia.

Os usuários podem adicionar informações de triagem aos relatórios para marcar problemas como falsos positivos, indicar que o risco foi mitigado por alterações de configuração/uso e assim por diante.

Os detalhes da triagem podem ser reutilizados em outros projetos, por exemplo, a triagem em uma imagem base do Linux pode ser aplicada a vários contêineres usando essa imagem.

Para obter mais informações e uso de informações de triagem com a ferramenta, dê uma olhada aqui.

Se você estiver usando os recursos de scanner binário, esteja ciente de que temos apenas um número limitado de verificadores binários (veja a tabela acima), portanto, só podemos detectar essas bibliotecas. Contribuições de novos verificadores são sempre bem-vindas! Você também pode usar uma maneira alternativa de detectar componentes (por exemplo, uma ferramenta de lista de materiais como tern) e então usar a lista resultante como entrada para cve-bin-tool para obter uma lista de vulnerabilidades mais abrangente.

A ferramenta utiliza um banco de dados de vulnerabilidades para detectar as vulnerabilidades presentes, caso o banco de dados não seja atualizado com frequência (especialmente se a ferramenta for usada no modo offline), a ferramenta não será capaz de detectar quaisquer vulnerabilidades recém-descobertas. Portanto, é altamente recomendável manter o banco de dados atualizado.

A ferramenta não garante que todas as vulnerabilidades sejam relatadas, pois só tem acesso a um número limitado de bancos de dados de vulnerabilidades disponíveis publicamente. Contribuições para introduzir novas fontes de dados na ferramenta são sempre bem-vindas.

Embora algumas verificações de validação sejam realizadas nos dados do banco de dados de vulnerabilidades, a ferramenta não consegue afirmar a qualidade dos dados ou corrigir quaisquer discrepâncias se os dados estiverem incompletos ou inconsistentes. Isto pode resultar, por exemplo, em alguns relatórios de vulnerabilidade onde a gravidade é reportada como DESCONHECIDA.

Bugs e solicitações de recursos podem ser feitos por meio de problemas do GitHub. Esteja ciente de que esses problemas não são privados, portanto, tome cuidado ao fornecer resultados para garantir que você não divulgue problemas de segurança em outros produtos.

Solicitações pull também são bem-vindas via git.

Novos contribuidores devem ler o guia do contribuidor para começar.

Pessoas que já têm experiência em contribuir para projetos de código aberto podem não precisar do guia completo, mas ainda assim devem usar a lista de verificação de pull request para facilitar as coisas para todos.

Os colaboradores da ferramenta binária CVE são solicitados a aderir ao Código de Conduta da Comunidade Python. Entre em contato com Terri se tiver dúvidas ou dúvidas relacionadas a este código de conduta.

Problemas de segurança com a própria ferramenta podem ser relatados à equipe de resposta a incidentes de segurança da Intel em https://intel.com/security.

Se, ao usar esta ferramenta, você descobrir um problema de segurança com o código de outra pessoa, divulgue-o de forma responsável à parte apropriada.

Uso: cve-bin-tool <directory/file to scan>

opções:

-h, --help mostra esta mensagem de ajuda e sai

-e EXCLUIR, --excluir EXCLUIR

Separados por vírgulas Excluir caminho do diretório

-V, --version mostra o número da versão do programa e sai

--disable-versão-verificação

ignora a verificação de uma nova versão

--disable-validação-verificação

ignora a verificação de arquivos xml em relação ao esquema

--offline opera no modo offline

--detailed adiciona descrição CVE no relatório csv ou json (sem efeito no console, html ou pdf)

Download de dados CVE:

Argumentos relacionados a fontes de dados e configuração de cache

-n {api,api2,json,json-espelho,json-nvd}, --nvd {api,api2,json,json-espelho,json-nvd}

escolha o método para obter listas CVE do NVD

-u {agora, diariamente, nunca, mais recente}, --update {agora, diariamente, nunca, mais recente}

cronograma de atualização para fontes de dados e banco de dados de explorações (padrão: diariamente)

--nvd-api-key NVD_API_KEY

Especifique a chave API do NVD (usada para melhorar o limite de taxa do NVD).

Defina como `no` para ignorar quaisquer chaves no ambiente.

-d DISABLE_DATA_SOURCE, --disable-data-source DISABLE_DATA_SOURCE

lista separada por vírgula de fontes de dados (CURL, EPSS, GAD, NVD, OSV, PURL2CPE, REDHAT, RSD) para desabilitar (padrão: NONE)

--use-espelho USE_MIRROR

use um espelho para atualizar o banco de dados

Entrada:

diretório diretório a ser verificado

-i INPUT_FILE, --arquivo de entrada INPUT_FILE

forneça o nome do arquivo de entrada

-C CONFIGURAÇÃO, --config CONFIGURAÇÃO

fornecer arquivo de configuração

-L PACKAGE_LIST, --package-list PACKAGE_LIST

fornecer lista de pacotes

--sbom {spdx,ciclonedx,swid}

especifique o tipo de lista de materiais de software (sbom) (padrão: spdx)

--sbom-arquivo SBOM_FILE

forneça o nome do arquivo sbom

--vex-arquivo VEX_FILE

fornecer nome de arquivo de troca de exploração de vulnerabilidade (vex) para processamento de triagem

Saída:

-q, --quiet suprime a saída

-l {depuração, informação, aviso, erro, crítico}, --log {depuração, informação, aviso, erro, crítico}

nível de log (padrão: info)

-o OUTPUT_FILE, --arquivo de saída OUTPUT_FILE

forneça o nome do arquivo de saída (padrão: saída para stdout)

--html-tema HTML_THEME

fornecer diretório de tema personalizado para relatório HTML

-f {csv,json,json2,console,html,pdf}, --format {csv,json,json2,console,html,pdf}

atualizar formato de saída (padrão: console)

especifique vários formatos de saída usando vírgula (',') como separador

nota: não use espaços entre vírgula (',') e os formatos de saída.

--generate-config {yaml,toml,yaml,toml,toml,yaml}

gerar arquivo de configuração para a ferramenta cve bin nos formatos toml e yaml.

-c CVSS, --cvss Pontuação CVSS mínima do CVSS (como número inteiro no intervalo de 0 a 10) para relatar (padrão: 0)

-S {baixo, médio, alto, crítico}, --severity {baixo, médio, alto, crítico}

gravidade mínima de CVE a ser relatada (padrão: baixa)

--métricas

verifique métricas (por exemplo, EPSS) de cves encontrados

--epss-percentil EPSS_PERCENTILE

o percentil epss mínimo do CVE varia entre 0 a 100 para relatar. Ativa automaticamente `--metrics`

--epss-probabilidade EPSS_PROBABILITY

a probabilidade epss mínima de CVE varia entre 0 a 100 para relatar. Ativa automaticamente `--metrics`

--no-0-cve-report só produz relatório quando CVEs são encontrados

-A [-], --disponível-correção [-]

Lista as correções disponíveis do pacote da distribuição Linux

-b [-], --backport-fix [-]

Lista correções backportadas, se disponíveis na distribuição Linux

--affected-versions Lista as versões do produto afetadas por um determinado CVE (para facilitar atualizações)

--sbom-saída SBOM_OUTPUT

forneça o nome do arquivo da lista de materiais do software (sbom) para gerar

--sbom-type {spdx,ciclonedx}

especifique o tipo de lista de materiais de software (sbom) a ser gerada (padrão: spdx)

--sbom-format {tag,json,yaml}

especifique o formato da lista de materiais do software (sbom) a ser gerada (padrão: tag)

Saída Vex:

Argumentos relacionados ao documento de saída Vex.

--vex-ouptput VEX_OUTPUT

Fornece nome de arquivo de troca de exploração de vulnerabilidade (vex) para gerar

--vex-type {ciclonedx, csaf, openvex}

especifique o tipo de troca de exploração de vulnerabilidade (vex) a ser gerada (padrão: cyclonedx)

--produto PRODUTO Nome do produto

--release RELEASE Versão de lançamento

--vendor VENDOR Fornecedor/fornecedor do produto

-rr REVISION_REASON, --revision-reason REVISION_REASON

um motivo para a atualização do documento vex deve ser especificado entre aspas duplas

--filter-triage Filtra cves com base nos dados de triagem do arquivo Vex

Mesclar relatório:

Argumentos relacionados a relatórios intermediários e mesclados

-a [ANEXAR], --append [ANEXAR]

salve a saída como relatório intermediário no formato json

-t TAG, --tag TAG adiciona uma tag exclusiva para diferenciar vários relatórios intermediários

-m MERGE, --merge MERGE

caminho de relatórios intermediários separados por vírgula para mesclagem

-F FILTRO, --filtro FILTRO

string de tag separada por vírgula para filtrar relatórios intermediários

Damas:

-s SALTA, --skips SALTA

lista separada por vírgula de verificadores para desativar

-r RUNS, --runs RUNS lista de verificadores separados por vírgula para ativar

Gerenciamento de banco de dados:

--import-json IMPORT_JSON

importar banco de dados de arquivos json cortados por anos

--ignore-sig não verifica a assinatura PGP ao importar dados json

--log-assinatura-erro

quando a assinatura não corresponde, registre apenas o erro em vez de interromper (INSEGURO)

--verificar PGP_PUBKEY_PATH

verifique o sinal PGP ao importar arquivos json

--export-json EXPORT_JSON

exportar banco de dados como arquivos json divididos por anos

--pgp-sign PGP_PRIVATE_KEY_PATH

assinar arquivos json exportados com PGP

--passphrase SENHA

senha necessária para assinatura com PGP

--export EXPORT nome do arquivo do banco de dados de exportação

--import IMPORT importar nome do arquivo do banco de dados

Explorações:

--exploits verifica explorações de cves encontrados

Obsoleto:

--triage-input-file TRIAGE_INPUT_FILE

substituído por --vex-file

-x, --extract extrair automaticamente arquivos compactados

--report Produz um relatório mesmo se não houver CVE para o respectivo formato de saídaPara obter mais informações sobre todas essas opções, consulte o manual do usuário da ferramenta binária CVE.