Com o tempo, coletei uma variedade de consultas de pesquisa interessantes, engraçadas e deprimentes para conectar ao Shodan, o mecanismo de pesquisa (literal) da Internet. Alguns retornam resultados indutores de facepalm, enquanto outros retornam vulnerabilidades graves e/ou antigas na natureza.

A maioria dos filtros de pesquisa exige uma conta Shodan.

Você pode presumir que essas consultas retornam apenas instâncias não seguras/abertas quando possível. Para seu próprio benefício legal, não tente fazer login (mesmo com senhas padrão) se não estiver! Limite os resultados adicionando filtros como country:US ou org:"Harvard University" ou hostname:"nasa.gov" ao final.

O mundo e seus dispositivos estão rapidamente se tornando mais conectados por meio da novíssima Internet do Coisas Merda – e exponencialmente mais perigoso como resultado. Para esse fim, espero que esta lista espalhe a consciência (e, francamente, o medo de fazer xixi nas calças) em vez de causar danos.

E como sempre, descubra e divulgue com responsabilidade! ?

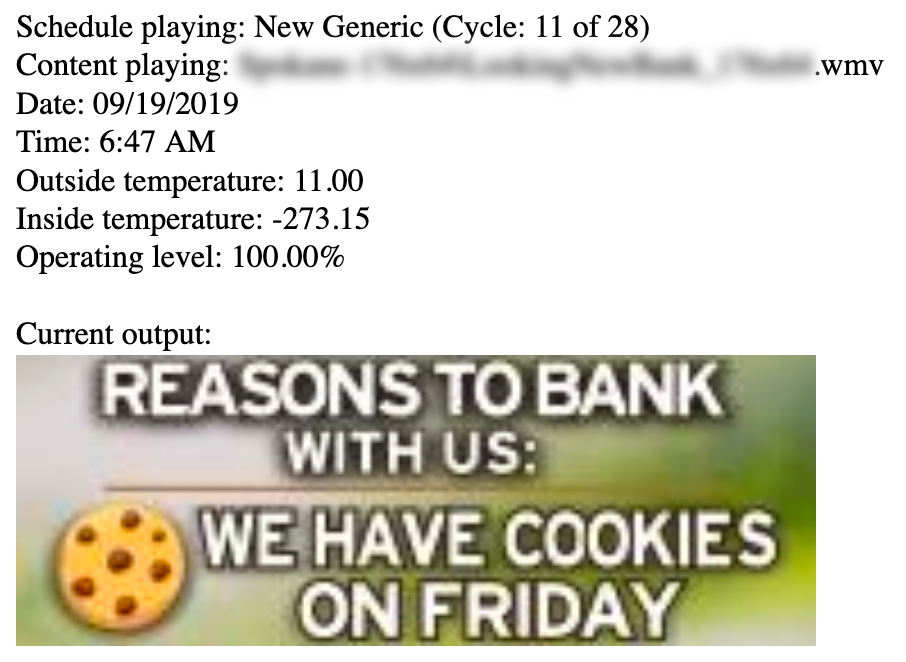

"Server: Prismview Player"

"in-tank inventory" port:10001

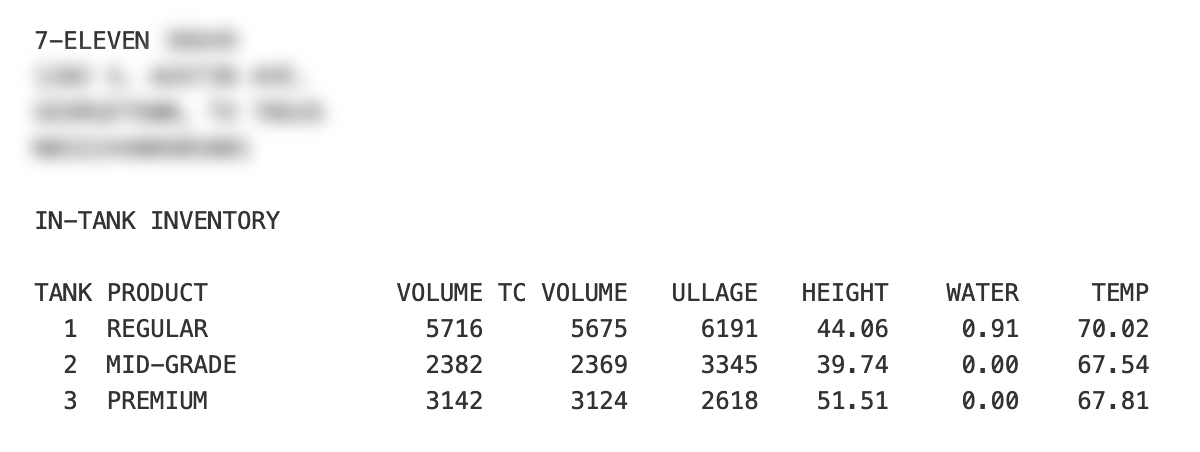

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

Mecanismo de escuta telefônica descrito pela Cisco na RFC 3924:

Interceptação legal é a interceptação e monitoramento legalmente autorizado das comunicações de um sujeito de interceptação. O termo "sujeito de interceptação" [...] refere-se ao assinante de um serviço de telecomunicações cujas comunicações e/ou informações relacionadas à interceptação (IRI) foram legalmente autorizadas a serem interceptadas e entregues a alguma agência.

"[2J[H Encartele Confidential"

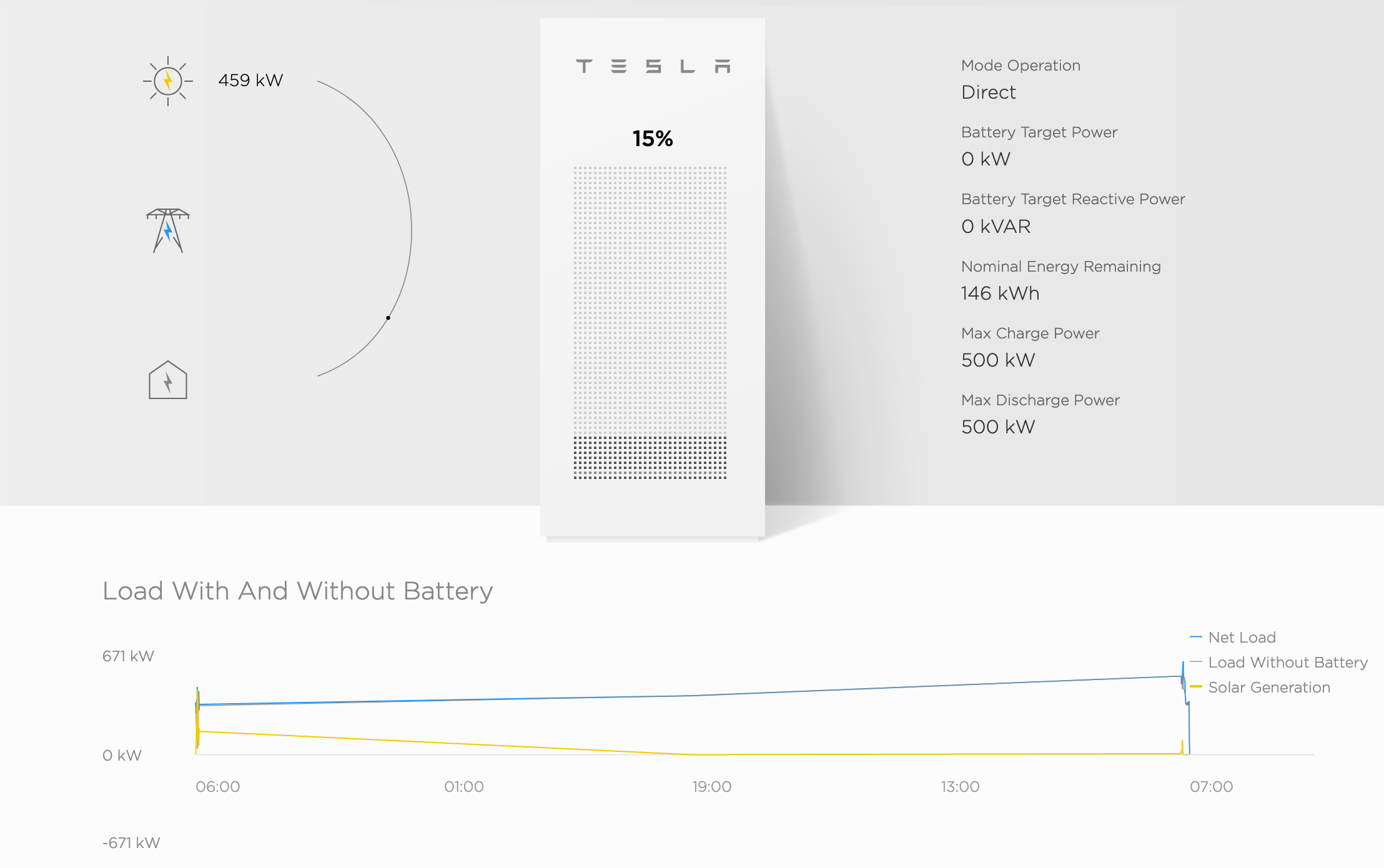

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

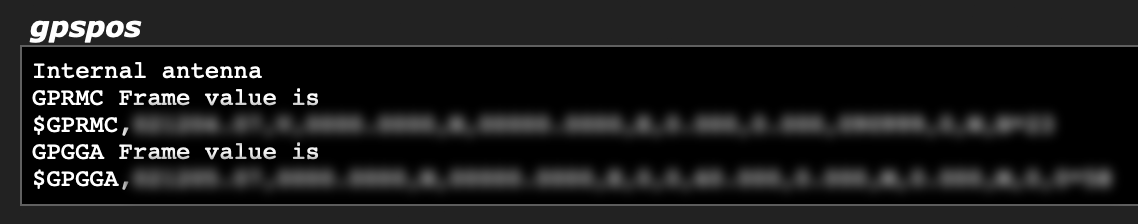

Shodan criou um Rastreador de Navios muito legal que também mapeia a localização dos navios em tempo real!

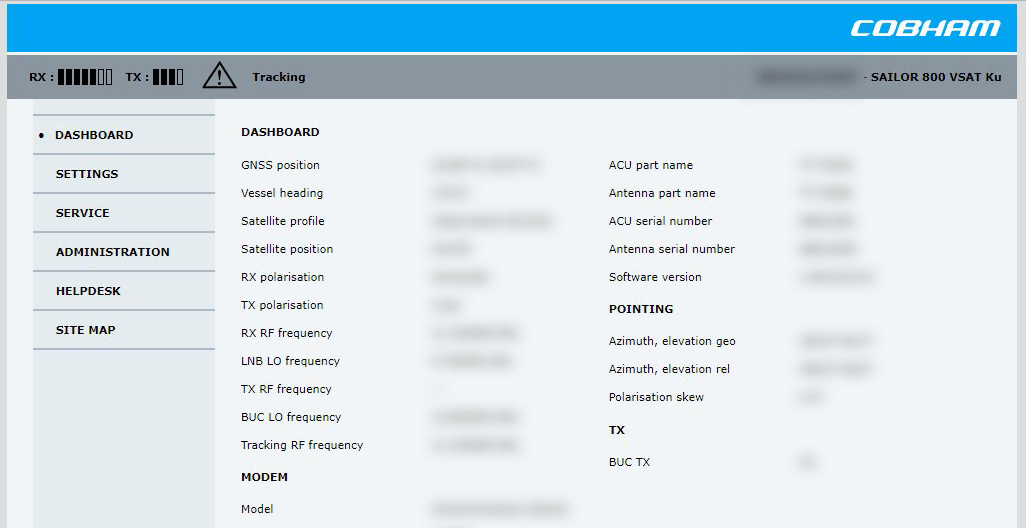

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

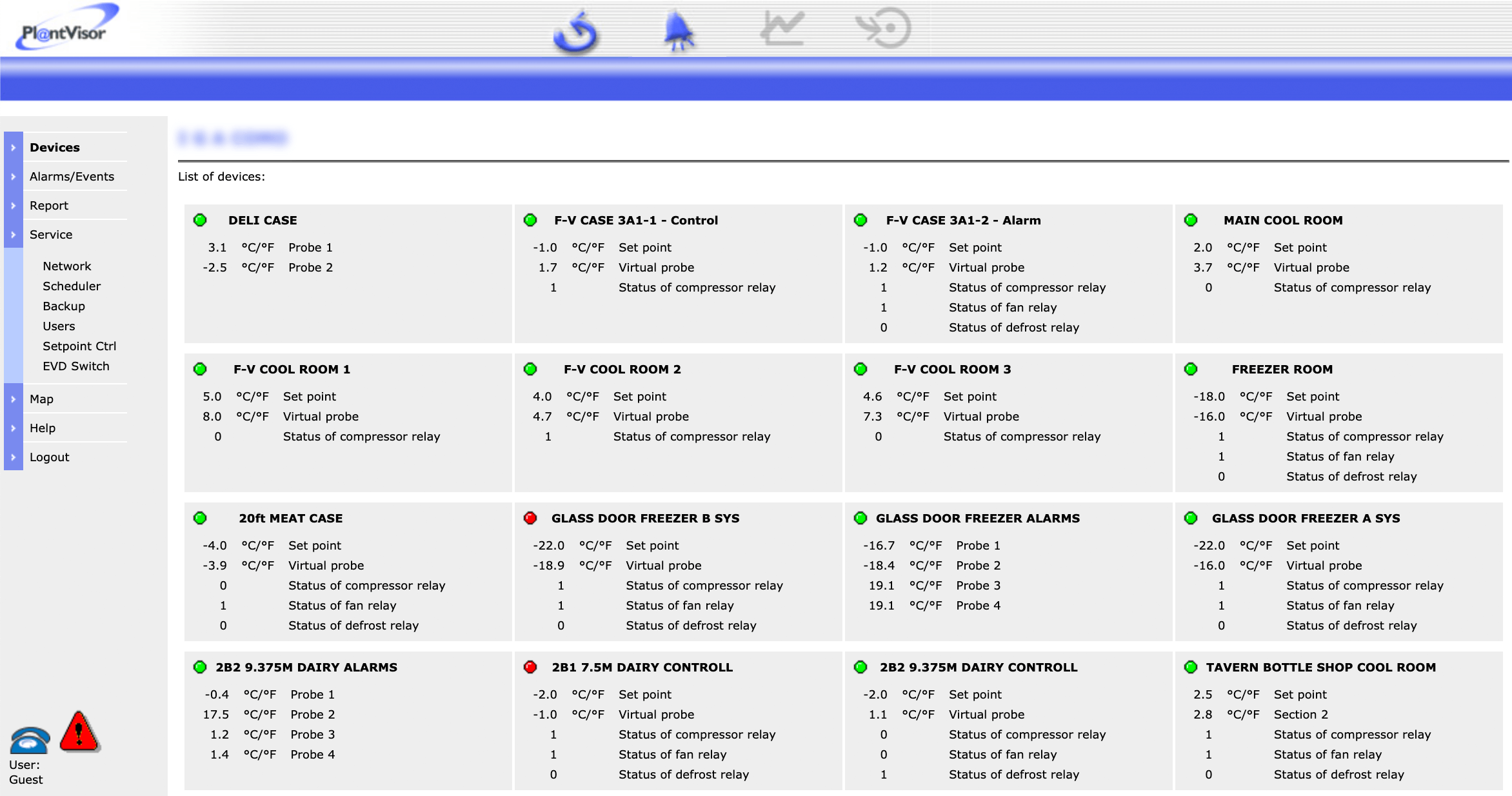

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

Felizmente, são protegidos por padrão, mas essas mais de 1.700 máquinas ainda não têm nada a ver com a Internet.

"DICOM Server Response" port:104

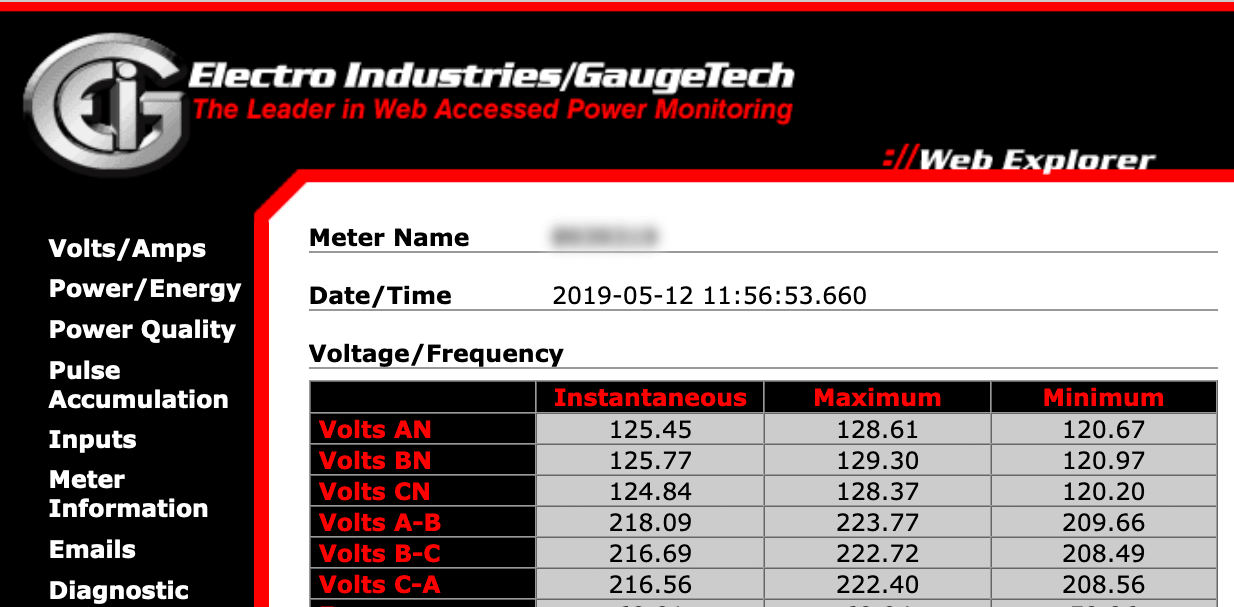

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

"log off" "select the appropriate"

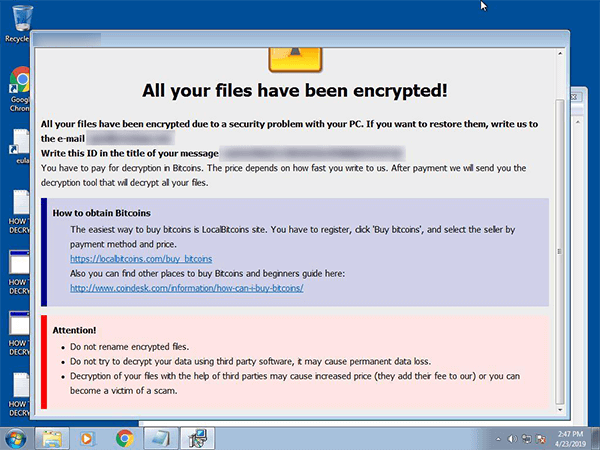

"authentication disabled" "RFB 003.008"

A propósito, Shodan Images é uma ótima ferramenta complementar para navegar pelas capturas de tela! ? →

O primeiro resultado agora. ?

99,99% são protegidos por uma tela secundária de login do Windows.

"x03x00x00x0bx06xd0x00x00x124x00"

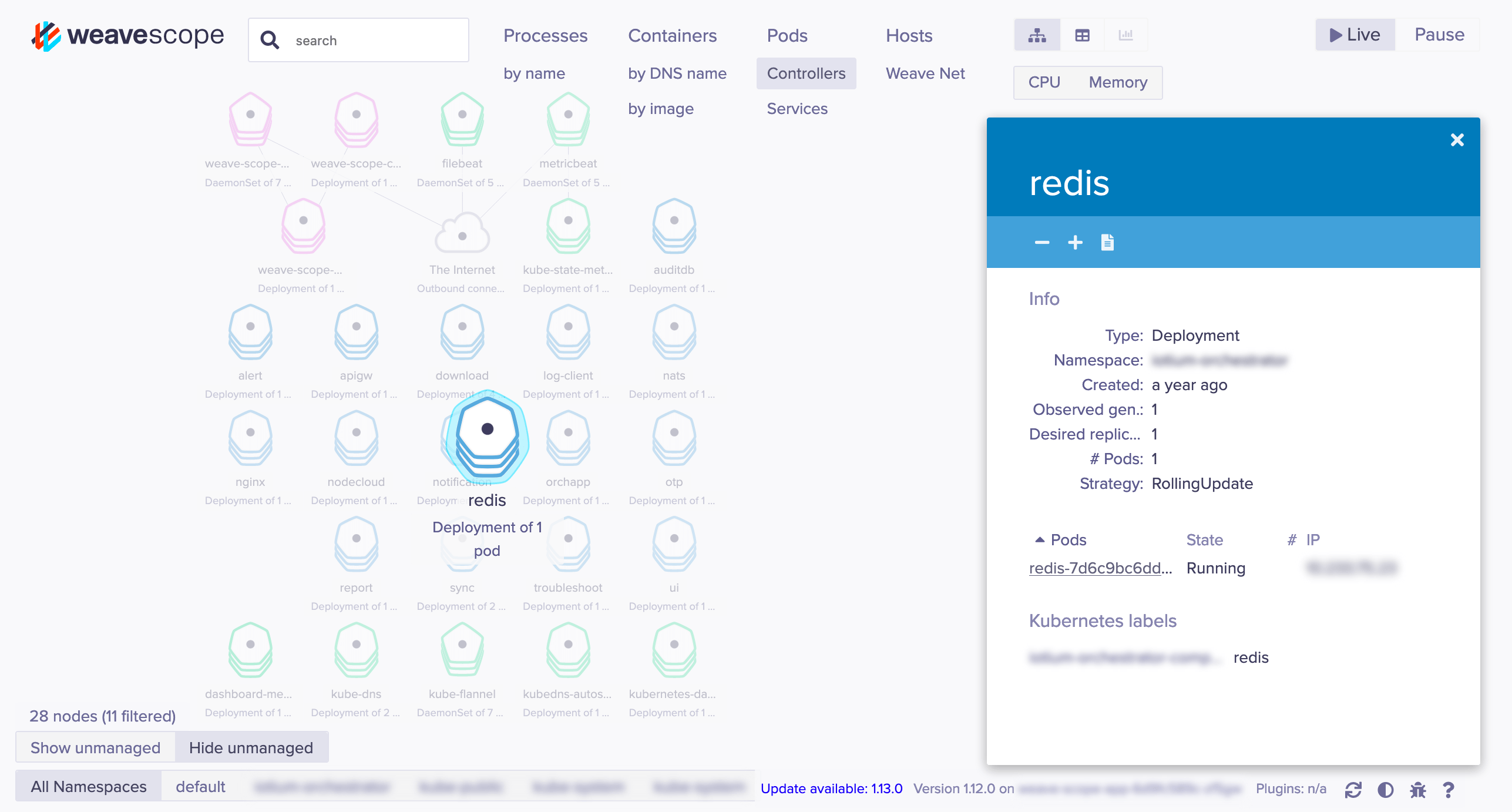

Acesso de linha de comando dentro de pods Kubernetes e contêineres Docker e visualização/monitoramento em tempo real de toda a infraestrutura.

title:"Weave Scope" http.favicon.hash:567176827

Versões mais antigas eram inseguras por padrão. Muito assustador.

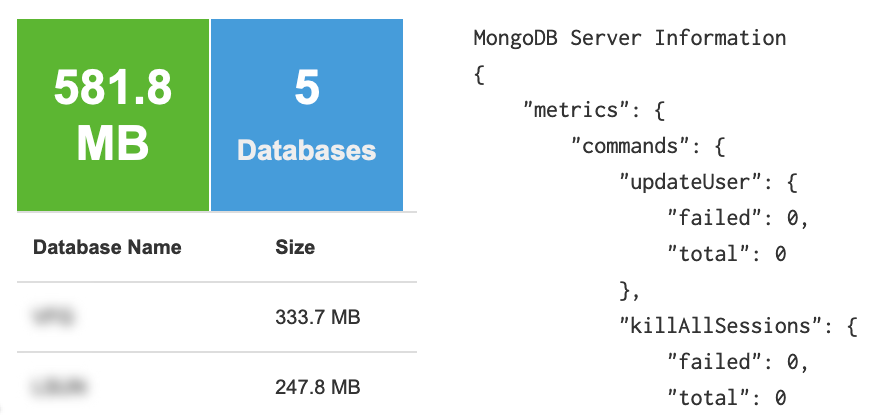

"MongoDB Server Information" port:27017 -authentication

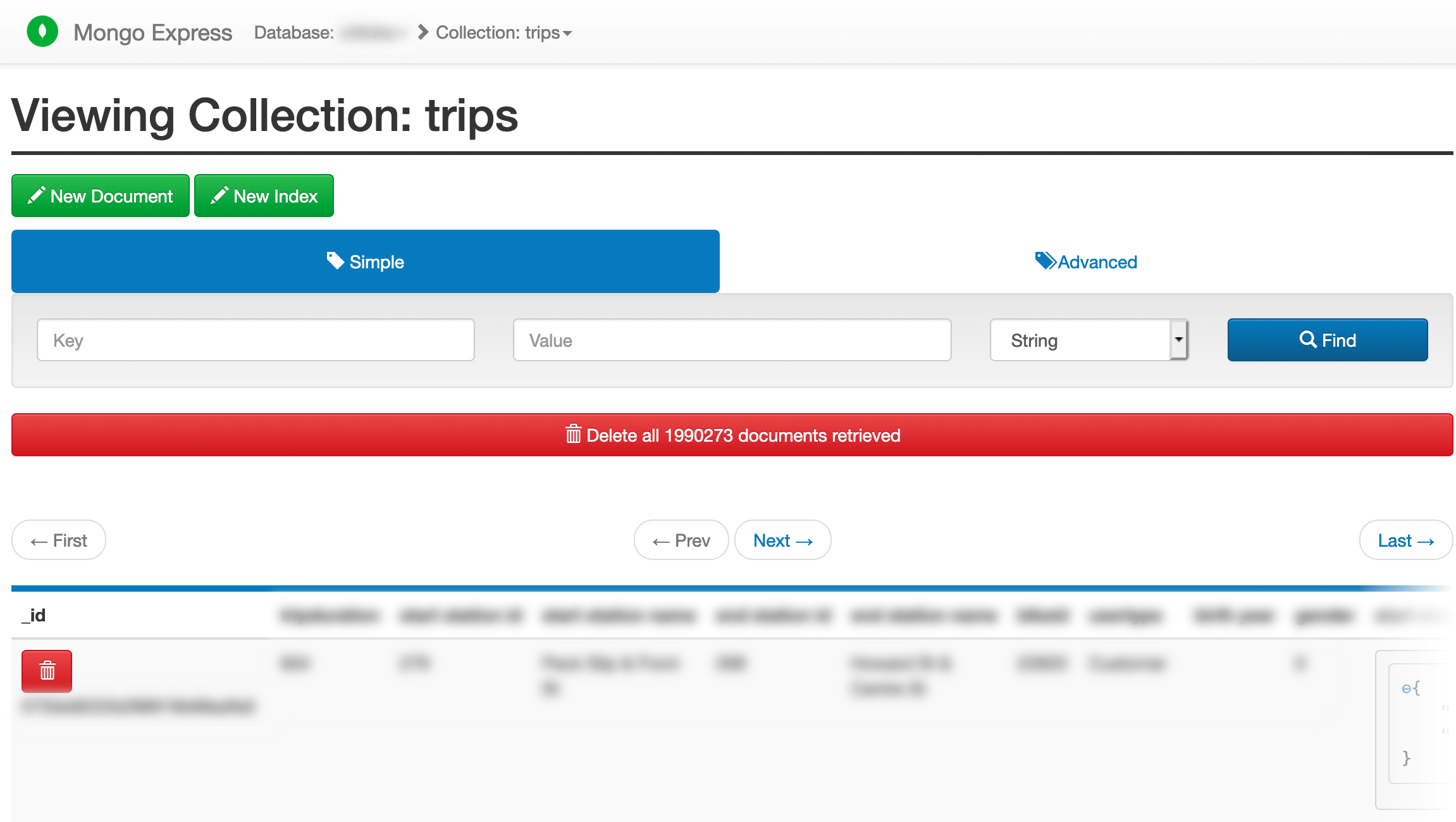

Como o infame phpMyAdmin, mas para MongoDB.

"Set-Cookie: mongo-express=" "200 OK"

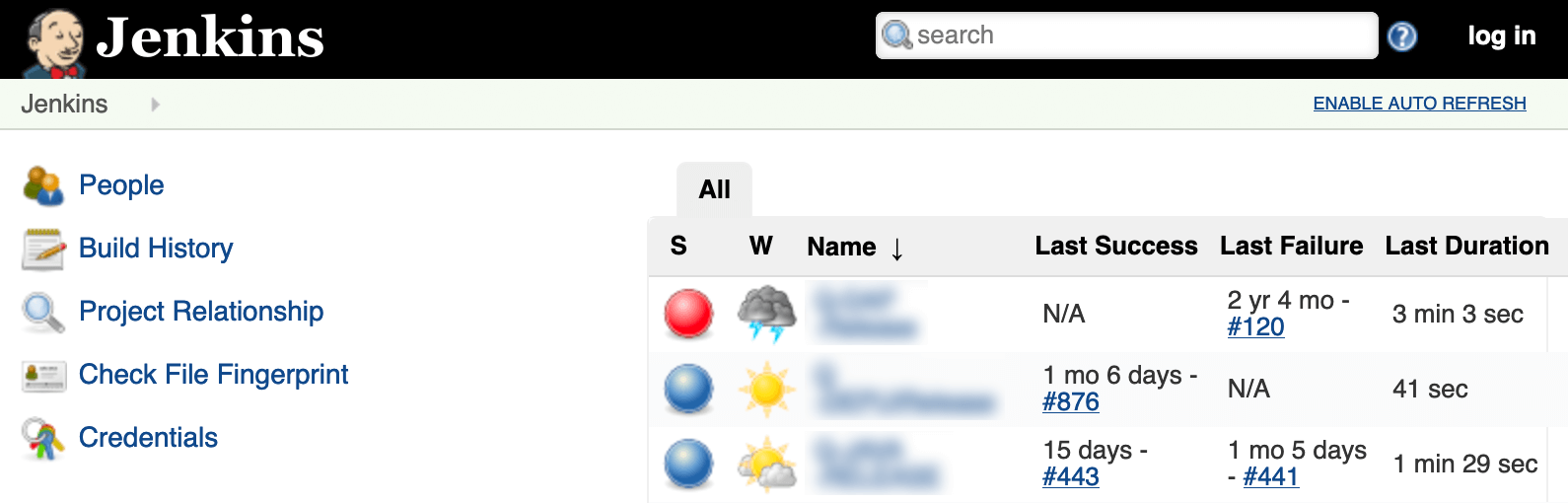

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root via Telnet? → "root@" port:23 -login -password -name -Session

Um resultado tangencial da abordagem desleixada de atualização fragmentada do Google. ? Mais informações aqui.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

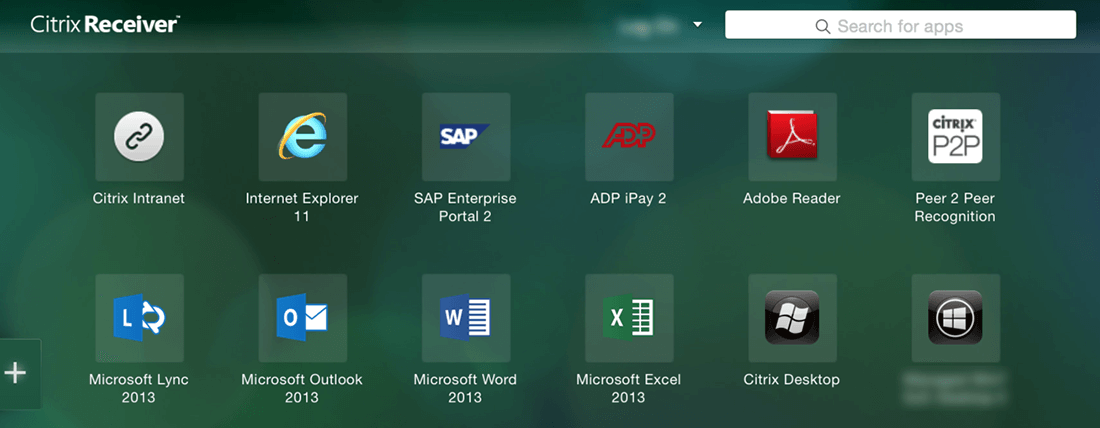

"Citrix Applications:" port:1604

Vulnerável (mais ou menos "por design", mas especialmente quando exposto).

"smart install client active"

PBX "gateway console" -password port:23

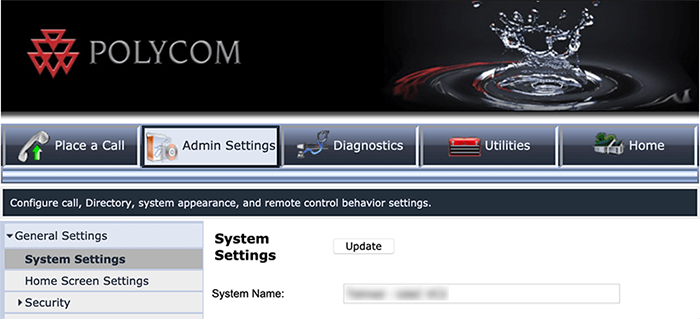

http.title:"- Polycom" "Server: lighttpd"

Configuração Telnet: ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

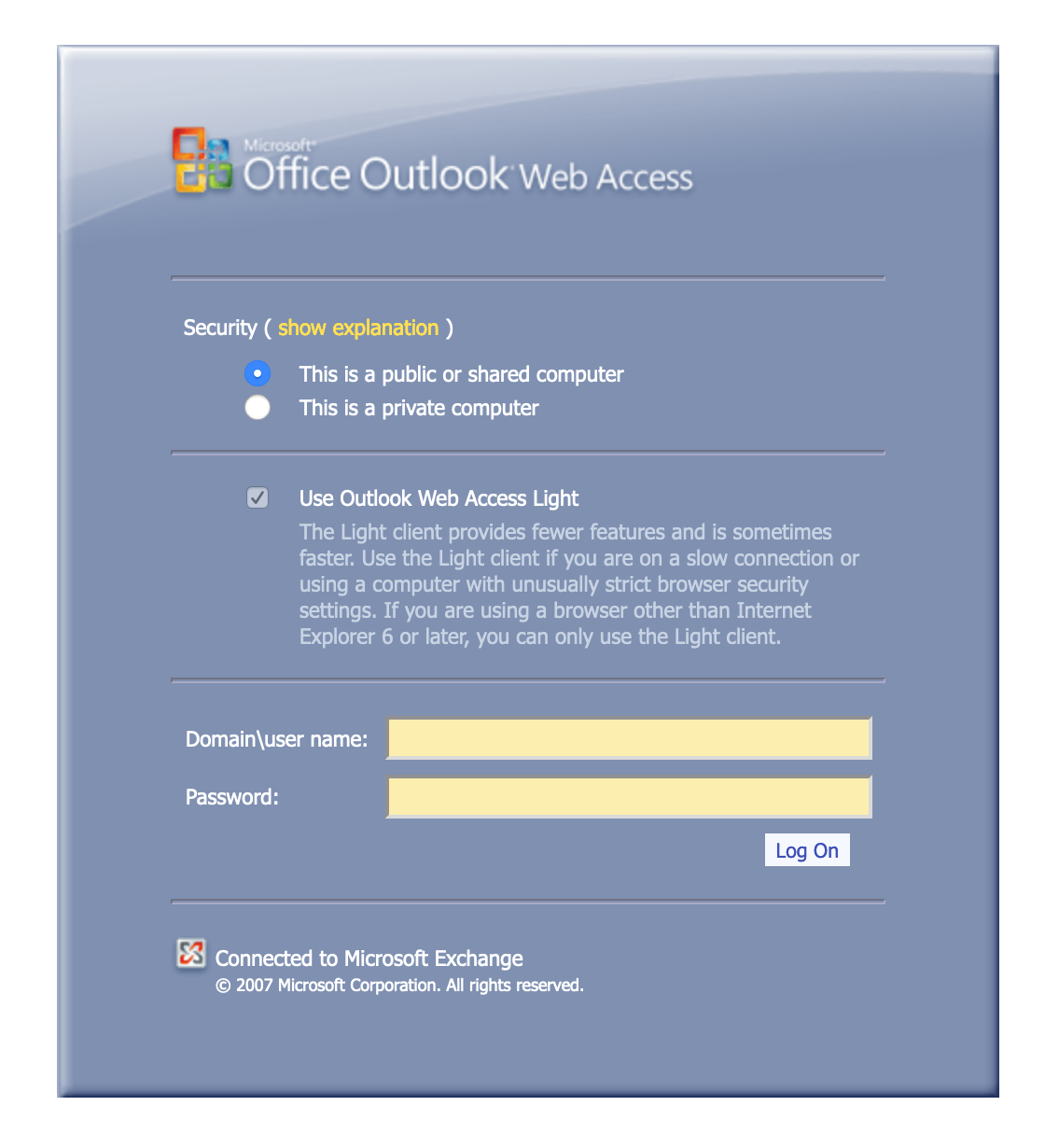

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

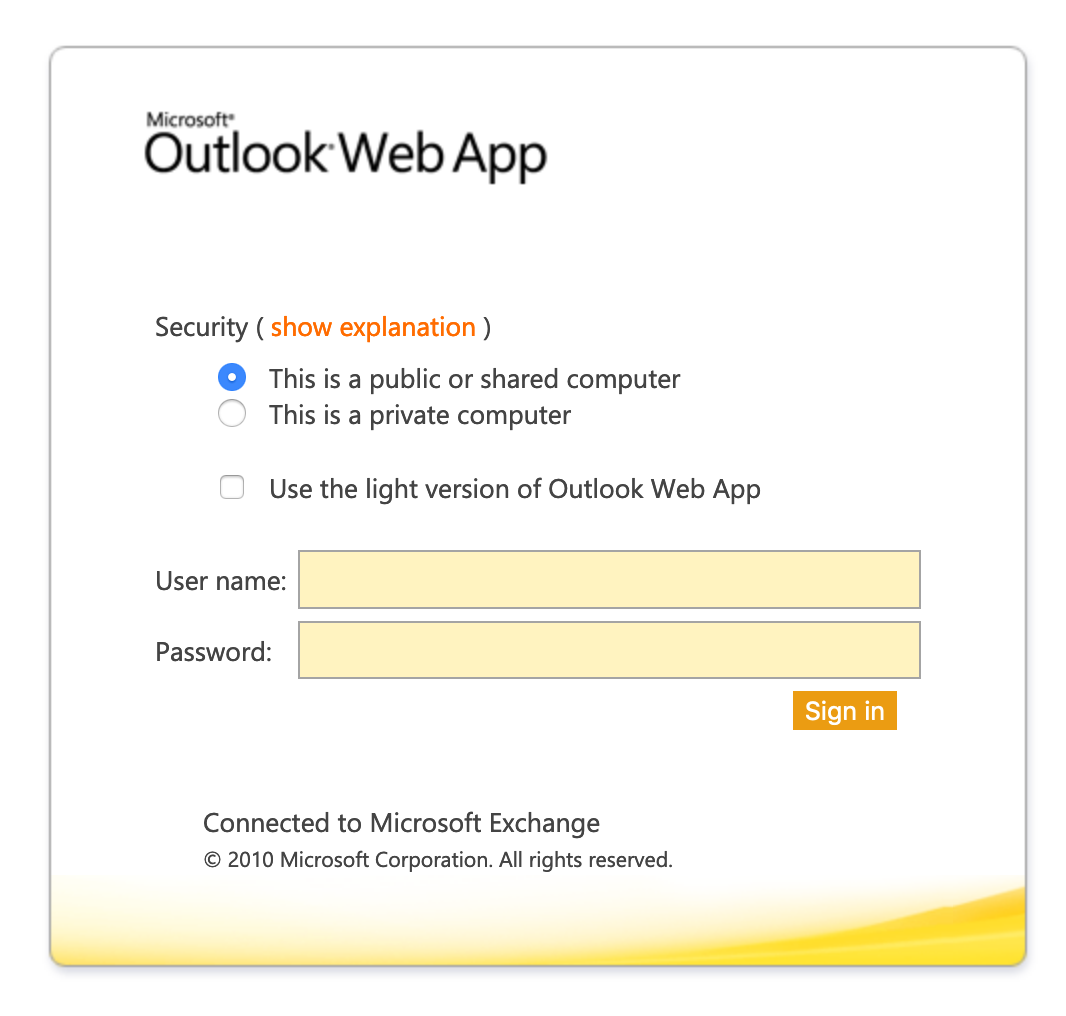

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

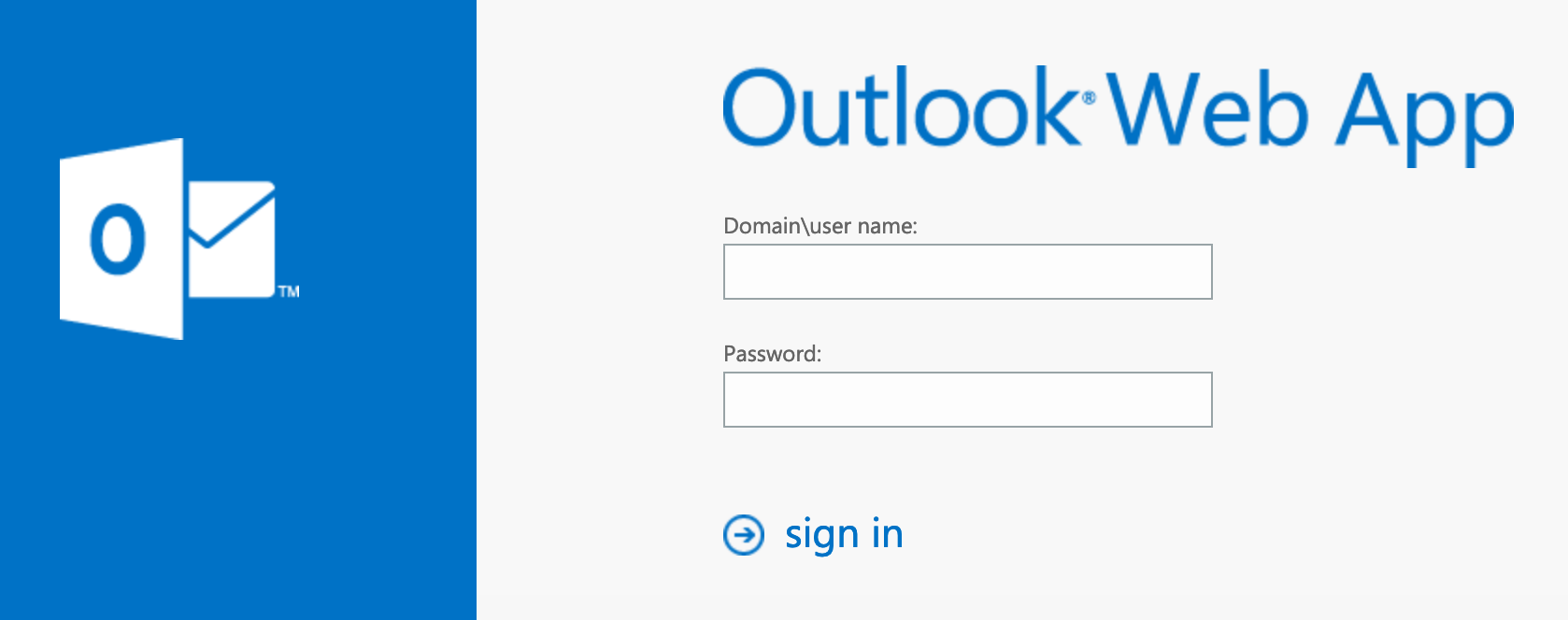

"X-MS-Server-Fqdn"

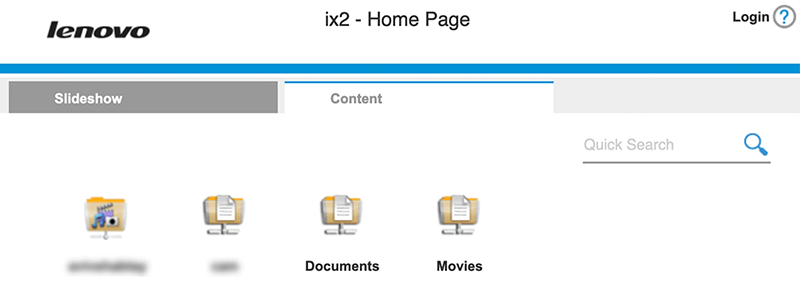

Produz cerca de 500.000 resultados... reduza adicionando "Documentos" ou "Vídeos", etc.

"Authentication: disabled" port:445

Especificamente controladores de domínio: ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

Em relação aos compartilhamentos de rede padrão de arquivos QuickBooks:? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

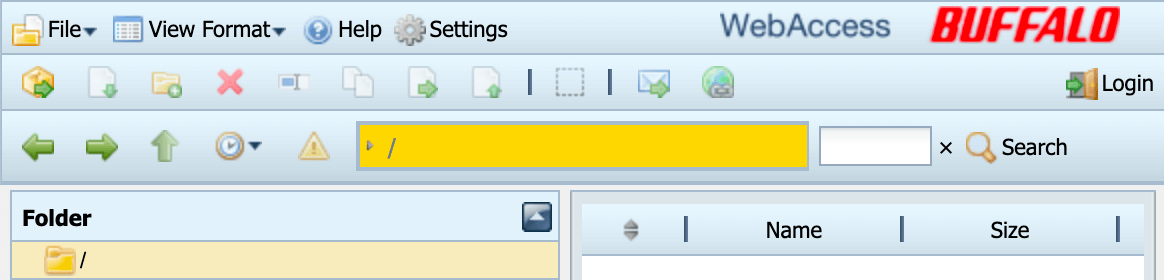

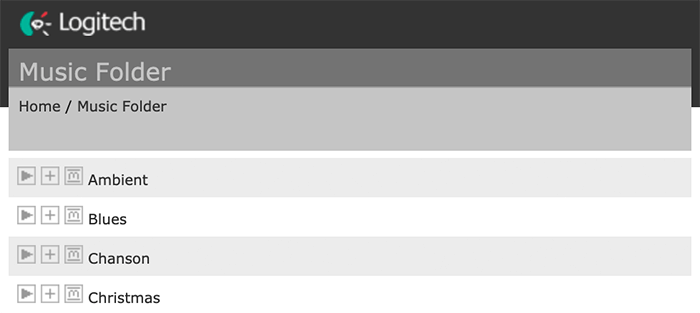

"Server: Logitech Media Server" "200 OK"

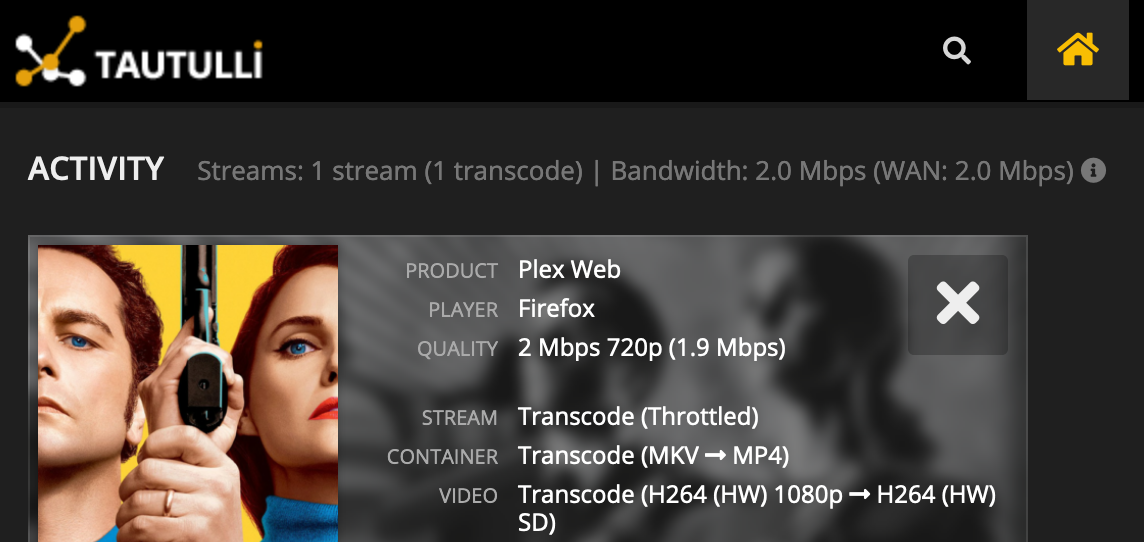

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

Imagens de exemplo não são necessárias. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

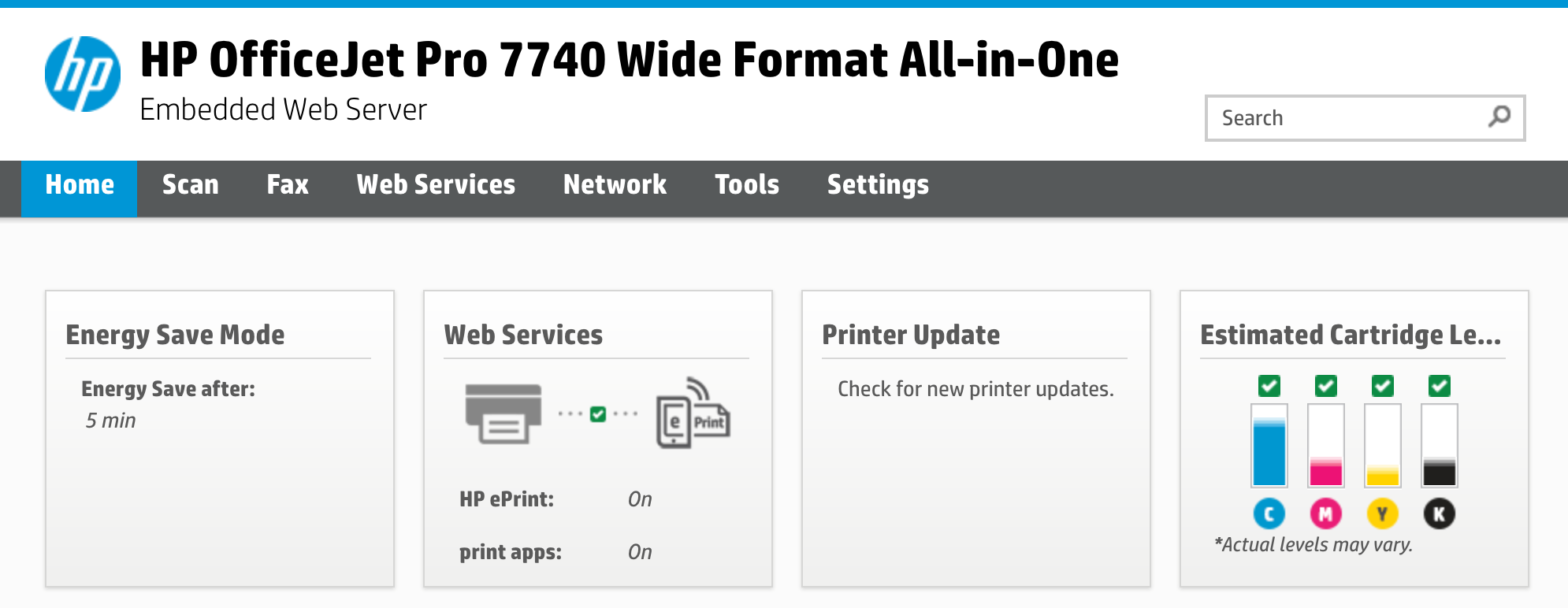

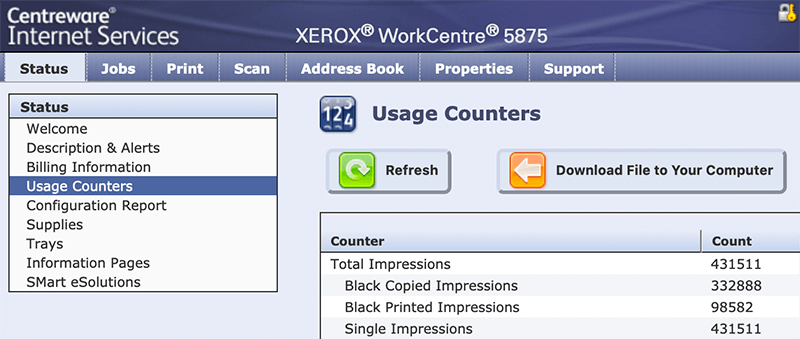

"Serial Number:" "Built:" "Server: HP HTTP"

ssl:"Xerox Generic Root"

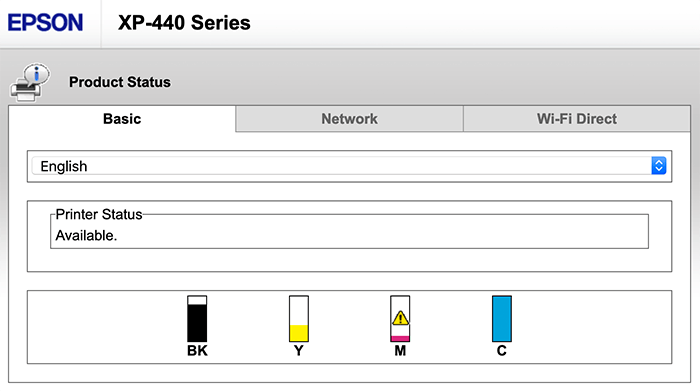

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

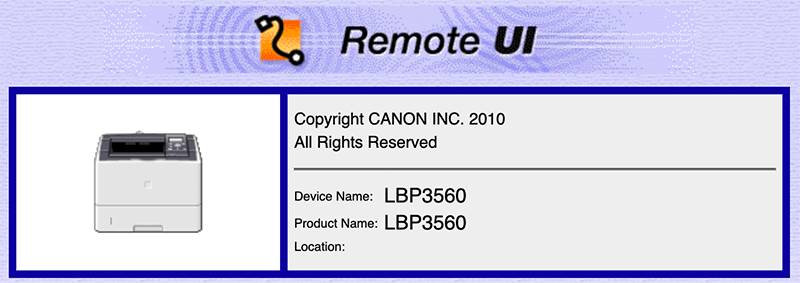

"Server: CANON HTTP Server"

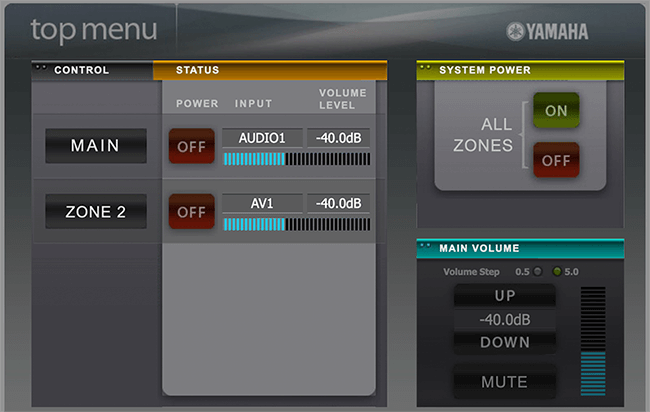

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TVs, HomePods, etc.

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

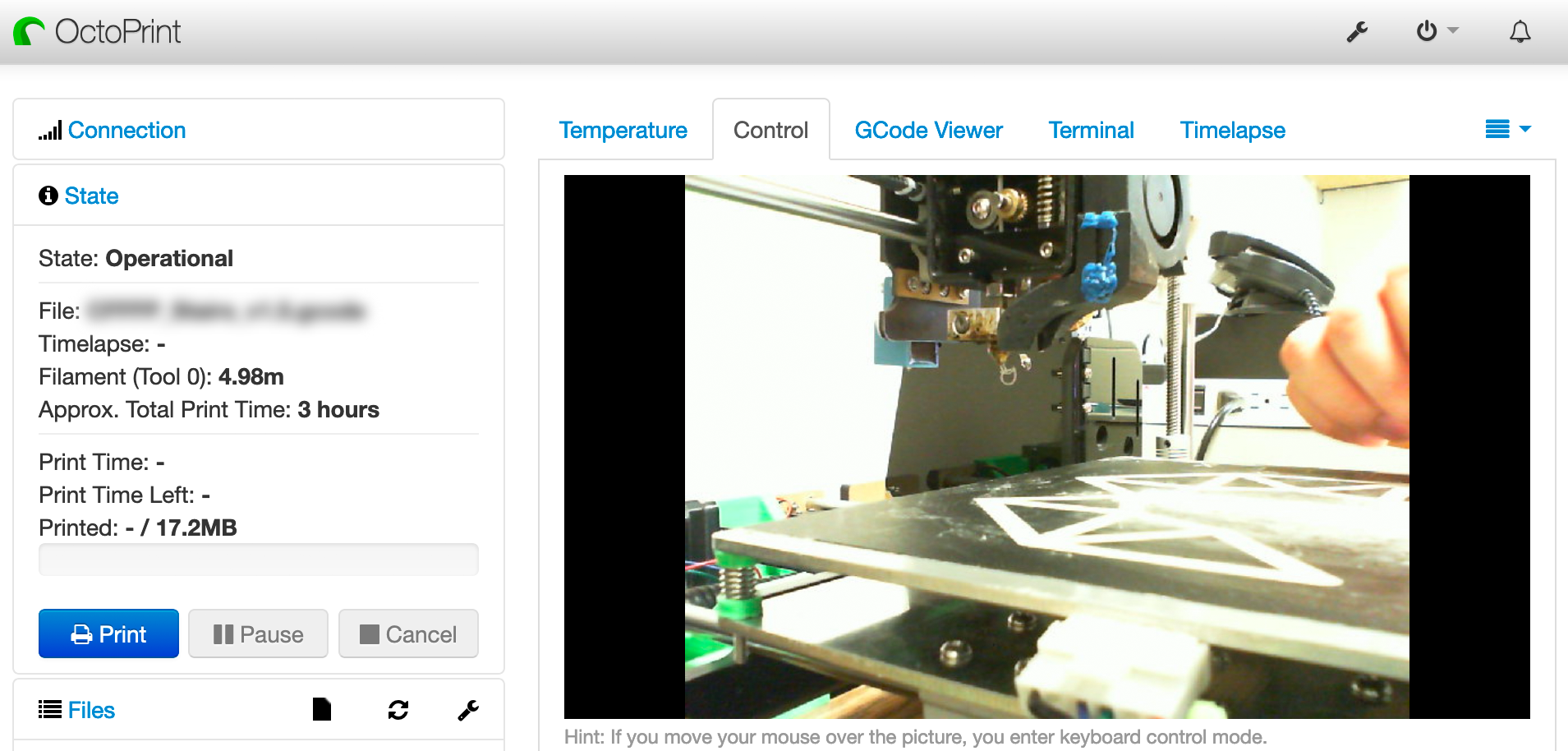

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

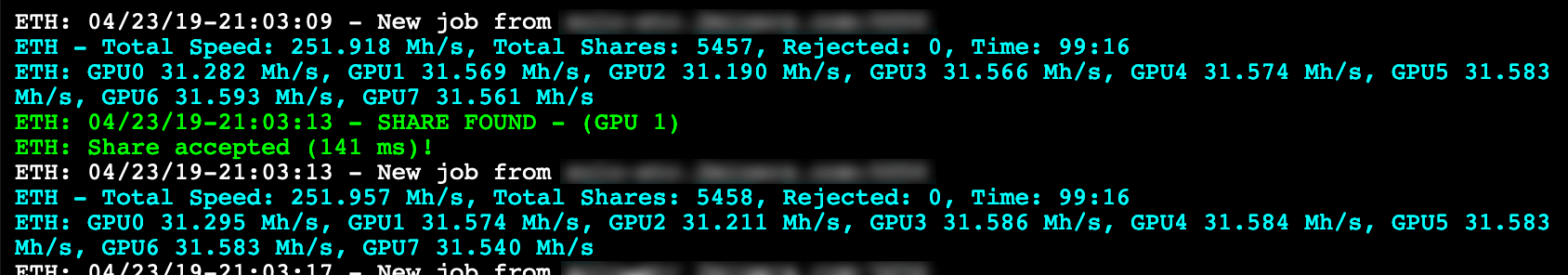

"ETH - Total speed"

Substitua .pem por qualquer extensão ou nome de arquivo como phpinfo.php .

http.title:"Index of /" http.html:".pem"

Arquivos wp-config.php expostos contendo credenciais de banco de dados.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

A porta 17 (RFC 865) tem uma história bizarra...

port:17 product:"Windows qotd"

"X-Recruiting:"

Se você encontrou alguma outra joia interessante do Shodan, seja uma consulta de pesquisa ou um exemplo específico, definitivamente deixe um comentário no blog ou abra um problema/PR aqui no GitHub.

Boa viagem, colegas penetradores!

Na medida do possível por lei, Jake Jarvis renunciou a todos os direitos autorais e direitos relacionados ou conexos a este trabalho.

Espelhado de uma postagem do blog em https://jarv.is/notes/shodan-search-queries/.