o365-attack-toolkit permite que os operadores realizem ataques de phishing oauth.

Decidimos passar do antigo modelo de definições estáticas para um modelo totalmente “interativo” com a conta em tempo real.

O endpoint de phishing é responsável por servir o arquivo HTML que executa o phishing do token OAuth.

Posteriormente, o token será utilizado pelos serviços backend para realizar os ataques definidos.

A interface de gerenciamento pode ser utilizada para inspecionar as informações extraídas da API Microsoft Graph.

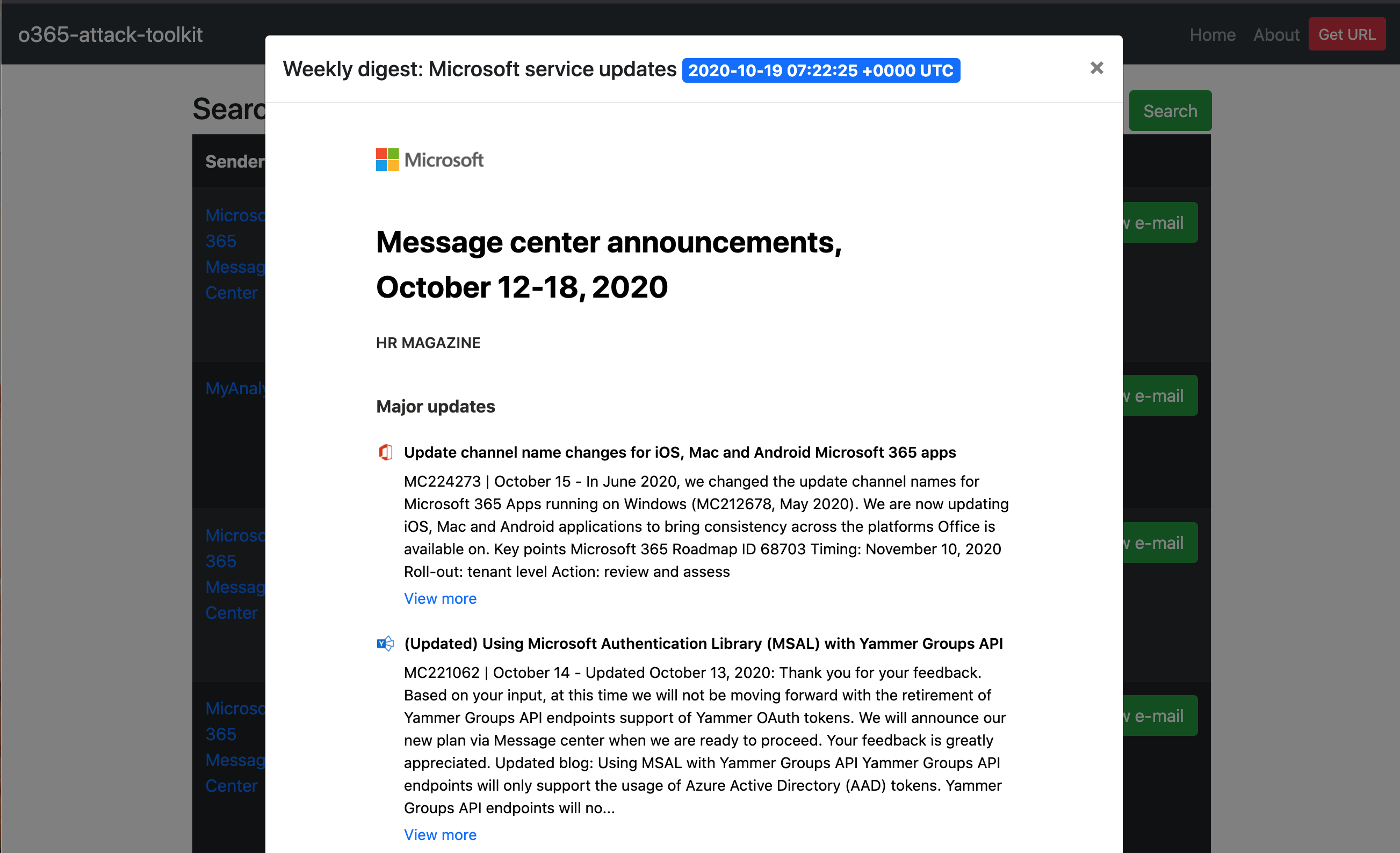

Os e-mails dos usuários podem ser acessados pesquisando palavras-chave específicas usando a interface de gerenciamento. O antigo recurso de download de e-mails com palavras-chave foi descontinuado.

A nova versão desta ferramenta permite enviar e-mails HTML/TXT, incluindo anexos para um endereço de e-mail específico do usuário comprometido. Este recurso é extremamente útil, pois o envio de um e-mail de spear-phishing do usuário é mais confiável.

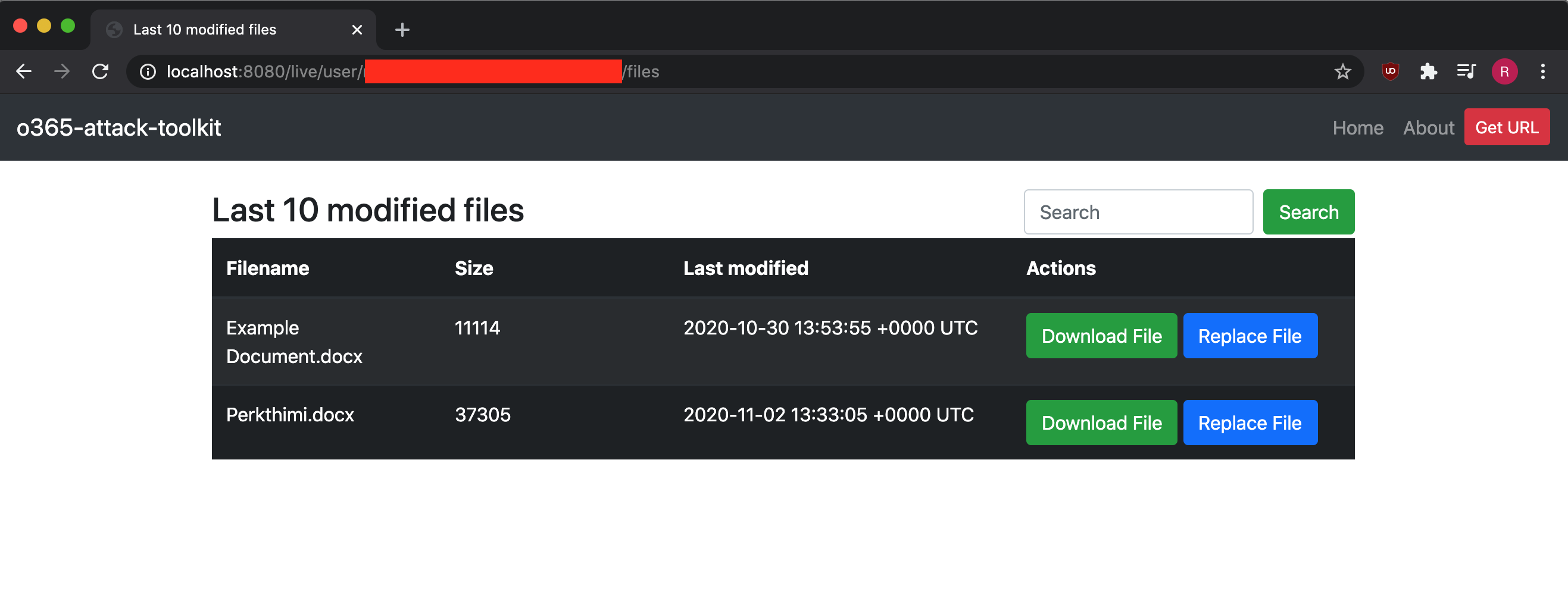

A API Microsoft Graph pode ser usada para acessar arquivos nas bibliotecas de documentos do OneDrive, OneDrive for Business e SharePoint. Os arquivos do usuário podem ser pesquisados e baixados interativamente usando a interface de gerenciamento. O antigo recurso de download de arquivos com palavras-chave foi descontinuado.

O documento dos usuários hospedado no OneDrive/Sharepoint pode ser modificado usando a API Graph. Na versão inicial deste kit de ferramentas, os últimos 10 arquivos seriam backdoorados com uma macro predefinida. Isso era arriscado durante as operações do Red Team, daí o uso limitado. Por esse motivo, implementamos um recurso de substituição manual de arquivos para ter mais controle sobre o ataque.

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

Um exemplo de configuração conforme abaixo:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

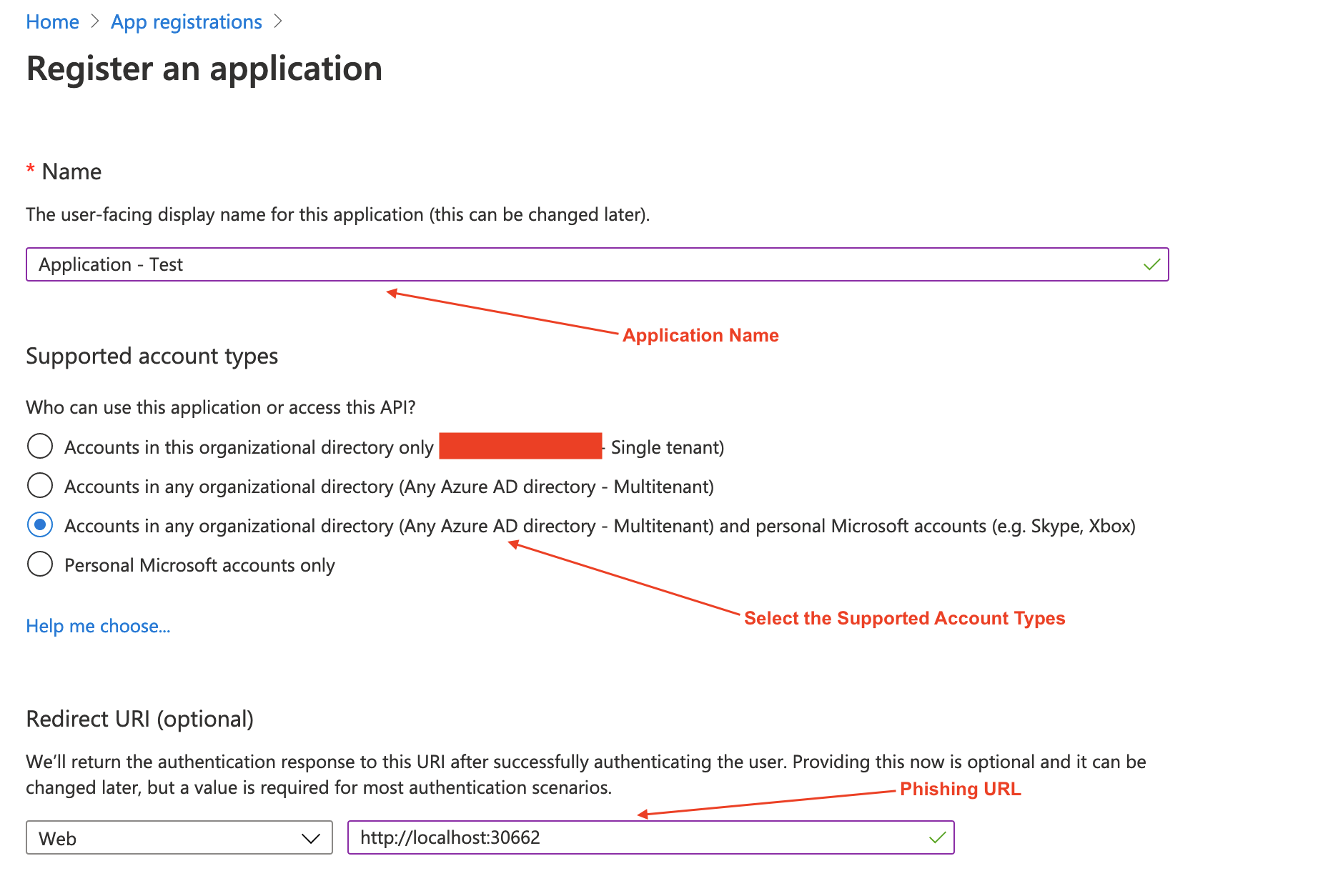

Antes de começar a usar este kit de ferramentas, você precisa criar um aplicativo no Portal do Azure. Vá para Azure Active Directory -> Registros de aplicativos -> Registrar um aplicativo.

Após criar o aplicativo, copie o ID do aplicativo no arquivo de configuração.

Você precisa criar um segredo do cliente que pode ser feito conforme mostrado na imagem a seguir:

Atualize o segredo do cliente no arquivo de configuração.

A interface de gerenciamento permite que o operador interaja com os usuários comprometidos.