TheHive é uma plataforma escalonável de resposta a incidentes de segurança gratuita e de código aberto 3 em 1, projetada para facilitar a vida de SOCs, CSIRTs, CERTs e qualquer profissional de segurança da informação que lide com incidentes de segurança que precisam ser investigados e resolvidos rapidamente. É o companheiro perfeito para o MISP. Você pode sincronizá-lo com uma ou várias instâncias MISP para iniciar investigações de eventos MISP. Você também pode exportar os resultados de uma investigação como um evento MISP para ajudar seus colegas a detectar e reagir aos ataques com os quais você lidou. Além disso, quando o TheHive é usado em conjunto com o Cortex, analistas e pesquisadores de segurança podem analisar facilmente dezenas, senão centenas de observáveis.

A colaboração está no coração do TheHive.

Vários analistas de uma organização podem trabalhar juntos no mesmo caso simultaneamente. Por exemplo, um analista pode lidar com a análise de malware, enquanto outro pode trabalhar no rastreamento da atividade de beacon C2 em logs de proxy assim que os IOCs forem adicionados por seu colega de trabalho. Usando a transmissão ao vivo do TheHive, todos podem ficar de olho no que está acontecendo na plataforma, em tempo real.

Perfis de usuário detalhados e de multilocação permitem que organizações e analistas trabalhem e colaborem em um mesmo caso em todas as organizações. Por exemplo, um caso pode ser criado por uma primeira organização que começa a investigar e pede a contribuição de outras equipas ou escala para outra organização.

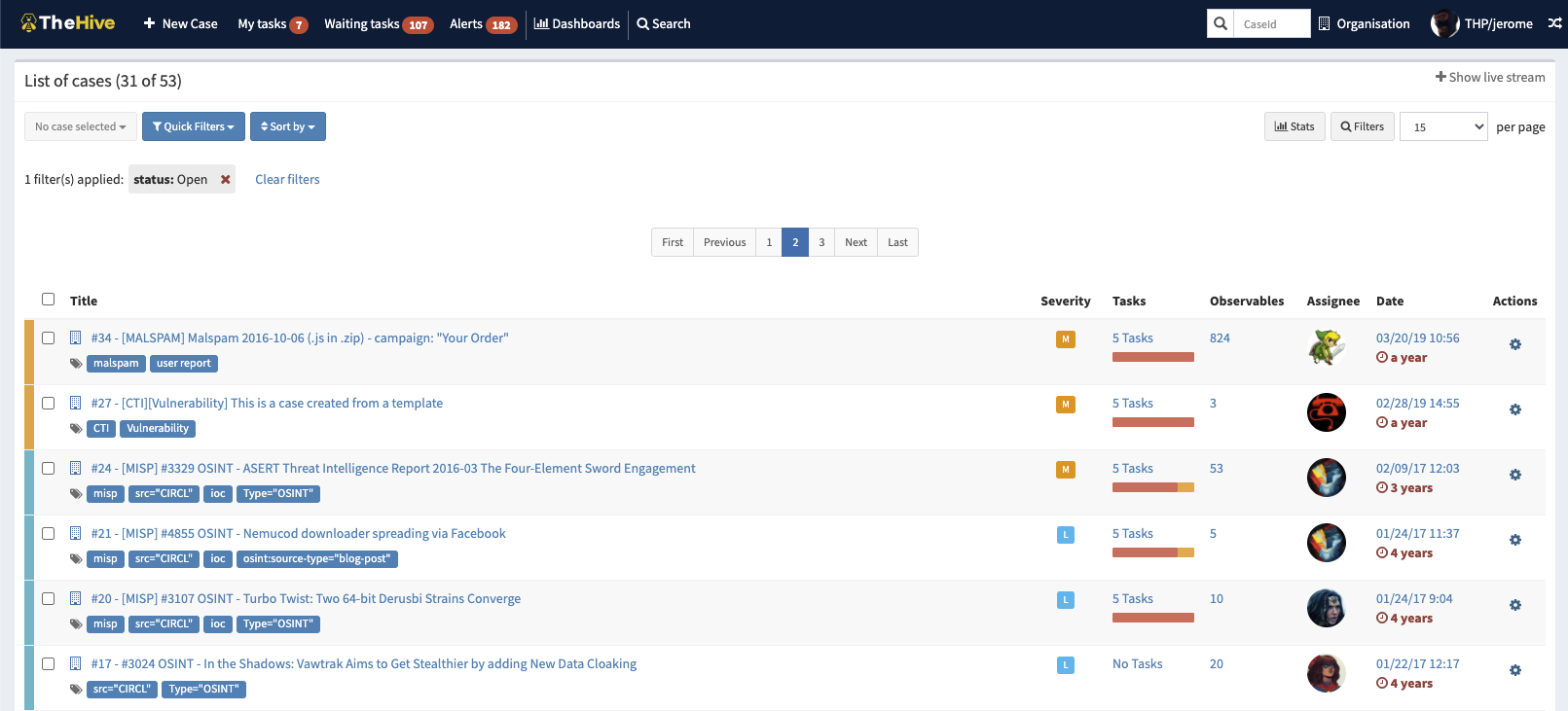

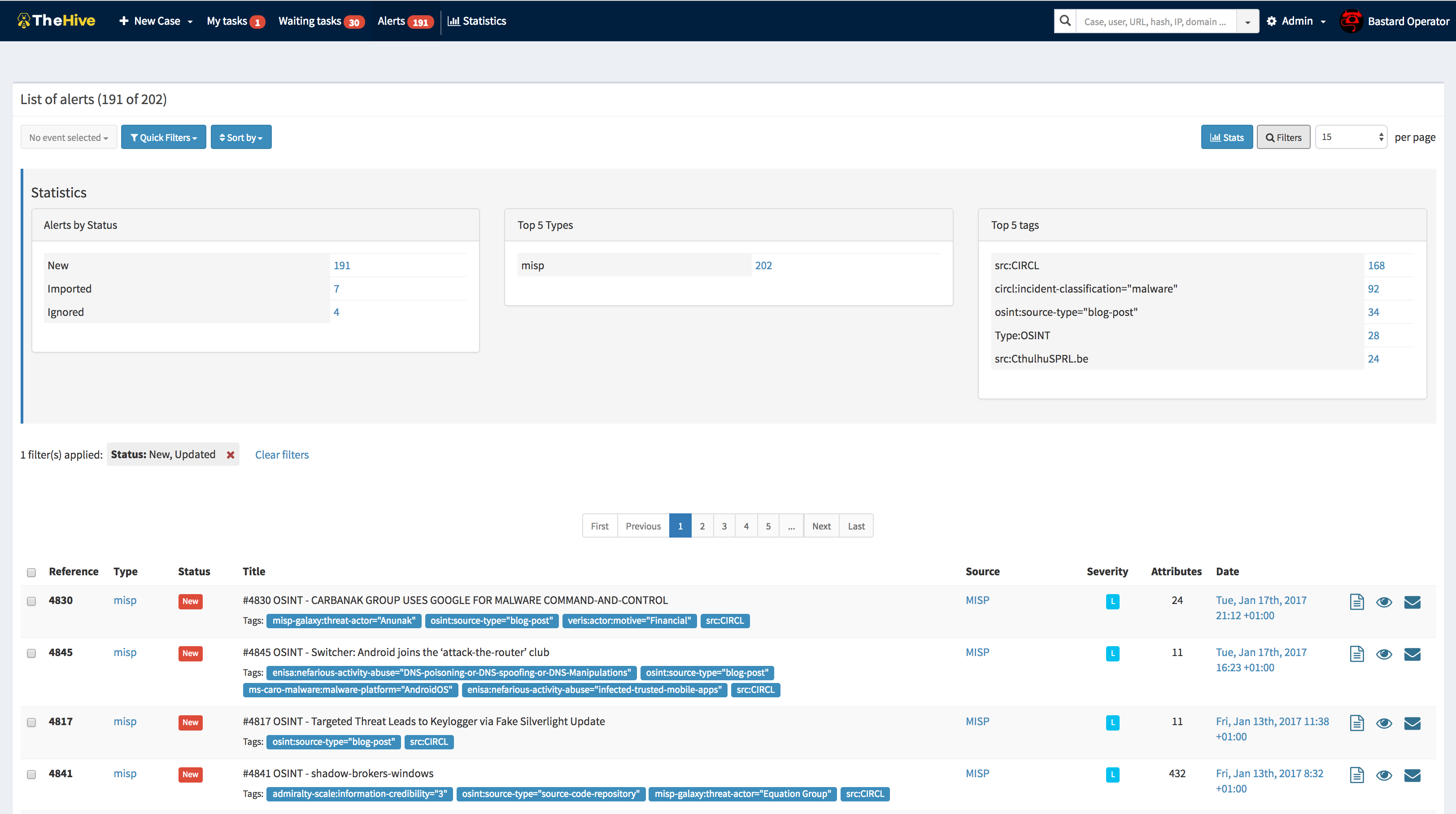

Dentro do TheHive, cada investigação corresponde a um caso. Os casos podem ser criados do zero ou a partir de eventos MISP, alertas SIEM, relatórios por e-mail e qualquer outra fonte digna de nota de eventos de segurança.

Cada caso pode ser dividido em uma ou mais tarefas. Em vez de adicionar as mesmas tarefas a um determinado tipo de caso sempre que um é criado, os analistas podem usar o mecanismo de modelo do TheHive para criá-los de uma vez por todas. Os modelos de casos também podem ser usados para associar métricas a tipos de casos específicos, a fim de impulsionar a atividade da equipe, identificar o tipo de investigações que levam tempo significativo e buscar automatizar tarefas tediosas.

Cada tarefa pode ser atribuída a um determinado analista. Os membros da equipe também podem assumir o comando de uma tarefa sem esperar que alguém a atribua a eles.

As tarefas podem conter vários registros de trabalho que os analistas colaboradores podem usar para descrever o que estão fazendo, qual foi o resultado, anexar evidências ou arquivos dignos de nota e assim por diante. Os logs podem ser gravados usando um editor de rich text ou Markdown.

Você pode adicionar um ou centenas, senão milhares de observáveis a cada caso criado. Você também pode criar um caso a partir de um evento MISP. TheHive pode ser facilmente vinculado a uma ou várias instâncias MISP e os eventos MISP podem ser visualizados para decidir se justificam uma investigação ou não. Se uma investigação for necessária, o analista poderá adicionar o evento a um caso existente ou importá-lo como um novo caso usando um modelo personalizável.

Graças ao TheHive4py, cliente API Python do TheHive, é possível enviar alertas SIEM, phishing e outros e-mails suspeitos e outros eventos de segurança para o TheHive. Eles aparecerão no painel Alerts junto com eventos MISP novos ou atualizados, onde poderão ser visualizados, importados para casos ou ignorados.

TheHive tem a capacidade de identificar automaticamente observáveis que já foram vistos em casos anteriores. Os observáveis também podem ser associados a um TLP e à fonte que os forneceu ou gerou usando tags. O analista também pode marcar facilmente os observáveis como IOCs e isolá-los usando uma consulta de pesquisa e, em seguida, exportá-los para pesquisa em um SIEM ou em outros armazenamentos de dados.

Os analistas podem analisar dezenas ou centenas de observáveis com apenas alguns cliques, aproveitando os analisadores de uma ou várias instâncias do Cortex, dependendo das suas necessidades de OPSEC: DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, geolocalização, pesquisas de feed de ameaças e assim por diante.

Analistas de segurança com talento para scripts podem facilmente adicionar seus próprios analisadores ao Cortex para automatizar ações que devem ser executadas em observáveis ou IOCs. Eles também podem decidir como os analisadores se comportam de acordo com o TLP. Por exemplo, um arquivo adicionado como observável pode ser enviado ao VirusTotal se o TLP associado for BRANCO ou VERDE. Se for AMBER, seu hash será calculado e enviado ao VT, mas não ao arquivo. Se estiver VERMELHO, nenhuma pesquisa de VT será feita.

Para experimentar o TheHive, você pode usar a VM de treinamento ou instalá-la lendo o Guia de Instalação.

Disponibilizamos vários guias no repositório de Documentação.

TheHive vem com suporte especial para multilocação. Permite as seguintes estratégias:

TheHive vem com um conjunto de permissões e vários perfis de usuário pré-configurados:

admin : permissões administrativas completas na plataforma; não consegue gerenciar nenhum Caso ou outros dados relacionados às investigações;org-admin : gerencia usuários e todas as configurações em nível de organização, pode criar e editar Casos, Tarefas, Observáveis e executar Analisadores e Respondentes;analyst : pode criar e editar Casos , Tarefas , Observáveis e executar Analisadores e Respondentes ;read-only : só pode ler detalhes de casos, tarefas e observáveis;Novos perfis podem ser criados pelos administradores da plataforma.

TheHive 4 suporta métodos de autenticação:

TheHive vem com um poderoso módulo de estatísticas que permite criar painéis significativos para impulsionar sua atividade e apoiar suas solicitações de orçamento.

TheHive pode ser configurado para importar eventos de uma ou várias instâncias MISP. Você também pode usar o TheHive para exportar casos como eventos MISP para um ou vários servidores MISP.

Cortex é o companheiro perfeito para TheHive. Use um ou vários para analisar observáveis em escala.

TheHive Project fornece DigitalShadows2TH, um alimentador de alerta Digital Shadows gratuito e de código aberto para TheHive. Você pode usá-lo para importar incidentes e incidentes de inteligência do Digital Shadows como alertas no TheHive, onde eles podem ser visualizados e transformados em novos casos usando modelos de resposta a incidentes predefinidos ou adicionados aos existentes.

Zerofox2TH é um alimentador de alerta ZeroFOX gratuito e de código aberto para TheHive, escrito pelo TheHive Project. Você pode usá-lo para alimentar alertas ZeroFOX no TheHive, onde eles podem ser visualizados e transformados em novos casos usando modelos de resposta a incidentes predefinidos ou adicionados aos existentes.

Muitas integrações incríveis compartilhadas pela comunidade podem ser listadas lá. Se você estiver procurando por um específico, um repositório dedicado contendo todos os detalhes conhecidos e referências sobre integrações existentes é atualizado frequentemente e pode ser encontrado aqui: https://github.com/TheHive-Project/awesome.

TheHive é um software de código aberto e gratuito lançado sob a AGPL (Affero General Public License). Nós, TheHive Project, estamos comprometidos em garantir que o TheHive continuará sendo um projeto gratuito e de código aberto no longo prazo.

Informações, notícias e atualizações são publicadas regularmente na conta do Twitter do TheHive Project e no blog.

Consulte nosso Código de Conduta. Agradecemos suas contribuições. Sinta-se à vontade para bifurcar o código, brincar com ele, fazer alguns patches e nos enviar solicitações de pull por meio de problemas.

Abra um problema no GitHub se desejar relatar um bug ou solicitar um recurso. Também estamos disponíveis no Discord para ajudá-lo.

Se precisar entrar em contato com a equipe do projeto, envie um email para [email protected].

Nota importante :

Criamos um fórum do Google em https://groups.google.com/a/thehive-project.org/d/forum/users. Para solicitar acesso, você precisa de uma conta do Google. Você pode criar um usando um endereço do Gmail ou sem ele.

https://thehive-project.org/