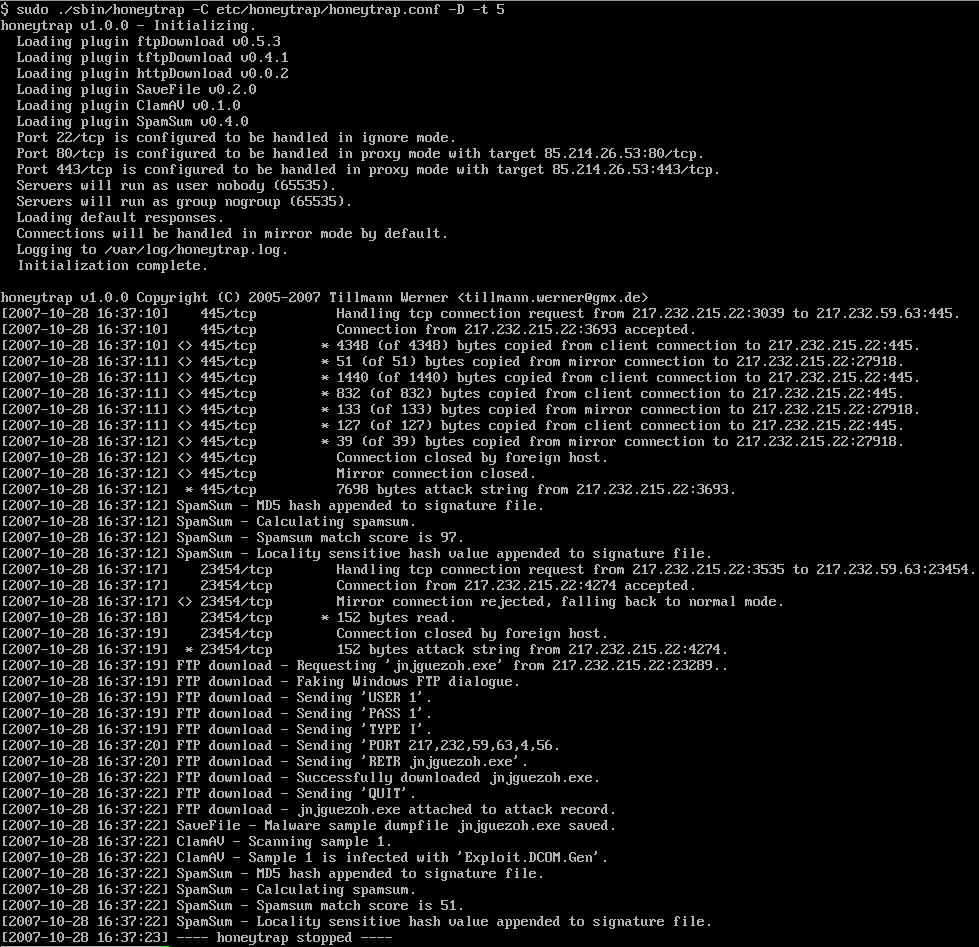

Honeytrap é um honeypot de baixa interação e uma ferramenta de segurança de rede escrita para capturar ataques contra serviços TCP e UDP. Em sua configuração padrão, ele é executado como um daemon e inicia processos do servidor sob demanda quando é feita uma tentativa de conexão com uma porta.

Estão disponíveis diferentes modos de operação que controlam como as conexões são tratadas. No modo normal , um servidor envia dados arbitrários fornecidos em arquivos de modelo como meio básico para emular protocolos conhecidos. Muitas ferramentas de ataque automatizado serão enganadas e continuarão com a caixa de diálogo de ataque. Um modo popular é o chamado modo espelho , no qual as conexões de entrada são enviadas por proxy de volta ao iniciador. Esse truque elimina a necessidade de emulação de protocolo em muitos casos. Um terceiro modo, o modo proxy , permite o encaminhamento de sessões específicas para outros sistemas, por exemplo, honeypots de alta interação.

Uma API de módulo fornece uma maneira fácil de escrever extensões personalizadas que são carregadas dinamicamente no honeypot. Os dados de ataque que chegam são montados em uma chamada sequência de ataque que pode ser salva em arquivos ou em um banco de dados SQL para investigação manual. Honeytrap vem com diferentes plug-ins que são executados nessas sequências de ataque para extrair informações adicionais ou emular ações adicionais. Um exemplo é o módulo httpDownload que extrai strings de URL de dados de ataque e invoca uma ferramenta externa para baixar automaticamente os respectivos recursos.

Instalar o honeytrap é bastante simples. Basta executar os seguintes comandos no diretório raiz da árvore de origem:

./configure --with-stream-mon=<type>

make

sudo make install

O parâmetro --with-stream-mon especifica como o honeytrap deve procurar nas tentativas de conexão de entrada. No Linux, a escolha preferida é --with-stream-mon=nfq , que instrui o honeytrap a capturar pacotes usando o recurso iptables NFQUEUE . Ao usar esse recurso, uma regra iptables como a seguinte coloca os segmentos TCP-SYN recebidos em uma fila onde podem ser capturados pelo honeytrap:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

Certifique-se de não enfileirar pacotes para outros serviços críticos. Consulte o arquivo INSTALL e a saída de ./configure --help para obter mais informações.

Aqui está um ataque capturado pelo bot IRC da velha escola, espalhando-se por meio do clássico exploit MS04-011 LSASS e de um serviço FTP rudimentar integrado ao malware.