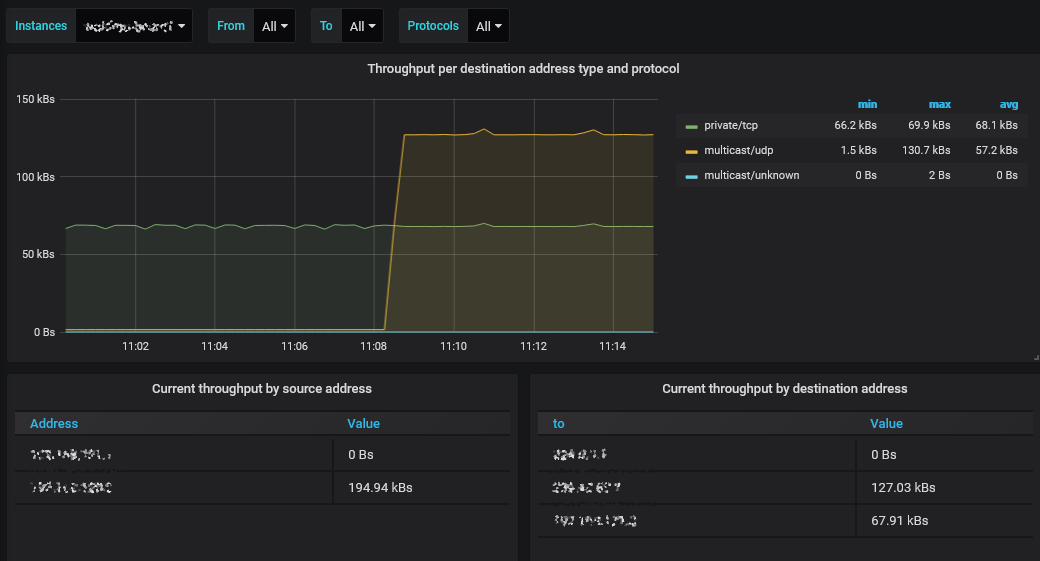

Este aplicativo exporta métricas sobre o fluxo de pacotes recebidos pelo TZSP. O objetivo é medir quais tipos de fluxos de dados são visíveis no nível IPv4, sem entrar muito nos detalhes dos pacotes.

Requisitos do sistema:

tshark é suficiente. O comando tshark deve estar disponível em um novo terminal. Pode ser necessário registrar o diretório de instalação na variável de ambiente PATH.

Este aplicativo realiza apenas a análise do fluxo de pacotes, não a captura inicial. Você precisa configurar um roteador para capturar o fluxo de pacotes e fornecê-lo no formato TZSP para este aplicativo.

MikroTik RouterOS possui suporte integrado para captura de pacotes TZSP. Você também pode definir uma regra de firewall MikroTik com a ação sniff-tzsp , para filtragem detalhada do tráfego capturado.

tzsp_packetstream_exporter --interface eth0 --listen-port 1234 (consulte --help para obter mais informações).hostname:9184 em sua configuração do Prometheus como um destino de raspagem.Exemplo de configuração de raspagem do Prometheus:

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184Somente pacotes IPv4 são analisados – o IPv6 é ignorado.

Você pode direcionar vários fluxos TZSP para o mesmo analisador, na mesma porta ou em portas separadas (usando várias opções --listen-port ). As métricas de saída carregam um rótulo indicando a porta de escuta pela qual os dados chegaram.

tshark: Não foi possível executar /usr/bin/dumpcap no processo filho: permissão negada

O usuário que executa o aplicativo deve ter as permissões necessárias para usar o TShark. No Linux, pode ser necessário adicionar o usuário ao grupo wireshark , dependendo da configuração do sistema.

O aplicativo poderá gerar uma exceção de acesso negado no Windows se o usuário não tiver o direito de publicar resultados na porta especificada. Você pode usar o comando netsh para conceder a si mesmo as permissões necessárias:

netsh http adicionar urlacl url=http://+:9184/metrics user=DOMAINuser

O número da porta que você precisa especificar aqui é a porta de publicação, 9184 por padrão.

As implementações do protocolo TZSP podem truncar pacotes sob algumas condições, o que pode fazer com que o sistema operacional os filtre e nunca os entregue ao aplicativo de escuta. Usar o TShark garante que possamos processar até mesmo pacotes truncados.