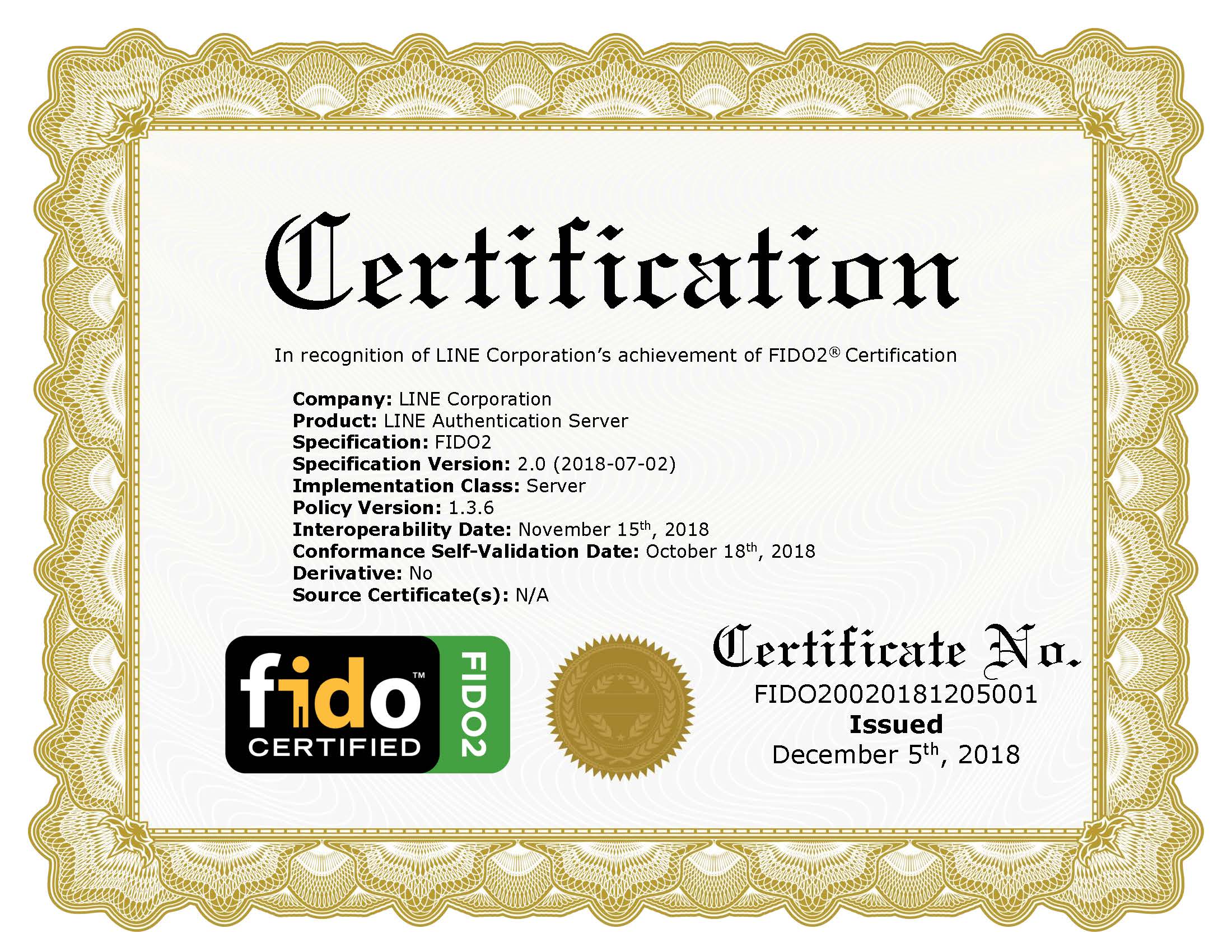

Servidor FIDO2(WebAuthn) oficialmente certificado pela FIDO Alliance

FIDO (Fast IDentity Online) é um padrão aberto para autenticação online, visando eliminar vulnerabilidades de senhas. FIDO usa criptografia de chave pública em vez de credenciais simétricas como senhas ou PINs.

Em essência, o dispositivo do usuário gera um par de chaves, armazenando a chave privada de forma segura e compartilhando a chave pública com o servidor. Durante o registro e a autenticação, o servidor desafia o dispositivo e o dispositivo responde com uma assinatura digital utilizando a chave privada. O servidor então verifica esta assinatura com a chave pública armazenada. Este protocolo de resposta a desafios ajuda a prevenir ataques de repetição.

FIDO2 é um aprimoramento do padrão FIDO para web e outras plataformas, suportado pelos principais navegadores e sistemas operacionais. Abrange duas operações principais: Registro e Autenticação.

Tanto o processo de registro quanto o de autenticação utilizam um protocolo de resposta a desafios para evitar ataques de repetição. Durante o registro, um desafio é enviado do servidor para o dispositivo e o dispositivo responde usando sua chave privada. Da mesma forma, durante a autenticação, outro desafio é enviado para verificar a identidade do usuário. Isso garante que cada tentativa seja única e segura.

Inicie o servidor RP e o servidor FIDO2:

# Start RP Server

cd rpserver

./gradlew bootRun

# Start FIDO2 Server

cd fido2-demo/demo

./gradlew bootRunSe você tiver o Docker configurado, poderá usar docker-compose.

# Start both RP Server and FIDO2 Server

docker-compose upAssim que os aplicativos estiverem em execução, acesse a página de teste em:

O servidor FIDO2 usa H2 como um banco de dados incorporado em um ambiente local, que deve ser substituído por um banco de dados independente (como MySQL) para ambientes de teste, beta ou produção. Acesse o console web H2 em:

jar {

processResources {

exclude( " **/*.sql " )

}

}Para visualizar a documentação da API, siga estas etapas:

cd fido2-demo/demo

./gradlew makeRestDocs

./gradlew bootRunDepois de executar os aplicativos, você pode visualizar os documentos do guia da API no link abaixo.

Também fornecemos Client SDK para aplicativos Android/iOS. Por favor, veja abaixo.

O método checkOrigin valida a origem das solicitações dos aplicativos Android e iOS do LINE. Garante a segurança verificando se a origem da solicitação corresponde a uma lista pré-configurada de origens permitidas.

Como configurar Para usar o método checkOrigin , configure as origens permitidas no arquivo application.yml . Aqui está um exemplo de configuração:

app :

origins :

- android:aaa-bbb

- ios:aaa-bbb Nota: Substitua aaa-bbb pelos valores apropriados para seu aplicativo.

Importante: Esta configuração é opcional e necessária apenas na integração com LINE WebAuthn para aplicações Android e iOS.

LY Engineering Blogs

LY Tech Videos

Internal