- Sistema de verificação de vulnerabilidades Linbing

- Instruções de uso

- Modificar chave de criptografia

- Modificar chave aes

- Modificar chave rsa

- Código-fonte do pacote vue (insira o diretório vue_src)

- implantação do Ubuntu

- implantação centos

- Arquivos docker autocompilados para implantação

- Configuração

- Compile a imagem (entre no diretório raiz do projeto)

- Inicie o contêiner (insira o diretório raiz do projeto)

- Obtenha a imagem do dockerhub

- acesso

- usar

- interface

- REGISTRO DE ALTERAÇÕES

- [v1.0] 2020.2.28

- [v1.1] 2020.7.28

- [v1.2] 2020.8.12

- [v1.3] 2020.9.13

- [v1.4] 2020.10.18

- [v1.5] 30/10/2020

- [v1.6] 2020.11.27

- [v1.7] 2020.12.5

- [v1.8] 2020.12.11

- [v1.9] 18/12/2020

- [v2.0] 2021.3.1

- [v2.1] 2021.3.5

- [v2.2] 2021.3.26

- [v2.3] 2021.5.20

- [v2.4] 2021.6.19

- [v2.5] 2021.7.10

- [v2.6] 2021.9.21

- [v2.7] 2021.10.11

- [v2.8] 2021.10.24

- [v2.9] 2021.12.26

- [v3.0] 2022.5.14

- Agradecimentos

- Isenção de responsabilidade

- Licença

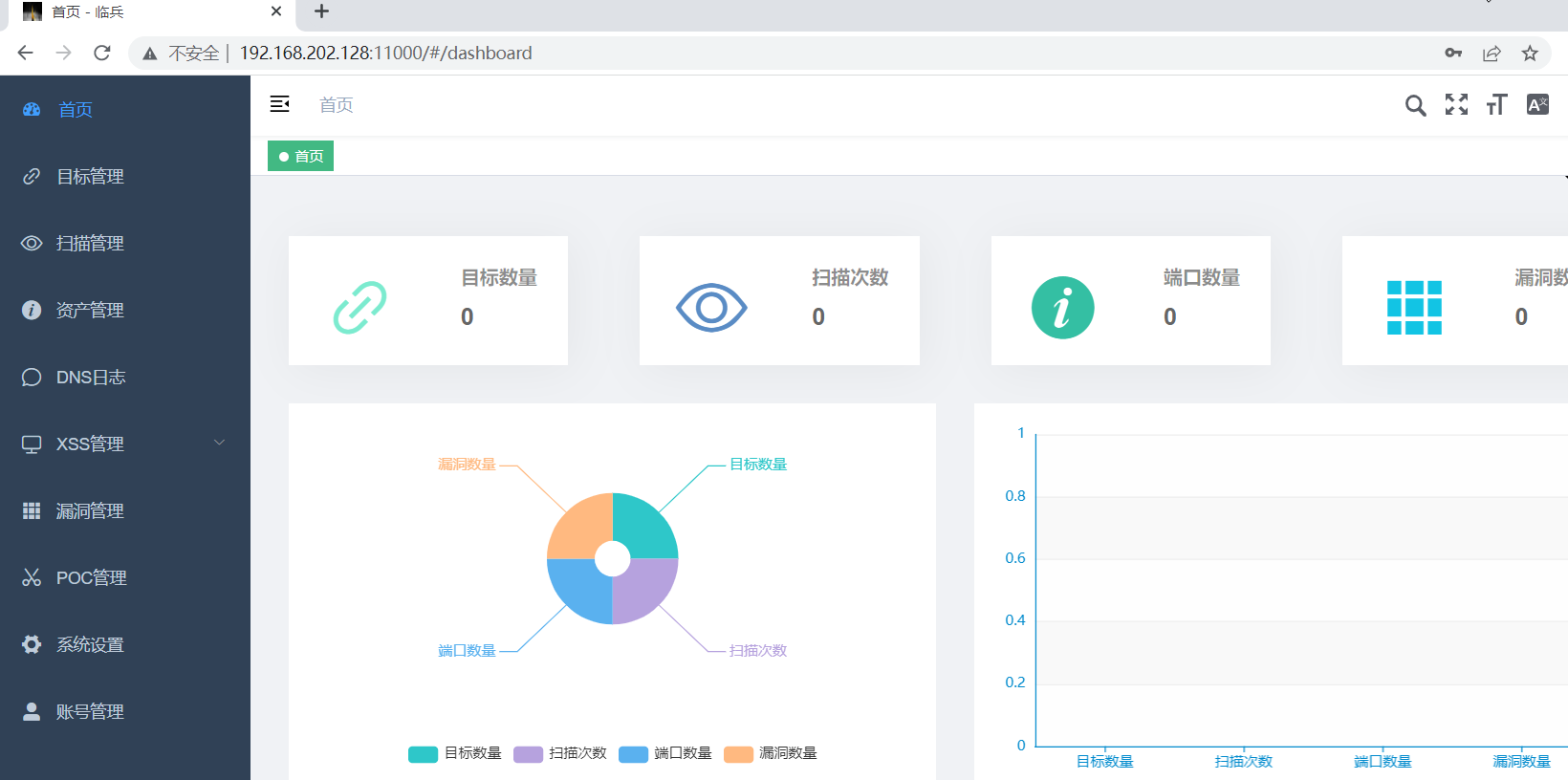

Sistema de verificação de vulnerabilidades Linbing

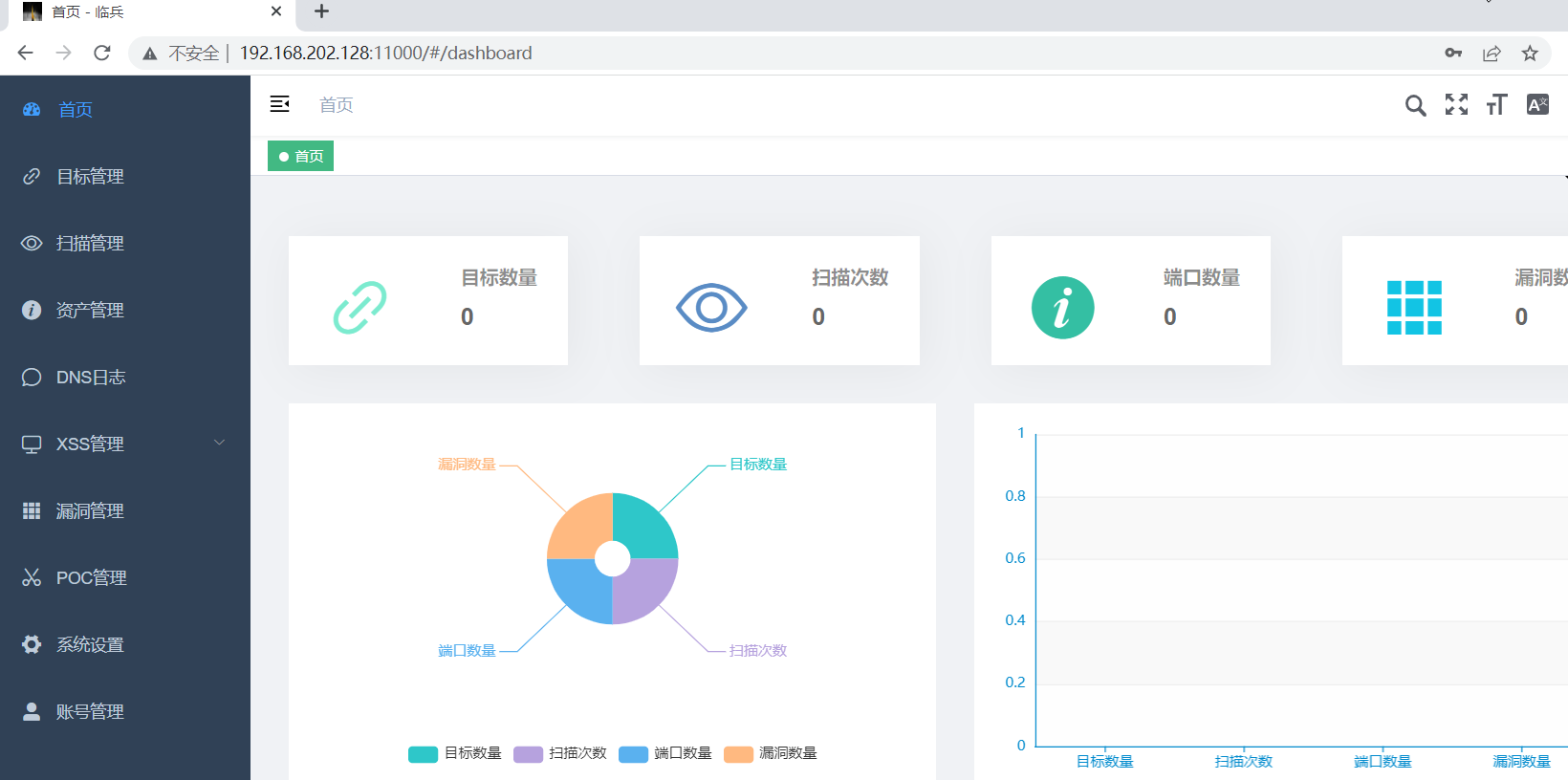

Este sistema é um sistema que penetra automaticamente no middleware da Web e nas estruturas da Web. Ele coleta ativos automaticamente de acordo com as opções de verificação e, em seguida, executa a verificação do POC. Durante a verificação do POC, os plug-ins do POC são selecionados com base nas impressões digitais a serem verificadas. é executado de forma assíncrona. O front-end usa a tecnologia vue e o back-end usa python fastapi.

Instruções de uso

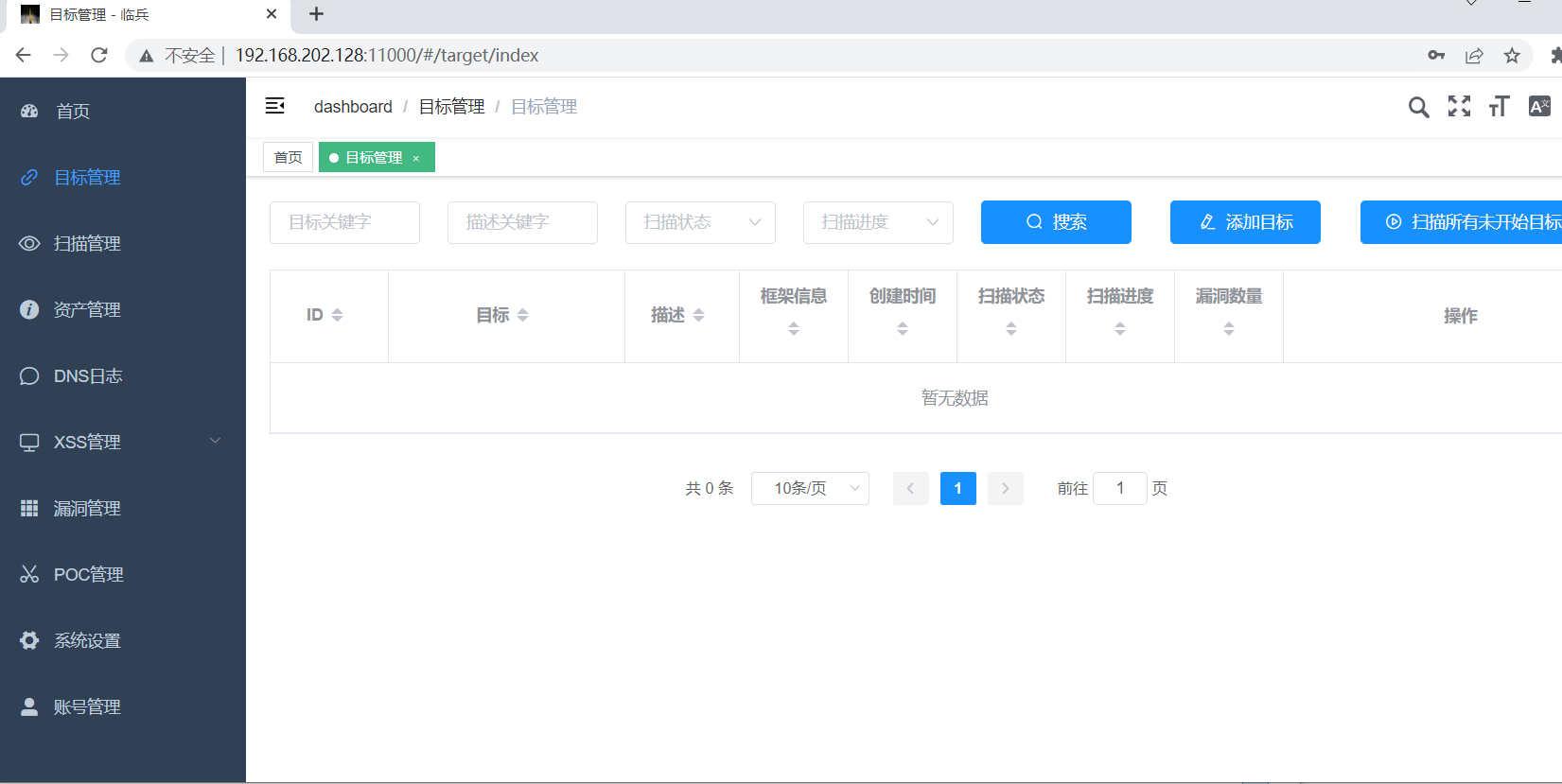

A varredura é dividida em detecção de impressão digital, explosão de subdomínio, varredura de porta, varredura de diretório e varredura POC. Se você selecionar todas as opções de varredura, o IP varrido pelo nome do subdomínio será passado para a varredura de porta, a impressão digital será identificada na porta. digitalizar, e os ativos verificados serão passados para o diretório Scan e varredura POC, a varredura POC carregará a varredura do plug-in com base na impressão digital do ativo, se. Se a impressão digital não puder ser reconhecida, todos os plug-ins serão carregados. Os plug-ins POC serão divididos em dois tipos, http e porta. O tipo http refere-se ao envio de solicitações http e a porta refere-se ao envio de solicitações de soquete. no formato URL, o plug-in do tipo http é carregado. Caso contrário, o plug-in do tipo porta é carregado.

Modificar chave de criptografia

Os dados armazenados no mysql são dados criptografados com AES. A solicitação de login usa a solicitação rsa, que é atualmente a chave padrão. Se você precisar modificar a chave, consulte o seguinte.

Modificar chave aes

Para python, você pode modificar diretamente a configuração da parte aes em /python/conf.ini Use o modo cbc, que requer key e iv. Para a parte vue, você precisa modificar a terceira e quarta linhas em vue_src/src. Arquivo /libs/AES.js OK, deve ser consistente com conf.ini.

Modificar chave rsa

Você precisa gerar as chaves públicas e privadas do rsa (chave privada de 1024 bits). O endereço de referência é para modificar as informações da chave pública e da chave privada no arquivo python/rsa.py. 77 do arquivo vue_src/src/libs/crypto.js A chave pública deve ser consistente com a chave pública no arquivo python/rsa.py.

Depois de modificar a parte vue, você precisa empacotá-la novamente, copiar o conteúdo da pasta empacotada dist para a pasta vue e excluir os arquivos vue originais.

Código-fonte do pacote vue (insira o diretório vue_src)

npm run build (é empacotado, ou seja, a pasta vue, que pode ser usada diretamente. Para auto-empacotamento, você precisa instalar node e vue. Consulte https://www.runoob.com/nodejs/nodejs -install-setup.html, https://www.runoob.com/vue2/vue-install.html)

implantação do Ubuntu

implantação centos

Arquivos docker autocompilados para implantação

Obtenha a imagem do dockerhub

implantação do Ubuntu

Consulte https://github.com/taomujian/linbing/blob/master/ubuntu implantação.md)

implantação centos

Consulte https://github.com/taomujian/linbing/blob/master/centos implantação.md)

Arquivos docker autocompilados para implantação

Configuração

Primeiro baixe o projeto localmente (https://github.com/taomujian/linbing.git), em seguida, configure a conta e o código de autorização usado para enviar e-mails em python/conf.ini e, em seguida, modifique a senha da conta do banco de dados mysql em python/ conf.ini , a senha da conta deve ser consistente com a senha da conta definida no dockerfile.

Compile a imagem (entre no diretório raiz do projeto)

docker build -f ubuntu.dockerfile -t linbing.

Inicie o contêiner (insira o diretório raiz do projeto)

docker run -it -d -p 11000:11000 -p 8800:8800 linbing

Obtenha a imagem do dockerhub

docker pull taomujian/linbing:mais recente

docker run -it -d -p 11000:11000 -p 8800:8800 taomujian/linbing

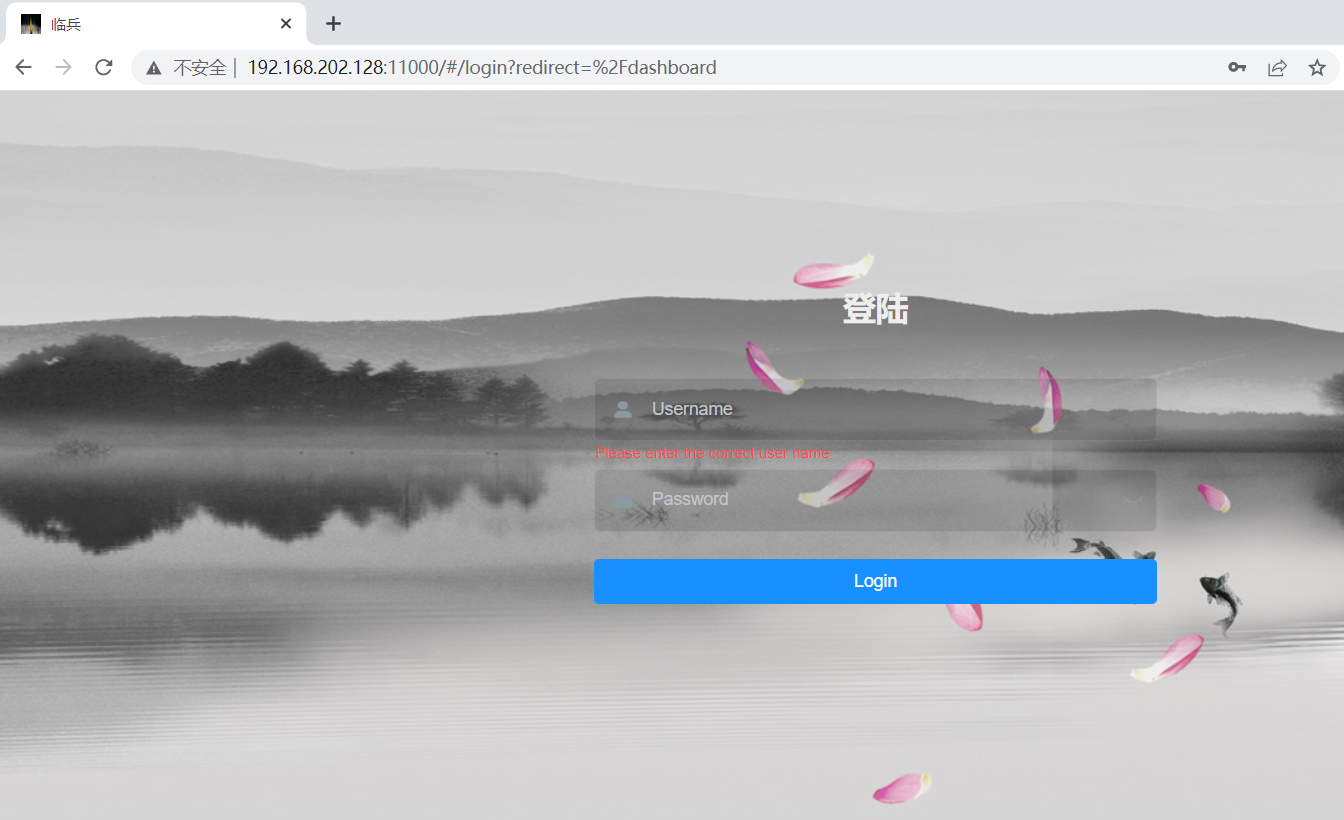

acesso

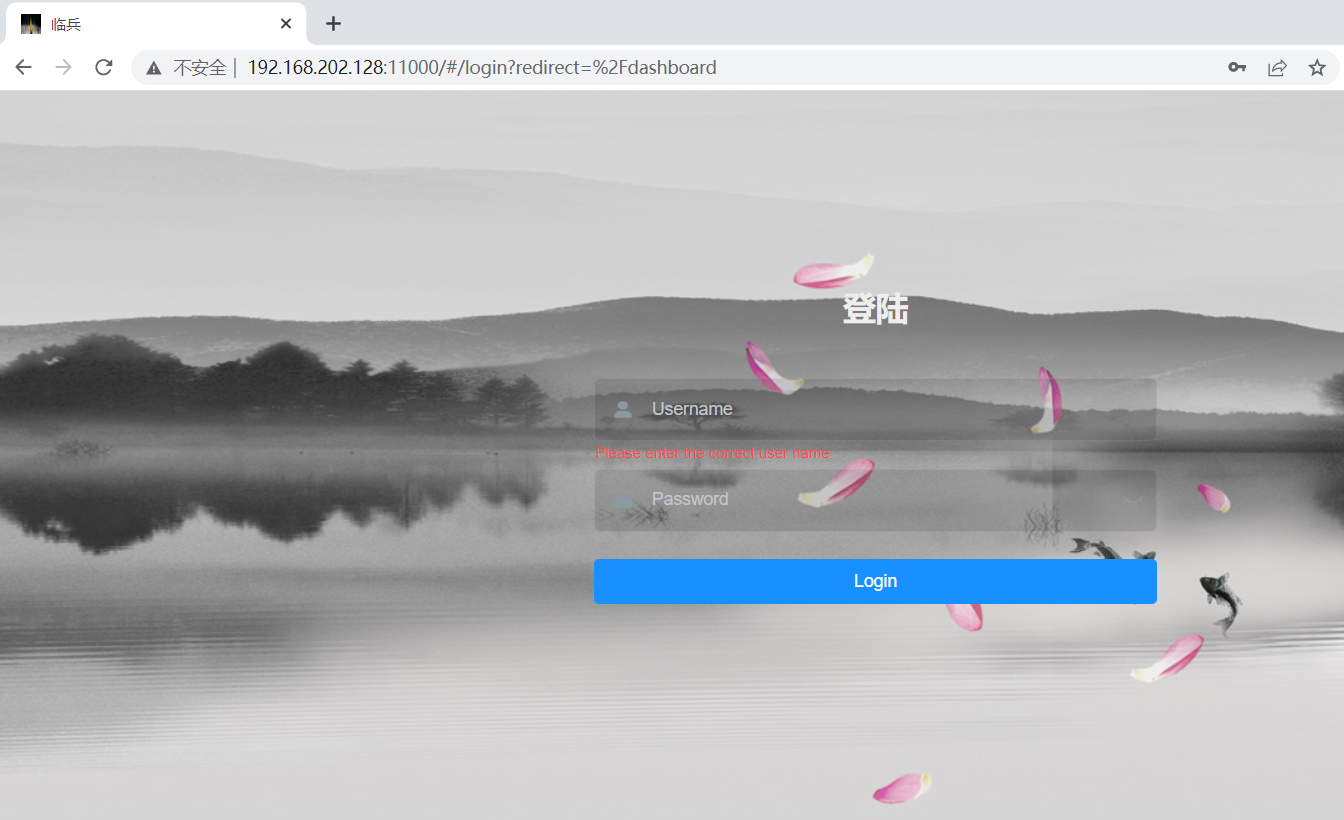

Basta visitar http://yourip:11000/login A senha padrão da conta é admin/X!ru0#M&%V.

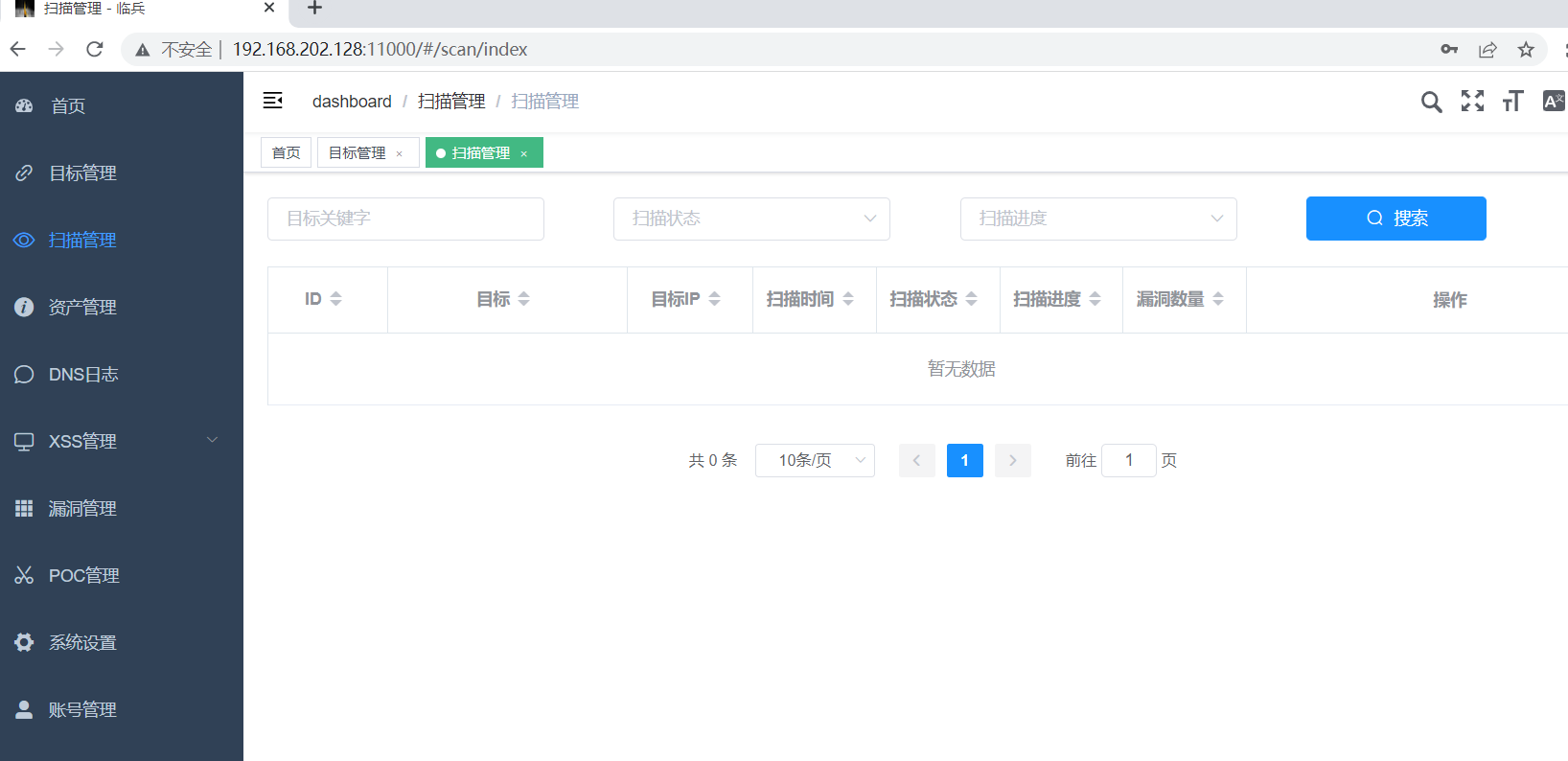

usar

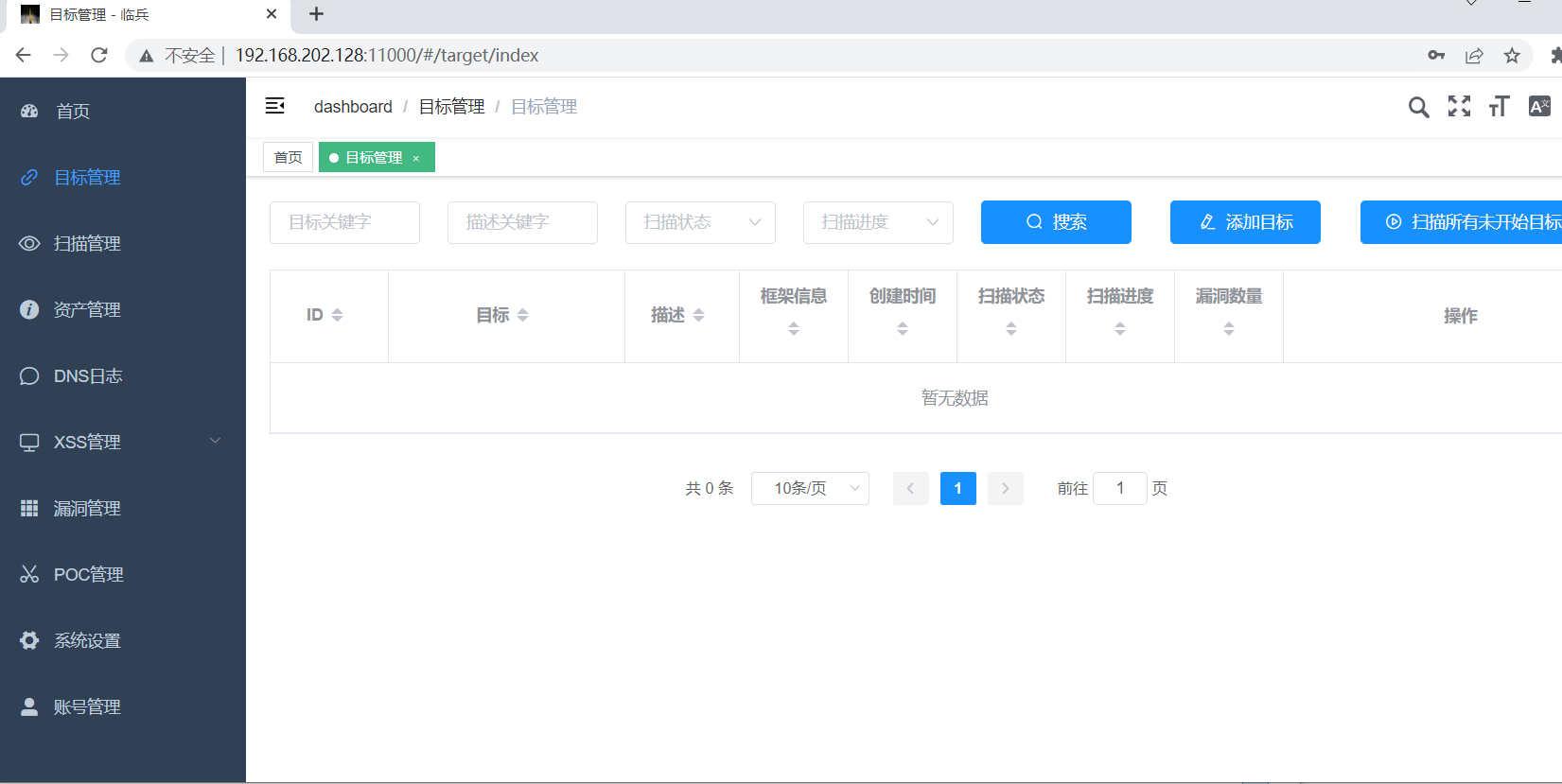

O processo de uso consiste em adicionar o destino primeiro e, em seguida, verificar o destino. As opções de verificação incluem verificação de porta, verificação de diretório e verificação de POC. Atualmente, a verificação de POC carrega todos os POCs por padrão e a seleção personalizada não é suportada no momento.

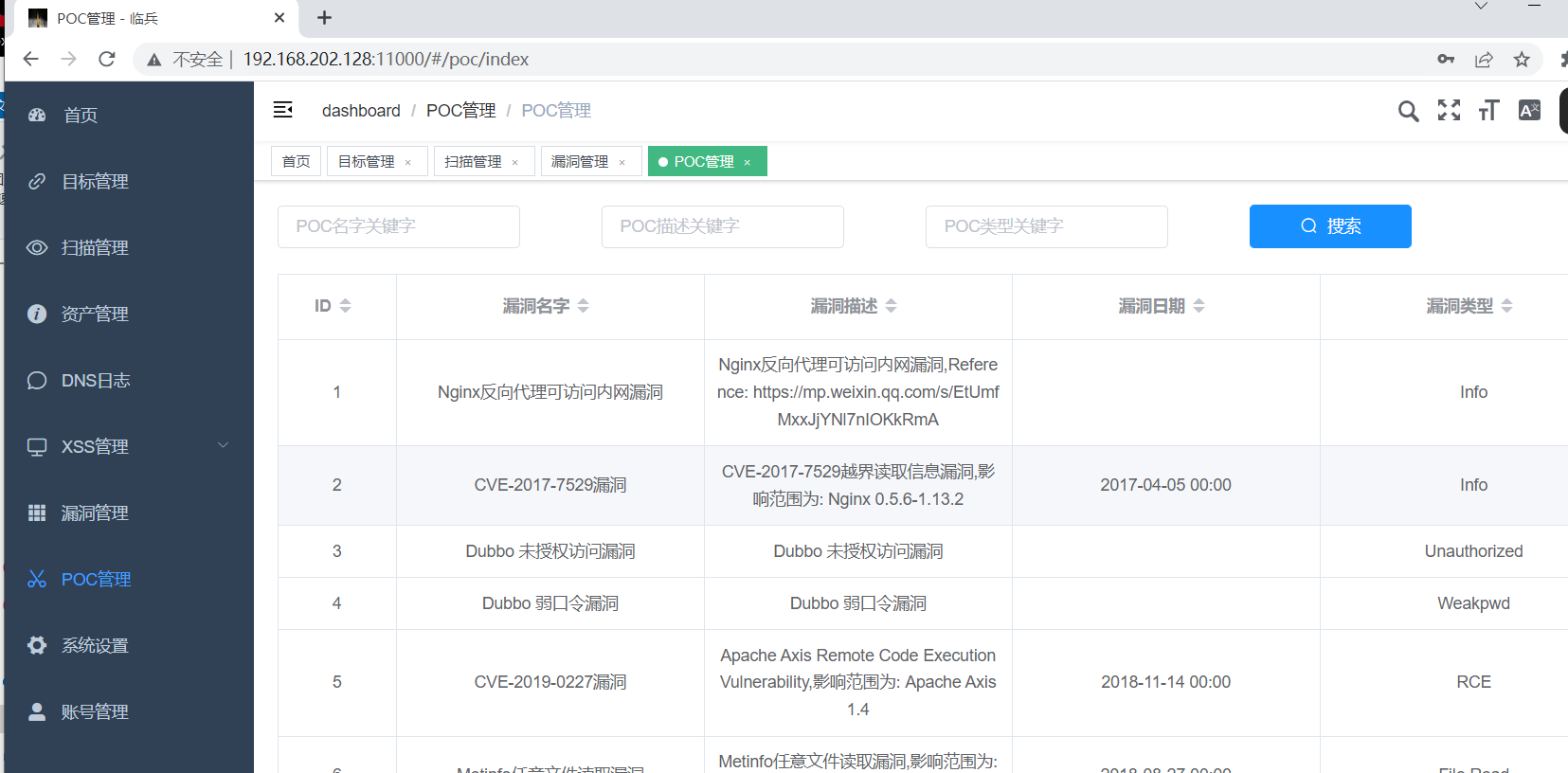

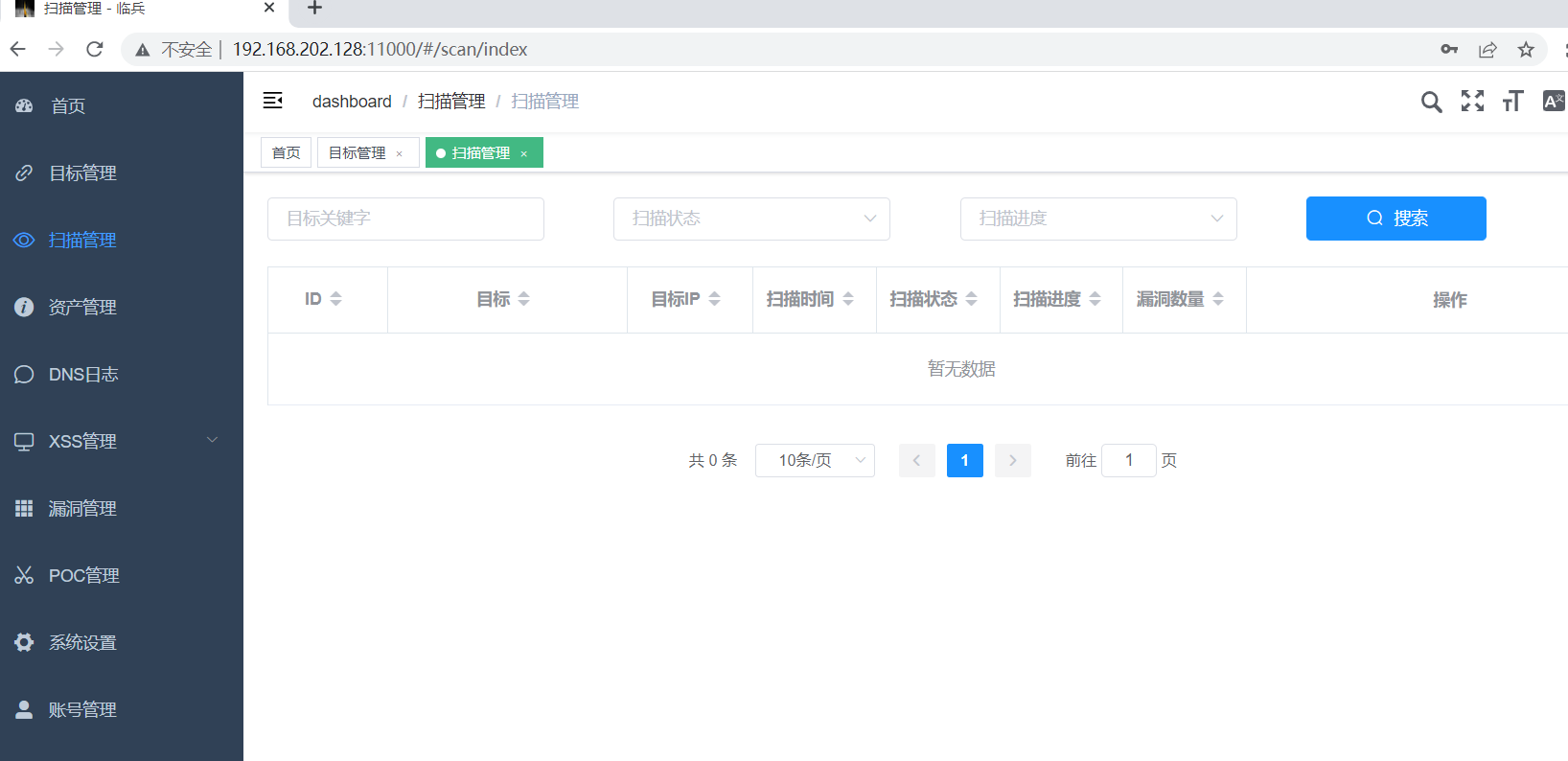

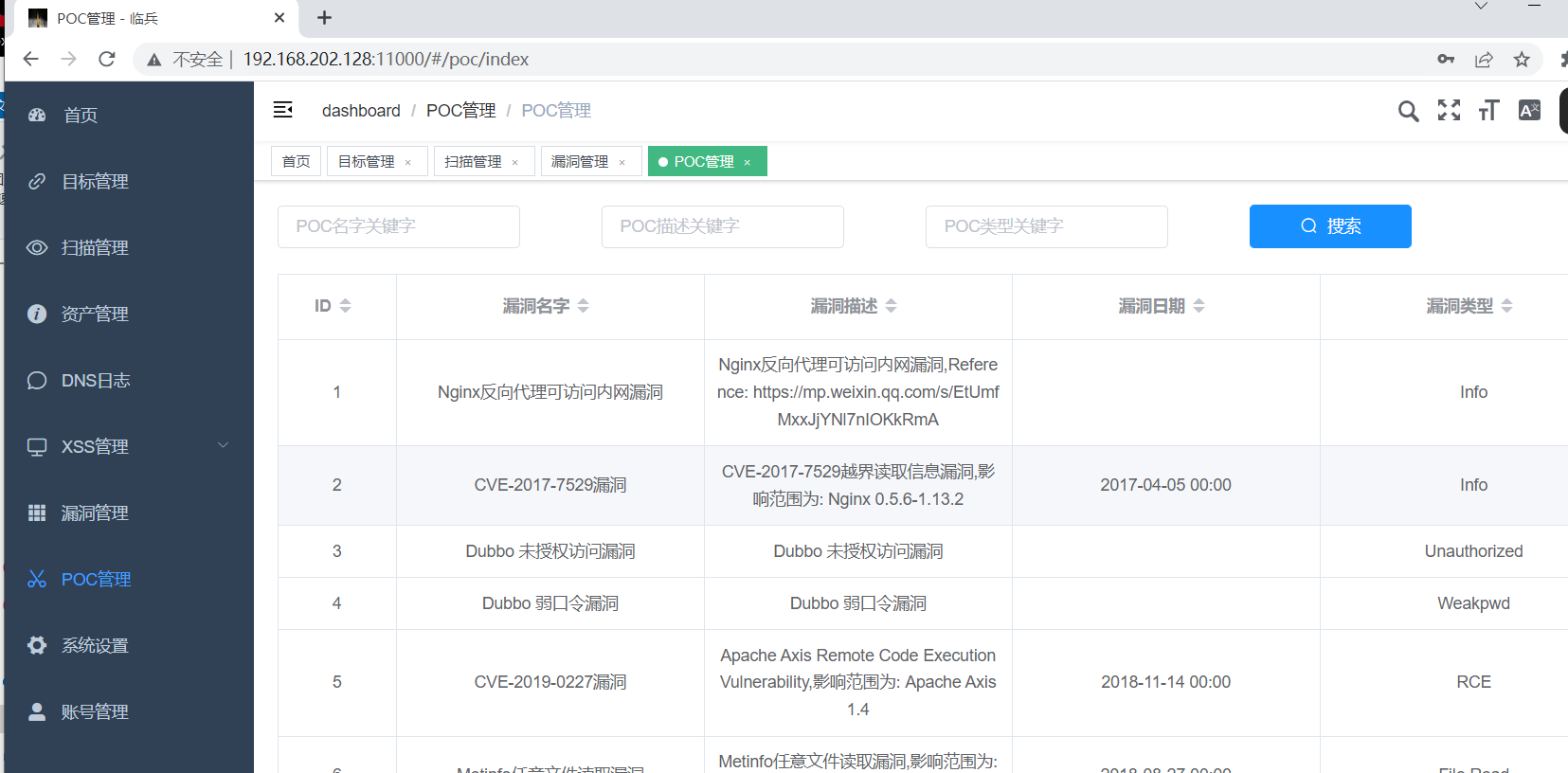

interface

REGISTRO DE ALTERAÇÕES

[v1.0] 2020.2.28

- Conclusão inicial da função do scanner

[v1.1] 2020.7.28

- Adicionado plug-in F5 BIG IP

[v1.2] 2020.8.12

- Adicionar implantação do docker

[v1.3] 2020.9.13

- Aumente o número de plug-ins phpstudy_back_rce

- Ao adicionar um alvo, você pode adicionar várias linhas de alvos

[v1.4] 2020.10.18

- Adicionados detalhes da porta de visualização (porta, protocolo, produto, versão)

- Adicione detalhes do subdomínio (nome do subdomínio, ip do subdomínio), o nome do subdomínio está usando a ferramenta OneForAll

[v1.5] 30/10/2020

- Corrija alguns erros de plug-in

- O número de corrotinas simultâneas durante a detecção de POC pode ser definido nas configurações de verificação.

- Adicione a função assíncrona multi-rotina para melhorar a velocidade de digitalização POC

[v1.6] 2020.11.27

- Modifique o avatar padrão Se quiser substituí-lo, basta usar a imagem flask/images/default.png.

- Otimize o front-end e corrija alguns pequenos BUGs

[v1.7] 2020.12.5

- Adicionada função para definir o tempo limite do proxy e da verificação

- Otimize o front-end e corrija alguns pequenos BUGs

- Otimize a estrutura de arquivos e sincronize o tempo do docker

[v1.8] 2020.12.11

- O avatar é perdido após otimizar o BUG de atualização do front-end

[v1.9] 18/12/2020

- Modifique a forma de enviar e-mails e use o postfix para enviar e-mails

[v2.0] 2021.3.1

- A estrutura da UI front-end é alterada de iview para elemento, e o código front-end é reconstruído

- Cancele o registro da conta e adicione-o com a conta de administrador integrada

- Adicionar função de verificação de diretório para destino de URL

- Adicionada a capacidade de visualizar todas as vulnerabilidades e todas as informações de porta

- Otimize a estrutura de dados da tabela do banco de dados e as instruções SQL

[v2.1] 2021.3.5

- Otimização da interface front-end

- Quando vários alvos são verificados ao mesmo tempo, o gerenciamento da fila de tarefas é adicionado

[v2.2] 2021.3.26

- Adicionar plug-in CVE-2021-22986

[v2.3] 2021.5.20

- Otimize a lógica de digitalização

- Adicionar estrutura de detecção e detecção de impressão digital

- Otimize a detecção de vulnerabilidades da série Struts2

[v2.4] 2021.6.19

- Adicionar função de julgamento de impressão digital

- Execute a identificação de impressão digital nas portas digitalizadas e carregue os plug-ins correspondentes após a identificação de impressão digital para reduzir o número de pacotes enviados.

- Classifique plug-ins em categorias http e não http

- Ao clicar em verificar, você pode fornecer opções de verificação personalizadas, que são divididas em detecção de impressão digital, verificação de subdomínio, verificação de porta, verificação de diretório e verificação de POC.

- Adicionadas funções para pausar a verificação, retomar a verificação e cancelar a verificação na lista de verificação

[v2.5] 2021.7.10

- A estrutura de back-end foi alterada de flask para fastapi

[v2.6] 2021.9.21

- O plug-in POC pode ser selecionado durante a digitalização

- Adicionar lista POC

- Corrigir BUG conhecido

[v2.7] 2021.10.11

- Corrigido bug ao escanear todos os alvos

- Adicionar função XSS LOG (a URL para recebimento de dados refere-se à URL após a geração do token)

[v2.8] 2021.10.24

- As atualizações de informações de status no gerenciamento de destino e no gerenciamento de varredura foram alteradas da pesquisa Ajax para o websocket

[v2.9] 2021.12.26

- Integre as funções de dnslog.cn e forneça a função dnslog

[v3.0] 2022.5.14

- A verificação do plug-in POC foi substituída pela verificação assíncrona para acelerar a verificação

Agradecimentos

Agradecimentos ao projeto vulhub por fornecer o ambiente de destino: https://github.com/vulhub/vulhub, https://hub.docker.com/r/2d8ru/struts2

POC também se refere a muitos projetos: https://github.com/Xyntax/POC-T,

https://github.com/ysrc/xunfeng、

https://github.com/se55i0n/DBScanner、

https://github.com/vulscanteam/vulscan

Gostaria de agradecer ao Mestre Pan por me ensinar como começar com segurança e também gostaria de agradecer ao meu colega Daiju por me orientar no Vue.

Isenção de responsabilidade

As ferramentas são utilizadas apenas para pesquisa de segurança e autoexame interno. É proibido o uso de ferramentas para lançar ataques ilegais. O usuário é responsável pelas consequências.

Licença

MIT