O simples Kubernetes Cronjob Admin ui.

Kronic está no início do alfa. Pode comer seus cronjobs, vagens ou até seu trabalho. Evite expor a Kronic a partes ou redes não confiáveis ou usar o Kronic perto de qualquer coisa ainda vagamente importante.

Veja Cronjobs entre os namespaces:

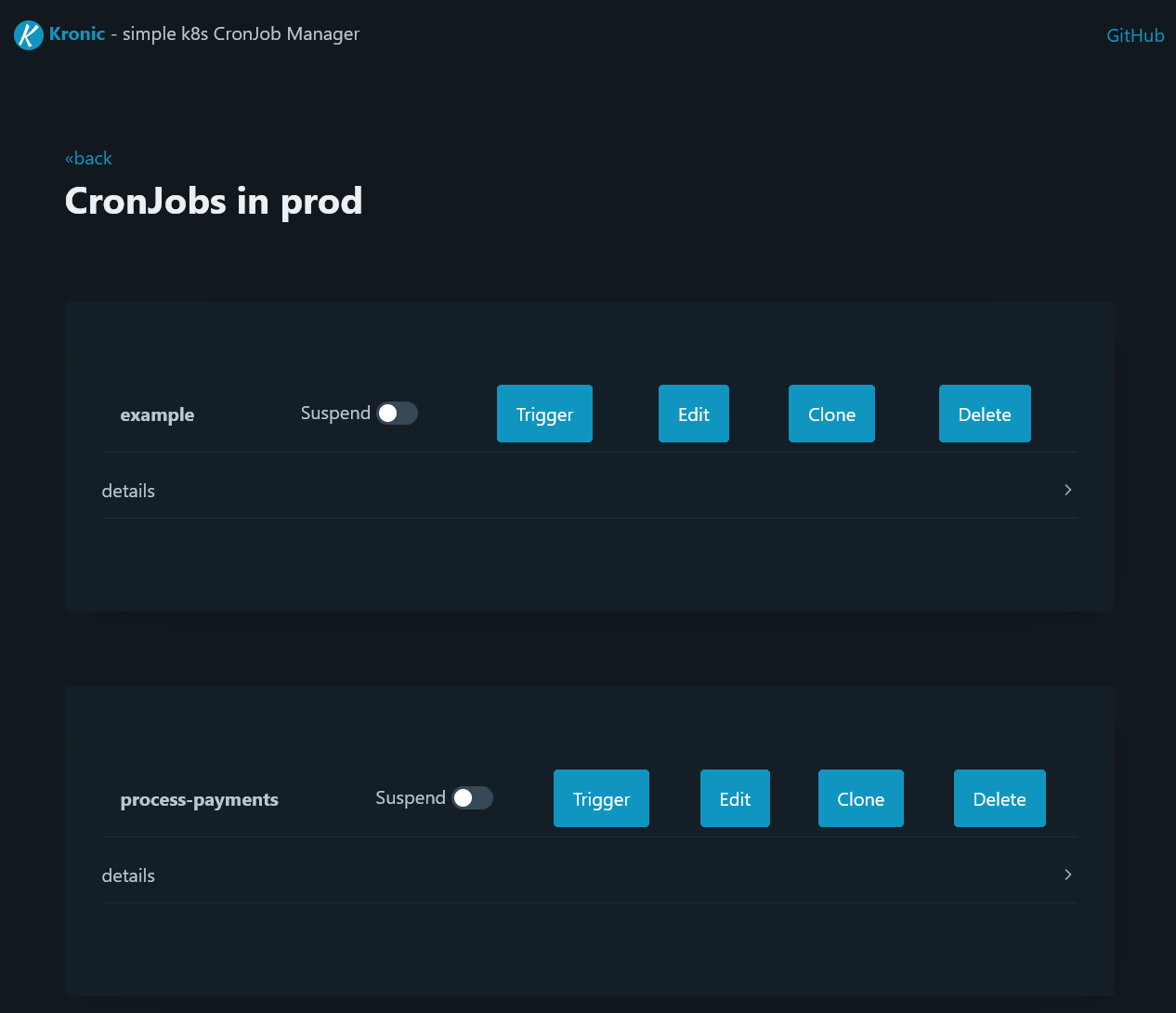

Visualize, suspenda, gatine, clone ou exclua Crobjobs de relance:

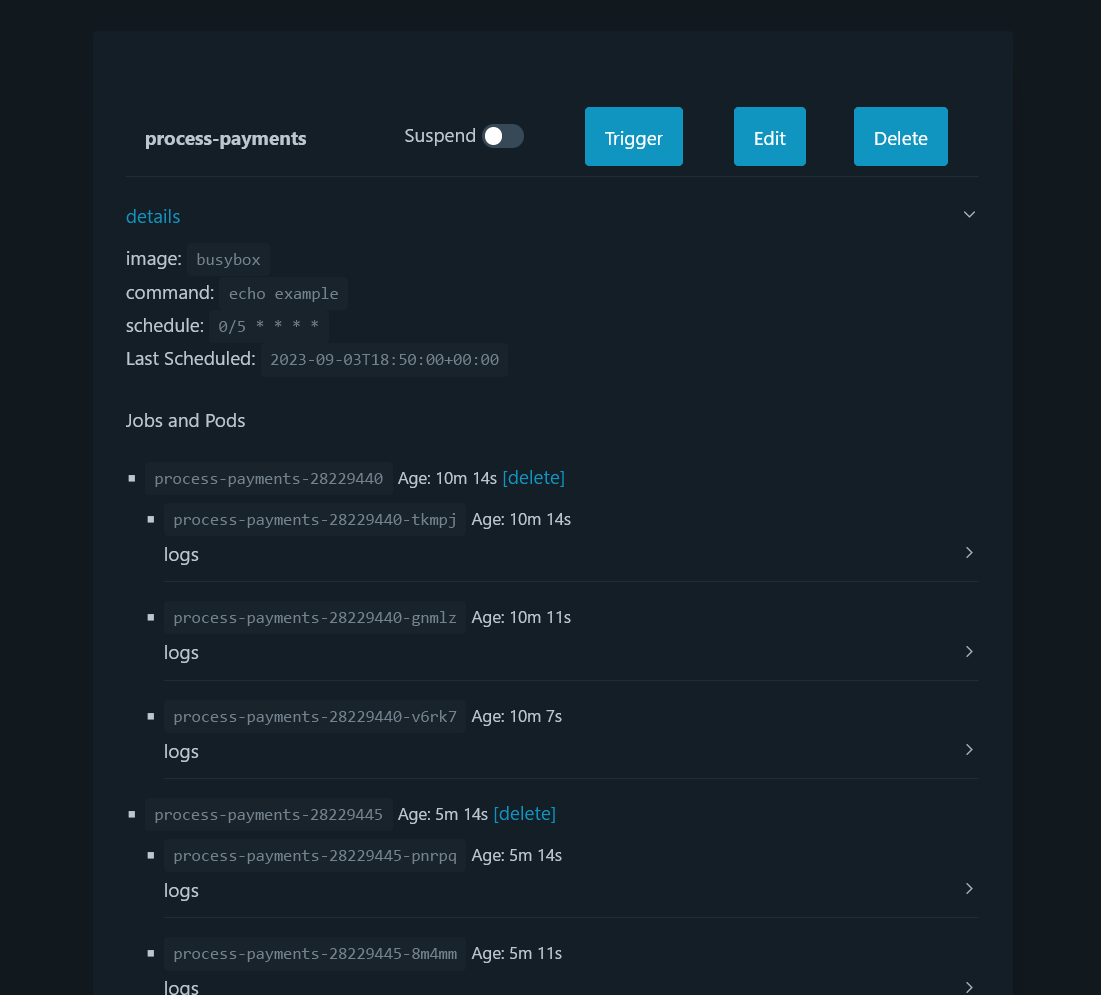

Faça a redução em detalhes para ver o status de empregos e vagens:

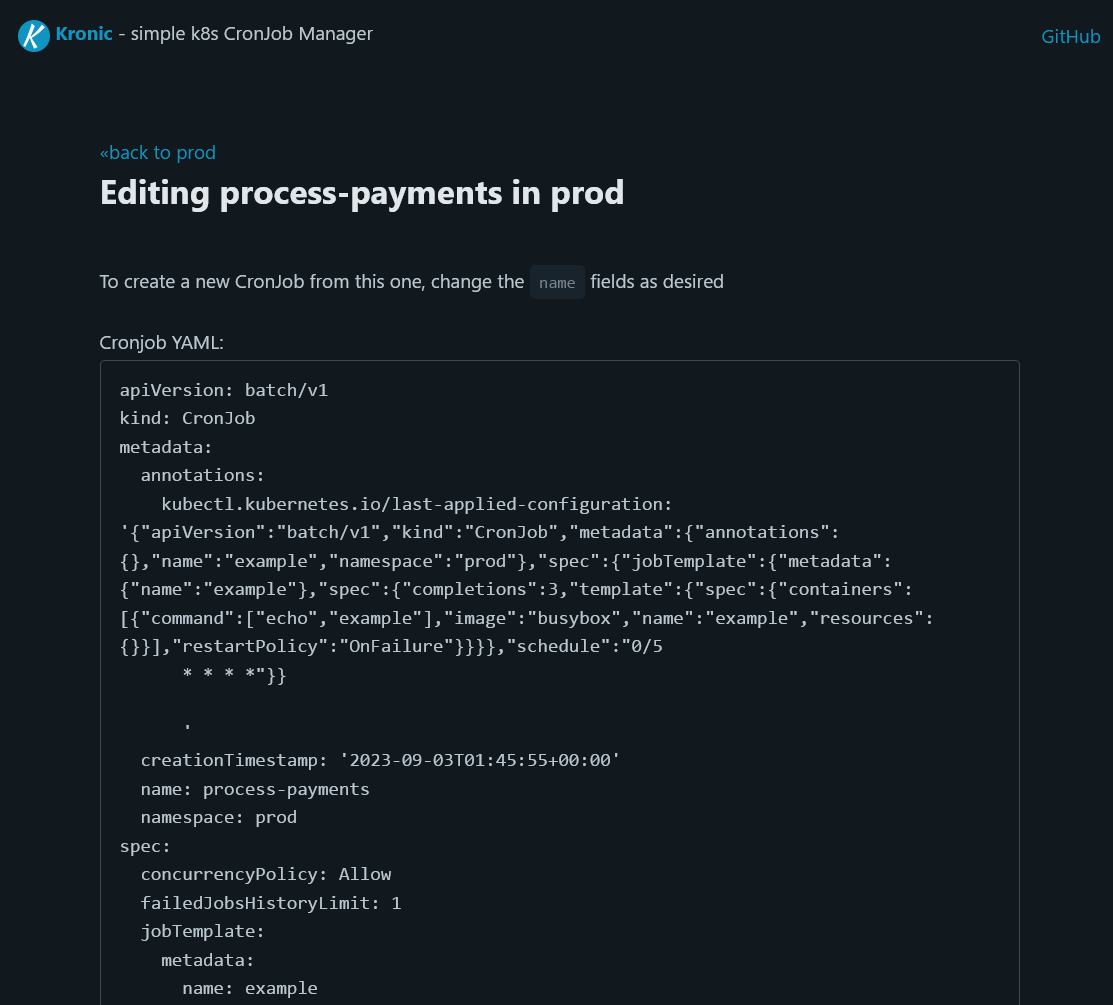

Suas mãos sujas com o YAML crua para editar um Cronjob:

Os cronjobs são uma ferramenta poderosa, mas descobri que desenvolvedores e partes interessadas geralmente precisam de uma maneira fácil de inspecionar o status dos trabalhos, desencadeá-los ad-hoc ou criar um novo trabalho único com base nas definições de Cronjob existentes.

A Kronic pretende ser uma interface de usuário / painel / gerente de administrador simples para visualizar, suspender, acionar, editar e excluir cronjobs em um cluster Kubernetes.

O Kronic pode ser limitado a uma lista de espaços para nome. Especifique como uma lista separada por vírgula na variável de ambiente KRONIC_ALLOW_NAMESPACES . O gráfico de comando expõe esta opção.

A Kronic também suporta uma instalação para o nome do nome. A variável de ambiente KRONIC_NAMESPACE_ONLY limitará o Kronic a interagir apenas com cronjobs, trabalhos e vagens em seu próprio espaço para nome. Habilitar essa configuração nos valores do gráfico do Helm ( env.KRONIC_NAMESPACE_ONLY="true" ) impedirá a criação de ClusterRole e ClusterRoleBinding, criando apenas uma função nomes e o função.

A Kronic suporta a autenticação básica HTTP no back -end. Ele é ativado por padrão quando instalado no gráfico de helmo. Se nenhuma senha for especificada, o nome de usuário padrão é kronic e a senha é gerada aleatoriamente. Um nome de usuário e senha podem ser definidos por meio de valores de compensação em auth.adminUsername e auth.adminPassword , ou você pode criar um segredo de Kubernetes para a implantação de referência.

Para recuperar a senha de administrador gerada aleatoriamente:

kubectl --namespace <namespace> get secret <release-name> -ojsonpath="{.data.password}" | base64 -d

Para criar uma senha de administrador segredo para uso com a Kronic:

kubectl --namespace <namespace> create secret generic custom-password --from-literal=password=<password>

## Tell the helm chart to use this secret:

helm --namespace <namespace> upgrade kronic kronic/kronic --set auth.existingSecretName=custom-password

Um gráfico de comando está disponível em ./Chart/Kronic. Por padrão, o gráfico Kronic Helm fornecerá apenas um serviço ClusterIP . Consulte os valores.yaml para configurações, principalmente a seção ingress .

Aviso Evite expor a Kronic publicamente! A configuração padrão permite a autenticação básica, mas fornece apenas proteção mínima.

Para instalar o Kronic como kronic em seu próprio espaço para nome:

helm repo add kronic https://mshade.github.io/kronic/

helm repo update

# Optionally fetch, then customize values file

helm show values kronic/kronic > myvalues.yaml

helm install -n kronic --create-namespace kronic kronic/kronic

# See the NOTES output for accessing Kronic and retrieving the initial admin password

Se nenhuma entrada estiver configurada (veja o aviso acima!), Exponha o Kronic via kubectl port-forward e acesse localhost:8000 no seu navegador:

kubectl -n kronic port-forward deployment/kronic 8000:8000

O Kronic pode usar um arquivo KUBECONFIG para ser executado localmente contra um cluster. Fazer isso:

docker run -i --name kronic

-v $HOME/.kube:/home/kronic/.kube

-p 8000:8000

ghcr.io/mshade/kronic

NOTA Você pode precisar garantir que as permissões no arquivo Kubeconfig sejam legíveis para o Usuário

kronic(UID 3000). Você também pode montar um arquivo kubeconfig específico, ou seja:-v $HOME/.kube/kronic.yaml:/home/kronic/.kube/config

Kronic é um pequeno aplicativo de frasco construído com:

spec.timezone