Двоичный инструмент CVE — это бесплатный инструмент с открытым исходным кодом, который поможет вам найти известные уязвимости в программном обеспечении, используя данные из списка распространенных уязвимостей и уязвимостей (CVE) Национальной базы данных уязвимостей (NVD), а также данные об известных уязвимостях из Redhat, Open Source. База данных уязвимостей (OSV), консультативная база данных Gitlab (GAD) и Curl.

Двоичный инструмент CVE использует API NVD, но не одобрен и не сертифицирован NVD.

Инструмент имеет два основных режима работы:

Бинарный сканер, который помогает вам определить, какие пакеты могли быть включены как часть программного обеспечения. Всего 367 шашек. Первоначально наше внимание было сосредоточено на распространенных уязвимых компонентах с открытым исходным кодом, таких как openssl, libpng, libxml2 и expat.

Инструменты для сканирования списков известных компонентов в различных форматах, включая .csv, несколько списков дистрибутивов Linux, сканеры пакетов для конкретных языков и несколько форматов спецификации программного обеспечения (SBOM).

Он предназначен для использования как часть вашей системы непрерывной интеграции, чтобы обеспечить регулярное сканирование уязвимостей и заблаговременно предупреждать вас об известных проблемах в вашей цепочке поставок. Его также можно использовать для автоматического обнаружения компонентов и создания SBOM.

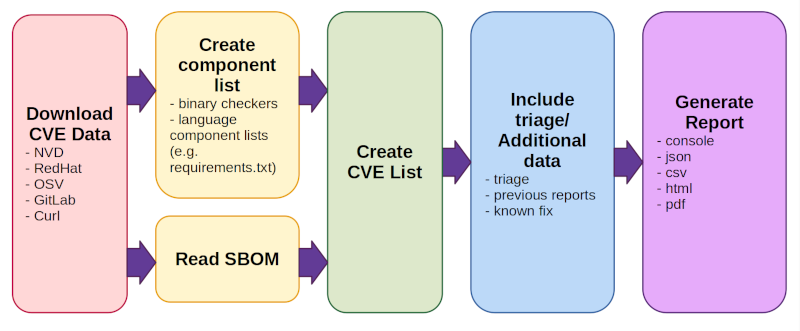

Что делает бинарный инструмент CVE при запуске:

Загрузите данные CVE (из NVD, Redhat, OSV, Gitlab и Curl).

По умолчанию это происходит один раз в день, а не каждый раз при запуске сканирования.

При первом запуске загрузка всех данных может занять некоторое время.

Создайте/прочитайте список компонентов. Есть два режима работы:

Создает список компонентов (включая версии), используя комбинацию двоичных средств проверки и списков языковых компонентов (например, файл требований Python.txt).

Прочтите SBOM (используйте существующий список компонентов в стандартизированном формате спецификации программного обеспечения.)

Создать список CVE

При этом выполняется поиск всех компонентов, найденных или считанных из существующей спецификации материалов, и сообщается обо всех известных проблемах, связанных с ними.

Включить сортировку/дополнительные данные

Существует несколько вариантов добавления сортировки/примечаний, информации из предыдущих отчетов для отслеживания изменений уязвимостей с течением времени или данных об известных исправлениях.

Создать отчет в одном или нескольких форматах (консоль, json, csv, html, pdf)

Более подробную информацию можно найти в нашей документации или в этом кратком руководстве.

Краткое руководство по бинарному инструменту CVE / README

Двоичный проверочный список

Шашки для конкретного языка

Поддерживаемые форматы архивов

Поиск известных уязвимостей с помощью бинарного сканера

Сканирование файла SBOM на наличие известных уязвимостей

Создание SBOM

Создание VEX

Обнаружение уязвимостей

Использование инструмента в автономном режиме

Использование двоичного инструмента CVE в действиях GitHub

Установка двоичного инструмента CVE

Наиболее популярные варианты использования

Опции вывода

Конфигурация

Автоматическое определение компонентов

Дополнительные требования

Ограничения

Обратная связь и вклад

Проблемы безопасности

Полный список опций

Бинарный инструмент CVE можно установить с помощью pip:

pip установить cve-bin-tool

Если вы хотите попробовать последний код из github cve-bin-tool или заняться разработкой, вы также можете pip install --user -e . для установки локальной копии из каталога. В документации для участников более подробно описано, как настроить локальную разработку.

Pip установит за вас требования Python, но для некоторых типов извлечения мы используем системные библиотеки. Если у вас возникли трудности с извлечением файлов, вы можете просмотреть наши дополнительные списки требований для Linux и Windows.

При первом использовании (и по умолчанию один раз в день) инструмент загрузит данные об уязвимостях из набора известных источников данных об уязвимостях. Из-за проблем с надежностью NVD, начиная с версии 3.3, мы по умолчанию будем использовать собственное зеркало NVD по адресу https://cveb.in/, а не обращаться к NVD напрямую. Если вы хотите получать данные непосредственно с серверов NVD, вы должны предоставить свой собственный NVD_API_KEY для использования их API.

Если вы используете версию до 3.3, которая не использует наше зеркало, используйте NVD_API_KEY, как описано выше.

Чтобы запустить двоичный сканер для каталога или файла:

cve-bin-tool <каталог/файл>

Примечание . Эта опция также будет использовать любые средства проверки, специфичные для языка, для поиска известных уязвимостей в компонентах.

По умолчанию инструмент предполагает, что вы пытаетесь просканировать весь каталог, но если вы предоставите ему один файл .csv или .json со списком зависимостей, он будет рассматривать его как спецификацию. Вы также можете указать файлы спецификации напрямую, используя параметр --input-file , или отсканировать SBOM, следуя инструкциям ниже.

Чтобы отсканировать файл спецификации программного обеспечения (SBOM):

cve-bin-tool --sbom <sbom_filetype> --sbom-file <sbom_filename>

Допустимые типы SBOM: SPDX, CycloneDX и SWID. При сканировании названий продуктов в файле SBOM регистр не учитывается.

В практическом руководстве по сканированию SBOM приведены дополнительные примеры сканирования SBOM.

Помимо сканирования SBOM, CVE Binary Tool можно использовать для создания SBOM на основе сканирования следующим образом:

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <другие параметры сканирования по мере необходимости>

Допустимые типы SBOM: SPDX и CycloneDX.

Сгенерированный SBOM будет включать название продукта, версию и поставщика (если таковой имеется). Информация о лицензии не предоставлена.

В практическом руководстве по созданию SBOM представлены дополнительные примеры создания SBOM.

Помимо сканирования VEX, CVE Binary Tool можно использовать для создания VEX на основе сканирования следующим образом:

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <другие параметры сканирования по необходимости>

Допустимые типы VEX: CSAF, CycloneDX и OpenVEX.

В практическом руководстве по созданию VEX представлены дополнительные примеры создания VEX.

Опцию --vex-file можно использовать для добавления дополнительных данных сортировки, таких как примечания, комментарии и т. д., при сканировании каталога, чтобы выходные данные отражали эти данные сортировки, и вы могли сэкономить время на повторную сортировку (Использование: cve-bin-tool --vex-file test.json /path/to/scan ). Поддерживаемый формат — это формат CycloneDX, CSAF и OpenVEX VEX, который можно сгенерировать с помощью опции --vex-output .

Типичное использование:

Создайте файл сортировки с помощью cve-bin-tool /path/to/scan --vex-output triage.json

Отредактируйте файл triage.json в своем любимом текстовом редакторе, чтобы предоставить информацию о сортировке перечисленных уязвимостей.

Используйте этот файл сортировки для будущих сканирований следующим образом: cve-bin-tool /path/to/scan --vex-file triage.json

Для лучшего руководства по использованию перейдите по этой ссылке.

Должна быть возможность совместно использовать данные сортировки при различных запусках cve-bin-tool или с другими инструментами, поддерживающими формат CycloneDX VEX, OpenVEX и CSAF. Это будет особенно полезно для групп, которые сканируют связанные продукты или контейнеры, для команд, которым необходимо использовать несколько инструментов для обеспечения соответствия требованиям, для компаний, у которых есть центральная группа политик безопасности, которая предоставляет рекомендации по сортировке уязвимостей, и многим другим.

Указание опции --offline при запуске сканирования гарантирует, что cve-bin-tool не будет пытаться загрузить последние файлы базы данных или проверить наличие более новой версии инструмента.

Обратите внимание, что вам необходимо будет получить копию данных об уязвимостях, прежде чем инструмент сможет работать в автономном режиме. Офлайн-руководство содержит дополнительную информацию о том, как настроить базу данных.

Если вы хотите интегрировать cve-bin-tool как часть вашего конвейера действий github, вы можете использовать официальное действие GitHub cve-bin-tool. Более подробную информацию можно найти здесь. Действие GitHub предоставляет отчеты на вкладке «Безопасность», которая доступна для проектов с открытым исходным кодом, а также для клиентов GitHub, которые заплатили за этот доступ.

Мы также предоставляем пример действия GitHub, если вы хотите использовать этот инструмент напрямую. Это может быть хорошим выбором для команд, которые хотят хранить отчеты в хранилище доказательств, или для тех, у кого нет доступа к вкладке «Безопасность» GitHub.

Двоичный инструмент CVE по умолчанию обеспечивает вывод на консоль. Если вы хотите указать другой формат, вы можете указать его и имя файла в командной строке, используя --format . Допустимые форматы: CSV, JSON, JSON2, консоль, HTML и PDF. Имя выходного файла можно указать с помощью флага --output-file .

Вы также можете указать несколько форматов вывода, используя запятую (',') в качестве разделителя:

файл cve-bin-tool -f csv,json,json2,html -o отчет

Примечание. Запрещается использовать пробелы между запятыми («,») и форматами вывода.

О сообщенных уязвимостях можно дополнительно сообщить в формате Vulnerability Exploitability eXchange (VEX), указав --vex-output с типом, определенным с помощью параметра командной строки --vex-type . Сгенерированный файл VEX затем можно использовать как --vex-file для поддержки процесса сортировки.

Если вы хотите использовать поддержку PDF, вам нужно будет установить библиотеку reportlab отдельно.

Если вы намерены использовать поддержку PDF при установке cve-bin-tool, вы можете указать это, и лаборатория отчетов будет установлена как часть установки cve-bin-tool:

pip install cve-bin-tool[PDF]

Если вы уже установили cve-bin-tool, вы можете добавить reportlab постфактум, используя pip:

pip install --upgrade reportlab

Обратите внимание, что reportlab был исключен из установки cve-bin-tool по умолчанию, поскольку с ним связан известный CVE (CVE-2020-28463). Код cve-bin-tool использует рекомендуемые меры по снижению количества ресурсов, добавляемых в PDF-файлы, а также дополнительную проверку входных данных. Это немного странный CVE, поскольку он описывает основные функции PDF-файлов: в них могут быть встроены внешние элементы, такие как изображения, и, таким образом, любой, кто просматривает PDF-файл, может загрузить внешнее изображение (аналогично тому, как просмотр веб-страницы может вызвать внешние нагрузки). Для этого не существует никакого «исправления», только меры по снижению риска, когда пользователи библиотеки должны гарантировать, что в PDF-файлы во время создания добавляются только ожидаемые элементы.

Поскольку пользователи могут не захотеть устанавливать программное обеспечение с открытым, неисправимым CVE, связанным с ним, мы решили сделать поддержку PDF доступной только для пользователей, которые сами установили библиотеку. После установки библиотеки опция отчета в формате PDF будет работать.

Вы можете использовать опцию --config , чтобы предоставить файл конфигурации для инструмента. Вы по-прежнему можете переопределить параметры, указанные в файле конфигурации, с помощью аргументов командной строки. См. наши примеры файлов конфигурации в файле test/config.

Инструмент CVE Binary пытается выполнить автоматическое обнаружение компонентов с помощью двоичных средств проверки, списков поддерживаемых языковых компонентов и методов извлечения файлов. Поддерживаемые инструменты для автоматического обнаружения перечислены ниже.

Для поиска компонентов в двоичных файлах доступны следующие программы проверки:

| Доступные шашки | ||||||

|---|---|---|---|---|---|---|

| Служба учета | акпид | apache_http_server | apcupsd | одежда | asn1c | ассимп |

| звездочка | атфтп | авахи | аксель | бить | связывать | binutils |

| птица | бизон | блюз | боинк | ботан | братан | пузырчатая пленка |

| занятой ящик | bwm_ng | bzip2 | c_ares | капнпрото | цеф | шахматы |

| приятель | циветпаутина | кламав | собранный | commons_compress | мошенник | Coreutils |

| cpio | дружок | установка крипты | чашки | завиток | резюме | темноhttpd |

| Дав1д | Давфс2 | дбус | Debianutils | dhclient | dhcpcd | dhcpd |

| dlt_daemon | dmidecode | DNSmasq | докер | домотиц | досфтулс | дотнет |

| голубятня | доксиген | ДПКГ | медвежонок | e2fsprogs | Эд | эльфутилс |

| эмакс | записывать | exfatprogs | эксим | exiv2 | f2fs_tools | Фаад2 |

| фастд | ffmpeg | файл | Фаерфокс | флак | флюидсинт | свободный радиус |

| свободный рдп | фрибиди | фрр | глазеть | GCC | Гдал | БДБ |

| gdk_pixbuf | скрипт-призрак | канитель | мерзавец | бойкий | glibc | GMP |

| гномий панцирь | гнупг | гнутлы | идти | gpgme | GPSD | графикамагия |

| греп | grub2 | gstreamer | гупнп | гвфс | gzip | гапрокси |

| harfbuzz | Хазерл | hdf5 | Хеймдаль | хостапд | ханспелл | hwloc |

| i2pd | ледяной покров | отделение интенсивной терапии | iperf3 | ipmitool | ipsec_tools | iptables |

| ирси | iucode_tool | ИДД | Джек2 | привязка данных Джексона | Янус | Джаспер |

| Джейхед | jq | json_c | КБД | поддерживать активность | керберос | Кексектулс |

| Коди | Кубернетес | ldns | лфтп | лиархив | либасс | библиотека libbpg |

| библиотека libcoap | libconfuse | библиотека libcurl | библиотека libdb | libde265 | libebml | libevent |

| libexpat | libgcrypt | libgd | libgit2 | libheif | либический | либидн2 |

| libinput | libjpeg | libjpeg_turbo | libksba | либлас | либматроска | libmemcached |

| libmicrohttpd | libmodbus | либнсс | libopenmpt | libpcap | библиотека | librsvg |

| библиотека | библиотека libsamplerate | libseccomp | libsndfile | libsolv | библиотека | libsrtp |

| libssh | libssh2 | libtasn1 | либтифф | libtomcrypt | libupnp | Либув |

| libvips | libvirt | libvncserver | либворбис | libvpx | libxslt | либьямл |

| лайттпд | linux_kernel | Linuxptp | lldpd | логротировать | lrzip | Луа |

| Луахит | lxc | рысь | лз4 | почтаx | Мариадб | мбедтлс |

| мдадм | кэширование памяти | микропитон | минтест | мини_httpd | миником | минидлна |

| миниупнпк | миниупнпд | Моби | модбезопасность | контролировать | комар | движение |

| mp4v2 | миль на галлон123 | минивэн | мсмтп | метро | муПДФ | дворняга |

| MySQL | нано | насм | НБД | ncurses | неон | Несс |

| NetTalk | сетевые данные | netkit_ftp | нетпбм | крапива | нгhttp2 | nginx |

| ngircd | Nmap | узел | ntfs_3g | НТП | нтпсек | open_iscsi |

| open_vm_tools | опенафс | opencv | openjpeg | openldap | OpenSC | openssh |

| OpenSSL | опенсван | openvpn | p7zip | панго | пластырь | pcre |

| pcre2 | pcc_lite | перл | php | пикоком | свинья | пиксмен |

| png | полярссл_федора | Попплер | PostgreSQL | ппп | приватность | procps_ng |

| профтпд | protobuf_c | пспп | чистый_ftpd | шпаклевка | питон | Кему |

| qpdf | qt | квагга | радар2 | радвд | хищник | Раук |

| рабочий стол | линия чтения | об/мин | rsync | rsyslog | rtl_433 | rtmpdump |

| бежать | ржавчина | самба | sane_backends | сдл | морской конёк | Shadowsocks_libev |

| щелкнул | sngrep | фыркать | Сокат | sofia_sip | речь | специя |

| Склайт | сквош | кальмар | SSLH | звездарий | сильный лебедь | оглушать |

| подрывная деятельность | судо | суриката | сильфида | системный журнал | системная статистика | системный |

| смола | tcpdump | tcpreplay | терминология | тессеракт | бережливость | thttpd |

| громовая птица | timescaledb | крошечный прокси | Тор | tpm2_tss | трассировка | передача инфекции |

| брюки | Тайд | twonky_server | u_boot | удиски | несвязанный | unixodbc |

| упх | util_linux | лак | вим | ВЛК | vorbis_tools | vsftpd |

| вебкитгтк | wget | WireShark | вольфссл | wpa_supplicant | упражнения | xml2 |

| xscreensaver | xwayland | ясм | Заббикс | кусок | Зик | zlib |

| ЗНК | зш | zстандарт |

Все шашки можно найти в каталоге шашек, как и инструкции по добавлению нового чекера. Поддержку новых чекеров можно запросить через вопросы GitHub.

Доступен ряд средств проверки для поиска уязвимых компонентов в определенных языковых пакетах.

| Язык | Поддерживаемые файлы |

|---|---|

| Дарт | pubspec.lock |

| Идти | Go.mod |

| Ява | pom.xml ; Архивы JAR, WAR и EAR |

| JavaScript | package-lock.json , yarn.lock |

| Ржавчина | Cargo.lock |

| Руби | Gemfile.lock |

| Р | renv.lock |

| Быстрый | Package.resolved |

| Питон | requirements.txt , PKG-INFO , METADATA ; Файлы .whl и .egg |

| Перл | cpanfile |

Дополнительную информацию о средствах проверки для конкретного языка можно найти в руководстве CVE Binary Tool.

В настоящее время автоэкстрактор поддерживает следующие форматы архивов:

| Формат архива | Расширение файла |

|---|---|

| молния | .zip, .exe, .jar, .msi, .egg, .whl, .war, .ear |

| смола | .tar, .tgz, .tar.gz, .tar.xz, .tar.bz2 |

| Деб | .deb, .ipk |

| об/мин | .об/мин |

| такси | .такси |

| апк | .apk |

| ЗСТ | .zst |

| упаковка | .pkg |

Чтобы использовать автораспаковщик, вам могут понадобиться следующие утилиты в зависимости от типа поддерживаемых форматов архивов, которые вам нужно извлечь.

Приведенные ниже утилиты необходимы для запуска полного набора тестов в Linux:

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

Большинство из них установлены по умолчанию во многих системах Linux, но, в частности, может потребоваться установка cabextract и rpm2cpio .

В системах Windows вам может понадобиться:

ar

7z

Expand

pdftotext

В Windows по умолчанию установлен Expand , но, возможно, потребуется установить ar и 7z . Если вы хотите запустить наш набор тестов или отсканировать сжатый файл zstd, мы рекомендуем установить эту вилку 7-zip-zstd 7zip. В настоящее время мы используем 7z для извлечения файлов jar , apk , msi , exe и rpm . Чтобы установить ar вы можете установить MinGW (в состав которого входит binutils) отсюда и запустить загруженный файл .exe.

Если при попытке установки из pip вы получаете сообщение об ошибке сборки библиотек, возможно, вам потребуется установить инструменты сборки Windows. Инструменты сборки Windows доступны бесплатно по адресу https://visualstudio.microsoft.com/visual-cpp-build-tools/.

Если при установке brotlipy в Windows вы получаете ошибку, установка компилятора, описанного выше, должна исправить ее.

pdftotext необходим для запуска тестов. (пользователям cve-bin-tool он может не понадобиться, но, скорее всего, он понадобится разработчикам.) Лучший способ установить его в Windows — использовать conda (нажмите здесь, чтобы получить дальнейшие инструкции).

Вы можете проверить нашу конфигурацию CI, чтобы узнать, какие версии Python мы тестируем.

Этот сканер не пытается использовать проблемы или более детально исследовать код; он ищет только подписи библиотек и номера версий. Таким образом, он не может определить, перенес ли кто-то исправления уязвимой версии, и не будет работать, если информация о библиотеке или версии была намеренно запутана.

Этот инструмент предназначен для использования в качестве быстрой и легко автоматизируемой проверки в незараженной среде, чтобы разработчики могли информировать разработчиков о старых библиотеках с проблемами безопасности, которые были скомпилированы в их двоичные файлы.

Инструмент не гарантирует, что какие-либо обнаруженные уязвимости действительно присутствуют или могут быть использованы, а также не может с гарантией найти все существующие уязвимости.

Пользователи могут добавлять в отчеты информацию о сортировке, чтобы отмечать проблемы как ложные срабатывания, указывать, что риск был снижен за счет изменений конфигурации/использования и т. д.

Детали сортировки можно повторно использовать в других проектах, поэтому, например, сортировку базового образа Linux можно применить к нескольким контейнерам, использующим этот образ.

Для получения дополнительной информации и использования информации о сортировке с помощью этого инструмента, пожалуйста, посетите здесь.

Если вы используете возможности двоичного сканирования, имейте в виду, что у нас есть только ограниченное количество средств проверки двоичных файлов (см. таблицу выше), поэтому мы можем обнаружить только эти библиотеки. Вклад новых шашек всегда приветствуется! Вы также можете использовать альтернативный способ обнаружения компонентов (например, инструмент спецификации, такой как tern), а затем использовать полученный список в качестве входных данных для cve-bin-tool, чтобы получить более полный список уязвимостей.

Инструмент использует базу данных уязвимостей для обнаружения существующих уязвимостей. Если база данных не обновляется часто (особенно, если инструмент используется в автономном режиме), инструмент не сможет обнаружить какие-либо вновь обнаруженные уязвимости. Поэтому настоятельно рекомендуется постоянно обновлять базу данных.

Инструмент не гарантирует, что обо всех уязвимостях будет сообщено, поскольку инструмент имеет доступ только к ограниченному числу общедоступных баз данных уязвимостей. Всегда приветствуются вклады в добавление новых источников данных в инструмент.

Хотя некоторые проверки данных в базе данных уязвимостей выполняются, инструмент не может подтвердить качество данных или исправить любые несоответствия, если данные неполны или противоречивы. Это может привести, например, к тому, что в некоторых отчетах об уязвимостях серьезность будет указана как НЕИЗВЕСТНО.

Ошибки и запросы на добавление функций можно отправлять через вопросы GitHub. Имейте в виду, что эти проблемы не являются частными, поэтому будьте осторожны при предоставлении результатов, чтобы убедиться, что вы не раскрываете проблемы безопасности в других продуктах.

Запросы на включение также приветствуются через git.

Прежде чем начать работу, новым участникам следует прочитать руководство для участников.

Людям, у которых уже есть опыт участия в проектах с открытым исходным кодом, возможно, не понадобится полное руководство, но им все равно следует использовать контрольный список запросов на включение, чтобы упростить задачу для всех.

Участников бинарного инструмента CVE просят соблюдать Кодекс поведения сообщества Python. Пожалуйста, свяжитесь с Терри, если у вас есть сомнения или вопросы, касающиеся настоящего кодекса поведения.

О проблемах безопасности, связанных с самим инструментом, можно сообщить в группу реагирования на инциденты безопасности Intel через https://intel.com/security.

Если в ходе использования этого инструмента вы обнаружите проблему безопасности в чужом коде, ответственно сообщите об этом соответствующей стороне.

Использование: cve-bin-tool <directory/file to scan>

параметры:

-h, --help показать это справочное сообщение и выйти

-e ИСКЛЮЧИТЬ, --exclude ИСКЛЮЧИТЬ

Разделенные запятыми Исключить путь к каталогу

-V, --version показать номер версии программы и выйти

--disable-версия-проверка

пропускает проверку наличия новой версии

--disable-validation-check

пропускает проверку XML-файлов на соответствие схеме

--offline работать в автономном режиме

--detailed добавить описание CVE в отчет csv или json (не влияет на консоль, html или pdf)

Загрузка данных CVE:

Аргументы, связанные с источниками данных и конфигурацией кэша

-n {api,api2,json,json-mirror,json-nvd}, --nvd {api,api2,json,json-mirror,json-nvd}

выберите метод получения списков CVE от NVD

-u {сейчас,ежедневно,никогда,последнее}, --update {сейчас,ежедневно,никогда,последнее}

расписание обновления источников данных и базы данных эксплойтов (по умолчанию: ежедневно)

--nvd-api-key NVD_API_KEY

Укажите ключ API NVD (используется для улучшения ограничения скорости NVD).

Установите значение «нет», чтобы игнорировать любые ключи в среде.

-d DISABLE_DATA_SOURCE, --disable-data-source DISABLE_DATA_SOURCE

разделенный запятыми список источников данных (CURL, EPSS, GAD, NVD, OSV, PURL2CPE, REDHAT, RSD), которые нужно отключить (по умолчанию: НЕТ)

--use-mirror USE_MIRROR

используйте зеркало для обновления базы данных

Вход:

каталог каталог для сканирования

-i ВХОД_ФАЙЛ, --input-file ВХОД_ФАЙЛ

укажите имя входного файла

-C КОНФИГ, --config КОНФИГ

предоставить файл конфигурации

-L СПИСОК_ПАКЕТОВ, --package-list СПИСОК_ПАКЕТОВ

предоставить список пакетов

--sbom {spdx,циклонедкс,swid}

указать тип спецификации программного обеспечения (sbom) (по умолчанию: spdx)

--sbom-file SBOM_FILE

укажите имя файла sbom

--vex-file VEX_FILE

предоставить имя файла обмена уязвимостями (vex) для обработки сортировки

Выход:

-q, --quiet подавлять вывод

-l {отладка,информация,предупреждение,ошибка,критический}, --log {отладка,информация,предупреждение,ошибка,критический}

уровень журнала (по умолчанию: информация)

-o ВЫХОД_ФАЙЛ, --output-file ВЫХОД_ФАЙЛ

укажите имя выходного файла (по умолчанию: вывод на стандартный вывод)

--html-тема HTML_THEME

предоставить собственный каталог тем для HTML-отчета

-f {csv,json,json2,console,html,pdf}, --format {csv,json,json2,console,html,pdf}

обновить формат вывода (по умолчанию: консоль)

укажите несколько форматов вывода, используя запятую (',') в качестве разделителя

примечание: не используйте пробелы между запятой (',') и форматами вывода.

--generate-config {yaml,toml,yaml,toml,toml,yaml}

создать файл конфигурации для инструмента cve bin в форматах toml и yaml.

-c CVSS, --cvss Минимальный балл CVSS CVSS (как целое число в диапазоне от 0 до 10) для отчета (по умолчанию: 0)

-S {низкий, средний, высокий, критический}, --severity {низкий, средний, высокий, критический}

минимальная серьезность CVE для отчета (по умолчанию: низкая)

--метрики

проверить метрики (например, EPSS) из найденных cves

--epss-percentile EPSS_PERCENTILE

минимальный процентиль epss CVE находится в диапазоне от 0 до 100 для отчета. Автоматически включает `--metrics`

--epss-вероятность EPSS_PROBABILITY

Минимальная вероятность epss CVE варьируется от 0 до 100 для отчета. Автоматически включает `--metrics`

--no-0-cve-report создает отчет только при обнаружении CVE

-A [-], --available-fix [-]

Перечисляет доступные исправления пакета из дистрибутива Linux.

-b [-], --backport-fix [-]

Перечисляет перенесенные исправления, если они доступны в дистрибутиве Linux.

--affected-versions Перечисляет версии продукта, на которые распространяется данная CVE (для облегчения обновлений).

--sbom-output SBOM_OUTPUT

предоставить имя файла спецификации программного обеспечения (sbom) для создания

--sbom-type {spdx,циклонедкс}

укажите тип спецификации программного обеспечения (sbom), которую нужно создать (по умолчанию: spdx)

--sbom-format {тег,json,yaml}

укажите формат ведомости материалов программного обеспечения (sbom), которую нужно создать (по умолчанию: тег)

Вывод Векса:

Аргументы, относящиеся к выходному документу Vex.

--vex-outpput VEX_OUTPUT

Укажите имя файла обмена уязвимостями (vex) для создания.

--vex-type {циклонедкс, csaf, openvex}

указать тип обмена уязвимостей (vex), который нужно сгенерировать (по умолчанию: cycledx)

--product ПРОДУКТ Название продукта

--release ВЫПУСТИТЬ версию выпуска

--vendor ПОСТАВЩИК Продавец/поставщик продукции

-rr REVISION_REASON, --revision-reason REVISION_REASON

причину обновления документа следует указывать в двойных кавычках.

--filter-triage Фильтровать cves на основе данных сортировки из файла Vex

Отчет об объединении:

Аргументы, связанные с промежуточными и объединенными отчетами

-a [ДОБАВИТЬ], --append [ДОБАВИТЬ]

сохранить вывод как промежуточный отчет в формате json

-t TAG, --tag TAG добавить уникальный тег, чтобы различать несколько промежуточных отчетов.

-m ОБЪЕДИНИТЬ, --merge ОБЪЕДИНИТЬ

Путь к промежуточным отчетам, разделенный запятыми, для слияния

-F ФИЛЬТР, --filter ФИЛЬТР

Строка тега, разделенная запятыми, для фильтрации промежуточных отчетов

Шашки:

-s ПРОПУСК, --skips ПРОПУСК

разделенный запятыми список шашек, которые нужно отключить

-r RUNS, --runs RUNS список проверок, разделенных запятыми, для включения

Управление базой данных:

--import-json ИМПОРТ_JSON

импортировать базу данных из файлов json, разрезанных по годам

--ignore-sig не проверять подпись PGP при импорте данных json

--log-подпись-ошибка

когда подпись не соответствует, регистрируется только ошибка, а не остановка (НЕБЕЗОПАСНО)

--проверить PGP_PUBKEY_PATH

проверить знак PGP при импорте файлов JSON

--export-json EXPORT_JSON

экспортировать базу данных в виде файлов JSON, разрезанных по годам

--pgp-sign PGP_PRIVATE_KEY_PATH

подписывать экспортированные файлы JSON с помощью PGP

--passphrase ПАРОЛЬНАЯ ФРАЗА

необходимая фраза-пароль для подписи с PGP

--export EXPORT экспортировать имя файла базы данных

--import ИМПОРТ импортировать имя файла базы данных

Эксплойты:

--exploits проверить эксплойты из найденных cves

Устарело:

--triage-input-file TRIAGE_INPUT_FILE

заменен на --vex-file

-x, --extract автоизвлечение сжатых файлов

--report Создает отчет, даже если для соответствующего выходного формата нет CVEДополнительную информацию обо всех этих параметрах см. в руководстве пользователя CVE Binary Tool.