Honeytrap — это приманка с низким уровнем взаимодействия и инструмент сетевой безопасности, написанный для перехвата атак на службы TCP и UDP. В конфигурации по умолчанию он работает как демон и запускает серверные процессы по требованию при попытке подключения к порту.

Доступны различные режимы работы, которые контролируют обработку соединений. В обычном режиме сервер отправляет произвольные данные, представленные в файлах шаблонов, в качестве основного средства эмуляции известных протоколов. Многие автоматизированные инструменты атаки будут обмануты и продолжат диалог атаки. Популярным режимом является так называемый зеркальный режим , в котором входящие соединения передаются обратно инициатору. Этот трюк во многих случаях устраняет необходимость эмуляции протокола. Третий режим, режим прокси , позволяет перенаправлять определенные сеансы в другие системы, например, в приманки с высоким уровнем взаимодействия.

API модуля предоставляет простой способ написания пользовательских расширений, которые динамически загружаются в приманку. Поступающие данные об атаках собираются в так называемую строку атаки , которую можно сохранить в файлах или базе данных SQL для ручного расследования. Honeytrap поставляется с различными плагинами, которые запускаются на этих строках атаки для извлечения дополнительной информации или эмуляции дальнейших действий. Примером может служить модуль httpDownload , который извлекает строки URL-адресов из данных об атаке и вызывает внешний инструмент для автоматической загрузки соответствующих ресурсов.

Установить ловушку довольно просто. Просто запустите следующие команды в корневом каталоге исходного дерева:

./configure --with-stream-mon=<type>

make

sudo make install

Параметр --with-stream-mon определяет, как приманка должна искать входящие попытки подключения. В Linux предпочтительным выбором является --with-stream-mon=nfq , который предписывает Honeytrap перехватывать пакеты с использованием функции iptables NFQUEUE . При использовании этой функции правило iptables, подобное следующему, помещает входящие сегменты TCP-SYN в очередь, где они могут быть перехвачены приманкой:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

Обязательно не ставьте пакеты в очередь другим критически важным службам. Дополнительную информацию см. в файле INSTALL и выводе ./configure --help .

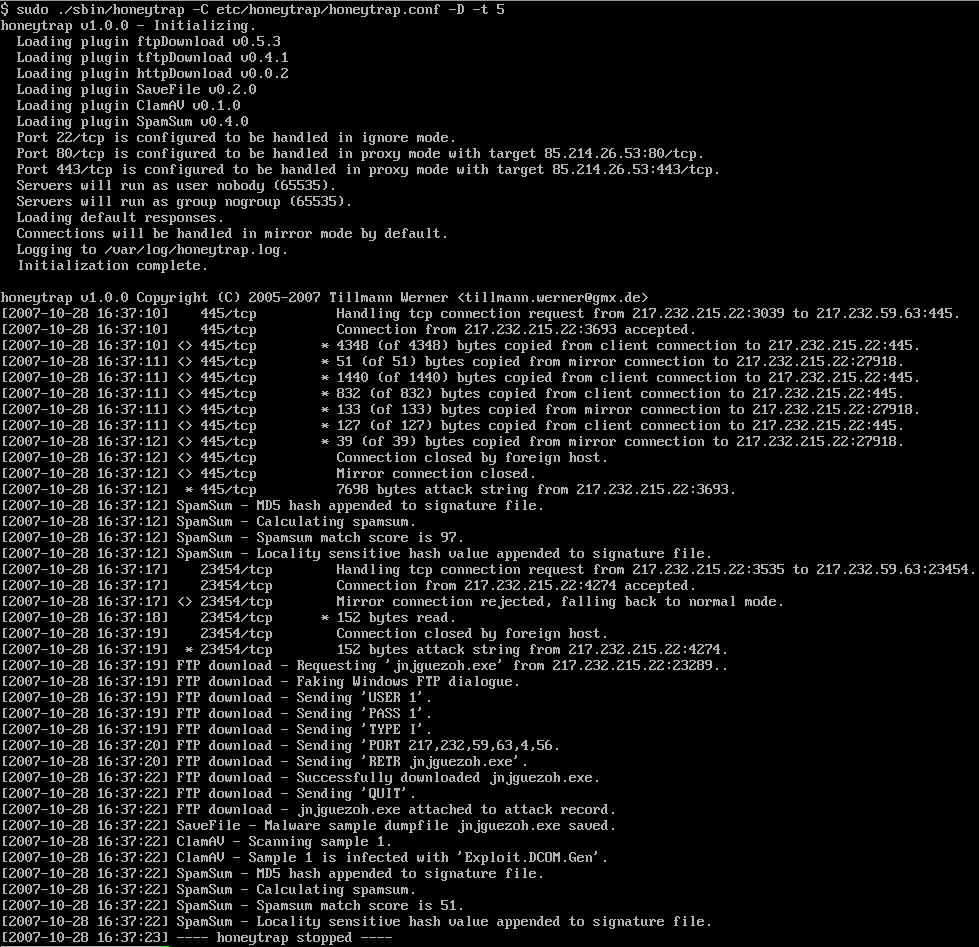

Вот зафиксированная атака IRC-бота старой школы, распространяющаяся с помощью классического эксплойта MS04-011 LSASS и элементарного FTP-сервиса, встроенного во вредоносное ПО.