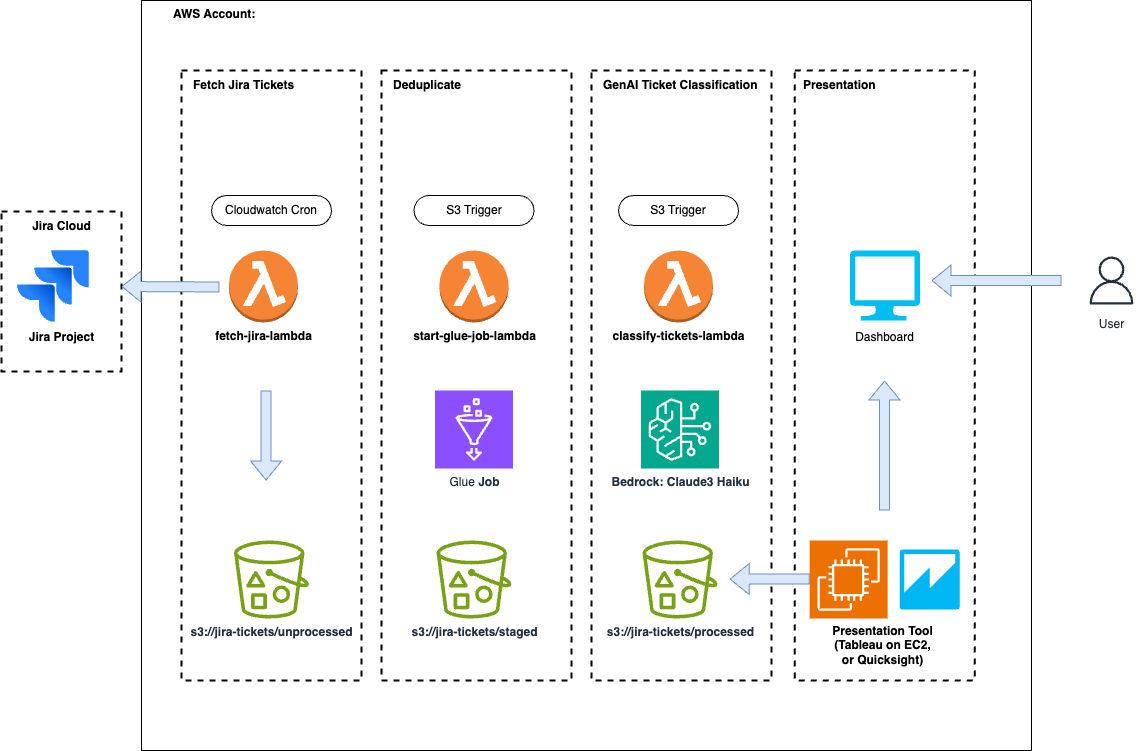

Классификация билетов Jira — это автоматизированная система, предназначенная для классификации билетов Jira с использованием возможностей искусственного интеллекта Amazon Bedrock. Этот проект можно использовать с экспортом Jira Server, предоставляя возможности автоматизации, аналогичные тем, которые доступны в Jira Cloud.

Примечание . Дедупликация важна, если вы разрешаете пользователям вручную загружать экспортированные файлы Jira, а также запускать автоматическое получение. Если вы можете гарантировать, что добавочный импорт не содержит дубликатов, вы можете удалить задание AWS Glue.

Ввод данных : экспорт билетов Jira помещается в папку /unprocessed развернутой корзины S3.

Обработка данных : система обрабатывает экспортированные билеты.

Классификация Bedrock : данные о билетах отправляются в Amazon Bedrock, который использует заранее заданную подсказку классификации для категоризации каждого билета.

Дедупликация : AWS Glue гарантирует отсутствие дублирующихся классификаций, сохраняя целостность данных.

Результаты : результаты классификации сохраняются и могут использоваться для обновления исходных заявок Jira или для дальнейшего анализа.

Важное примечание . Этот проект развертывает ресурсы в вашей среде AWS с помощью Terraform. Вы понесете расходы за используемые ресурсы AWS. Обратите внимание на цены на такие сервисы, как Lambda, Bedrock, Glue и S3, в вашем регионе AWS.

Требуемые разрешения : для развертывания стека Terraform вам потребуются повышенные разрешения, в частности разрешения опытного пользователя.

Чтобы настроить проект:

infrastructure в проекте.terraform init , чтобы инициализировать рабочий каталог Terraform.terraform apply , чтобы создать ресурсы в вашей среде AWS.Чтобы снести проект:

infrastructure .terraform destroy , чтобы удалить все ресурсы, созданные этим проектом. Обязательно запускайте tfsec для папки инфраструктуры каждый раз, когда вносите дополнительные изменения в код.

Запустите TFSec

$ tfsec .Подавленные предупреждения Обязательно запускайте tfsec для папки инфраструктуры каждый раз, когда вы вносите дополнительные изменения в код. Эти предупреждения безопасности были скрыты, но просмотрите их перед внедрением этого решения в производство. Кроме того, в этом образце репозитория используются управляемые ключи AWS. В рабочей среде рекомендуется использовать ключи, управляемые клиентом (CMK).

/unprocessed корзины S3, созданной скриптом Terraform.Вклад в улучшение проекта приветствуется. Пожалуйста, не стесняйтесь отправлять запросы на включение или открывать вопросы для обсуждения потенциальных улучшений.

Этот проект лицензируется по лицензии MIT. Подробности смотрите в файле ЛИЦЕНЗИИ.

Чтобы получить поддержку или сообщить о проблемах, откройте проблему в репозитории проекта на GitHub.