Вы испортили байт-код Python 2.7? Давайте unfuck это.

unfuck — это утилита и библиотека для деобфускации запутанного байт-кода Python 2.7. По сути, это повторная реализация виртуальной машины Python с отслеживанием вредоносных данных. Некоторые вещи, на которые способен unfuck:

№1 и №2 — две самые большие проблемы, с которыми спотыкаются декомпиляторы Python при попытке восстановить исходный исходный код Python.

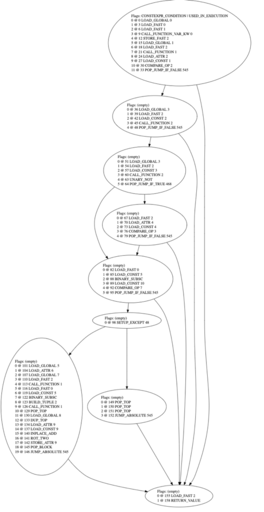

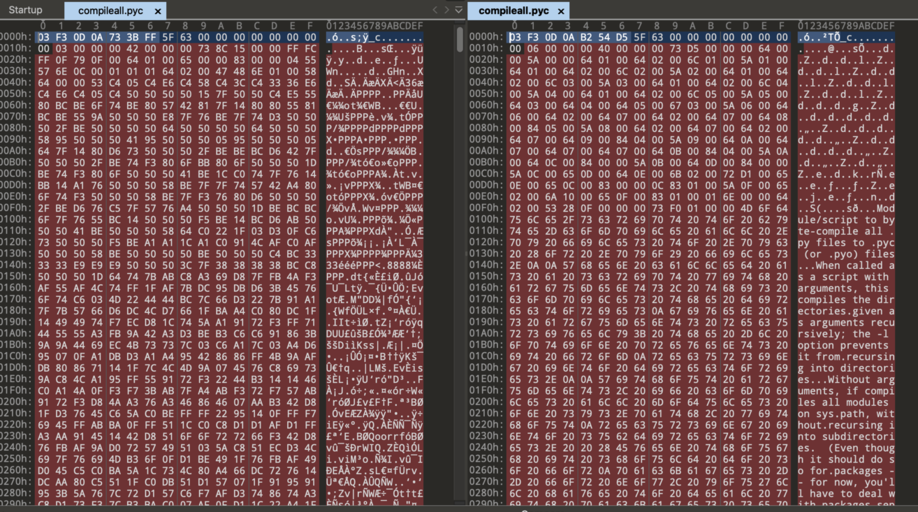

unfuck по сути заставляет ваш байт-код перейти от этого к этому:

Или от этого к этому:

Да, это реальные примеры.

unfuck можно использовать как библиотеку или утилиту командной строки.

unfuck 0.2.0

USAGE:

unfuck [FLAGS] [OPTIONS] <input-obfuscated-file> <output-path> [graphs-dir] [SUBCOMMAND]

FLAGS:

--dry Dry run only -- do not write any files

-g Enable outputting code graphs to dot format

-h, --help Prints help information

-q Disable all logging

-V, --version Prints version information

-v Enable verbose logging

OPTIONS:

--decompiler <decompiler> Your favorite Python 2.7 bytecode decompiler. This program assumes the decompiler's

first positional argument is the file to decompile, and it prints the decompiled

output to stdout [env: UNFUCK_DECOMPILER=] [default: uncompyle6]

ARGS:

<input-obfuscated-file> Input obfuscated file

<output-path> Output file name or directory name. If this path is a directory, a file will be

created with the same name as the input. When the `strings-only` subcommand is

applied, this will be where the output strings file is placed

<graphs-dir> An optional directory for graphs to be written to [default: .]

SUBCOMMANDS:

help Prints this message or the help of the given subcommand(s)

strings-only

Чтобы распаковать один файл:

# deobfuscated.pyc can also be a directory

unfuck obfuscated.pyc deobfuscated.pyc

Вы также можете предоставить дополнительные флаги для выгрузки строк в файл или выгрузки dot графиков, которые можно просмотреть в Graphviz:

# -g is for printing graphs

unfuck -g obfuscated.pyc deobfuscated.pyc

# use the strings-only subcommand for dumping just dumping strings -- no deobfuscation is performed

unfuck deobfuscated.pyc ./strings.csv strings-only

unfuck требует Python 2.7 в PATH вашей системы. Убедившись, что он присутствует, вы сможете просто cargo build . Если по какой-либо причине правильный интерпретатор не может быть найден, попробуйте установить переменную окружения PYTHON_SYS_EXECUTABLE в путь вашего интерпретатора Python 2.7.

cargo install --force unfuck

ПРИМЕЧАНИЕ. unfuck изначально не разрабатывался с учетом использования библиотек и поэтому имеет собственную многопоточную платформу (в данном случае Rayon).

Использование довольно простое:

use std :: convert :: TryInto ;

use std :: fs :: File ;

let mut pyc_contents = vec ! [ ] ;

let pyc_file = File :: open ( "obfuscated.pyc" ) ? ;

pyc_file . read_to_end ( & mut pyc_contents ) ? ;

// magic/moddate are specific to the PYC header and are required to be

// a valid PYC file

let magic = u32 :: from_le_bytes ( pyc_contents [ 0 .. 4 ] . try_into ( ) . unwrap ( ) ) ;

let moddate = u32 :: from_le_bytes ( pyc_contents [ 4 .. 8 ] . try_into ( ) . unwrap ( ) ) ;

let pyc_contents = & pyc_contents [ 8 .. ] ;

// Use a standard Python 2.7 opcode table

let deobfuscator = unfuck :: Deobfuscator :: < pydis :: opcode :: py27 :: Standard > :: new ( pyc_contents ) ;

let deobfuscator = if enable_graphs {

deobfuscator . enable_graphs ( )

} else {

deobfuscator

} ;

let deobfuscated_code = deobfuscator . deobfuscate ( ) ? ;

let mut deobfuscated_file = File :: create ( "deobfuscated.pyc" ) ? ;

deobfuscated_file . write_all ( & magic . to_le_bytes ( ) [ .. ] ) ? ;

deobfuscated_file . write_all ( & moddate . to_le_bytes ( ) [ .. ] ) ? ;

deobfuscated_file . write_all ( deobfuscated_code . data . as_slice ( ) ) ? ; gabe_k, yrp, lpcvoid, люди с диска WD, squif, ian, pie doom, сарухан