Простой пользовательский интерфейс ui kubernetes cronjob.

Кроника в ранней Альфа. Это может съесть ваши Cronjobs, Pods или даже вашу работу. Избегайте обнаружения кроники на неуверенные лица или сети или используйте Кронину почти что -либо, даже смутно важное.

Смотрите Cronjobs в пространствах имен:

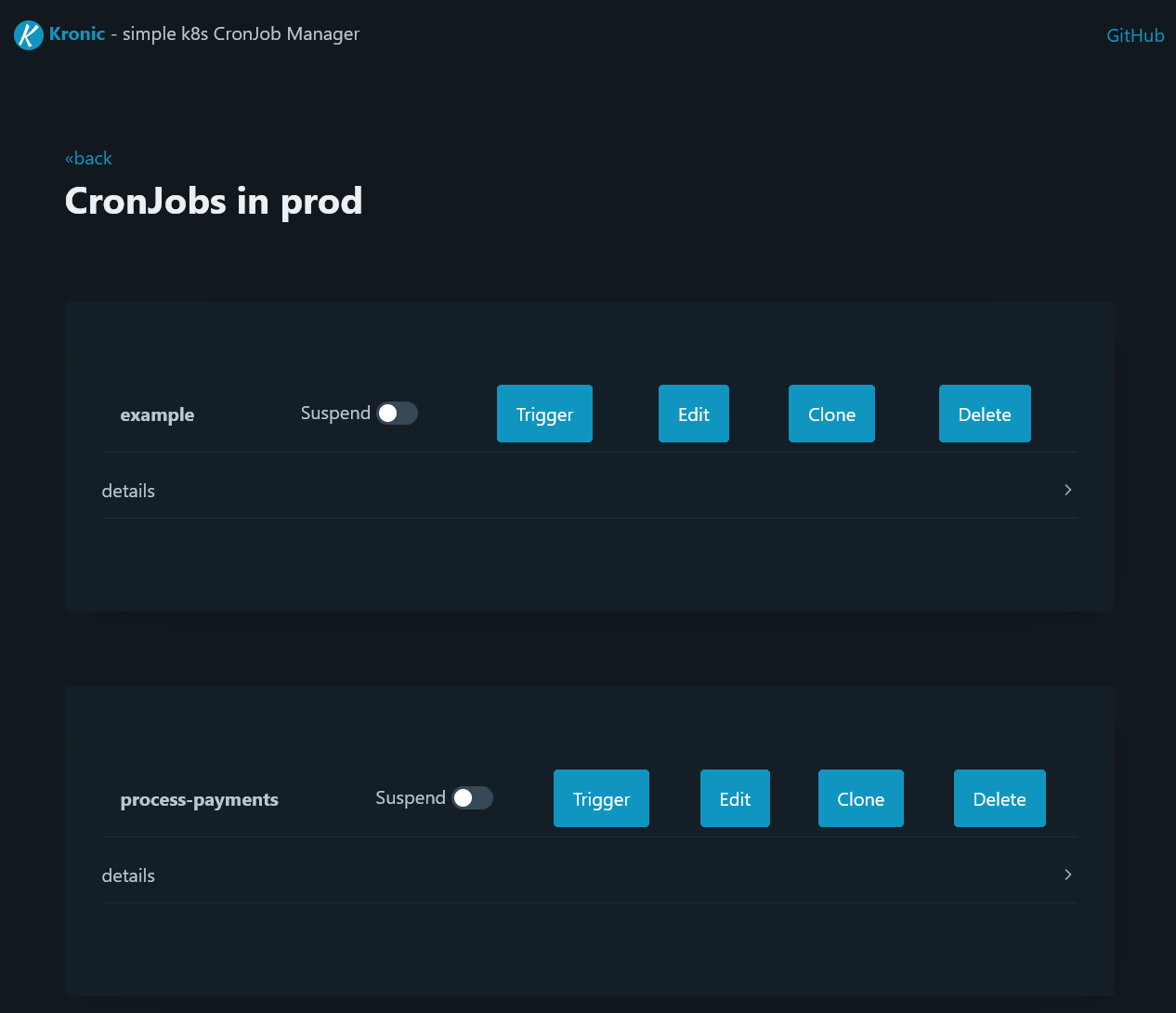

Просмотреть, приостановить, запустить, клонировать или удалить Crobjobs с первого взгляда:

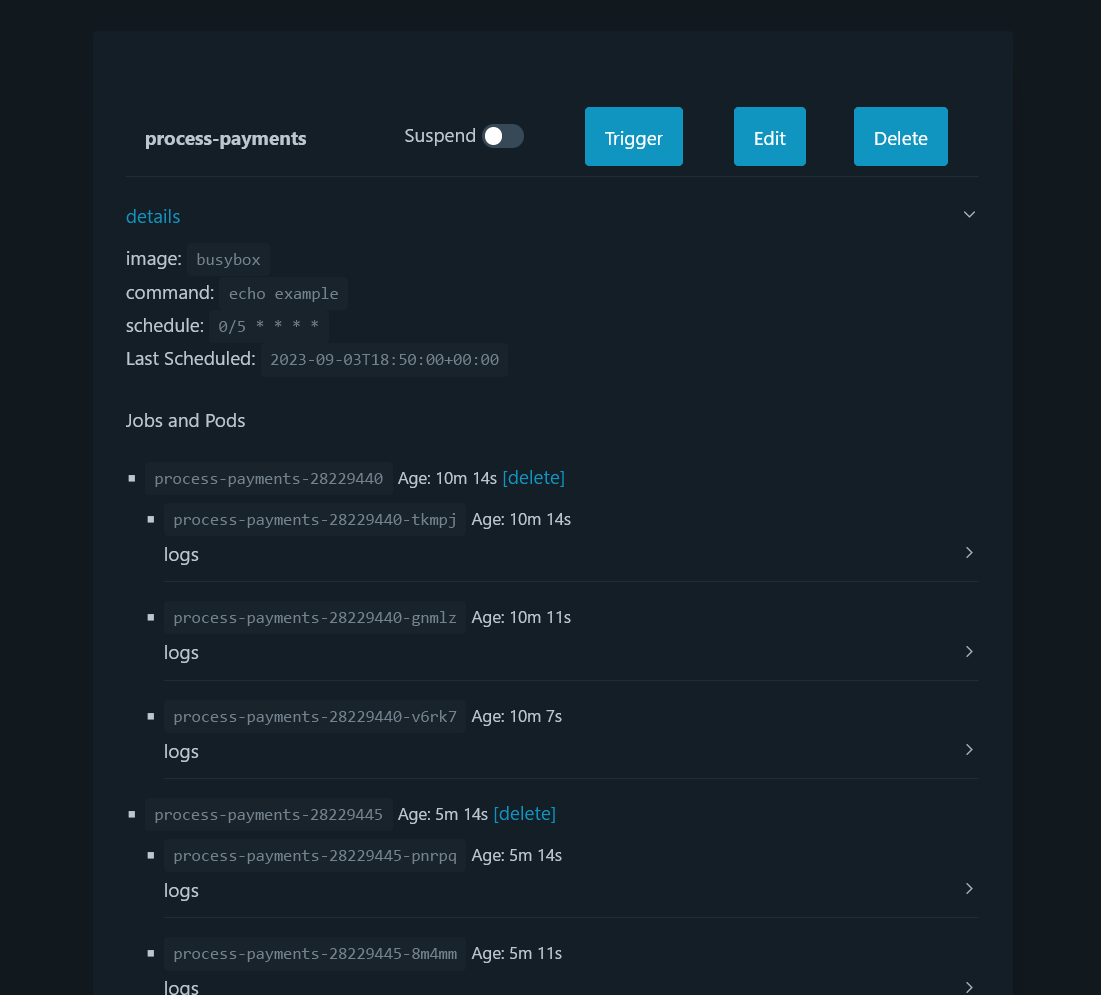

Проверьте в деталях, чтобы увидеть статус заданий и стручков:

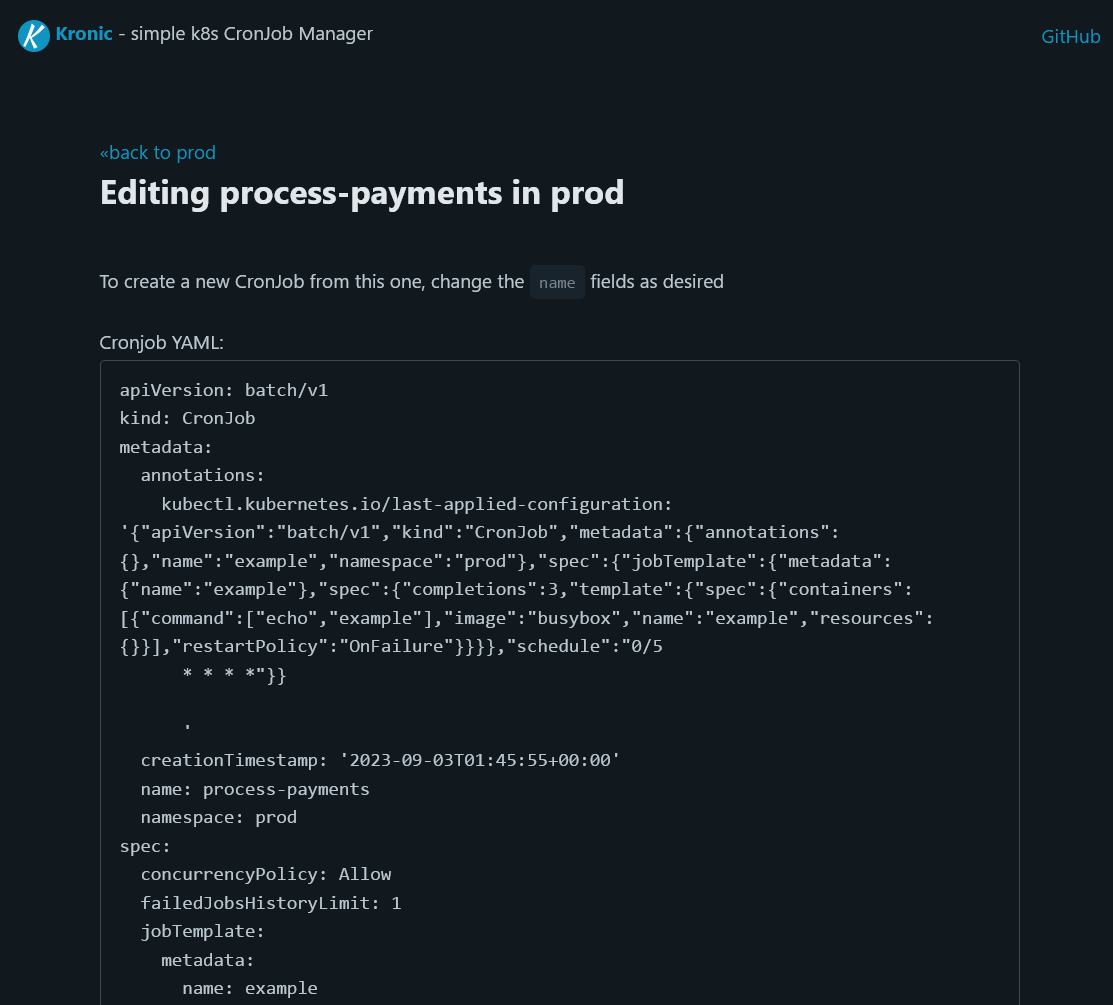

Запятнать руки с сырым ямлом, чтобы редактировать Cronjob:

Cronjobs-это мощный инструмент, но я обнаружил, что разработчикам и заинтересованным сторонам часто нужен простой способ осмотреть статус работ, запустить их специально или создать новую одноразовую работу, основанную на существующих определениях Cronjob.

Kronic стремится стать простым административным пользовательским интерфейсом / управляющим / менеджером для просмотра, приостановки, запуска, редактирования и удаления Cronjobs в кластере Kubernetes.

Кроника может быть ограничен списком пространств имен. Укажите в виде отдельного списка запятой в переменной среды KRONIC_ALLOW_NAMESPACES . График Helm раскрывает этот вариант.

Кроника также поддерживает установку с именами. Переменная среда KRONIC_NAMESPACE_ONLY будет ограничивать Кронину взаимодействовать только с кронджобами, заданиями и стручками в своем собственном пространстве имен. Включение этой настройки в значениях диаграммы Helm ( env.KRONIC_NAMESPACE_ONLY="true" ) предотвратит создание кластеррола и кластерролезинга, создавая только роли нанятой имена и связанную с ролями.

Кроника поддерживает базовую аутентификацию HTTP в бэкэнд. По умолчанию он включен по умолчанию при установке через диаграмму Helm. Если пароль не указан, имя пользователя по умолчанию является kronic , а пароль генерируется случайным образом. Имя пользователя и пароль могут быть установлены с помощью значений Helm под auth.adminUsername и auth.adminPassword , или вы можете создать секрет Kubernetes для развертывания на ссылку.

Чтобы получить случайно сгенерированный пароль администратора:

kubectl --namespace <namespace> get secret <release-name> -ojsonpath="{.data.password}" | base64 -d

Чтобы создать секрет пароля администратора для использования с Kronic:

kubectl --namespace <namespace> create secret generic custom-password --from-literal=password=<password>

## Tell the helm chart to use this secret:

helm --namespace <namespace> upgrade kronic kronic/kronic --set auth.existingSecretName=custom-password

Хульдиат доступен по адресу ./chart/kronic. По умолчанию диаграмма Kronic Helm предоставит только ClusterIP . См. Value.yaml для настройки, особенно в разделе ingress .

ПРЕДУПРЕЖДЕНИЕ Избегайте публичного разоблачения Кроники! Конфигурация по умолчанию обеспечивает базовую аутентификацию, но обеспечивает только минимальную защиту.

Чтобы установить Kronic как kronic в своем собственном пространстве имен:

helm repo add kronic https://mshade.github.io/kronic/

helm repo update

# Optionally fetch, then customize values file

helm show values kronic/kronic > myvalues.yaml

helm install -n kronic --create-namespace kronic kronic/kronic

# See the NOTES output for accessing Kronic and retrieving the initial admin password

Если вход не настроен (см. Предупреждение выше!), Распределите Kronic через kubectl port-forward и доступ к localhost:8000 в вашем браузере:

kubectl -n kronic port-forward deployment/kronic 8000:8000

Кроника может использовать файл KUBECONFIG для локального запуска против кластера. Для этого:

docker run -i --name kronic

-v $HOME/.kube:/home/kronic/.kube

-p 8000:8000

ghcr.io/mshade/kronic

Примечание, возможно, вам потребуется убедиться, что разрешения в файле KubeConfig читаются для пользователя

kronic(UID 3000). Вы также можете установить конкретный файл kubeconfig, т.е.:-v $HOME/.kube/kronic.yaml:/home/kronic/.kube/config

Кроник - это маленькое приложение для колбы, построенное:

spec.timezone